9 Ein System scannen¶

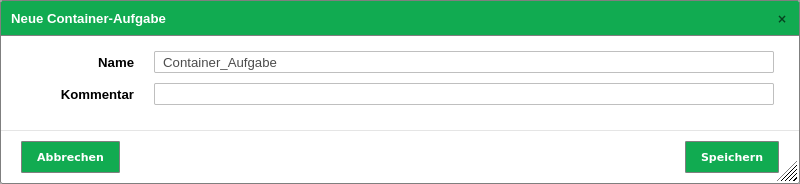

Bemerkung

Dieses Kapitel dokumentiert alle möglichen Menüoptionen.

Allerdings unterstützen nicht alle Appliance-Modelle alle Menüoptionen. Die Modellübersicht gibt Auskunft darüber, ob ein bestimmtes Feature auf dem verwendeten Appliance-Modell verfügbar ist.

9.1 Den Aufgaben-Wizard für einen ersten Scan nutzen¶

Der Aufgaben-Wizard kann einen Basisscan mit minimalem Input vom Benutzer konfigurieren und starten.

9.1.1 Den Aufgaben-Wizard nutzen¶

Eine neue Aufgabe kann wie folgt mit dem Aufgaben-Wizard konfiguriert werden:

Scans > Aufgaben in der Menüleiste wählen.

Wizard durch Bewegen der Maus über

und Klicken auf Aufgaben-Wizard starten.

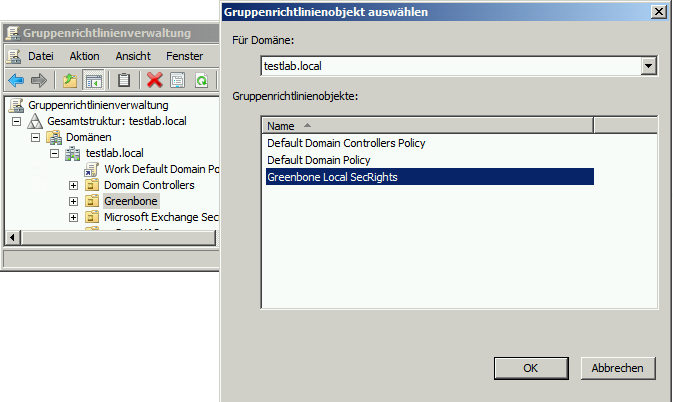

und Klicken auf Aufgaben-Wizard starten.IP-Adresse oder Hostnamen des Zielsystems in das Eingabefeld eingeben (siehe Abb. 9.1).

Abb. 9.1 Den Aufgaben-Wizard konfigurieren¶

Bemerkung

Beim Nutzen eines DNS-Namens muss die Appliance in der Lage sein, diesen Namen aufzuschlüsseln.

Auf Scan starten klicken.

→ Der Aufgaben-Wizard führt die folgenden Schritte automatisch aus:

Erstellen eines neuen Scanziels auf der Appliance.

Erstellen einer neuen Scanaufgabe auf der Appliance.

Unmittelbares Starten der Scanaufgabe.

Darstellen der Seite Aufgaben.

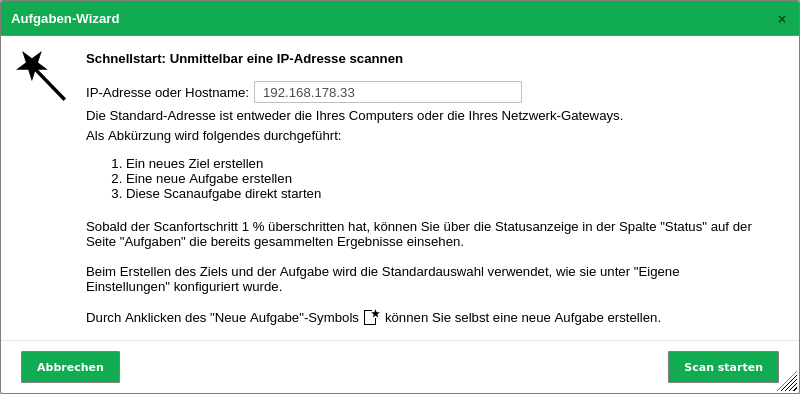

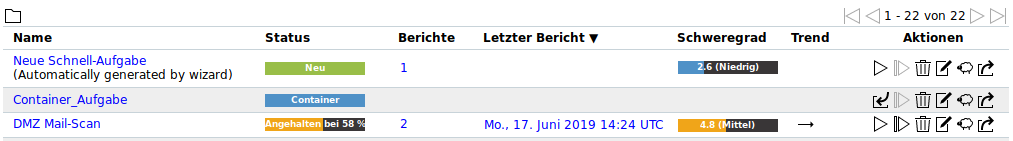

Nachdem die Aufgabe gestartet wurde, kann der Fortschritt überwacht werden (siehe Abb. 9.2).

Abb. 9.2 Seite Aufgaben mit Fortschritt der Aufgabe¶

Für den Status einer Aufgabe siehe Kapitel 9.8.

Tipp

Sobald eine Aufgabe gestartet wurde, kann der Bericht der Aufgabe durch Klicken auf den Balken in der Spalte Status dargestellt werden. Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 10.

Sobald sich der Status zu Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 10.2.1).

Bemerkung

Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

9.1.2 Den erweiterten Aufgaben-Wizard nutzen¶

Neben dem einfachen Aufgaben-Wizard stellt die Appliance auch einen erweiterten Aufgaben-Wizard mit mehr Konfigurationsmöglichkeiten bereit.

Eine neue Aufgabe kann wie folgt mit dem erweiterten Aufgaben-Wizard konfiguriert werden:

Scans > Aufgaben in der Menüleiste wählen.

Wizard durch Bewegen der Maus über

und Klicken auf Erweiterter Aufgaben-Wizard starten.

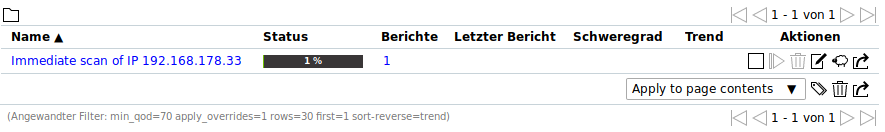

und Klicken auf Erweiterter Aufgaben-Wizard starten.Aufgabe festlegen (siehe Abb. 9.3).

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 9.2.1 und 9.2.2.

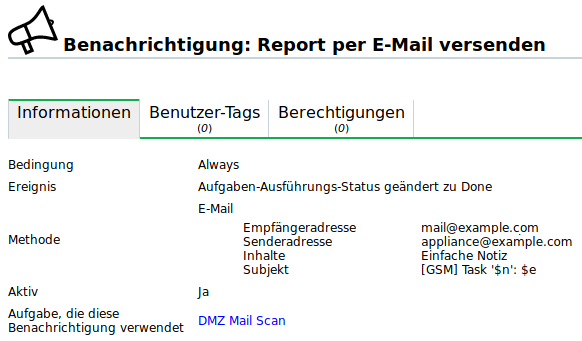

Falls eine E-Mail-Adresse in das Eingabefeld E-Mail-Bericht an eingegeben wird, wird eine Benachrichtigung erstellt, die eine E-Mail versendet, sobald die Aufgabe abgeschlossen ist (siehe Kapitel 9.12).

Abb. 9.3 Konfigurieren des erweiterten Aufgaben-Wizards¶

Auf Erstellen klicken.

→ Der erweiterte Aufgaben-Wizard führt die folgenden Schritte automatisch aus:

Unmittelbares Starten der Scanaufgabe.

Darstellen der Seite Aufgaben.

Für den Status einer Aufgabe siehe Kapitel 9.8.

Tipp

Sobald eine Aufgabe gestartet wurde, kann der Bericht der Aufgabe durch Klicken auf den Balken in der Spalte Status dargestellt werden. Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 10.

Sobald sich der Status zu Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 10.2.1).

Bemerkung

Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

9.1.3 Den Wizard zum Verändern einer Aufgabe nutzen¶

Ein weiterer Wizard kann eine vorhandene Aufgabe verändern:

Scans > Aufgaben in der Menüleiste wählen.

Wizard durch Bewegen der Maus über

und Klicken auf Aufgabe-Bearbeiten-Wizard starten.

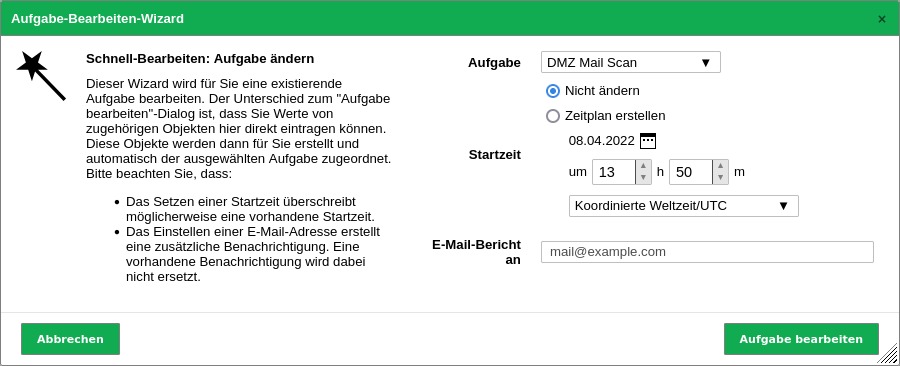

und Klicken auf Aufgabe-Bearbeiten-Wizard starten.Aufgabe, die verändert werden soll, in der Drop-down-Liste Aufgabe wählen (siehe Abb. 9.4).

Abb. 9.4 Verändern einer Aufgabe mithilfe des Wizards¶

Zeitplan für die Aufgabe durch Wählen des Radiobuttons Zeitplan erstellen erstellen (siehe Kapitel 9.10).

Das Datum des ersten Scans kann duch Klicken auf

gewählt und die Zeit kann mithilfe der Eingabefelder festgelegt werden.

gewählt und die Zeit kann mithilfe der Eingabefelder festgelegt werden.E-Mail-Adresse, an die ein Bericht gesendet werden soll, in das Eingabefeld E-Mail-Bericht an eingeben.

Auf Aufgabe bearbeiten klicken.

9.2 Einen einfachen Scan manuell konfigurieren¶

Im Allgemeinen kann die Appliance zwei unterschiedliche Vorgehensweisen nutzen, um ein Ziel zu scannen:

Einfacher Scan

Authentifizierter Scan mithilfe lokaler Sicherheitskontrollen

Die folgenden Schritte müssen ausgeführt werden, um einen einfachen Scan zu konfigurieren:

Erstellen eines Ziels (siehe Kapitel 9.2.1)

Erstellen einer Aufgabe (siehe Kapitel 9.2.2)

Ausführen der Aufgabe (siehe Kapitel 9.2.3)

9.2.1 Ein Ziel erstellen¶

Der erste Schritt ist es, ein Scanziel wie folgt zu erstellen:

Konfiguration > Ziele in der Menüleiste wählen.

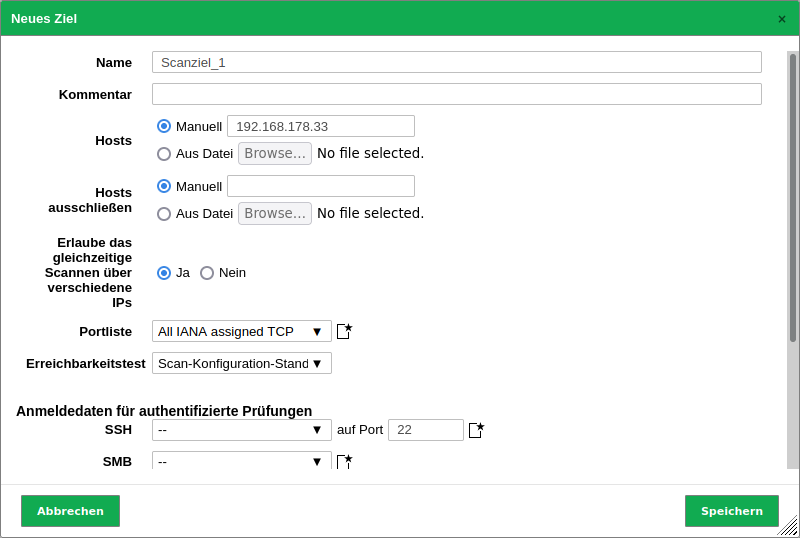

Ziel definieren (siehe Abb. 9.5).

Abb. 9.5 Erstellen eines neuen Ziels¶

Auf Speichern klicken.

Die folgenden Informationen können eingegeben werden:

- Name

Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden. Möglichkeiten sind Mailserver, ClientNetwork, Webserverfarm, DMZ oder eine nähere Beschreibung des Systems.

- Kommentar

Der optionale Kommentar erlaubt es, Hintergrundinformationen festzulegen. Diese erleichtern später das Verständnis des konfigurierten Ziel.

- Hosts

Manuelle Eingabe der Hosts, die gescannt werden sollen, getrennt durch Kommas oder Importieren einer Hostliste.

Bemerkung

Die IP-Adresse oder der Hostname wird benötigt. In beiden Fällen ist es nötig, dass sich die Appliance mit dem System verbinden kann. Falls der Hostname verwendet wird, muss die Appliance in der Lage sein, den Namen aufzuschlüsseln.

Die maximal konfigurierbare Anzahl von IP-Adressen beträgt bei den meisten Appliance-Modellen 4096. Für die Greenbone Enterprise 6500 beträgt die maximal konfigurierbare Anzahl von IP-Adressen 16777216.

Für die manuelle Eingabe sind die folgenden Optionen möglich:

Einzelne IP-Adresse, z. B. 192.168.15.5

Hostname, z. B. mail.example.com

IPv4-Adressbereich in langem Format, z. B. 192.168.15.5-192.168.15.27

IPv4-Adressbereich in kurzem Format, z. B. 192.168.55.5-27

IPv4-Adressbereich in CIDR-Schreibweise, z. B. 192.168.15.0/24

Bemerkung

Aufgrund der maximal konfigurierbaren Anzahl von IP-Adressen (siehe oben) beträgt die maximale Subnetzmaske /20 für IPv4, wenn keine weiteren Hosts Teil der Konfiguration sind. Ist die maximale Anzahl der IP-Adressen höher, z. B. bei der Greenbone Enterprise 6500, können entsprechend größere Subnetzmasken konfiguriert werden.

Üblicherweise werden die erste IP-Adresse (Netzwerkadresse, z.B. 192.168.15.0) und die letzte IP-Adresse (Broadcast-Adresse, z.B. 192.168.15.255) eines Subnetzes nicht in die Anzahl der nutzbaren IP-Adressen einbezogen und daher bei Scans nicht berücksichtigt, wenn diese Schreibweise verwendet wird. Wenn die IP-Adressen tatsächlich nutz- und scanbar sind, müssen sie explizit zum Scanziel hinzugefügt werden, z.B.

192.168.15.0/24, 192.168.15.0, 192.168.15.255.Einzelne IPv6-Adresse, z. B. fe80::222:64ff:fe76:4cea

IPv6-Adressbereich in langem Format, z. B. ::12:fe5:fb50-::12:fe6:100

IPv6-Adressbereich in kurzem Format, z. B. ::13:fe5:fb50-fb80

IPv6-Adressbereich in CIDR-Schreibweise, z. B. fe80::222:64ff:fe76:4cea/120

Bemerkung

Aufgrund der maximal konfigurierbaren Anzahl von IP-Adressen (siehe oben) ist die maximale Subnetzmaske für IPv6 /116, wenn keine weiteren Hosts Teil der Konfiguration sind. Ist die maximale Anzahl der IP-Adressen höher, z. B. beim Greenbone Enterprise 6500, können entsprechend größere Subnetzmasken konfiguriert werden.

Mehrere Optionen können gemischt werden. Falls eine Datei importiert wird, muss dieselbe Syntax genutzt werden. Einträge können durch Kommas oder durch Zeilenumbrüche getrennt werden. Falls mehrere Systeme gescannt werden müssen, ist es einfacher eine Datei mit den Hosts zu nutzen, statt alle Hosts manuell einzugeben. Die Datei muss die ASCII-Zeichenkodierung verwenden.

Alternativ kann das System aus der Host-Assetdatenbank importiert werden.

Bemerkung

Das Importieren eines Hosts aus der Assetdatenbank ist nur möglich, falls das Ziel von der Seite Hosts aus erstellt wurde (siehe Kapitel 12.1.3).

- Hosts ausschließen

Manuelle Eingabe der Hosts, die vom Scan ausgeschlossen werden sollen, getrennt durch Kommas oder Importieren einer Hostliste.

Für die manuelle Eingabe sind die folgenden Optionen möglich:

Einzelne IP-Adresse, z. B. 192.168.15.5

IPv4-Adressbereich in langem Format, z. B. 192.168.15.5-192.168.15.27

IPv4-Adressbereich in kurzem Format, z. B. 192.168.55.5-27

IPv4-Adressbereich in CIDR-Schreibweise, z. B. 192.168.15.0/24

Einzelne IPv6-Adresse, z. B. fe80::222:64ff:fe76:4cea

IPv6-Adressbereich in langem Format, z. B. ::12:fe5:fb50-::12:fe6:100

IPv6-Adressbereich in kurzem Format, z. B. ::13:fe5:fb50-fb80

IPv6-Adressbereich in CIDR-Schreibweise, z. B. fe80::222:64ff:fe76:4cea/120

Bemerkung

Die Eingabe von Hostnamen/FQDN ist ebenfalls möglich. Dies führt jedoch nicht dazu, dass eine IP-Adresse nicht gescannt wird – da der Scanner auf IP-Adressen basiert – sondern schließt nur den spezifischen Host aus der vHost-Liste für die IP-Adresse aus.

- Erlaube das gleichzeitige Scannen über verschiedene IPs

Einige Geräte, insbesondere IoT-Geräte, können abstürzen, wenn sie über mehrere Verbindungen, die vom selben Host kommen, gleichzeitig gescannt werden. Dies kann z. B. passieren, wenn das Gerät über IPv4 und IPv6 verbunden ist.

Durch Wählen des Radiobuttons Nein wird das gleichzeitige Scannen über mehrere Adressen verhindert.

- Portliste

Portliste, die für den Scan genutzt wird (siehe Kapitel 9.7).

- Erreichbarkeitstest

Diese Option legt die Methode fest, mit der geprüft wird, ob ein Ziel erreichbar ist. Die Möglichkeiten sind:

Scan Config Default (die Erreichbarkeitstestmethode ICMP Ping wird standardmäßig verwendet)

ICMP Ping

TCP-ACK Service Ping

TCP-SYN Service Ping

ICMP & TCP-ACK Service Ping

ICMP & ARP Ping

TCP-ACK Service & ARP Ping

ICMP, TCP-ACK Service & ARP Ping

Consider Alive

Manchmal gibt es Probleme mit diesem Test. In einigen Umgebungen antworten Router- und Firewallsysteme auf einen TCP-Serviceping mit einem TCP-RST, obwohl der Host in Wirklichkeit nicht erreichbar ist (siehe Kapitel 9.13).

Es gibt Netzwerkkomponenten, die Proxy-ARP unterstützen und auf einen ARP-Ping antworten. Deshalb benötigt dieser Test oft lokale Anpassungen an die Umgebung.

- SSH-Anmeldedaten

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Linux- oder Unix-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 9.3.2 und 9.3).

- Berechtigungen erweitern

Es ist auch möglich, Anmeldedaten für erweiterte Berechtigungen zu speichern, z. B. root.

Bemerkung

Das Feature ist noch experimentell. Je nach Zielsystem und dessen Konfiguration ist das Feature möglicherweise nicht zuverlässig.

Um erweiterte Berechtigungen zu nutzen, müssen zunächst SSH-Anmeldedaten ausgewählt werden. Dann wird eine neue Drop-down-Liste zur Auswahl der erweiterten Anmeldedaten angezeigt.

Standard- und erweiterte SSH-Anmeldedaten dürfen nicht identisch sein.

Mehr Anforderungen und Informationen für erweiterte Berechtigungen befinden sich in Kapitel 9.3.5.1.

- SMB-Anmeldedaten

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Microsoft-Windows-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 9.3.2 und 9.3).

- ESXi-Anmeldedaten

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein VMware-ESXi-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 9.3.2 und 9.3).

- SNMP-Anmeldedaten

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein SNMP-Aware-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 9.3.2 und 9.3).

- Nur Invers-Lookup

Nur IP-Adressen scannen, die sich in einen DNS-Namen auflösen können.

- Invers-Lookup-Vereinheitlichung

Falls sich mehrere IP-Adressen zum gleichen DNS-Namen auflösen, wird der DNS-Name nur einmal gescannt.

Bemerkung

Für die Invers-Lookup-Vereinheitlichung werden alle Zieladressen vor dem Scan geprüft, um die Anzahl tatsächlich gescannter Adressen zu reduzieren. Für große Ziele und für Netzwerke, in denen Invers-Lookups Verzögerungen verursachen, führt dies zu einer langen Phase, in der die Aufgabe bei 1 % Fortschritt steht.

Diese Option wird nicht für große Netzwerke oder Netzwerke, in denen Invers-Lookups Verzögerungen verursachen, empfohlen.

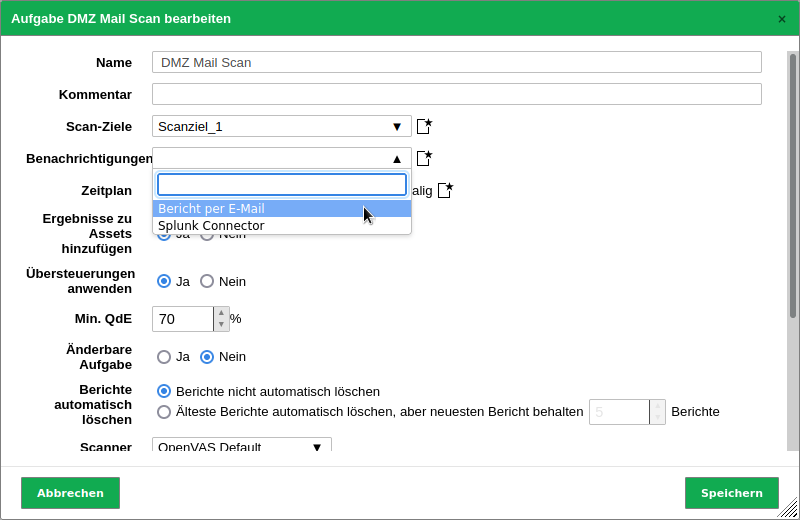

9.2.2 Eine Aufgabe erstellen¶

Der zweite Schritt ist das Erstellen einer Aufgabe.

Die Appliance steuert die Ausführung von Scans mithilfe von Aufgaben. Diese Aufgaben können regelmäßig wiederholt oder zu bestimmten Zeiten ausgeführt werden (siehe Kapitel 9.10).

Eine Aufgabe kann wie folgt erstellt werden:

Scans > Aufgaben in der Menüleiste wählen.

Neue Aufgabe durch Bewegen der Maus über

und Klicken auf Neue Aufgabe erstellen.

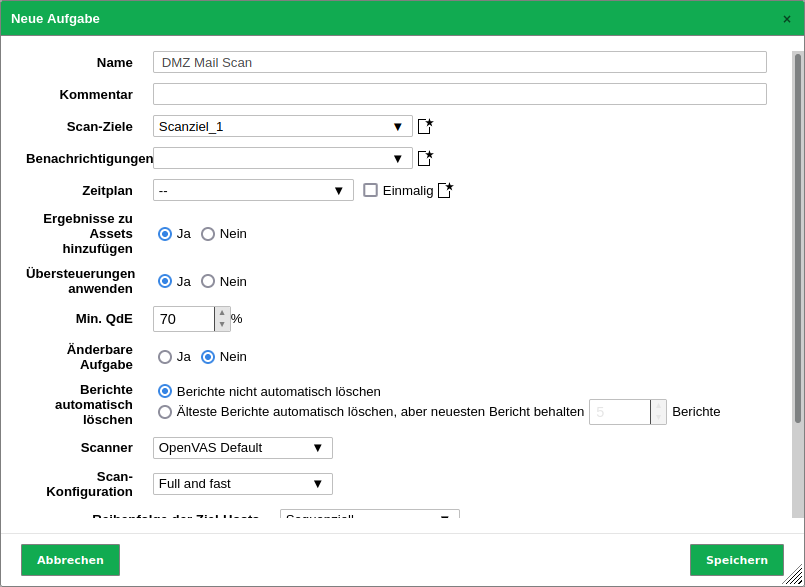

und Klicken auf Neue Aufgabe erstellen.Aufgabe definieren (siehe Abb. 9.6).

Abb. 9.6 Erstellen einer neuen Aufgabe¶

Auf Speichern klicken.

→ Die Aufgabe wird erstellt und auf der Seite Aufgaben angezeigt.

Die folgenden Informationen können eingegeben werden:

- Name

Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden. Möglichkeiten sind Mailserver, ClientNetwork, Webserverfarm, DMZ oder eine nähere Beschreibung des Systems.

- Kommentar

Der optionale Kommentar erlaubt es, Hintergrundinformationen festzuhalten. Diese erleichtern später das Verständnis der konfigurierten Aufgabe.

- Scan-Ziele

Zuvor konfiguriertes Ziel aus der Drop-down-Liste wählen (siehe Kapitel 9.2.1).

Alternativ kann das Ziel durch Klicken auf

neben der Drop-down-Liste erstellt werden.

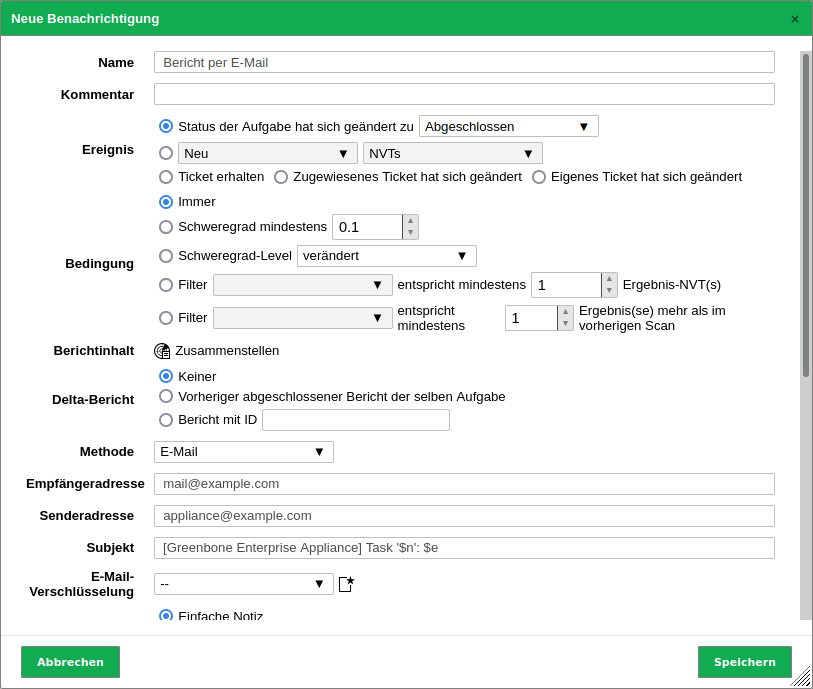

neben der Drop-down-Liste erstellt werden.- Benachrichtigungen

Zuvor konfigurierte Benachrichtigung aus der Drop-down-Liste wählen (siehe Kapitel 9.12). Statusänderungen der Aufgabe können über E-Mail, System-Logger, HTTP oder einen Konnektor mitgeteilt werden.

Alternativ kann die Benachrichtigung durch Klicken auf

neben der Drop-down-Liste erstellt werden.

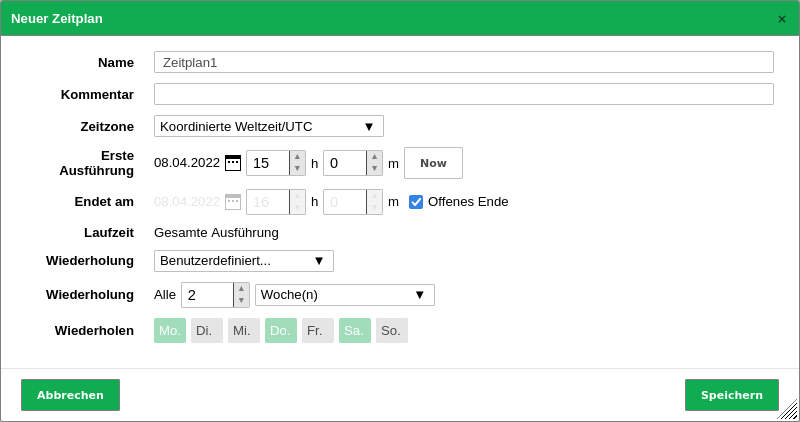

neben der Drop-down-Liste erstellt werden.- Zeitplan

Zuvor konfigurierten Zeitplan aus der Drop-down-Liste wählen (siehe Kapitel 9.10). Die Aufgabe kann einmalig oder wiederholt zu einer festgelegten Zeit, z. B. jeden Montagmorgen um 6:00, ausgeführt werden.

Alternativ kann ein Zeitplan durch Klicken auf

neben der Drop-down-Liste erstellt werden.

neben der Drop-down-Liste erstellt werden.Bemerkung

Wenn einer großen Anzahl von Aufgaben derselbe Zeitplan zugewiesen wird, kann sich dies negativ auf die Systemleistung auswirken und sogar zu einem Systemabsturz führen, wenn die Aufgaben durch den Zeitplan gestartet werden.

- Ergebnisse zu Assets hinzufügen

Das Auswählen dieser Option macht die Systeme automatisch für die Assetverwaltung der Appliance verfügbar (siehe Kapitel 12). Diese Auswahl kann später geändert werden.

- Übersteuerungen anwenden

Übersteuerungen können direkt angewendet werden, wenn die Ergebnisse zur Assetdatenbank hinzugefügt werden (siehe Kapitel 10.8).

- Min QdE

Minimale Qualität der Erkennung für die Aufnahme der Ergebnisse in die Assetdatenbank (siehe Kapitel 10.2.6).

- Änderbare Aufgabe

Änderung von Scan-Ziel(en), Scanner und Scan-Konfiguration der Aufgabe ermöglichen, auch wenn bereits Berichte erstellt wurden. Die Übereinstimmung zwischen Berichten kann nicht mehr garantiert werden, wenn Aufgaben geändert werden.

- Berichte automatisch löschen

Maximale Anzahl an gespeicherten Berichten. Falls das Maximum überschritten wird, wird der älteste Bericht automatisch gelöscht. Die Werkseinstellung ist Berichte nicht automatisch löschen.

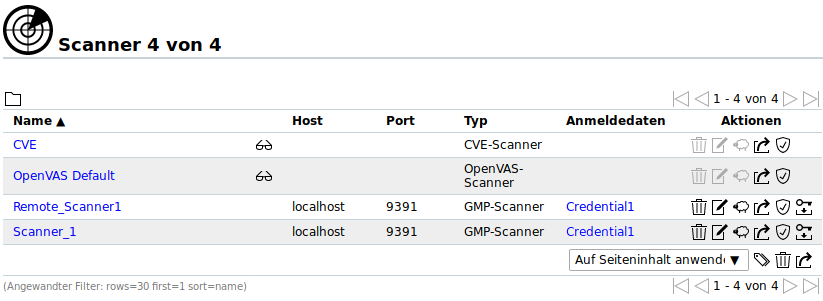

- Scanner

Standardmäßig werden nur die integrierten OpenVAS- und CVE-Scanner unterstützt (siehe Kapitel 9.11). Sensoren können als zusätzliche Scanmaschinen genutzt werden, müssen jedoch erst konfiguriert werden (siehe Kapitel 15).

Bemerkung

Die folgenden Optionen sind nur für den OpenVAS-Scanner relevant. Der CVE-Scanner unterstützt keine dieser Optionen.

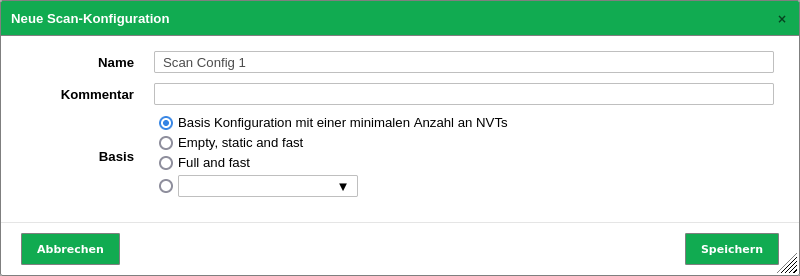

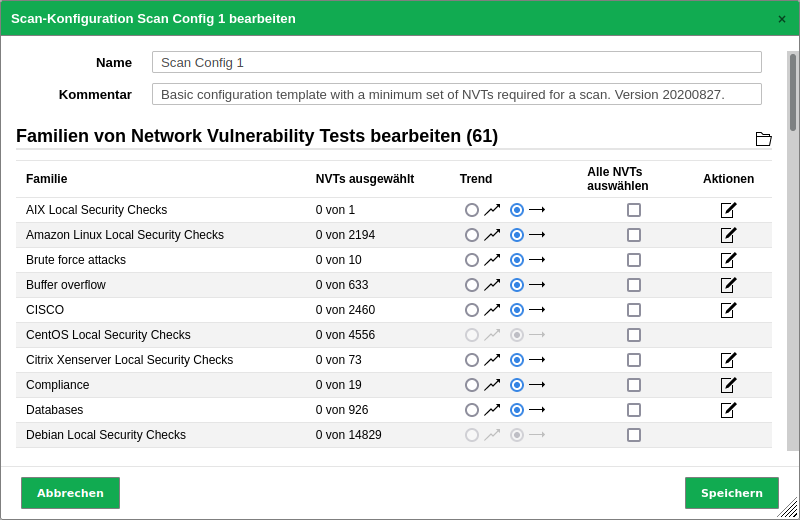

- Scan-Konfiguration

Eine Scan-Konfiguration definiert den Satz von VTs, die während eines Scans ausgeführt werden. Sie enthält außerdem allgemeine und sehr spezifische (Experten-)Parameter für den Scanserver und für einige der VTs.

Die Appliance wird mit mehreren vorkonfigurierten Scan-Konfigurationen für den OpenVAS-Scanner geliefert (siehe Kapitel 9.9). Pro Aufgabe kann nur eine Scan-Konfiguration konfiguriert werden.

- Reihenfolge der Ziel-Hosts

Wählen, in welcher Reihenfolge die angegebenen Zielhosts bei Schwachstellentests verarbeitet werden. Verfügbare Optionen sind:

Sequenziell

Zufällig

Rückwärts

Um die Abschätzung des Scanfortschritts zu verbessern, wird die Einstellung Zufällig empfohlen (siehe Kapitel 16.2.3).

Diese Einstellung hat keinen Einfluss auf den Erreichbarkeitstest, bei dem aktive Hosts in einem Zielnetzwerk identifiziert werden. Der Erreichbarkeitstest ist immer zufällig.

- Maximal gleichzeitig ausgeführte NVTs pro Host/Maximal gleichzeitig gescannte Hosts

Auswahl der Geschwindigkeit des Scans auf einem Host. Die Standardwerte sind bewusst gewählt. Falls mehrere VTs gleichzeitig auf einem System laufen oder mehrere Systeme zur gleichen Zeit gescannt werden, könnte der Scan negative Auswirkungen auf die Leistung der gescannten Systeme, des Netzwerks oder der Appliance selbst haben. Die Werte „maxhosts“ und „maxchecks“ können optimiert werden.

- Tag

Zuvor konfigurierten Tag aus der Drop-down-Liste wählen (siehe Kapitel 7.4), um ihn mit der Aufgabe zu verbinden.

9.2.3 Die Aufgabe starten¶

In der Zeile der neu erstellen Aufgabe auf  klicken.

klicken.

Bemerkung

Für Aufgaben mit Zeitplan wird zusätzlich  angezeigt. Die Aufgabe startet zu der Zeit, die im Zeitplan festgelegt wurde (siehe Kapitel 9.10).

angezeigt. Die Aufgabe startet zu der Zeit, die im Zeitplan festgelegt wurde (siehe Kapitel 9.10).

→ Die Aufgabe wird zur Warteschlange hinzugefügt. Danach beginnt der Scanner mit dem Scan.

Bemerkung

In einigen Fällen kann die Aufgabe in der Warteschlange bleiben. Weitere Informationen befinden sich in Kapitel 16.3.

Für den Status einer Aufgabe siehe Kapitel 9.8.

Sobald eine Aufgabe gestartet wurde, kann der Bericht der Aufgabe durch Klicken auf den Balken in der Spalte Status dargestellt werden. Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 10.

Sobald sich der Status zu Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 10.2.1).

Bemerkung

Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

9.3 Einen authentifizierten Scan mit lokalen Sicherheitskontrollen konfigurieren¶

Ein authentifizierter Scan kann mehr Details über Schwachstellen auf dem gescannten System bereitstellen. Während eines authentifizierten Scans wird das Ziel sowohl von außen über das Netzwerk als auch von innen mithilfe eines gültigen Benutzerlogins gescannt.

Während eines authentifizierten Scans loggt sich die Appliance in das Zielsystem ein, um lokale Sicherheitskontrollen (engl. local security checks, LSCs) durchzuführen. Der Scan benötigt die vorherige Erstellung von Anmeldedaten. Diese Anmeldedaten werden für die Authentifizierung auf unterschiedlichen Diensten auf dem Zielsystem genutzt. Unter manchen Umständen können die Ergebnisse durch die Berechtigungen des Benutzers eingeschränkt werden.

Die VTs in der entsprechenden VT-Familie (LSCs) werden nur ausgeführt, falls sich die Appliance in das Zielsystem einloggen konnte. Die VTs der lokalen Sicherheitskontrollen im resultierenden Scan sind minimalinvasiv.

Die Appliance bestimmt nur die Risikostufe, aber nimmt keine Änderungen am Zielsystem vor. Trotzdem wird der Login der Appliance wahrscheinlich in den Protokollen des Zielsystems vermerkt.

Die Appliance kann unterschiedliche Anmeldedaten, basierend auf den Eigenschaften des Ziels, nutzen. Die wichtigsten sind:

- SMB

Auf Microsoft-Windows-Systemen kann die Appliance das Patchlevel und lokal installierte Software wie Adobe Acrobat Reader oder die Java-Suite prüfen.

- SSH

Dieser Zugang wird für das Prüfen des Patchlevels von Unix- und Linuxsystemen genutzt.

- ESXi

Dieser Zugang wird für das lokale Prüfen von VMware-ESXi-Servern genutzt.

- SNMP

Netzwerkkomponenten wie Router und Switches können mithilfe von SNMP geprüft werden.

Die folgende Tabelle listet den erforderlichen Port – vorausgesetzt, der Authentifizierungsdienst verwendet den Standardport – und die zulässigen Anmeldedatentypen (siehe Kapitel 9.3.2) für jede Authentifizierungsmethode auf:

Erforderlicher Port |

Zulässige Anmeldedatentypen |

|

|---|---|---|

SMB |

|

|

SSH |

|

|

ESXi |

|

|

SNMP |

|

|

9.3.1 Vorteile und Nachteile authentifizierter Scans¶

Der Umfang und Erfolg der Prüfroutinen für authentifizierte Scans hängen stark von den Berechtigungen des genutzten Benutzeraccounts ab.

Auf Linux-Systemen ist ein unprivilegierter Benutzer ausreichend und kann auf die meisten relevanten Informationen zugreifen, während ein unprivilegierter Benutzer auf Microsoft-Windows-Systemen sehr eingeschränkt ist und ein administrativer Benutzer mehr Ergebnisse liefert. Ein unprivilegierter Benutzer hat keinen Zugriff auf die Microsoft-Windows-Registrierungsdatenbank („Registry“) und den Microsoft-Windows-Systemorder \windows, welcher Informationen zu Updates und Patchlevels enthält.

Lokale Sicherheitskontrollen (LSCs) sind die schonendste Methode, um nach Schwachstellendetails zu suchen. Während Remote-Sicherheitsheitskontrollen ebenfalls versuchen, möglichst nicht-invasiv zu sein, verursachen sie einige Auswirkungen.

Einfach gesagt ähnelt ein authentifizierter Scan einem Whitebox-Ansatz. Die Appliance hat Zugriff auf frühere Informationen und kann von innen auf das Ziel zugreifen. Insbesondere sind die Registrierung, Softwareversionen und Patchlevels zugänglich.

Ein Remotescan ähnelt einem Blackbox-Ansatz. Die Appliance nutzt die gleichen Techniken und Protokolle wie potenzielle Angreifende, um von außen auf das Ziel zuzugreifen. Die einzigen verfügbaren Informationen werden von der Appliance selbst gesammelt. Während einer Prüfung kann die Appliance Fehlfunktionen auslösen, um Informationen über die genutzte Software zu erhalten,B. kann der Scanner eine fehlerhafte Anfrage an einen Dienst senden, um eine Antwort auszulösen, die weitere Informationen über das eingesetzte Produkt enthält.

Während eines Remotescans mit der Scan-Konfiguration Full and fast sind alle Remoteprüfungen sicher. Die genutzten VTs haben möglicherweise einige invasive Komponenten, aber keiner der genutzten VTs versucht, einen Defekt oder eine Fehlfunktion auf dem Ziel auszulösen (siehe Beispiel unten). Dies wird durch die Scanner-Vorgabe safe_checks=yes in der Scan-Konfiguration sichergestellt (siehe Kapitel 9.9.4). Alle VTs mit sehr invasiven Komponenten oder solche, die einen Denial of Service (DoS) auslösen, werden automatisch von der Prüfung ausgeschlossen.

Beispiel für einen invasiven VT

Ein Beispiel für einen invasiven, aber sicheren VT ist der Heartbleed-VT. Er wird sogar ausgeführt, wenn safe_checks aktiviert ist, da der VT keine negativen Auswirkungen auf das Ziel hat.

Der VT ist trotzdem invasiv, da er die Speicherlecks des Ziels prüft. Falls das Ziel angreifbar ist, wird tatsächlicher Speicher des Ziels geleaked. Die Appliance bewertet die geleakten Informationen nicht. Die Informationen werden umgehend gelöscht.

9.3.2 Anmeldedaten nutzen¶

Anmeldedaten für lokale Sicherheitsprüfungen werden benötigt, um VTs das Einloggen in ein Zielsystem zu ermöglichen, z. B. um das Vorhandensein aller Sicherheitspatches des Herstellers lokal zu prüfen.

9.3.2.1 Anmeldedaten erstellen¶

Neue Anmeldedaten können wie folgt erstellt werden:

Konfiguration > Anmeldedaten in der Menüleiste wählen.

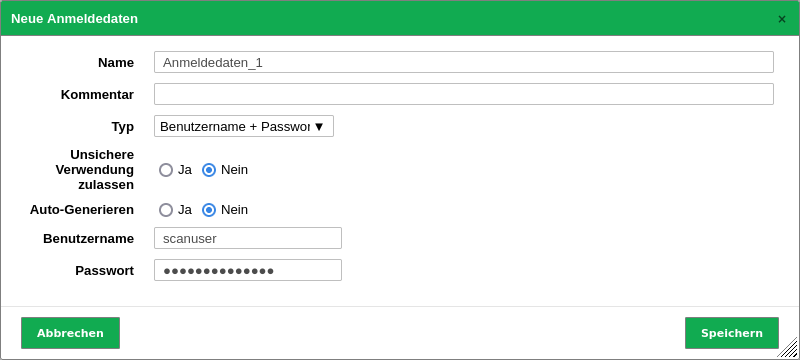

Anmeldedaten definieren (siehe Abb. 9.7).

Abb. 9.7 Erstellen neuer Anmeldedaten¶

Auf Speichern klicken.

Die folgenden Details der Anmeldedaten können festgelegt werden:

- Name

Festlegung des Namens. Der Name kann frei gewählt werden.

- Kommentar

Ein optionaler Kommentar kann zusätzliche Informationen enthalten.

- Typ

Festlegung des Typs der Anmeldedaten. Die folgenden Typen sind möglich:

Benutzername + Passwort

Benutzername + SSH-Schlüssel

SNMP

S/MIME-Zertifikat

PGP-Verschlüsselungsschlüssel

Nur Passwort

- Unsichere Verwendung zulassen

Wahl, ob die Appliance die Anmeldedaten für unverschlüsselte oder andersweitig unsichere Authentifizierungsmethoden nutzen kann.

Abhängig vom gewählten Typen werden weitere Optionen angezeigt:

- Benutzername + Passwort

- Auto-generieren

Wahl, ob die Appliance ein zufällig Passwort erstellt.

Bemerkung

Falls der Radiobutton Ja gewählt wird, ist es nicht möglich, im Eingabefeld Passwort ein Passwort festzulegen.

- Benutzername

Festlegung des Loginnamens, der von der Appliance genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

Bemerkung

Für den Benutzernamen sind nur die folgenden Zeichen zulässig:

Alle englischen alphanumerischen Zeichen

- (Bindestrich)

_ (Unterstrich)

\ (Backslash)

. (Punkt)

@ (At-Zeichen)

Dies schließt auch die deutschen Umlaute aus, die wie folgt ersetzt werden müssen:

„ß“ → „ss“

„ä“ → „a“

„ö“ → „o“

„ü“ → „u“

- Passwort

Festlegung des Passworts, das von der Appliance genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

- Benutzername + SSH-Schlüssel

- Auto-generieren

Wahl, ob die Appliance ein zufällig Passwort erstellt.

Bemerkung

Falls der Radiobutton Ja gewählt wird, ist es nicht möglich, im Eingabefeld Passwort ein Passwort festzulegen.

- Benutzername

Festlegung des Loginnamens, der von der Appliance genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

Bemerkung

Für den Benutzernamen sind nur die folgenden Zeichen zulässig:

Alle englischen alphanumerischen Zeichen

- (Bindestrich)

_ (Unterstrich)

\ (Backslash)

. (Punkt)

@ (At-Zeichen)

Dies schließt auch die deutschen Umlaute aus, die wie folgt ersetzt werden müssen:

„ß“ → „ss“

„ä“ → „a“

„ö“ → „o“

„ü“ → „u“

- Passphrase

Festlegung der Passphrase des privaten SSH-Schlüssels.

- Privater Schlüssel

Hochladen des privaten SSH-Schlüssels.

- SNMP

SNMPv3 erfordert einen Benutzernamen, ein Authentifizierungs-Passwort und ein Privacy-Passwort, während alle älteren SNMP-Versionen (SNMPv1 und SNMPv2) nur eine SNMP-Community benötigen.

Bemerkung

Aufgrund der Einzigartigkeit der SNMP-Anmeldedaten ist es derzeit nicht möglich, entweder den SNMPv1/v2- oder den SNMPv3-Modus zu konfigurieren.

Das bedeutet, dass die Appliance immer versuchen wird, sich mit allen SNMP-Protokollversionen einzuloggen. Es ist möglich, sowohl das Ergebnis SNMP Login Successful For Authenticated Checks als auch das Ergebnis SNMP Login Failed For Authenticated Checks für einen Scan zu sehen, z. B. wenn die SNMPv3-Logininformationen in den Anmeldedaten korrekt sind, aber die SNMPv1/2-Informationen falsch sind.

- SNMP-Community

Festlegung der Community für SNMPv1 oder SNMPv2c.

- Benutzername

Festlegung des Benutzernamens für SNMPv3.

Bemerkung

Für den Benutzernamen sind nur die folgenden Zeichen zulässig:

Alle englischen alphanumerischen Zeichen

- (Bindestrich)

_ (Unterstrich)

\ (Backslash)

. (Punkt)

@ (At-Zeichen)

Dies schließt auch die deutschen Umlaute aus, die wie folgt ersetzt werden müssen:

„ß“ → „ss“

„ä“ → „a“

„ö“ → „o“

„ü“ → „u“

- Passwort

Festlegung des Passworts für SNMPv3.

- Privacy-Passwort

Festlegung des Passworts für die Verschlüsselung für SNMPv3.

- Auth-Algorithmus

Wahl des Authentifizierungsalgorithmus (MD5 oder SHA1)

- Privacy-Algorithmus

Wahl des Verschlüsselungsalgorithmus (AES, DES oder keiner).

- S/MIME-Zertifikat

- S/MIME-Zertifikat

Hochladen der Zertifikatsdatei. Die Zertifikatsdatei muss die folgenden Bedingungen erfüllen:

PEM-kodiert (eine binäre DER-Datei kann nicht genutzt werden)

Nutzung des X.509-Formats

Gültig (nicht abgelaufen)

Kombiniert alle Zertifikate der Kette (root-Zertifikate und alle zwischenliegende Zertifikate)

Falls das Zertifikat ursprünglich in gebündeltem Format vorlag, das auch den privaten Schlüssel enthielt, muss nur das unverschlüsselte Zertifikat hochgeladen werden.

- PGP-Verschlüsselungsschlüssel

- Öffentlicher PGP-Schlüssel

Hochladen der Schlüsseldatei des öffentlichen Schlüssels des PGP-Schlüsselpaars.

- Nur Passwort

- Passwort

Festlegung des Passworts, das von der Appliance genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

Bemerkung

Die Anmeldedaten müssen mit mindestens einem Ziel verknüpft sein. Dies erlaubt es der Scanmaschine, die Anmeldedaten anzuwenden.

9.3.2.2 Anmeldedaten verwalten¶

Listenseite

Alle vorhandenen Anmeldedaten können angezeigt werden, indem Konfiguration > Anmeldedaten in der Menüleiste gewählt wird.

Für alle Anmeldedaten werden die folgenden Informationen angezeigt:

- Name

Name der Anmeldedaten.

- Typ

Gewählter Anmeldedatentyp.

- Unsichere Verwendung zulassen

Hinweis, ob die Appliance die Anmeldedaten für unverschlüsselte oder andersweitig unsichere Authentifizierungsmethoden nutzen kann.

- Login

Benutzername für die Anmeldedaten, falls ein Anmeldedatentyp gewählt wurde, der einen Benutzernamen benötigt.

Für alle Anmeldedaten sind die folgenden Aktionen verfügbar:

Die Anmeldedaten in den Papierkorb verschieben. Nur Anmeldedaten, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden.

Die Anmeldedaten in den Papierkorb verschieben. Nur Anmeldedaten, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden.

Abhängig vom gewählten Anmeldedatentyp (siehe Kapitel 9.3.2.1) sind mehr Aktionen verfügbar:

Ein EXE-Paket für Microsoft Windows herunterladen. Diese Aktion ist verfügbar, falls Benutzername + Passwort gewählt wurde.

Ein EXE-Paket für Microsoft Windows herunterladen. Diese Aktion ist verfügbar, falls Benutzername + Passwort gewählt wurde. Ein RPM-Paket für Red Hat Enterprise Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Ein RPM-Paket für Red Hat Enterprise Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde. Ein Debian-Paket für Debian GNU/Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Ein Debian-Paket für Debian GNU/Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde. Einen öffentlichen Schlüssel herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Einen öffentlichen Schlüssel herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Diese Installationspakete vereinfachen die Installation und das Erstellen von Accounts für authentifizierte Scans. Sie erstellen den Benutzer und die wichtigsten Berechtigungen für den authentifizierten Scan und setzen diese während der Deinstallation wieder zurück.

Bemerkung

Falls die automatische Generierung eines Passworts aktiviert ist (siehe Kapitel 9.3.2.1), müssen die Pakete genutzt werden. Andernfalls ist die Nutzung optional.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Anmeldedaten können mehrere Anmeldedaten zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Anmeldedaten in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Anmeldedaten können mehrere Anmeldedaten zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Anmeldedaten in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen von Anmeldedaten werden Details der Anmeldedaten angezeigt. Durch Klicken auf  wird die Detailseite der Anmeldedaten geöffnet.

wird die Detailseite der Anmeldedaten geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über die Anmeldedaten.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

- Berechtigungen

Zugewiesene Berechtigungen (siehe Kapitel 8.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Neue Anmeldedaten erstellen (siehe Kapitel 9.3.2.1).

Neue Anmeldedaten erstellen (siehe Kapitel 9.3.2.1). Die Anmeldedaten in den Papierkorb verschieben. Nur Anmeldedaten, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden.

Die Anmeldedaten in den Papierkorb verschieben. Nur Anmeldedaten, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden.

Abhängig vom gewählten Anmeldedatentyp (siehe Kapitel 9.3.2.1) sind mehr Aktionen verfügbar:

Ein EXE-Paket für Microsoft Windows herunterladen. Diese Aktion ist verfügbar, falls Benutzername + Passwort gewählt wurde.

Ein EXE-Paket für Microsoft Windows herunterladen. Diese Aktion ist verfügbar, falls Benutzername + Passwort gewählt wurde. Ein RPM-Paket für Red Hat Enterprise Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Ein RPM-Paket für Red Hat Enterprise Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde. Ein Debian-Paket für Debian GNU/Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Ein Debian-Paket für Debian GNU/Linux und dessen Derivate herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde. Einen öffentlichen Schlüssel herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

Einen öffentlichen Schlüssel herunterladen. Diese Aktion ist verfügbar, falls Benutzername + SSH-Schlüssel gewählt wurde.

9.3.3 Anforderungen auf Zielsystemen mit Microsoft Windows¶

9.3.3.1 Allgemeine Hinweise zur Konfiguration¶

Der Dienst der Remote-Registrierung muss gestartet werden, um auf die Registrierung zuzugreifen.

Dies wird erreicht, indem das automatischte Starten des Diensts eingestellt wird. Falls ein automatischer Start nicht gewünscht wird, kann ein manueller Start konfiguriert werden. In diesem Fall wird der Dienst, während das System von der Appliance gescannt wird, gestartet und anschließend wieder deaktiviert. Um dieses Verhalten sicherzustellen, muss der folgende Punkt über LocalAccountTokenFilterPolicy beachetet werden.

Es ist notwendig, dass für alle gescannten Systeme der Datei- und Druckerzugriff aktiviert ist. Falls Microsoft Windows XP genutzt wird, muss die Einstellung Use Simple File Sharing deaktiviert sein.

Für einzelne Systeme, die nicht mit einer Domäne verbunden sind, muss der folgende Registrierungsschlüssel festgelegt werden:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ DWORD: LocalAccountTokenFilterPolicy = 1

Auf Systemen mit Domänen-Controller muss der genutzte Benutzeraccount Mitglied der Gruppe Domain Administrators sein, um die bestmöglichen Ergebnisse zu erhalten. Aufgrund des Berechtigungskonzepts ist es nicht möglich, alle Schwachstellen zu erkennen, wenn der Local Administrator oder der von der Domain zugewiesene Administrator genutzt wird. Alternativ können die Anweisungen in Kapitel 9.3.3.2 befolgt werden.

→ Sollte ein Local Administrator gewählt werden – was ausdrücklich nicht empfohlen wird – ist es auch notwendig, den folgenden Registrierungsschlüssel festzulegen:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ DWORD: LocalAccountTokenFilterPolicy = 1

Generiertes Installationspaket für Anmeldedaten: Das Installationsprogramm stellt den Remote-Registrierungsdienst auf automatisches Starten ein. Falls das Installationsprogramm auf einem Domänen-Controller ausgeführt wird, wird der Benutzeraccount der Gruppe BUILTIN/Administratoren (SID S-1-5-32-544) zugeordnet.

Auf der Microsoft-Windows-Firewall muss eine Ausnahmeregel für die Appliance erstellt werden. Zusätzlich muss auf XP-Systemen der Dienst File and Printer Sharing auf enabled eingestellt sein.

Generiertes Installationspaket für Anmeldedaten: Während der Installation bietet das Installationsprogramm einen Dialog, um die IP-Adresse der Appliance einzugeben. Wenn die Eingabe bestätigt wird, wird eine Regel für die Firewall konfiguriert. Der Dienst File and Printer Sharing wird in den Regeln der Firewall aktiviert.

Powershell-Ausführungsberechtigungen auf einem Zielsystem können für das Konto erforderlich sein, das in einem authentifizierten Scan verwendet wird. Bei Richtlinien- und Schwachstellentests können gelegentlich Powershell-Befehle ausgeführt werden, um die Genauigkeit der Ergebnisse zu erhöhen, wofür Berechtigungen für die Dauer eines Scans erforderlich sind.

Für Compliance-Audits, die auf Windows-Betriebssysteme ausgerichtet sind, wird empfohlen, die Einstellung Maximal gleichzeitig ausgeführte NVTs pro Host/Maximal gleichzeitig gescannte Hosts auf

1zu setzen, um die Genauigkeit der Ergebnisse zu erhöhen (siehe Kapitel 11.2.1.1).Für einen voll funktionsfähigen Zugriff auf Windows Management Instrumentation (WMI), der z. B. für die Dateisuche oder Richtlinien-Scans verwendet wird, sind die folgenden Einstellungen erforderlich:

WMI-Zugriff in den Einstellungen der Windows Firewall oder einer möglichen Firewall-Lösung eines Drittanbieters zulassen.

Verifizieren, dass der Benutzer oder die Gruppe des Scan-Benutzers für den Remote-Zugriff auf WMI zugelassen ist.

Um die Appliance vollständig nutzen zu können, muss verifiziert werden, dass die Impacket-Tooling-Suite verwendet werden kann.

Dadurch wird sichergestellt, dass andere Sicherheitsprodukte die Ausführung von Powershell-Befehlen über Impacket nicht als bösartig einstufen.

Wenn möglich, sollten notwendige Ausnahmen konfiguriert werden.

Außerdem muss sichergestellt werden, dass der ADMIN$-Share zum Lesen und Schreiben freigegeben ist.

Um die volle Funktionalität der ausgeführten Powershell-Befehle zu gewährleisten, sollte das Ziel mindestens die Powershell-Version PS5.1 (WMF5.1) erfüllen. Befehle können auch auf Zielen mit einer niedrigeren Powershell-Version funktionieren, dies kann jedoch nicht garantiert werden.

9.3.3.2 Einen Domänenaccount für authentifiziert Scans konfigurieren¶

Für authentifizierte Scans von Microsoft-Windows-Zielsystemen wird die Nutzung eines Domänenaccounts mit einer Domänenrichtlinie, die lokale Administratorprivilegien erteilt, empfohlen. Dies hat mehrere Vorteile:

Eine Domänenrichtlinie muss nur einmal erstellt werden und kann dann für unterschiedliche Benutzer angewendet oder widerrufen werden.

Das lokale Bearbeiten der Registrierung von Microsoft Windows ist nicht länger nötig. Die Benutzerverwaltung ist somit zentralisiert, was auf lange Sicht Zeit spart und mögliche Konfigurationsfehler reduziert.

Aus Sicht der Schwachstellenbewertung ermöglicht nur ein Domänenaccount die Erkennung domänenzugehöriger Scanergebnisse. Diese Ergebnisse fehlen, falls ein ein lokaler Benutzeraccount genutzt wird.

Es gibt auch einige Sicherheitsvorteile beim Nutzen eines Domänenaccounts mit einer Domänenrichtlinie, die von Greenbone empfohlen wird: Der zugehörige Benutzer kann sich möglicherweise nicht lokal oder über die Remotedesktopverbindung einloggen, was etwaige Angriffsvektoren begrenzt. Zusätzlich werden die Anmeldedaten via Kerberos geschützt, während bei einem Passwort eines lokalen Benutzers ein höheres Risiko des Ausnutzens besteht.

Um einen Domänenaccount für authentifizierte Scans oder Audits auf einem Microsoft-Windows-Ziel zu verwenden, muss das Zielsystem Teil einer Domäne sein und die folgende Konfiguration muss auf dem Zielsystem vorgenommen werden.

Eine Sicherheitsgruppe erstellen

In einen Domänen-Controller einloggen und Active Directory Users and Computers öffnen.

Aktion > Neu > Gruppe in der Menüleiste wählen.

Greenbone Local Scanin das Eingabefeld Name eingeben.Global für Gruppenbereich und Sicherheit für Gruppentyp wählen.

Account, der unter Microsoft Windows für die lokalen authentifizierten Scans von der Appliance genutzt wird, zur Gruppe hinzufügen.

Auf OK klicken.

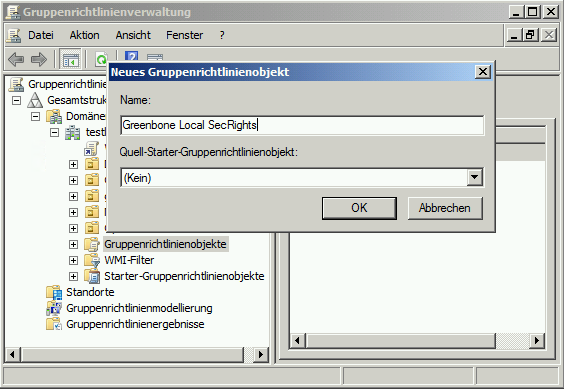

Eine Gruppenrichtlinie (engl. Group Policy Object, GPO) erstellen

Im linken Panel die Konsole Gruppenrichtlinienverwaltung öffnen.

Auf Gruppenrichtlinienobjekte rechtsklicken und Neu wählen.

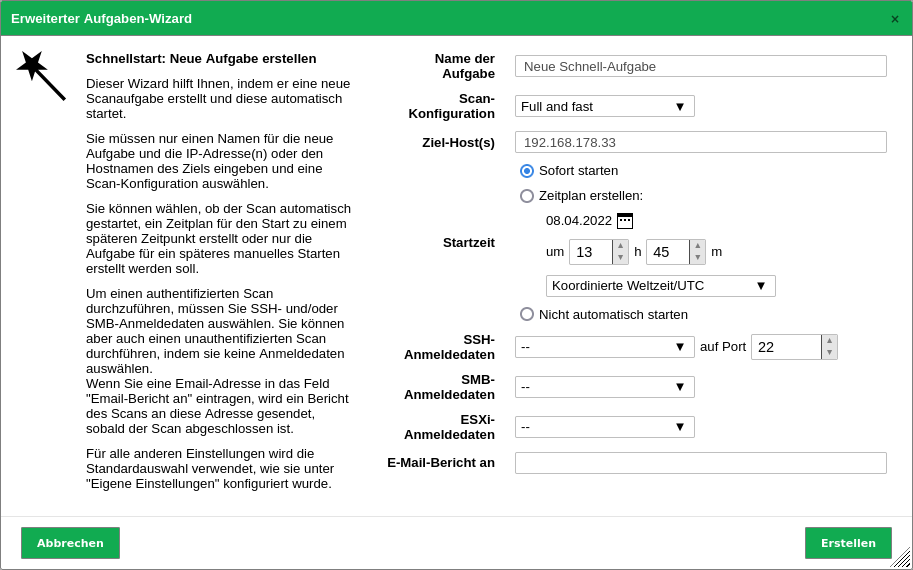

Greenbone Local SecRightsin das Eingabefeld Name eingeben (siehe Abb. 9.8).

Abb. 9.8 Erstellen einer neuen Microsoft-Windows-Gruppenrichtlinie für Scans durch Greenbone¶

Auf OK klicken.

Konfigurieren der Richtlinie

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen im linken Panel wählen.

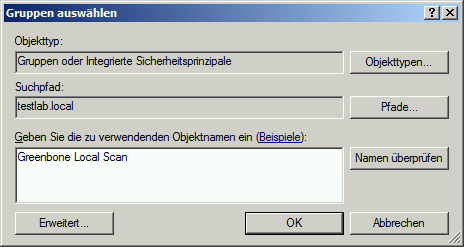

Auf Eingeschränkte Gruppen klicken und Gruppe hinzufügen wählen.

Auf Durchsuchen… klicken und

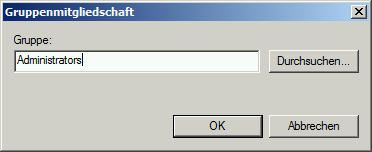

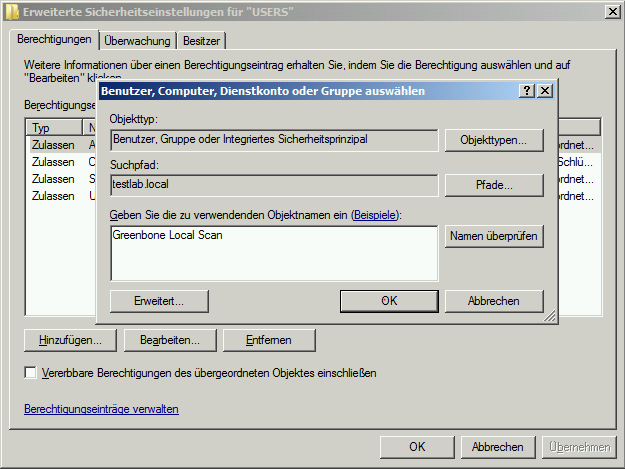

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 9.9).

Abb. 9.9 Prüfen der Microsoft-Windows-Gruppennamen¶

Auf Namen überprüfen klicken.

Zweimal auf OK klicken, um die offenen Fenster zu schließen.

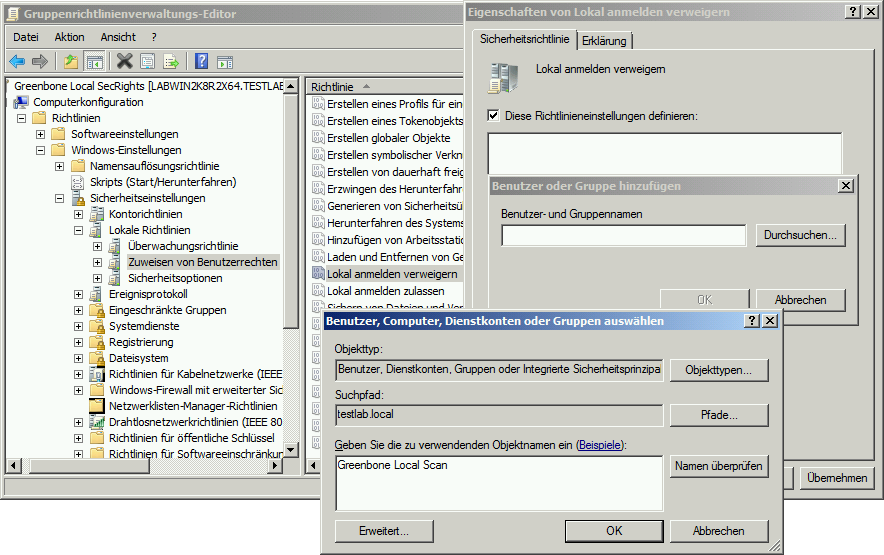

Bei Diese Gruppe ist Mitglied von auf Hinzufügen… klicken.

Administratorsin das Eingabefeld Gruppe eingeben (siehe Abb. 9.10) und zweimal auf OK klicken, um die offenen Fenster zu schließen.Bemerkung

Auf nicht-englischsprachigen Systemen den entsprechenden Namen der lokalen Administratorengruppe eingeben.

Abb. 9.10 Hinzufügen einer Gruppenmitgliedschaft¶

Konfigurieren der Richtlinie, sodass der Gruppe „Greenbone Local Scan“ das lokale Einloggen in das System verweigert wird

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten im linken Panel wählen.

Im rechten Panel auf Lokal anmelden verweigern doppelklicken.

Checkbox Diese Richtlinieneinstellungen definieren aktivieren und auf Benutzer oder Gruppe hinzufügen klicken.

Auf Durchsuchen… klicken und

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 9.11).Auf Namen überprüfen klicken.

Abb. 9.11 Bearbeiten der Richtlinie¶

Dreimal auf OK klicken, um die offenen Fenster zu schließen.

Konfigurieren der Richtlinie, sodass der Gruppe „Greenbone Local Scan“ das Einloggen per Remote Desktop in das System verweigert wird

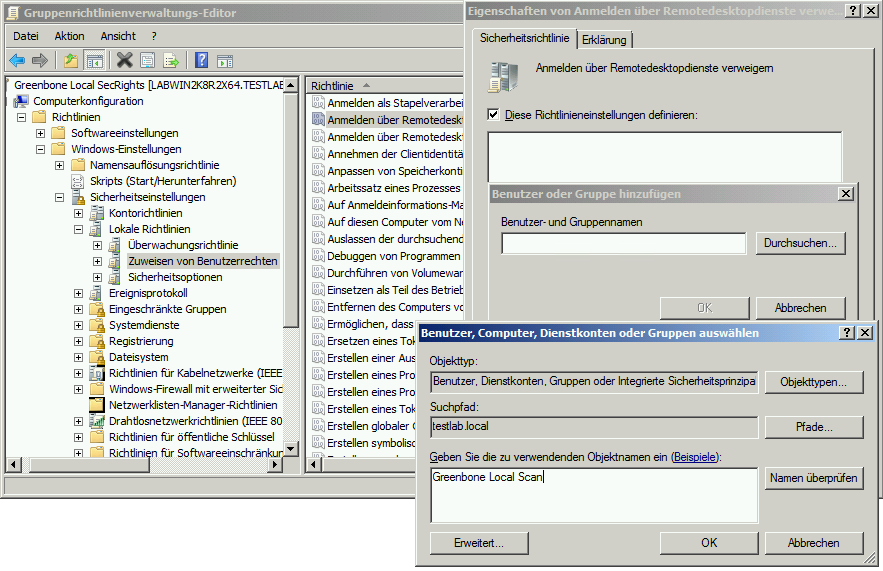

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten im linken Panel wählen.

Im rechten Panel auf Anmelden über Remotedesktopdienst verweigern doppelklicken.

Checkbox Diese Richtlinieneinstellungen definieren aktivieren und auf Benutzer oder Gruppe hinzufügen klicken.

Auf Durchsuchen… klicken und

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 9.12).Auf Namen überprüfen klicken.

Abb. 9.12 Bearbeiten der Richtlinie¶

Dreimal auf OK klicken, um die offenen Fenster zu schließen.

Konfigurieren der Richtlinie, sodass die Gruppe „Greenbone Local Scan“ auf der Registrierung nur Leserechte hat

Wichtig

Diese Einstellung ist auch nach Entfernen der Gruppenrichtlinie vorhanden („tattooing GPO“).

Dies ändert grundlegende Privilegien, welche nicht einfach durch Entfernen der Gruppenrichtlinie rückgängig gemacht werden können.

Es muss geprüft werden, ob die Einstellungen mit der Umgebung kompatibel sind.

Bemerkung

Die folgenden Schritte sind optional.

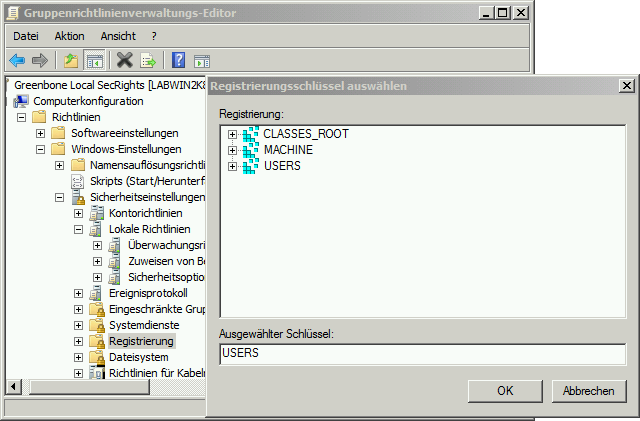

Im linken Panel auf Registrierung klicken und Schlüssel hinzufügen… wählen.

USERS wählen und auf OK klicken (siehe Abb. 9.13).

Abb. 9.13 Wählen des Registrierungsschlüssels¶

Auf Erweitert und Hinzufügen klicken.

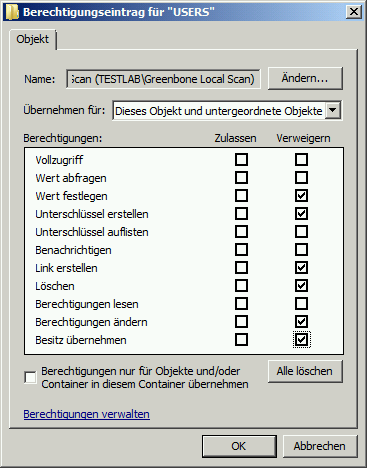

Greenbone Local Scanin das Eingabefeld eingeben und auf OK klicken (siehe Abb. 9.14).

Abb. 9.14 Wählen der Gruppe Greenbone Local Scan¶

Dieses Objekt und untergeordnete Objekte in der Drop-down-Liste Übernehmen für wählen.

Alle Checkboxen für Zulassen deaktivieren und Checkboxen Wert festlegen, Unterschlüssel erstellen, Link erstellen, Löschen, Berechtigungen ändern und Besitz übernehmen für Verweigern aktivieren (siehe Abb. 9.15).

Abb. 9.15 Verweigern der Bearbeitung der Registrierung¶

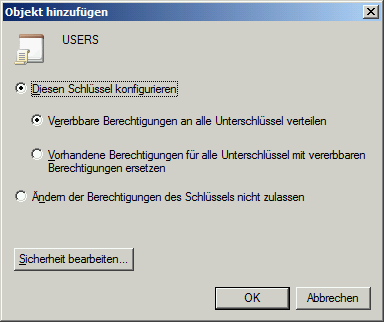

Zweimal auf OK klicken und Warnung durch Klicken auf Ja bestätigen.

Auf OK klicken.

Radiobuttons Diesen Schlüssel konfigurieren und Vererbbare Berechtigungen an alle Unterschlüssel verteilen wählen und auf OK klicken (siehe Abb. 9.16).

Abb. 9.16 Rekursivmachen der Berechtigungen¶

Schritte 2 bis 9 für MACHINE und CLASSES_ROOT wiederholen.

Die Gruppenrichtlinie verbinden

9.3.3.3 Einschränkungen¶

Da Schreibrechte auf der Registrierung und dem Systemlaufwerk entfernt wurden, funktionieren die beiden folgenden Tests nicht mehr:

- Leave information on scanned Windows hosts (OID 1.3.6.1.4.1.25623.1.0.96171)

Falls gewünscht, erstellt dieser Test Informationen über den Start und das Ende eines Scans unter HKLM\Software\VulScanInfo. Da HKLM die Schreibrechte verweigert werden, ist dies nicht länger möglich. Falls der Test ausgeführt werden soll, muss das Gruppenrichtlinienobjekt entsprechend angepasst werden.

- Windows file Checksums (OID 1.3.6.1.4.1.25623.1.0.96180)

Falls gewünscht, speichert dieser Test das Tool ReHash unter C:\Windows\system32 (auf 32-Bit-Systemen) oder C:\Windows\SysWOW64 (auf 64-Bit-Systemen). Da die Schreibrechte verweigert werden, ist dies nicht länger möglich. Falls der Test ausgeführt werden soll, muss das Tool separat gespeichert werden oder das Gruppenrichtlinienobjekt entsprechend angepasst werden.

Mehr Informationen können in Kapitel 11.4.3 gefunden werden.

9.3.3.4 Scannen ohne Domänenadministrator und lokale Administratorberechtigungen¶

Es ist möglich, eine Gruppenrichtlinie zu erstellen, in der der Benutzer keine lokalen Administratorberechtigungen hat. Allerdings ist der Aufwand, die entsprechenden Leserechte zu jedem Zweig und Ordner der Registrierung hinzuzufügen, sehr hoch. Leider ist das Vererben von Berechtigungen für viele Ordner und Zweige deaktiviert. Außerdem können diese Änderungen zwar durch die Gruppenrichtlinie festgelegt werden, aber nicht wieder entfernt werden („tattooing GPO“). Bestimmte Berechtigungen könnten überschrieben werden, sodass zusätzliche Probleme auftreten.

Das Erstellen einer Gruppenrichtlinie, in der der Benutzer keinerlei Administratorberechtigungen hat, ist aus technischer und administrativer Sicht nicht sinnvoll.

9.3.4 Anforderungen auf Zielsystemen mit ESXi¶

Bemerkung

Wenn eine vCenter Server Appliance (VCSA) zur Steuerung von ESXi-Hosts verwendet wird und User auf der VCSA erstellt werden, sind sie nur auf der VCSA und nicht auf den ESXi-Hosts bekannt.

Scan-User müssen auf jedem ESXi-Host, der gescannt wird, erstellt werden.

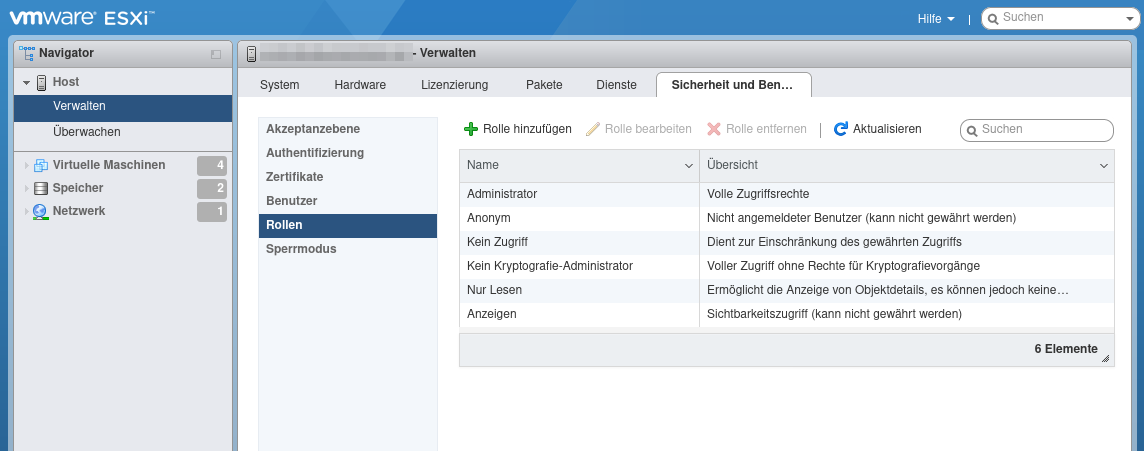

Standardmäßig sind lokale ESXi-User auf Rollen ohne Schreibrechte beschränkt. Es muss entweder ein administrativer Account oder eine Read-only-Rolle mit Berechtigung für globale Einstellungen genutzt werden.

Eine Read-only-Rolle mit Berechtigung für globale Einstellungen kann wie folgt eingerichtet werden:

Web-Oberfläche der VMware-ESXi-Instanz öffnen und einloggen.

Host > Verwalten in der Spalte Navigator links wählen.

Register Sicherheit und Benutzer wählen.

Rollen im linken Menüpanel wählen (siehe Abb. 9.18).

Abb. 9.18 Anzeigen der Rollen¶

Auf Rolle hinzufügen klicken.

Namen für die Rolle in das Eingabefeld Rollenname eingeben.

Checkbox System aktivieren.

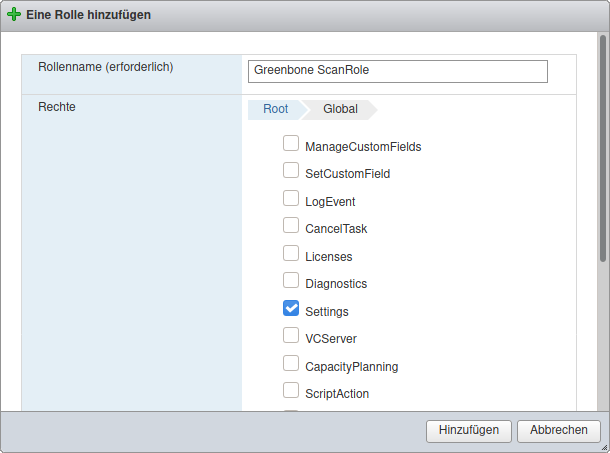

Auf Global klicken und Checkbox Settings aktivieren (siehe Abb. 9.19).

Abb. 9.19 Erstellen einer Rolle¶

Auf Hinzufügen klicken.

Auf Host in der Spalte Navigator links rechtsklicken und Berechtigungen wählen.

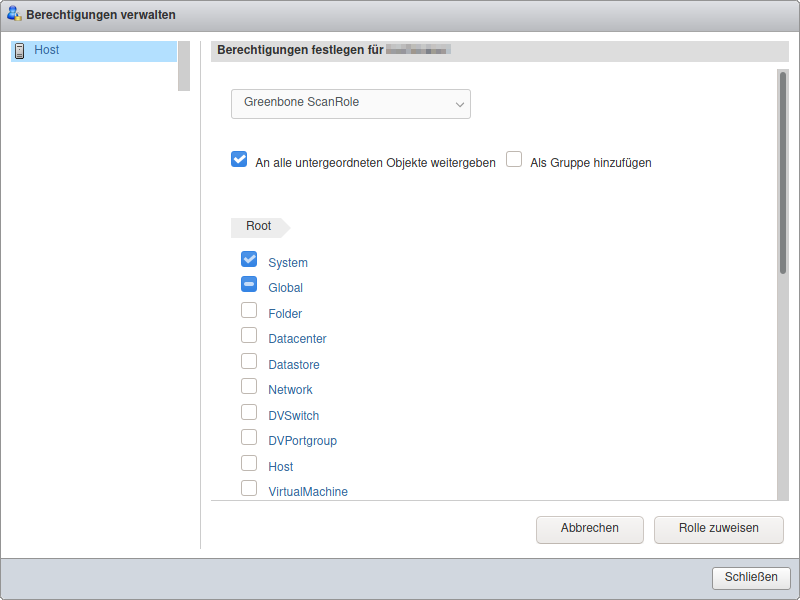

Scan-Benutzeraccount, der von der Appliance genutzt wird, wählen.

Auf Rolle zuweisen klicken.

Zuvor erstellte Rolle in der Drop-down-Liste wählen (siehe Abb. 9.20).

Abb. 9.20 Zuweisen der Rolle an den Scan-Benutzer¶

Auf Rolle zuweisen klicken.

Auf Schließen klicken.

9.3.5 Anforderungen auf Zielsystemen mit Linux/Unix¶

Für authentifizierte Scans auf Linux- oder Unix-Systemen ist normalerweise der reguläre Benutzerzugang ausreichend. Der Login wird mithilfe von SSH vorgenommen. Die Authentifizierung wird entweder mit Passwörtern oder einem auf der Appliance gespeicherten privaten SSH-Schlüssel durchgeführt.

Ein Remote-SSH-Server sollte die folgenden Standardeinstellungen in der Datei

sshd_configkonfiguriert haben:MaxSessions: 10MaxAuthTries: 6

Wenn andere als die Standardwerte und niedrigere Werte verwendet werden, kann es zu fehlgeschlagenen Logins kommen.

Generiertes Installationspaket für Anmeldedaten: Das Installationspaket für Linux-Distributionen basierend auf Debian ist eine DEB-Datei, das Installationspaket für Linux-Distributionen basierend auf RedHat ist eine RPM-Datei. Beide Installationspakete erstellen einen neuen Benutzer ohne besondere Berechtigungen. Ein öffentlicher SSH-Schlüssel, der auf der Appliance erstellt wird, wird im Home-Verzeichnis des Benutzers gespeichert. Für Benutzer anderer Linux-Distributionen oder Unix-Derivaten, wird der öffentliche Schlüssel zum Herunterladen angeboten. Das Erstellen eines Benutzers und Speichern des öffentlichen Schlüssels mit den korrekten Dateiberechtigungen liegt in der Verantwortung des Benutzers.

In beiden Fällen muss sichergestellt werden, dass die Authentifizierung mithilfe des öffentlichen Schlüssels nicht durch den SSH-Daemon verhindert wird. Die Zeile

PubkeyAuthentication nodarf nicht vorhanden sein.Vorhandene SSH-Schlüsselpaare können auch genutzt werden. SSH-Schlüsselpaare können mithilfe des Befehls

ssh-keygenauf Linux oderputtygen.exebeim Nutzen von PuTTY auf Microsoft Windows generiert werden. Um ein vorhandenes SSH-Schlüsselpaar nutzen zu können, muss der private Schlüssel beim Erstellen der Anmeldedaten hinterlegt werden. Der private SSH-Schlüssel muss im PEM- oder OpenSSH-Format vorliegen. Die Schlüsselarten Ed25519, ECDSA, RSA und DSA werden unterstützt.Für Scans, die das Prüfen von Richtlinien beinhalten, sind möglicherweise root-Berechtigungen oder die Mitgliedschaft in bestimmten Gruppe (oft

wheel) nötig. Aus Sicherheitsgründen sind einige Konfigurationsdateien nur von Super-Benutzern oder Mitgliedern bestimmter Gruppen lesbar.Je mehr Berechtigungen ein Nutzer hat, desto mehr Ergebnisse und Einstellungen können auf einem System erkannt werden. In einigen Fällen ist möglicherweise ein Root-Zugang nötig.

Die folgenden Befehle werden während eines authentifizierten Scans mit einem Root-Account ausgeführt.

Wichtig

Diese Liste ist nicht statisch. Neue oder geänderte VTs könnten jederzeit neue Befehle hinzufügen.

Abhängig von der gefundenen Software könnten zusätzliche Befehle ausgeführt werden.

Die ausgeführten Befehle hängen von der Linux-Distribution und der gewählten Scan-Konfiguration ab.

bash

cat

date

dpkg

egrep

find

grep

host

id

ip

lastlog

locate

ls

md5sum

mlocate

netstat

perl

ps

rpm

sh

sha1sum

slocate

uname

uptime

whereis

which

Die Installation des Pakets

locate(alternativmlocate), um den Befehllocate/mlocateauf dem Zielsystem verfügbar zu machen, wird empfohlen. Die Nutzung dieses Befehls reduziert Aufrufe des Befehlsfind, der für die Suche nach Dateien genutzt wird, und verbessert somit die Scanleistung und verringert die Ressourcennutzung auf dem Zielsystem.Damit die Befehle funktionieren, müssen möglicherweise die entsprechenden Datenbank-Berechtigungen und regelmäßige Datenbank-Updates, z. B. mithilfe eines Cronjobs, konfiguriert werden.

9.3.5.1 Anforderungen und Hintergrundinformationen für die Funktion Berechtigungen erweitern¶

Bei der Verwendung der Funktion Berechtigungen erweitern ist Folgendes zu beachten:

Die erweiterten Berechtigungen des Nutzers müssen vorher auf dem Zielsystem konfiguriert werden. Die Appliance führt nur den Befehl

su - <Benutzername>aus, der keine Kontrolle über die Nutzungsrechte hat.Wenn erweiterte SSH-Anmeldedaten konfiguriert sind, werden die Standard-SSH-Anmeldedaten nur für die Anmeldung auf dem Zielsystem verwendet. Die erweiterten Anmeldedaten werden für den Scan verwendet.

Die Programme stty, unset und bind müssen für den Nutzer mit erweiterten Berechtigungen verfügbar/zugänglich sein.

Der Nutzer mit erweiterten Berechtigungen muss berechtigt sein, die Login-Aufforderung durch ein

export PS1=zu ändern, das den gesendeten Befehlen vorangestellt wird.Wenn erweiterte SSH-Anmeldedaten konfiguriert sind, werden diese immer verwendet, auch wenn die Scan-Konfiguration keine relevanten Schwachstellentests enthält.

Standard- und erweiterte SSH-Anmeldedaten dürfen nicht identisch sein.

Die Funktion wird derzeit nur für die „Bash“-Shell unterstützt.

Bemerkung

Das Feature Berechtigungen erweitern ist noch experimentell. Je nach Zielsystem und dessen Konfiguration ist das Feature möglicherweise nicht zuverlässig.

Die Verwendung von erweiterten SSH-Anmeldedaten kann zu einer erhöhten Last auf der Appliance sowie zu einer erhöhten Anzahl von SSH-Verbindungen von der Appliance zum Zielsystem führen. Dies muss ggf. bei Firewalls, Intrusion-Detection- und Logging-Systemen berücksichtigt werden.

Darüber hinaus kann die Dauer von Scans mit erweiterten SSH-Anmeldedaten aufgrund der oben erwähnten Systemlast wesentlich länger sein als bei Scans ohne erweiterte Anmeldedaten.

9.3.5.2 (Sicherheits-)Best Practices für SSH-basierte authentifizierte Scans¶

Bei der Durchführung von SSH-basierten authentifizierten Scans sollten die folgenden Best Practices angewandt werden.

Es wird nicht empfohlen, einen gesamten Netzwerkbereich mit SSH-Zugangsdaten zu scannen, die einem Ziel zugewiesen sind. Stattdessen sollten gezielte Scans der bekannten Systeme durchgeführt werden, indem die konkreten IP-Adressen angegeben werden.

Es sollten so wenig Berechtigungen wie möglich verwendet werden, z. B. durch Verwendung eines speziellen Scan-Benutzers anstelle des Root-Benutzers.

Es sollten nur vertrauenswürdige Systeme gescannt werden, zum Beispiel keine öffentlichen Systeme, auf die jeder Benutzer zugreifen kann.

9.3.6 Anforderungen auf Zielsystemen mit Cisco OS¶

Die Appliance kann auch Netzwerkkomponenten wie Router und Switches auf Schwachstellen prüfen. Während die üblichen Netzwerkdienste über das Netzwerk gefunden und geprüft werden, können einige Schwachstellen nur durch einen authentifizierten Scan entdeckt werden. Für einen authentifizierten Scan kann die Appliance entweder SNMP oder SSH nutzen.

9.3.6.1 SNMP¶

Die Appliance kann das Protokoll SNMP nutzen, um auf die Cisco-Netzwerkkomponenten zuzugreifen. Die Appliance unterstützt SNMPv1, v2c und v3. SNMP nutzt den Port 161/UDP. Die standardmäßige Portliste enthält keine UDP-Ports. Deshalb wird dieser Port während eines Schwachstellenscans mit der Scan-Konfiguration Full and fast ignoriert und keine SNMP-Prüfung durchgeführt. Um Netzwerkkomponenten zu scannen, sollte die Portliste bearbeitet werden, sodass mindestens die folgenden Ports enthalten sind:

22/TCP SSH

80/TCP 8080/TCP HTTP

443/TCP 8443/TCP HTTPS

2000/TCP SCCP

2443/TCP SCCPS

5060/TCP 5060/UDP SIP

5061/TCP 5061/UDP SIPS

67/UDP DHCP-Server

69/UDP TFTP

123/UDP NTP

161/UDP SNMP

162/UDP SNMP-Traps

500/UDP IKE

514/UDP Syslog

546/UDP DHCPv6

6161/UDP 6162/UDP Unified CM

Der Administrator kann besondere Portlisten erstellen, die nur für solche Netzwerkkomponenten genutzt werden.

Die Appliance benötigt zu sehr wenigen Objekten des SNMP-Baums Zugriff. Für einen weniger privilegierten Zugriff sollte eine SNMP-Sicht genutzt werden, um die Sichtbarkeit des SNMP-Baums für die Appliance einzuschränken. Die folgenden zwei Beispiele erklären, wie solch eine Sicht mithilfe eines Community-Strings oder eines SNMPv3-Benutzers eingestellt wird.

Um den SNMP-Community-String zu nutzen, werden die folgenden Befehle auf dem Ziel benötigt:

# configure terminal

Mithilfe einer Zugriffsliste kann die Nutzung der Community beschränkt werden. Die IP-Adresse der Appliance ist in diesem Beispiel 192.168.222.74:

(config) # access-list 99 permit 192.168.222.74

Die Sicht gsm sollte nur den Zugriff auf die Systembeschreibung erlauben:

(config) # snmp-server view gsm system included

(config) # snmp-server view gsm system.9 excluded

Der letzte Befehl verbindet die Community gsm-community mit der Sicht gsm und der Zugriffsliste 99:

(config) # snmp-server community gsm-community view gsm RO 99

Falls ein SNMPv3-Benutzer mit Verschlüsselung genutzt wird, werden die folgenden Konfigurationszeilen auf dem Ziel benötigt:

# configure terminal

(config) # access-list 99 permit 192.168.222.74

(config) # snmp-server view gsm system included

(config) # snmp-server view gsm system.9 excluded

SNMPv3 benötigt zuerst das Einrichten einer Gruppe. Hier wird die Gruppe gsmgroup mit der Sicht gsm und der Zugriffsliste 99 verbunden:

(config) # snmp-server group gsmgroup v3 priv read gsm access 99

Nun kann der Benutzer mit dem Passwort gsm-password und dem Verschlüsselungsschlüssel gsm-encrypt erstellt werden. Die Authentifizierung wird durch MD5 und die Verschlüsselung durch AE128 durchgeführt:

(config) # snmp-server user gsm-user gsm-group v3 auth md5 gsm-password priv

aes 128 gsm-encrypt

Um entweder die Community oder den SNMPv3-Benutzer auf der Appliance zu konfigurieren, als Administrator Konfiguration > Anmeldedaten in der Menüleiste wählen (siehe Kapitel 9.3.2).

9.3.6.2 SSH¶

Der authentifizierte Scan kann auch über SSH ausgeführt werden. Falls SSH genutzt wird, wird die Nutzung besonderer unprivilegierter Benutzer empfohlen. Die Appliance benötigt aktuell nur den Befehl show version, um die aktuelle Version der Firmware des Geräts zu erhalten.

Um einen weniger privilegierten Benutzer einzurichten, der nur diesen Befehl ausführen darf, sind verschiedene Ansätze möglich. Das folgende Beispiel nutzt die rollenbasierte Zugriffskontrollenfunktionalität.

Bemerkung

Bevor eines der folgenden Beispiele genutzt wird, muss sichergestellt werden, dass alle Nebeneffekte der Konfiguration verstanden werden. Falls sie ohne Verifizierung genutzt wird, beschränkt das System möglicherweise weitere Logins über SSH oder die Konsole.

Um die rollenbasierte Zugriffskontrolle zu nutzen, müssen AAA und Views aktiviert werden:

> enable

# configure terminal

(config)# aaa new-model

(config)# exit

> enable view

# configure terminal

Die folgenden Befehle erstellen eine eingeschränkte Sicht, die nur den Befehl show version beinhaltet. Das gelieferte Passwort view-pw ist nicht kritisch:

(config)# parser view gsm-view

(config-view)# secret 0 view-pw

(config-view)# commands exec include show version

(config-view)# exit

Nun wird der Benutzer gsm-user mit dem Passwort gsm-pw erstellt und mit der Sicht gsm-view verknüpft:

(config)# username gsm-user view gsm-view password 0 gsm-pw

(config)# aaa authorization console

(config)# aaa authorization exec default local

Falls SSH noch nicht aktiviert ist, erledigt dies der folgende Befehl. Der entsprechende Hostname und die entsprechende Domäne müssen genutzt werden:

(config)# hostname switch

(config)# ip domain-name greenbone.net

(config)# crypto key generate rsa general-keys modulus 2048

Schließlich SSH-Logins mithilfe der folgenden Befehle aktivieren:

(config)# line vty 0 4

(config-line)# transport input ssh

(config-line)# Crtl-Z

Bemerkung

Um einen vollständigen Scan auszuführen, z. B. mit der Scan-Konfiguration Full and fast, muss die Einstellung ssh server rate-limit auf 240 gesetzt werden. Vor dem Scannen sollte dieser Wert überprüft und ggf. angepasst werden.

Die Anmeldedaten des Benutzers müssen auf der Appliance eingegebene werden. Konfiguration > Anmeldedaten in der Menüleiste wählen und den entsprechenden Benutzer erstellen (siehe Kapitel 9.3.2).

Anmeldedaten mit dem Ziel verbinden, damit sie als SSH-Anmeldedaten genutzt werden können.

9.3.7 Anforderungen auf Zielsystemen mit Huawei VRP¶

Die Appliance kann auch Netzwerkkomponenten wie Router und Switches auf Schwachstellen prüfen. Während die üblichen Netzwerkdienste über das Netzwerk gefunden und geprüft werden, können einige Schwachstellen nur durch einen authentifizierten Scan entdeckt werden. Für einen authentifizierten Scan kann die Appliance entweder SNMP oder SSH nutzen.

Bemerkung

Die Befehle in diesem Kapitel dienen als Beispiel und sollten auf den meisten Huawei-Routern funktionieren.

Abhängig von der Softwareversion oder von der Hardware, könnten einige Befehle abweichen (z. B. die Reihenfolge der Parameter oder Werte), nicht nötig sein oder nicht verfügbar sein.

Weitere Informationen befinden sich in der zugehörigen Dokumentation für das entsprechende Gerät und die entsprechende Software-Version.

9.3.7.1 SNMP¶

Die Appliance kann das Protokoll SNMP nutzen, um auf die Huawei-Netzwerkkomponenten zuzugreifen. Die Appliance unterstützt SNMPv1, v2c und v3. SNMP nutzt den Port 161/UDP. Die standardmäßige Portliste enthält keine UDP-Ports. Deshalb wird dieser Port während eines Schwachstellenscans mit der Scan-Konfiguration Full and fast ignoriert und keine SNMP-Prüfung durchgeführt. Um Netzwerkkomponenten zu scannen, sollte die Portliste bearbeitet werden, sodass mindestens die folgenden Ports enthalten sind:

22/TCP SSH

80/TCP 8080/TCP HTTP

443/TCP 8443/TCP HTTPS

2000/TCP SCCP

2443/TCP SCCPS

5060/TCP 5060/UDP SIP

5061/TCP 5061/UDP SIPS

67/UDP DHCP-Server

69/UDP TFTP

123/UDP NTP

161/UDP SNMP

162/UDP SNMP-Traps

500/UDP IKE

514/UDP Syslog

546/UDP DHCPv6

Der Administrator kann besondere Portlisten erstellen, die nur für solche Netzwerkkomponenten genutzt werden.

Die Appliance benötigt zu sehr wenigen Objekten des SNMP-Baums Zugriff. Für einen weniger privilegierten Zugriff sollte eine SNMP-Sicht genutzt werden, um die Sichtbarkeit des SNMP-Baums für die Appliance einzuschränken. Die folgenden zwei Beispiele erklären, wie solch eine Sicht mithilfe eines Community-Strings oder eines SNMPv3-Benutzers eingestellt wird.

Um den SNMP-Community-String zu nutzen, werden die folgenden Befehle auf dem Ziel benötigt:

<HUAWEI>system-view

Mithilfe einer Zugriffsliste kann die Nutzung der Community beschränkt werden. Die IP-Adresse der Appliance ist in diesem Beispiel 192.168.222.74:

[~HUAWEI]acl 2000

[~HUAWEI-acl4-basic-2000]rule permit source 192.168.222.74 32

[*HUAWEI-acl4-basic-2000]commit

[~HUAWEI-acl4-basic-2000]quit

Version 2c von SNMPv erlauben:

[~HUAWEI]snmp-agent sys-info version v3 v2c

[*HUAWEI]commit

Die Sicht gsm sollte nur den Zugriff auf die Systembeschreibung erlauben:

[~HUAWEI]snmp-agent mib-view included gsm system

[*HUAWEI]snmp-agent mib-view excluded gsm system.9

[*HUAWEI]commit

Der letzte Befehl verbindet die Community gsm-community mit der Sicht gsm und der Zugriffsliste 2000:

[~HUAWEI]snmp-agent community read gsm-community mib-view gsm acl 2000

[*HUAWEI]commit

Falls ein SNMPv3-Benutzer mit Verschlüsselung genutzt wird, werden die folgenden Konfigurationszeilen auf dem Ziel benötigt:

<HUAWEI>system-view

[~HUAWEI]acl 2000

[~HUAWEI-acl4-basic-2000]rule permit source 192.168.222.74 32

[*HUAWEI-acl4-basic-2000]quit

[*HUAWEI]snmp-agent sys-info version v3

[*HUAWEI]snmp-agent mib-view included gsm system

[*HUAWEI]snmp-agent mib-view excluded gsm system.9

[*HUAWEI]commit

SNMPv3 benötigt zuerst das Einrichten einer Gruppe. Hier wird die Gruppe gsmgroup mit der Sicht gsm und der Zugriffsliste 2000 verbunden:

[~HUAWEI]snmp-agent group v3 gsmgroup privacy read-view gsm acl 2000

[*HUAWEI]commit

Nun kann der Benutzer mit dem Passwort gsm-password und dem Verschlüsselungsschlüssel gsm-encrypt erstellt werden. Die Authentifizierung wird durch MD5 und die Verschlüsselung durch AE128 durchgeführt. Dies wird in drei Schritten durchgeführt:

Passwort gsm-password konfigurieren:

[~HUAWEI]snmp-agent usm-user v3 gsm-user authentication-mode md5

Please configure the authentication password (8-255)

[*HUAWEI]commit

Verschlüsselungsschlüssel gsm-encrypt konfigurieren:

[~HUAWEI]snmp-agent usm-user v3 gsm-user privacy-mode aes128

Please configure the privacy password (8-255)

[*HUAWEI]commit

Nutzer zur Gruppe hinzufügen:

[*HUAWEI]snmp-agent usm-user v3 gsm-user group gsmgroup

[*HUAWEI]commit

Um entweder die Community oder den SNMPv3-Benutzer auf der Appliance zu konfigurieren, als Administrator Konfiguration > Anmeldedaten in der Menüleiste wählen (siehe Kapitel 9.3.2).

9.3.7.2 SSH¶

Der authentifizierte Scan kann auch über SSH durchgeführt werden. Falls SSH genutzt wird, wird die Verwendung eines speziellen unprivilegierten Benutzers empfohlen. Die Appliance benötigt derzeit nur die Befehle display device, display version und display patch-information, um die aktuelle Firmware-Version des Geräts abzufragen.

Bemerkung

Falls ein Compliance-Scan ausgeführt wird, könnten die folgenden zusätzlichen Befehle genutzt werden:

display arp speed-limitdisplay arp-miss speed-limit source-ipdisplay current-configurationdisplay current-configuration configuration bgpdisplay current-configuration configuration pimdisplay current-configuration configuration user-interfacedisplay current-configuration configuration vpn-instancedisplay current-configuration interfacedisplay current-configuration | include multicastdisplay current-configuration | include ntpdisplay current-configuration | include snmpdisplay current-configuration | include sshdisplay ftp-serverdisplay isis peerdisplay mpls ldp session verbosedisplay mpls rsvp-te interfacedisplay ospf peer briefdisplay ospfv3 peerdisplay snmp-agent sys-info versiondisplay ssh server statusdisplay telnet serverdisplay telnet server statusdisplay vrrp

Um einen weniger privilegierten Benutzer einzurichten, der nur diesen Befehl ausführen darf, sind verschiedene Ansätze möglich. Das folgende Beispiel nutzt die rollenbasierte Zugriffskontrollenfunktionalität.

Bemerkung

Bevor eines der folgenden Beispiele genutzt wird, muss sichergestellt werden, dass alle Nebeneffekte der Konfiguration verstanden werden. Falls sie ohne Verifizierung genutzt wird, beschränkt das System möglicherweise weitere Logins über SSH oder die Konsole.

Die folgenden Befehle erstellen eine eingeschränkte Sicht, die nur die Befehle display device, display version und display patch-information beinhaltet. Das gelieferte Passwort Hello-secret123 ist nicht kritisch.

<HUAWEI> system-view

[~HUAWEI]aaa

[~HUAWEI-aaa]local-user gsm-user password cipher Hello-secret123

[*HUAWEI-aaa]local-user gsm-user level 0

[*HUAWEI-aaa]local-user gsm-user service-type ssh

[*HUAWEI-aaa]commit

[~HUAWEI-aaa]quit

[~HUAWEI]ssh user gsm-user authentication-type password

[*HUAWEI]ssh user gsm-user service-type stelnet

[*HUAWEI]commit

Die folgenden Befehle fügen nur die Befehle display version, display patch-information und display device zu „level 0“ hinzu, sodass gsm-user beschränkt ist:

[~HUAWEI] command-privilege level 0 view global display device

[*HUAWEI] command-privilege level 0 view global display version

[*HUAWEI] command-privilege level 0 view global display patch-information

[*HUAWEI]commit

Falls SSH noch nicht aktiviert ist, erledigt dies der folgende Befehl:

[~HUAWEI] rsa local-key-pair create

[*HUAWEI]commit

SSH-Logins mithilfe der folgenden Befehle aktivieren:

[~HUAWEI] user-interface vty 0 4

[*HUAWEI-ui-vty0-4] authentication-mode aaa

[*HUAWEI-ui-vty0-4] protocol inbound ssh

[*HUAWEI-ui-vty0-4] quit

[*HUAWEI]commit

Den STelnet-Server aktivieren:

[~HUAWEI] stelnet server enable

[*HUAWEI] ssh authentication-type default password

[*HUAWEI]commit

Mithilfe einer Zugriffsliste kann die Nutzung des SSH-Logins beschränkt werden. Die IP-Adresse der Appliance ist in diesem Beispiel 192.168.222.74.

Bemerkung

Dies könnte jegliche SSH-Anmeldungen von anderen IP-Adressen einschränken und das Gerät über das Netzwerk unzugänglich machen.

[~HUAWEI]acl 2000

[*HUAWEI-acl4-basic-2000] rule permit source 192.168.222.74 32

[*HUAWEI-acl4-basic-2000] quit

[*HUAWEI] HUAWEI acl 2000

[*HUAWEI] commit

In Abhängigkeit von den Sicherheitseinstellungen muss das Passwort für gsm-view beim ersten Login geändert werden. Dies sollte durch einmaliges Einloggen via SSH geprüft werden.

Die Anmeldedaten des Benutzers müssen auf der Appliance eingegebene werden. Konfiguration > Anmeldedaten in der Menüleiste wählen und den entsprechenden Benutzer erstellen (siehe Kapitel 9.3.2).

Anmeldedaten mit dem Ziel verbinden, damit sie als SSH-Anmeldedaten genutzt werden können.

9.3.8 Anforderungen auf Zielsystemen mit EulerOS¶

Für authentifizierte Scans auf EulerOS ist normalerweise der reguläre Benutzerzugang ausreichend. Der Login wird mithilfe von SSH vorgenommen. Die Authentifizierung wird entweder mit Passwörtern oder einem auf der Appliance gespeicherten privaten SSH-Schlüssel durchgeführt.

Generiertes Installationspaket für Anmeldedaten: Das Installationspaket für EulerOS ist eine RPM-Datei. Das Installationspaket erstellt einen neuen Benutzer ohne besondere Berechtigungen. Ein öffentlicher SSH-Schlüssel, der auf der Appliance erstellt wird, wird im Home-Verzeichnis des Benutzers gespeichert. Für Benutzer anderer Linux-Distributionen oder Unix-Derivaten, wird der öffentliche Schlüssel zum Herunterladen angeboten. Das Erstellen eines Benutzers und Speichern des öffentlichen Schlüssels mit den korrekten Dateiberechtigungen liegt in der Verantwortung des Benutzers.

In beiden Fällen muss sichergestellt werden, dass die Authentifizierung mithilfe des öffentlichen Schlüssels nicht durch den SSH-Daemon verhindert wird. Die Zeile

PubkeyAuthentication nodarf nicht vorhanden sein.Vorhandene SSH-Schlüsselpaare können auch genutzt werden. SSH-Schlüsselpaare können mithilfe des Befehls

ssh-keygenauf EulerOS oderputtygen.exebeim Nutzen von PuTTY auf Microsoft Windows generiert werden. Um ein vorhandenes SSH-Schlüsselpaar nutzen zu können, muss der private Schlüssel beim Erstellen der Anmeldedaten hinterlegt werden. Der private SSH-Schlüssel muss im PEM- oder OpenSSH-Format vorliegen. Die Schlüsselarten Ed25519, ECDSA, RSA und DSA werden unterstützt.Für Scans, die das Prüfen von Richtlinien beinhalten, sind möglicherweise root-Berechtigungen oder die Mitgliedschaft in bestimmten Gruppe (oft

wheel) nötig. Aus Sicherheitsgründen sind einige Konfigurationsdateien nur von Super-Benutzern oder Mitgliedern bestimmter Gruppen lesbar.Je mehr Berechtigungen ein Nutzer hat, desto mehr Ergebnisse und Einstellungen können auf einem System erkannt werden. In einigen Fällen ist möglicherweise ein Root-Zugang nötig.

Die folgenden Befehle werden während eines authentifizierten Scans mit einem Root-Account ausgeführt.

Wichtig

Diese Liste ist nicht statisch. Neue oder geänderte VTs könnten jederzeit neue Befehle hinzufügen.

Abhängig von der gefundenen Software könnten zusätzliche Befehle ausgeführt werden.

bash

cat

date

dpkg

egrep

find

grep

host

id

ip

lastlog

locate

ls

md5sum

mlocate

netstat

perl

ps

rpm

sh

sha1sum

slocate

uname

uptime

whereis

which

Die Installation des Pakets

locate(alternativmlocate), um den Befehllocate/mlocateauf dem Zielsystem verfügbar zu machen, wird empfohlen. Die Nutzung dieses Befehls reduziert Aufrufe des Befehlsfind, der für die Suche nach Dateien genutzt wird, und verbessert somit die Scanleistung und verringert die Ressourcennutzung auf dem Zielsystem.Damit die Befehle funktionieren, müssen möglicherweise die entsprechenden Datenbank-Berechtigungen und regelmäßige Datenbank-Updates, z. B. mithilfe eines Cronjobs, konfiguriert werden.

9.3.9 Anforderungen auf Zielsystemen mit GaussDB¶

Bemerkung

Es muss sichergestellt werden, dass der Scan von einem Benutzer ausgeführt wird, der GaussDB-Ausführungsberechtigungen besitzt.

9.3.9.1 Anforderungen für den Systembenutzer root¶

Bemerkung

Im Allgemeinen wird nicht empfohlen, mit dem Benutzer root zu scannen.

Ein Root-Nutzer hat die folgenden Anforderungen für das Scannen auf einem Zielsystem mit GaussDB:

Auf der Appliance:

Anmeldedaten für den/die Zielhost(s), entweder als Passwort oder als SSH-Schlüssel

Auf dem Zielsystem:

Root-Benutzer ist in der Lage

zsq/zengineauszuführen (z. B.LD_LIBRARY_PATHist korrekt eingestellt und nicht auf Standard)PermitRootLogin yesinsshd_configoderPermitRootLogin prohibit-passwordinsshd_configfür auf SSH-Schlüssel basierenden Anmeldedaten

9.3.9.2 Anforderungen für einen Datenbankadministrator-Account (z. B. gaussdba)¶

Ein Datenbankadministrator hat die folgenden Anforderungen für das Scannen auf einem Zielsystem mit GaussDB:

Auf der Appliance:

Anmeldedaten für den/die Zielhost(s), entweder als Passwort oder als SSH-Schlüssel

Auf dem Zielsystem:

Benutzer gaussdba ist der Datenbankinstallationsbenutzer

9.3.9.3 Anforderungen für einen normalen Benutzer-Account¶

Ein normaler Benutzer hat die folgenden Anforderungen für das Scannen auf einem Zielsystem mit GaussDB:

Auf der Appliance:

Anmeldedaten für den/die Zielhost(s), entweder als Passwort oder als SSH-Schlüssel

Auf dem Zielsystem:

Benutzer ist in der Lage

zsq/zengineauszuführen (z. B.LD_LIBRARY_PATHist korrekt eingestellt und nicht auf Standard)

9.3.9.4 Anforderungen für einen normalen Datenbankbenutzer-Account (z. B. gauss)¶

Ein normaler Datenbankbenutzer hat die folgenden Anforderungen für das Scannen auf einem Zielsystem mit GaussDB:

Auf der Appliance:

Anmeldedaten mit dem Benutzernamen

gaussund einem Passwort, konfiguriert in jeder genutzten Scan-Konfiguration

Auf dem Zielsystem:

Öffentlich zugänglicher Datenbankserver-Port

9.4 Einen CVE-Scan konfigurieren¶

Nicht jede Schwachstelle rechtfertigt einen neuen Scan des Netzwerks oder einzelner Systeme. Falls der GSM durch frühere Scans bereits Informationen über Schwachstellen erhalten hat, kann er eine Prognose darüber erstellen, welche Sicherheitsrisiken derzeit bestehen könnten.

Die Verwendung des CVE-Scanners ermöglicht eine schnelle Vorhersage möglicher Sicherheitsrisiken, ohne dass ein weiterer Schwachstellenscan erforderlich ist. Dies ist vor allem für Umgebungen interessant, in denen die meisten Schwachstellen durch den Einsatz der Appliance beseitigt oder behoben worden sind. Falls neue Sicherheitsrisiken vorhergesagt werden, kann ein tatsächlicher Schwachstellenscan durchgeführt werden, um die Prognose zu überprüfen.

Der CVE-Scanner überprüft die CPEs der Zielhosts, die im letzten Bericht für dieselbe IP-Adresse vorhanden sind, auf zugewiesene CVEs in den aktuellen Sicherheitsinfos (siehe Kapitel 13). Es werden nur Berichte von Aufgaben berücksichtigt, bei denen die Einstellung Ergebnisse zu Assets hinzufügen aktiviert ist. Dabei ist es irrelevant, ob die Einstellung vor oder nach dem Scan aktiviert wurde.

Bemerkung

Der CVE-Scanner kann aus den folgenden Gründen Falsch-Positiv-Meldungen anzeigen:

Der Scanner prüft nicht, ob die Schwachstelle tatsächlich vorhanden ist.