1 Einführung¶

1.1 Schwachstellenmanagement¶

In der IT-Sicherheit beeinflusst die Kombination von drei Elementen die Angriffsfläche einer IT-Infrastruktur:

Cyber-Kriminelle mit ausreichend Erfahrung, Ausrüstung und Geld, um den Angriff auszuführen.

Zugriff auf die IT-Infrastruktur.

Schwachstellen in IT-Systemen, verursacht durch Fehler in den Anwendungen und Betriebssystemen oder inkorrekte Konfigurationen.

Falls diese drei Elemente zusammentreffen, ist ein erfolgreicher Angriff auf die IT-Infrastruktur wahrscheinlich.

Da die meisten Schwachstellen bekannt sind und behoben werden können, kann die Angriffsfläche durch Schwachstellenmanagement aktiv beeinflusst werden. Beim Schwachstellenmanagement wird die IT-Infrastruktur von außen betrachtet – genauso wie es potenzielle Cyber-Kriminelle tun würden. Das Ziel ist es, jede Schwachstelle zu finden, die in der IT-Infrastruktur vorhanden sein könnte.

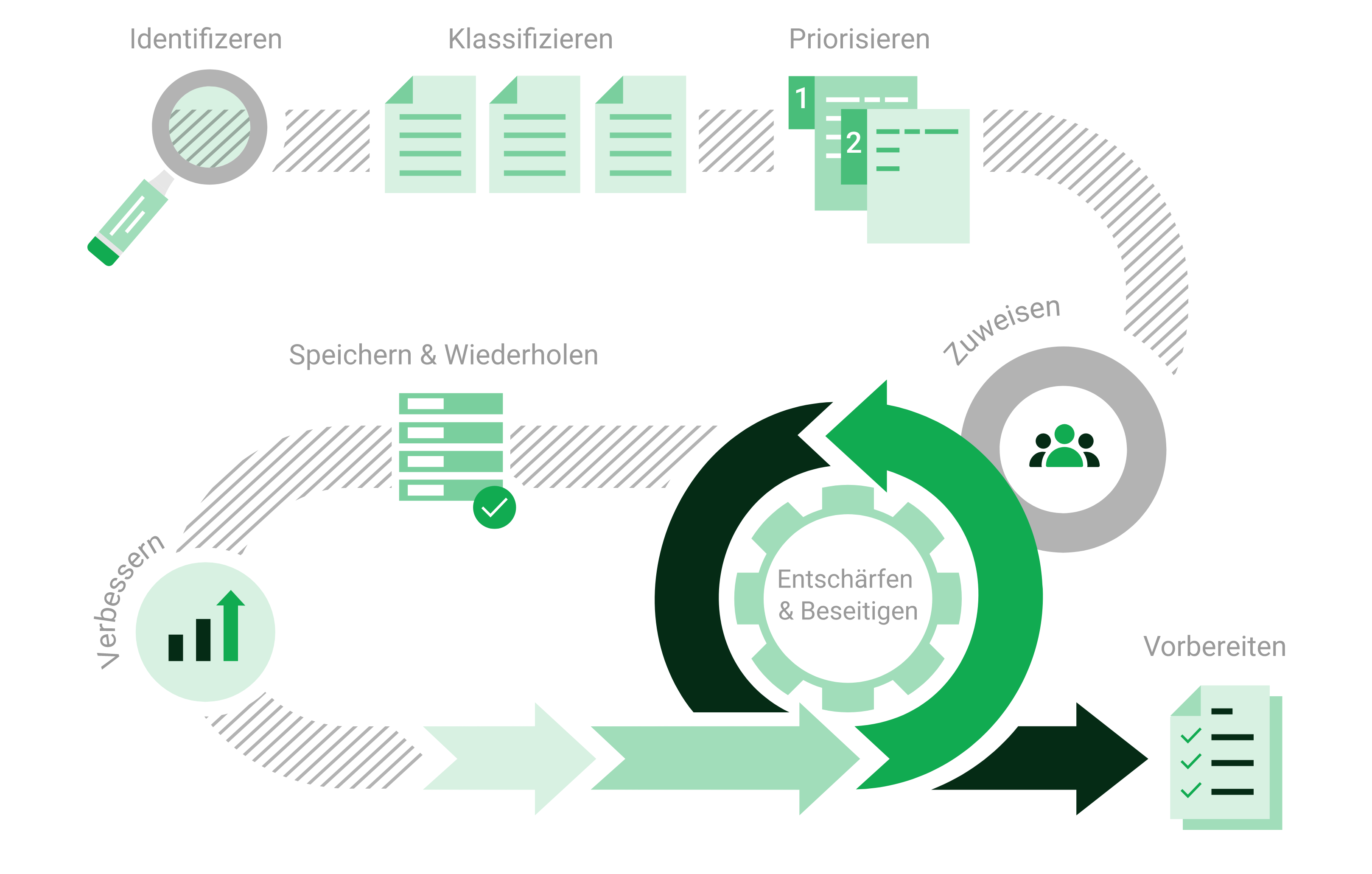

Schwachstellenmanagement identifiziert Schwachstellen in der IT-Infrastruktur, bewertet deren Risikopotenzial und empfiehlt konkrete Maßnahmen zur Behebung. Auf diese Weise können Angriffe durch gezielte Vorsorgemaßnahmen verhindert werden. Dieser Prozess – vom Erkennen über die Behebung bis hin zur Überwachung – wird kontinuierlich durchgeführt.

Abb. 1.1 Prozess des Schwachstellenmanagements¶

1.2 Greenbone Enterprise Appliance¶

Die Greenbone Enterprise Appliance ist eine Appliance für das Schwachstellenmanagement, die als Hardware- und virtuelle Modelle erhältlich ist. Sie unterstützt Unternehmen und Behörden beim automatisierten und integrierten Bewerten und Managen von Schwachstellen.

1.2.1 Komponenten und Anwendungsbereich¶

Die Appliance besteht aus dem Greenbone Operating System (GOS), auf dem der Greenbone Enterprise Feed installiert ist, einem Scandienst, der Web-Oberfläche und, im Falle einer physischen Appliance, einer speziellen Hardware. Der Feed liefert die Schwachstellentests (VTs), die der Scandienst verwendet, um vorhandene Schwachstellen im untersuchten Netzwerk zu erkennen.

Da jeden Tag neue Schwachstellen entdeckt werden, müssen ständig neue Schwachstellentests hinzugefügt werden. Greenbone analysiert CVE-Meldungen [1] und Sicherheitsempfehlungen von Anbietern und entwickelt neue Schwachstellentests. Der Feed wird täglich aktualisiert und bietet somit immer die neuesten Schwachstellentests, um die aktuellsten Schwachstellen zuverlässig zu erkennen.

Die Appliance ist flexibel einsetzbar und kann sowohl für Großunternehmen, für mittlere und kleine Unternehmen als auch für spezielle Anwendungsfälle wie Audits und Schulungen genutzt werden. Durch die Master-Sensor-Technologie kann die Appliance auch in Hochsicherheitsbereichen eingesetzt werden.

1.2.2 Arten von Scans¶

Die Appliance deckt Schwachstellen durch verschiedene Perspektiven von Cyber-Kriminellen auf:

- Extern

Die Appliance kann einen externen Angriff simulieren, um veraltete oder falsch konfigurierte Firewalls zu entdecken.

- Demilitarisierte Zone (DMZ)

Die Appliance identifiziert tatsächliche Schwachstellen, welche von Cyber-Kriminellen, die die Firewall überwunden haben, ausgenutzt werden können.

- Intern

Die Appliance ist zusätzlich in der Lage, Schwachstellen, die ausgenutzt werden können (z. B. durch Social Engineering oder Computerwürmer), zu entdecken. Aufgrund der möglichen Auswirkungen solcher Attacken ist diese Perspektive für die Sicherheit von IT-Infrastrukturen besonders wichtig.

DMZ- und interne Scans können sowohl unauthentifiziert als auch authentifiziert sein. Bei einem authentifizierten Scan verwendet die Appliance Anmeldedaten und kann Schwachstellen in Anwendungen entdecken, die nicht als Dienst ausgeführt werden, aber ein hohes Risikopotenzial aufweisen (z. B. Webbrowser, Office-Anwendungen oder PDF-Viewer).

- Informationen zum Scannen von Webanwendungen

Der Schwachstellen-Scanner der Greenbone Enterprise Appliance scannt Hosts, die durch einen Domainnamen oder eine IP-Adresse angegeben werden. Eine Website-URL besteht jedoch aus mehr Teilen als nur einem Domainnamen oder einer IP-Adresse. Da der Scanner der Appliance die anderen Teile einer URL nicht verarbeitet, kann er die Struktur einer Website nicht automatisch analysieren und testen. Es handelt sich daher nicht um einen Web Application Security Scanner (WASS) oder einen HTTP-Scanner.

Wenn jedoch ein Host gescannt wird, auf dem eine Webanwendung läuft, und wenn sowohl eine bekannte Schwachstelle vorhanden als auch ein geeigneter Schwachstellentest dafür im Feed enthalten ist, kann die Appliance die Schwachstelle möglicherweise trotzdem erkennen.

1.2.3 Klassifikation und Beseitigung von Schwachstellen¶

Die entdeckten Schwachstellen werden mit Hilfe des Common Vulnerability Scoring System (CVSS) nach ihrem Schweregrad eingestuft. Anhand des Schweregrads kann bestimmt werden, welche Schwachstellen bei der Durchführung von Abhilfemaßnahmen vorrangig zu behandeln sind. Die wichtigsten Maßnahmen sind die, die das System vor kritischen Risiken schützen und die entsprechenden Schwachstellen beseitigen.

Grundsätzlich gibt es zwei Möglichkeiten zum Behandeln von Schwachstellen:

Beseitigen der Schwachstelle durch Aktualisieren der Software, Entfernen der anfälligen Komponente oder Ändern der Konfiguration.

Implementieren einer Regel in einer Firewall oder in einem Intrusion Prevention System (virtuelles Patching).

Virtual Patching ist die scheinbare Eliminierung einer Schwachstelle durch eine ausgleichende Maßnahme. Die wirkliche Schwachstelle existiert weiterhin und Cyber-Kriminelle können die Schwachstelle ausnutzen, falls die Maßnahme versagt oder ein alternativer Ansatz genutzt wird.

Eine tatsächliche Korrektur oder ein Update der betroffenen Software ist dem Virtual Patching immer vorzuziehen.

Fußnoten