13 Sicherheitsinfos verwalten¶

Die Verwaltung der Sicherheitsinfos bietet einen zentralen Zugang zu einer Vielzahl von Sicherheitsinformationen bezüglich der Informationstechnologie (IT), einschließlich der folgenden Kategorien:

- Vulnerability Tests (VT)

VTs prüfen das Zielsystem auf potentielle Schwachstellen.

- Common Vulnerabilities and Exposures (CVE)

CVEs sind Schwachstellen, die von den Herstellern oder Sicherheitsforschern veröffentlich wurden.

- Common Platform Enumeration (CPE)

CPE bietet standardisierte Namen für Produkte, die in der IT genutzt werden.

- CERT-Bund-Advisories

CERT-Bund-Advisories werden vom CERT-Bund, dem Computer Emergency Response Team des Bundesamts für Sicherheit in der Informationstechnik (BSI), veröffentlicht. Die Hauptaufgabe des CERT-Bunds ist der Betrieb eines Warn- und Informationsdiensts, welcher Informationen über neue Schwachstellen und Sicherheitsrisiken sowie über Bedrohungen für IT-Systeme herausgibt.

- DFN-CERT-Advisories

DFN-CERT-Advisories werden vom DFN-CERT, dem Computer Emergency Response Team des Deutschen Forschungsnetzes (DFN), veröffentlicht.

CVEs und CPEs werden vom National Institute of Standards and Technology (NIST) als Teil der National Vulnerability Database (NVD) veröffentlicht und zugänglich gemacht (siehe Kapitel 13.2).

Bemerkung

Greenbone bietet alle Sicherheitsinfodaten zusätzlich online über das SecInfo-Portal an. Das SecInfo-Portal stellt alle Sicherheitsinfos, welche im folgenden Kapitel beschrieben werden, und den CVSS-Rechner bereit.

Zugang zum SecInfo-Portal ist durch Aktivierung eines Gastzugangs umgesetzt (siehe Kapitel 8.1.4).

13.1 Vulnerability Tests (VT)¶

VTs sind Prüfroutinen, die von der Appliance genutzt werden. Sie sind Teil des Greenbone Enterprise Feeds, welcher regelmäßig aktualisiert wird. VTs enthalten Informationen über das Entwicklungsdatum, die betroffenen Systeme, die Auswirkungen von Schwachstellen und die Beseitigung.

Listenseite

Alle vorhandenen VTs können angezeigt werden, indem Sicherheitsinfos > NVTs in der Menüleiste gewählt wird.

Für alle VTs werden die folgenden Informationen angezeigt:

- Name

Name des VTs.

- Familie

VT-Familie, zu der der VT gehört.

- Erstellt

Datum und Zeit der Erstellung.

- Modifiziert

Datum und Zeit der letzten Veränderung.

- CVE

CVE, die mithilfe des VTs geprüft wird.

- Art der Lösung

Art der Maßnahme zur Behebung der Schwachstelle. Es gibt die folgenden Lösungstypen:

Herstellerlösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt.

Herstellerlösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt. Problemumgehung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine Schadensbegrenzung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde.

Problemumgehung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine Schadensbegrenzung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde. Schadensminderung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben.

Schadensminderung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben. Wird nicht gelöst: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird.

Wird nicht gelöst: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird. Nicht verfügbar: Derzeit ist keine Lösung verfügbar. Die Informationen sollten Einzelheiten darüber enthalten, warum es keine Lösung gibt.

Nicht verfügbar: Derzeit ist keine Lösung verfügbar. Die Informationen sollten Einzelheiten darüber enthalten, warum es keine Lösung gibt.

- Schweregrad

Qualitatives Maß für den Schweregrad einer Sicherheitslücke nach dem Common Vulnerability Scoring System (CVSS) (siehe Kapitel 13.2.3). Dazu gehören ein Schweregrad, der eine Zahl zwischen 0.0 und 10.0 ist, wobei 10.0 der höchste Schweregrad ist, und eine auf dem Wert basierende Schwereklasse:

Hoch: 7.0–10.0

Mittel: 4.0–6.9

Niedrig: 0.1–3.9

Log: 0.0

- QdE

Kurz für „Quality der Erkennung“. Die QdE beschreibt die Zuverlässigkeit der durchgeführten Schwachstellenerkennung. Es handelt sich um einen Wert zwischen 0 % und 100 %, wobei 100 % die höchste Zuverlässigkeit darstellt.

Standardmäßig werden nur Ergebnisse angezeigt, die von VTs mit einer QdE von 70 % oder höher erkannt wurden. Der Filter kann so angepasst werden, dass auch Ergebnisse mit einer niedrigeren QdE angezeigt werden (siehe Kapitel 7.3.1).

Für mehr Informationen siehe Kapitel 10.2.6.

Bemerkung

Durch Klicken auf  unterhalb der Liste von VTs können mehrere VTs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche VTs exportiert werden.

unterhalb der Liste von VTs können mehrere VTs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche VTs exportiert werden.

Detailseite

Durch Klicken auf den Namen eines VTs werden Details des VTs angezeigt. Durch Klicken auf  wird die Detailseite des VTs geöffnet.

wird die Detailseite des VTs geöffnet.

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

13.2 Security Content Automation Protocol (SCAP)¶

Das National Institute of Standards and Technology (NIST) bietet die National Vulnerability Database (NVD) an. Die NVD ist ein Datenspeicher für das Schwachstellenmanagement der US-Regierung. Das Ziel ist die standardisierte Bereitstellung von Daten für eine automatisierte Bearbeitung. Damit wird das Schwachstellenmanagement unterstützt und die Implementierung von Compliance-Richtlinien verifiziert.

Die NVD liefert verschiedene Datenbanken, einschließlich der Folgenden:

Checklisten

Schwachstellen

Fehlkonfigurationen

Produkte

Gefährdungsmaße

Die NVD nutzt das Security Content Automation Protocol (SCAP). SCAP ist eine Kombination aus unterschiedlichen interoperablen Standards. Viele Standards wurden aus öffentlichen Diskussionen entwickelt oder abgeleitet.

Die öffentliche Teilnahme der Gemeinschaft bei der Entwicklung ist ein wichtiger Aspekt für die Annahme und Verteilung von SCAP-Standards. SCAP ist aktuell in Version 1.3 definiert und enthält die folgenden Komponenten:

- Sprachen

XCCDF: Extensible Configuration Checklist Description Format

OVAL: Open Vulnerability and Assessment Language

OCIL: Open Checklist Interactive Language

Asset Identification

ARF: Asset Reporting Format

- Sammlungen

CCE: Common Configuration Enumeration

CPE: Common Platform Enumeration

CVE: Common Vulnerabilities and Exposure

- Maße

CVSS: Common Vulnerability Scoring System

CCSS: Common Configuration Scoring System

- Integrität

TMSAD: Trust Model for Security Automation Data

OVAL, CCE, CPE und CVE sind Warenzeichen des NIST.

Die Greenbone Enterprise Appliance nutzt CVE, CPE und CVSS. Durch die Nutzung dieser Standards wird die Interoperabilität mit anderen Systemen gewährleistet. Zusätzlich erlauben die Standards den Vergleich von Ergebnissen.

Schwachstellen-Bewertungssysteme wie die Greenbone Enterprise Appliance können entsprechend durch NIST validiert werden. Die Greenbone Enterprise Appliance wurde hinsichtlich SCAP Version 1.0 validiert.

13.2.1 CVE¶

Um die mehrfache Benennung derselben Schwachstelle durch verschiedene Organisationen zu vermeiden und eine einheitliche Namenskonvention zu gewährleisten, gründete MITRE das Projekt Common Vulnerabilities and Exposure (CVE). Jeder Schwachstelle wird eine eindeutige Kennung zugewiesen, der aus dem Jahr der Veröffentlichung und einer einfachen Nummer besteht. Diese Kennung dient als zentrale Referenz.

CVEs werden vom National Institute of Standards and Technology (NIST) in der National Vulnerability Database (NVD) veröffentlicht und zugänglich gemacht. Die NVD ergänzt die CVEs mit Informationen über die Beseitigung, den Schweregrad, die potenziellen Auswirkungen und die betroffenen Produkte.

Greenbone bezieht sich auf die NVD und die Appliance kombiniert die CVE-Informationen, VTs und CERT-Bund-/DFN-CERT-Advisories.

Listenseite

Alle vorhandenen CVEs können angezeigt werden, indem Sicherheitsinfos > CVEs in der Menüleiste gewählt wird.

Bemerkung

Die Verfügbarkeit einer CVE auf der Appliance hängt von ihrer Verfügbarkeit in der NVD ab. Sobald sie dort veröffentlicht wurde, dauert es 1–2 Arbeitstage, bis sie in den Sicherheitsinfos erscheint.

Spalten wie Schweregrad können aus einem der folgenden Gründe N/A anzeigen:

Die CVE wurde veröffentlicht, aber es wurde von der NVD noch keine Schwachstellenanalyse/Schweregradbewertung vorgenommen. Dies kann von einigen Tagen bis zu einigen Wochen dauern.

Solche CVEs können erkannt werden, wenn der zugehörigen NVD-Eintrag durchsucht wird. Solange not available für den Schweregrad angezeigt wird, wird auf der Appliance N/A für den Schweregrad angezeigt.

Zwischen der Schwachstellenanalyse/Schweregradbewertung und der Anzeige der aktualisierten Informationen in den Sicherheitsinfos liegt immer eine Verzögerung von 1–2 Werktagen.

Die Verfügbarkeit einer CVE auf der Appliance bedeutet nicht, dass sie auch von einem VT abgedeckt wird. Um festzustellen, ob eine bestimmte CVE abgedeckt ist, kann der Filter cve=<CVE-ID> auf der Seite NVTs verwendet werden (siehe Kapitel 13.1).

Die Spalte CVSS Base Vector zeigt den CVSS-Vektor, der für die Berechnung des Schweregrads einer CVE verwendet wird. Dieser Vektor enthält die für die CVE definierte CVSS-Version.

Durch Klicken auf den Vektor wird die Seite CVSSv2/CVSSv3/CVSSv4 (Basis-)Score-Rechner geöffnet. Die Felder des entsprechenden Rechners sind bereits ausgefüllt, je nachdem, welche CVSS-Version zur Berechnung des Schweregrads der CVE verwendet wird (siehe Kapitel 13.2.3).

Bemerkung

Durch Klicken auf  unterhalb der Liste von CVEs können mehrere CVEs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CVEs exportiert werden.

unterhalb der Liste von CVEs können mehrere CVEs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CVEs exportiert werden.

Detailseite

Durch Klicken auf den Namen einer CVE werden Details der CVE angezeigt. Durch Klicken auf  wird die Detailseite der CVE geöffnet (siehe Abb. 13.1).

wird die Detailseite der CVE geöffnet (siehe Abb. 13.1).

Abb. 13.1 Detailseite einer CVE¶

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über die CVE.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

13.2.2 CPE¶

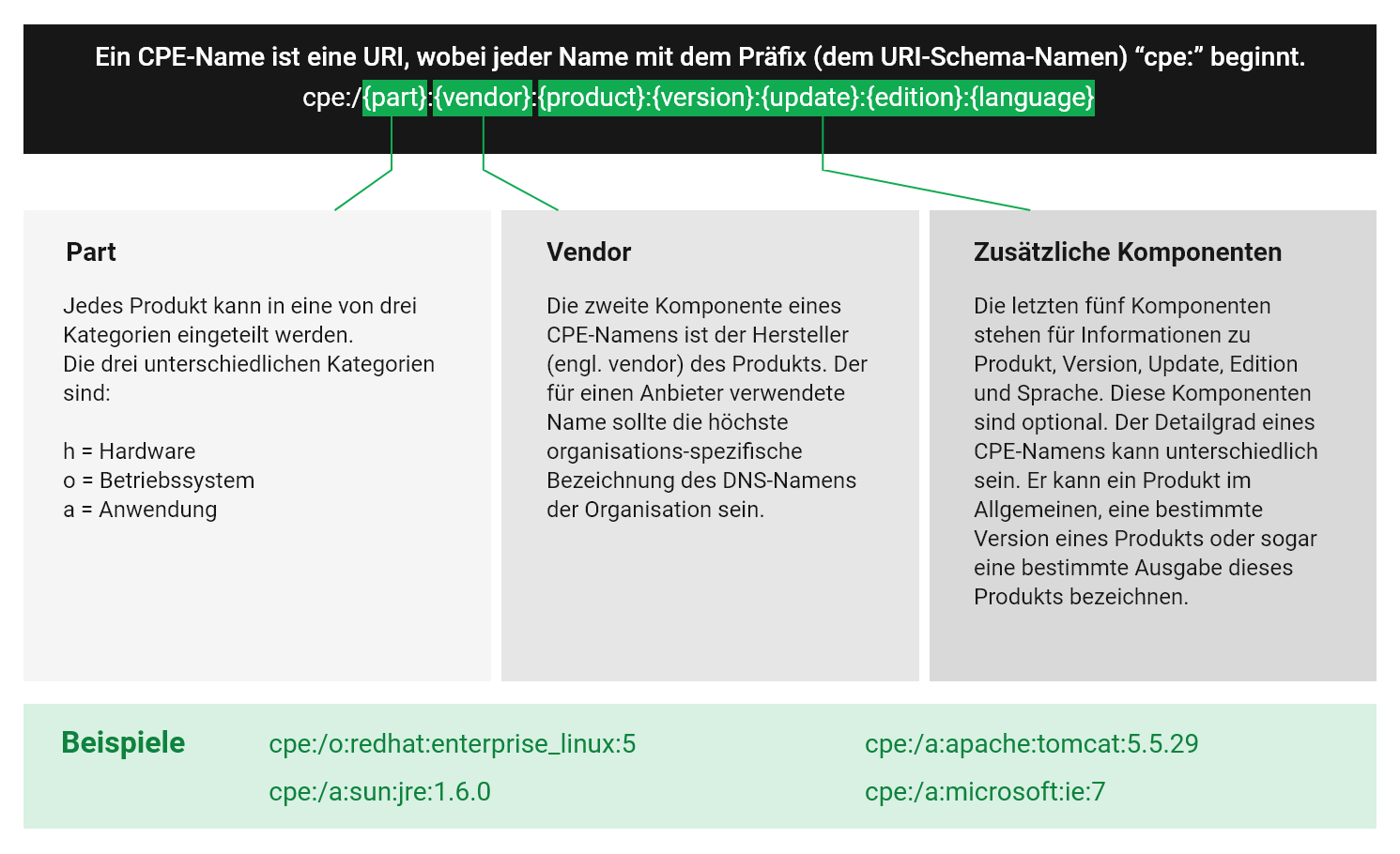

Common Platform Enumeration (CPE) ist ein strukturiertes Benennungsschema für IT-Systeme, -Plattformen und -Pakete. Basierend auf der generischen Syntax für Uniform Resource Identifier (URI) umfasst CPE ein formales Namensformat, eine Sprache zur Beschreibung komplexer Plattformen, eine Methode zur Überprüfung von Namen anhand eines Systems und ein Beschreibungsformat zur Bindung von Text und Tests an einen Namen.

CPEs werden vom National Institute of Standards and Technology (NIST) in der National Vulnerability Database (NVD) veröffentlicht und zugänglich gemacht.

Ein CPE-Name beginnt mit „cpe:/“, gefolgt von bis zu sieben durch Doppelpunkte getrennten Komponenten (siehe Abb. 13.2).

Abb. 13.2 Namensstruktur eines CPE-Namens¶

Die Kombination von CPE- und CVE-Standards ermöglicht den Rückschluss auf vorhandene Schwachstelle beim Entdecken einer Plattform oder eines Produkts.

Listenseite

Alle vorhandenen CPEs können angezeigt werden, indem Sicherheitsinfos > CPEs in der Menüleiste gewählt wird.

Bemerkung

Die Verfügbarkeit einer CPE auf der Appliance hängt von ihrer Verfügbarkeit in der NVD ab. Sobald sie dort veröffentlicht wurde, dauert es 1–2 Arbeitstage, bis sie in den Sicherheitsinfos erscheint.

Bemerkung

Durch Klicken auf  unterhalb der Liste von CPEs können mehrere CPEs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CPEs exportiert werden.

unterhalb der Liste von CPEs können mehrere CPEs zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CPEs exportiert werden.

Detailseite

Durch Klicken auf den Namen einer CPE werden Details der CPE angezeigt. Durch Klicken auf  wird die Detailseite der CPE geöffnet.

wird die Detailseite der CPE geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über die CPE.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

13.2.3 CVSS¶

Um die Interpretation von Schwachstellen zu unterstützen, wurde das Common Vulnerability Scoring System (CVSS) entwickelt. Das CVSS ist ein Industriestandard zum Beschreiben des Schweregrads eines Sicherheitsrisikos in Computersystemen.

Sicherheitsrisiken werden mithilfe unterschiedlicher Kritierien bewertet und verglichen. Dies ermöglicht das Erstellen einer Prioritätenliste von Gegenmaßnahmen.

Das CVSS wurde von der CVSS Special Interest Group (CVSS-SIG) des Forum of Incident Response and Security Teams (FIRST) entwickelt. Die aktuelle CVSS-Scoreversion ist 4.0.

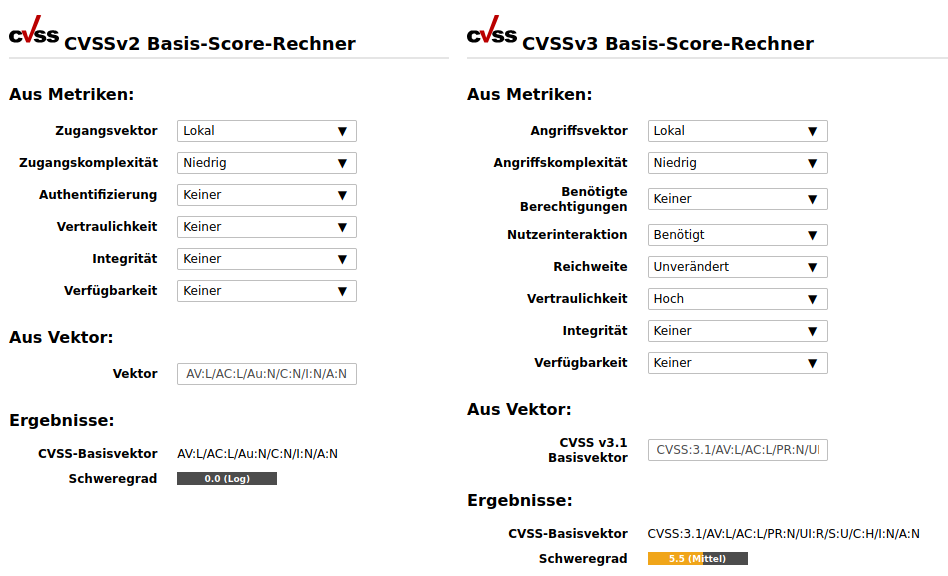

GOS 22.04 unterstützt CVSS v3.0/v3.1. Der Umfang der CVSS v3.0/v3.1-Unterstützung hängt vom Greenbone Enterprise Feed ab. VTs und CVEs können jedoch Daten von CVSS v2 und/oder CVSS v3.0/v3.1 enthalten.

Wenn ein/e VT/CVE sowohl Daten von CVSS v2 als auch von CVSS v3.0/v3.1 enthält, werden immer die Daten von CVSS v3.0/v3.1 verwendet und angezeigt.

Der CVSS-Basisvektor, der in der Detailvorschau und auf der Detailseite eines VTs angezeigt wird, kann v2, v3.0 oder v3.1 sein.

Der CVSS-Basisvektor, der in der Tabelle auf der Seite CVEs gezeigt wird, kann v2, v3.0 oder v3.1 sein. Durch Klicken auf den CVSS-Basisvektor wird die Seite CVSSv2/CVSSv3/CVSSv4 (Basis-)Score-Rechner geöffnet. Die Eingabefelder des entsprechenden Rechners sind bereits vorausgefüllt.

Der CVSS-Score unterstützt Base-Score-Metrics, Temporal-Score-Metrics und Environmental-Score-Metrics.

- Base-Score-Metrics

Base-Score-Metrics prüfen die Nutzbarkeit einer Schwachstelle und ihre Auswirkung auf das Zielsystem. Zugang, Komplexität und Anforderungen der Authentifizierung werden eingestuft. Zusätzlich bewerten die Maße, ob die Vertraulichkeit, Integrität oder Verfügbarkeit gefährdet ist.

- Temporal-Score-Metrics

Temporal-Score-Metrics prüfen, ob ein vollständiger Beispielcode existiert, der Anbieter einen Patch anbietet und die Schwachstelle bestätigt. Der Score ändert sich stark im Laufe der Zeit.

- Environmental-Score-Metrics

Environmental-Score-Metrics beschreiben den Effekt einer Schwachstelle innerhalb einer Organisation. Sie berücksichtigen Schaden, Verteilung der Ziele, Vertraulichkeit, Integrität und Verfügbarkeit. Die Beurteilung hängt stark von der Umgebung, in der das gefährdete Produkt genutzt wird, ab.

Da im Allgemeinen lediglich die Base-Score-Metrics aussagekräftig sind und dauerhaft bestimmt werden können, stellt die Appliance sie als Teil der Sicherheitsinfodaten bereit.

Der CVSS-Rechner kann geöffnet werden, indem Hilfe > CVSS-Rechner in der Menüleiste gewählt wird (siehe Abb. 13.3). Der Rechner für CVSS-Version 2.0, der Rechner für CVSS-Version 3.0/3.1 und der Rechner für CVSS-Version 4.0 werden angezeigt.

Abb. 13.3 CVSS-Rechner zum Berechnen von Schweregraden¶

13.2.3.1 CVSS-Version 2.0¶

Die folgende Formel wird vom CVSS-Rechner für Version 2.0 genutzt:

BaseScore = roundTo1Decimal( ( ( 0.6 * Impact ) +

( 0.4 * Exploitability ) - 1.5 ) * f( Impact ) )

„Impact“ wird wie folgt berechnet:

Impact = 10.41 * (1 - (1 - ConfImpact) *

(1 - IntegImpact) * (1 - AvailImpact))

„Exploitability“ wird wie folgt berechnet:

Exploitability = 20 * AccessVector * AccessComplexity * Authentication

Bemerkung

Die Funktion f( Impact ) ist 0, falls „Impact“ 0 ist.

In allen anderen Fällen ist der Wert 1,176.

Die anderen Werte sind Konstanten:

- Zugangsvektor („AccessVector“)

Lokal: 0,395

Angrenzend: 0,646

Netzwerk: 1,0

- Zugangskomplexität („AccessComplexity“)

Hoch: 0,35

Mittel: 0,61

Niedrig: 0,71

- Authentifizierung („Authentication“)

Mehrfach (benötigt mehrere Instanzen für die Authentifizierung): 0,45

Einzeln (benötigt eine einzelne Instanz für die Authentifizierung): 0,56

Keiner (benötigt keine Authentifizierung): 0,704

- Vertraulichkeit („ConfImpact“)

Keiner: 0,0

Partiell: 0,275

Vollständig: 0,660

- Integrität („IntegImpact“)

Keiner: 0,0

Partiell: 0,275

Vollständig: 0,660

- Verfügbarkeit („AvailImpact“)

Keiner: 0,0

Partiell: 0,275

Vollständig: 0,660

13.2.3.2 CVSS-Version 3.0/3.1¶

Die folgende Formel wird vom CVSS-Rechner für Version 3.0/3.1 genutzt:

* If Impact <= 0, BaseScore = 0

* If Scope is "Unchanged":

BaseScore = Roundup (Minimum ((Impact + Exploitability), 10))

* If Scope is "Changed":

BaseScore = Roundup (Minimum (1.08 * (Impact + Exploitability), 10))

„ISS“ (Impact Sub-Score) wird wie folgt berechnet:

ISS = 1 - ((1 - Confidentiality) * (1 - Integrity) * (1 - Availability))

„Impact“ wird wie folgt berechnet:

* If Scope is "Unchanged":

Impact = 6.42 * ISS

* If Scope is "Changed":

Impact = 7.52 * (ISS - 0.029) - 3.25 * (ISS - 0.02)¹⁵

„Exploitability“ wird wie folgt berechnet:

Exploitability = 8.22 * Attack Vector * Attack Complexity

* Privileges Required * User Interaction

Die anderen Werte sind Konstanten:

- Angriffsvektor („Attack Vector“)

Netzwerk: 0,85

Angrenzend: 0,62

Lokal: 0,55

Physisch: 0,2

- Angriffskomplexität („Attack Complexity“)

Niedrig: 0,77

Hoch: 0,44

- Benötigte Privilegien („Privileges Required“)

Keine: 0,85

Niedrig: 0,62 ( oder 0,68, falls Reichweite „Verändert“ ist)

Hoch: 0,27 (oder 0,5, falls Reichweite „Verändert“ ist)

- Nutzerinteraktion („User Interaction“)

Keine: 0,85

Benötigt: 0,62

- Vertraulichkeit („Confidentiality“)

Keiner: 0,0

Niedrig: 0,22

Hoch: 0,56

- Integrität

Keiner: 0,0

Niedrig: 0,22

Hoch: 0,56

- Verfügbarkeit („Availability“)

Keiner: 0,0

Niedrig: 0,22

Hoch: 0,56

13.2.3.3 CVSS-Version 4.0¶

Bemerkung

CVSS 4.0 wird noch nicht über den CVSS-Rechner hinaus unterstützt. Er wird in einer zukünftigen Hauptversion von GOS unterstützt werden.

Die vom CVSS-Rechner für Version 4.0 verwendete Berechnung ist in dieser Dokumentation beschrieben.

13.3 CERT-Bund-Advisories¶

Der CERT-Bund, das Computer Emergency Response Team des Bundesamts für Sicherheit in der Informationstechnik (BSI), ist ein zentraler Kontaktpunkt für vorbeugende und reaktionsfähige Maßnahmen, die sicherheitsbezogene Computervorfälle betreffen.

Mit der Intention, Schäden zu vermeiden und potentielle Verluste einzugrenzen, umfasst die Arbeit des CERT-Bunds das Folgende:

Erstellen und Veröffentlichen von Empfehlungen für vorbeugende Maßnahmen

Aufzeigen von Schwachstellen in Hardware- und Softwareprodukten

Vorschlagen von Maßnahmen, die bekannte Schwachstellen behandeln

Unterstützen von Einrichtungen des öffentlichen Rechts beim Reagieren auf IT-Sicherheitsvorfälle

Vorschlagen unterschiedlicher Schadensminderungsmaßnahmen

Enge Zusammenarbeit mit dem Nationalen IT-Lagezentrum und dem Nationalen IT-Krisenreaktionszentrum

Die Dienste des CERT-Bunds sind hauptsächlich für Bundesbehörden verfügbar und beinhalten das Folgende:

24-Stunden-Rufbereitschaft in Zusammenarbeit mit dem IT Situation Centre

Analyse eingehender Vorfallberichte

Erstellen von Empfehlungen, die von Vorfällen abgeleitet wurden

Unterstützung von Bundesbehörden während IT-Sicherheitsvorfällen

Betreiben eines Warn- und Informationsdiensts

Aktives Benachrichtigen der Bundesverwaltung im Falle drohender Gefahr

CERT-Bund bietet einen Warn- und Informationsdienst (WID) an. Derzeit bietet dieser Dienst zwei verschiedene Arten von Informationen:

- Advisories

Dieser Informationsdienst ist nur für Bundesbehörden als nichtöffentliche Liste verfügbar. Die Advisories beschreiben aktuelle Informationen über sicherheitskritische Vorfälle in Computersystemen und detaillierte Maßnahmen zum Beseitigen von Sicherheitsrisiken.

- Kurzinformationen

Kurzinformationen sind die kurze Beschreibung aktueller Informationen bezüglich Sicherheitsrisiken und Schwachstellen. Diese Information ist nicht immer verifiziert und könnte unvollständig oder sogar ungenau sein.

Der Greenbone Enterprise Feed enthält die CERT-Bund-Kurzinformationen. Es sind sowohl die Informationen im alten Format (bis Juni 2022) als auch die Informationen im neuen Format (ab Juni 2022) enthalten.

Zwischen beiden Formaten gibt es nur sehr geringe Unterschiede in den Advisory-Metadaten. Die Formate können für alle Anwendungsfälle austauschbar verwendet werden.

Informationen des alten Formats folgen dem Schema

CB-KJJ/ID, z. B.CB-K22/0704.Informationen des neuen Formats folgen dem Schema

WID-SEC-JJJJ-ID, z. B.WID-SEC-2022-0311.

Listenseite

Alle vorhandenen CERT-Bund-Advisories können angezeigt werden, indem Sicherheitsinfos > CERT-Bund-Advisories in der Menüleiste gewählt wird.

Der für ein CERT-Bund-Advisory angezeigte Schweregrad wird nicht direkt aus dem Advisory übernommen. Stattdessen handelt es sich um den höchsten Schweregrad unter allen CVEs, die im Advisory referenziert werden. Wenn im CERT-Bund-Advisory keine CVEs referenziert werden, wird für seinen Schweregrad N/A angezeigt. Weitere Informationen zu CVEs und dem für sie angezeigten Schweregrad befinden sich in den Kapiteln 13.2.1 und 13.2.3.

Bemerkung

Durch Klicken auf  unterhalb der Liste von CERT-Bund-Advisories können mehrere CERT-Bund-Advisories zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CERT-Bund-Advisories exportiert werden.

unterhalb der Liste von CERT-Bund-Advisories können mehrere CERT-Bund-Advisories zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche CERT-Bund-Advisories exportiert werden.

Detailseite

Durch Klicken auf den Namen eines CERT-Bund-Advisorys werden Details des CERT-Bund-Advisorys angezeigt. Durch Klicken auf  wird die Detailseite des CERT-Bund-Advisorys geöffnet.

wird die Detailseite des CERT-Bund-Advisorys geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über das CERT-Bund-Advisory.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

13.4 DFN-CERT-Advisories¶

Während die einzelnen VTs, CVEs und CPEs vorrangig erstellt wurden, um von Computersystemen verarbeitet zu werden, veröffentlicht das DFN-CERT regelmäßig neue Advisories.

Das DFN-CERT ist für hunderte Universitäten und Forschungsinstitute, die mit dem Deutschen Forschungsnetz (DFN) verbunden sind, verantwortlich. Zusätzlich stellt es entscheidende Sicherheitsdienste für die Regierung und die Industrie bereit.

Ein Advisory beschreibt besonders kritische Risiken, die eine schnelle Reaktion erfordern. Der DFN-CERT-Advisory-Dienst enthält die Kategorisierung, Verteilung und Bewertung von Advisorythemen durch verschiedene Softwarehersteller und -händler. Die Greenbone Enterprise Appliance erhält die Advisories und speichert sie als Referenz in der Datenbank.

Listenseite

Alle vorhandenen DFN-CERT-Advisories können angezeigt werden, indem Sicherheitsinfos > DFN-CERT-Advisories in der Menüleiste gewählt wird.

Der für ein DFN-CERT-Advisory angezeigte Schweregrad wird nicht direkt aus dem Advisory übernommen. Stattdessen handelt es sich um den höchsten Schweregrad unter allen CVEs, die im Advisory referenziert werden. Wenn im DFN-CERT-Advisory keine CVEs referenziert werden, wird für seinen Schweregrad N/A angezeigt. Weitere Informationen zu CVEs und dem für sie angezeigten Schweregrad befinden sich in den Kapiteln 13.2.1 und 13.2.3.

Bemerkung

Durch Klicken auf  unterhalb der Liste von DFN-CERT-Advisories können mehrere DFN-CERT-Advisories zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche DFN-CERT-Advisories exportiert werden.

unterhalb der Liste von DFN-CERT-Advisories können mehrere DFN-CERT-Advisories zur gleichen Zeit exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche DFN-CERT-Advisories exportiert werden.

Detailseite

Durch Klicken auf den Namen eines DFN-CERT-Advisories werden Details des DFN-CERT-Advisories angezeigt. Durch Klicken auf  wird die Detailseite des DFN-CERT-Advisories geöffnet.

wird die Detailseite des DFN-CERT-Advisories geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über das DFN-CERT-Advisory.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar: