6 Das Greenbone Operating System verwalten¶

Bemerkung

Dieses Kapitel dokumentiert alle möglichen Menüoptionen.

Allerdings unterstützen nicht alle Appliance-Modelle alle Menüoptionen. Die Modellübersicht gibt Auskunft darüber, ob ein bestimmtes Feature auf dem verwendeten Appliance-Modell verfügbar ist.

6.1 Allgemeine Informationen¶

6.1.1 Subscription-Key für den Greenbone Enterprise Feed¶

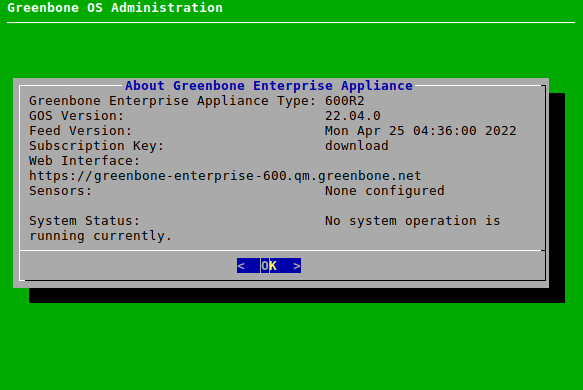

Beim Kauf einer Greenbone Enterprise Appliance wird ein eindeutiger Subscription-Key für den Greenbone Enterprise Feed vorinstalliert, um der Appliance Zugang zum Greenbone Feed Service zu gewähren. Der Subscription-Key wird nur für Autorisierungszwecke genutzt, nicht für Abrechnungen oder Verschlüsselungen.

Bemerkung

Das Modell Greenbone Basic Appliance wird nicht mit einem vorinstallierten Subscription-Key geliefert.

Der Subscription-Key ist für jede Appliance individuell und kann nicht auf mehr als einer Appliance installiert sein.

Falls der Subscription-Key gefährdet wird (z. B. indem er in die Hände Dritter gerät), entsteht dem rechtmäßigen Besitzer des Subscription-Keys kein Schaden. Greenbone wird den kompromittierten Key deaktivieren, um eine weitere unbefugte Nutzung zu verhindern. Ein Ersatz-Key kann kostenlos ausgestellt werden.

Bei einem Factory-Reset wird der Subscription-Key von der Appliance gelöscht und muss neu installiert werden. Falls ein Factory-Reset geplant ist, sollte der Greenbone Enterprise Support kontaktiert werden, um eine Kopie des Subscription-Keys zu erhalten.

6.1.2 Autorisierungskonzept¶

Die Appliance bietet zwei unterschiedliche Level für den Zugriff:

- Anwendungsebene – über Web-Oberfläche oder GMP

Die Anwendungsebene ist über die Web-Oberfläche oder die API des Greenbone Management Protocol (GMP) erreichbar.

- Systemebene – über das GOS-Administrationsmenü

Die Systemebene ist nur über die Konsole oder das Secure Shell Protocol (SSH) erreichbar.

6.1.2.1 Zugriff auf die Anwendungsebene¶

Die Anwendungsebene ermöglicht den Zugriff auf Schwachstellenscanning und -verwaltung und unterstützt die Administration von Benutzern, Gruppen und Berechtigungen.

Der Zugriff auf die Anwendungsebene ist entweder über die Web-Oberfläche (siehe Kapitel 7 und 8) oder über die API des Greenbone Management Protocol (GMP) (siehe Kapitel 14) möglich.

Bemerkung

Bei der Auslieferung der Appliance durch Greenbone oder nach einem Factory-Reset ist standardmäßig kein Account für die Anwendungsebene konfiguriert. Es ist notwendig, mindestens einen solchen Account, einen sogenannten „Web-Administrator“, über das GOS-Administrationsmenü zu erstellen (siehe Kapitel 6.2.1.3).

Neben dem initialen Web-Administrator gibt es zwei Möglichkeiten, Web-Benutzer anzulegen:

- Über die Web-Oberfläche

Über die Web-Oberfläche können Web-Benutzer mit unterschiedlichen Rollen und Berechtigungen angelegt werden. Diese Benutzer haben einen Besitzer, welcher der Benutzer ist, der sie angelegt hat. Sie können sowohl über die Web-Oberfläche als auch über das GOS-Administrationsmenü verwaltet werden.

- Über das GOS-Administrationsmenü

Benutzer, die über das GOS-Administrationsmenü angelegt werden, haben immer die Rolle Admin. Diese Benutzer haben keinen Besitzer und sind sogenannte „globale Objekte“. Manchmal werden sie auch als „global web users“ bezeichnet. Sie können nur über das GOS-Administrationsmenü oder von einem Super-Administrator verwaltet werden.

Bemerkung

Für die Appliance-Modelle Greenbone Enterprise 35 und Greenbone Enterprise 25V ist kein Zugriff auf die Anwendungsebene möglich. Diese Appliances müssen über eine Master-Appliance verwaltet werden.

6.1.2.2 Zugriff auf die Systemebene¶

Die Systemebene ermöglicht den Zugriff auf die Administration des Greenbone Operating Systems (GOS). Nur ein einziger Systemadministrator wird unterstützt. Der Systemadministrator kann Systemdateien nicht direkt verändern, aber das System anweisen, Konfigurationen zu ändern.

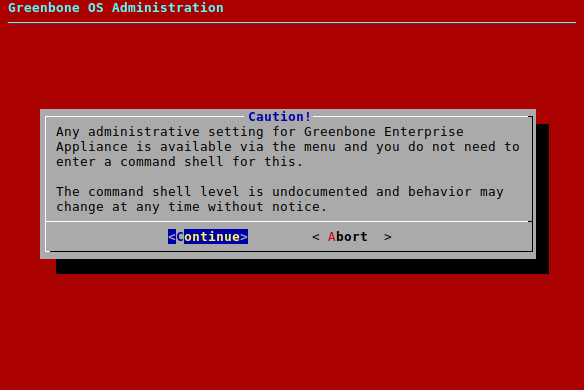

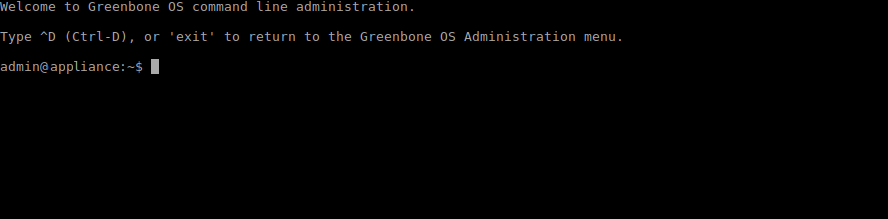

GOS wird über eine menübasierte grafische Oberfläche (GOS-Administrationsmenü) verwaltet. Die Befehlszeile (Shell) muss nicht für Konfigurations- oder Wartungsaufgaben verwendet werden. Der Shell-Zugang ist nur für Support- und Fehlerbehebungszwecke vorgesehen.

Für den Zugriff auf die Systemebene wird entweder ein Konsolenzugriff (seriell, Hypervisor oder Monitor/Tastatur) oder eine SSH-Verbindung benötigt. Um SSH zu nutzen, ist eine Netzwerkverbindung notwendig und der SSH-Dienst muss aktiviert sein (siehe Kapitel 6.2.4.4).

Nach dem Ausliefern der Appliance durch Greenbone oder nach einem Factory-Reset ist ein Standardaccount und -passwort für den Systemadministrator vorkonfiguriert. Während des ersten Setups sollte das Passwort des Systemadministrators geändert werden (siehe Kapitel 6.2.1.1).

6.1.2.2.1 Mithilfe der Konsole auf das GOS-Administrationsmenü zugreifen¶

Nachdem die Appliance eingeschaltet wurde, bootet sie. Dieser Prozess kann in der Konsole überwacht werden.

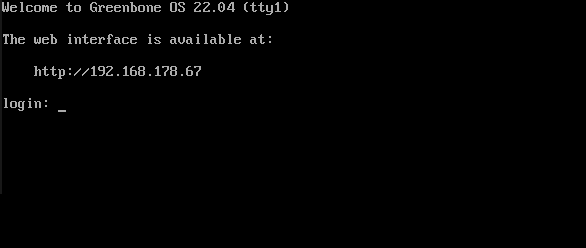

Abb. 6.1 Eingabeaufforderung der Appliance¶

Nachdem der Boot-Vorgang abgeschlossen ist, wird die Eingabeaufforderung angezeigt (siehe Abb. 6.1).

6.1.2.2.2 Mithilfe von SSH auf das GOS-Administrationsmenü zugreifen¶

Bemerkung

Nach dem Ausliefern der Appliance durch Greenbone oder nach einem Factory-Reset ist der SSH-Zugriff möglicherweise deaktiviert und muss zuerst über die Konsole aktiviert werden (siehe Kapitel 6.2.4.4). Für SSH wird eine Netzwerkverbindung benötigt (siehe Kapitel 6.2.2.4).

Linux-, macOS- oder Unix-ähnliche Systeme

Um eine SSH-Verbindung auf Linux-, macOS- oder Unix-ähnlichen Systemen herzustellen, kann die Befehlszeile wie folgt genutzt werden:

$ ssh admin@<appliance>

<appliance> durch die IP-Adresse oder den Domainnamen der Appliance ersetzen.

Durch Anzeigen des Fingerprints kann der Host-Schlüssel wie folgt verifiziert werden:

In das GOS-Administrationsmenü einloggen.

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SSH wählen und Enter drücken.

Fingerprint wählen und Enter drücken.

→ Der Fingerprint wird angezeigt.

Microsoft Windows

Um eine SSH-Verbindung auf Microsoft-Windows-Systemen herzustellen, können die Tools PuTTY oder smarTTY genutzt werden. Auf Microsoft Windows Server 2019, Microsoft Windows 10 Build 1809 oder neuer kann die OpenSSH-Client-Komponente installiert werden, um über die Befehlszeile auf SSH zuzugreifen.

6.1.3 Das GOS-Administrationsmenü nutzen¶

Das GOS-Administrationsmenü kann mithilfe einer Tastatur gesteuert werden.

Die Pfeiltasten der Tastatur werden für die Menüauswahl verwendet.

Durch Drücken von Enter wird die aktuelle Menüauswahl bestätigt und fortgefahren.

Durch Drücken von Space wird zwischen Auswahlmöglichkeiten gewechselt.

Das aktuelle Menü kann durch Drücken von Esc verlassen werden.

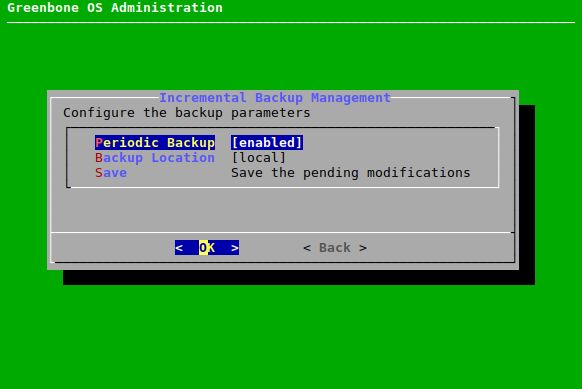

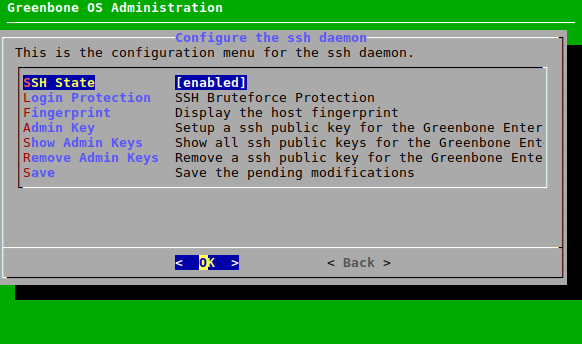

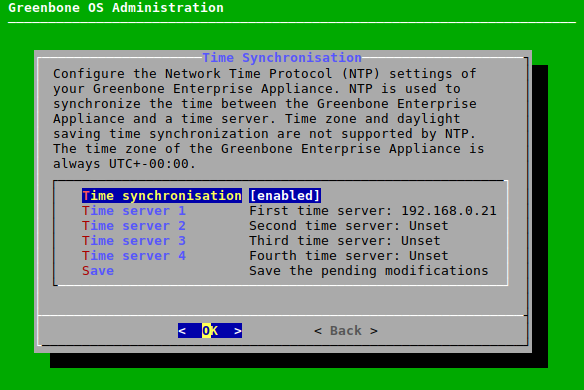

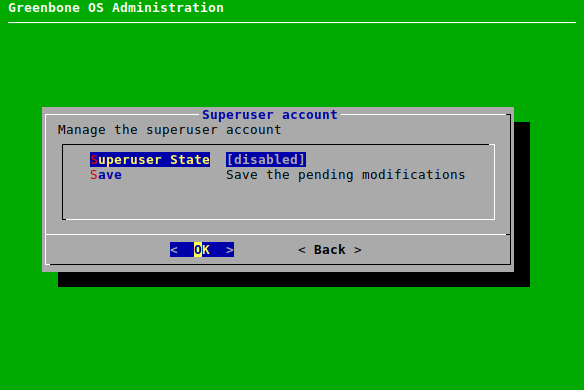

In den meisten Fällen werden Änderungen, die im GOS-Administrationsmenü vorgenommen werden, nicht sofort aktiviert. Stattdessen wird der Menüpunkt Save unterhalb der anderen Optionen eingefügt (siehe Abb. 6.2). Save wählen und Enter drücken, um die Änderungen zu speichern.

Abb. 6.2 Neue Menüoption zum Speichern ausstehender Änderungen¶

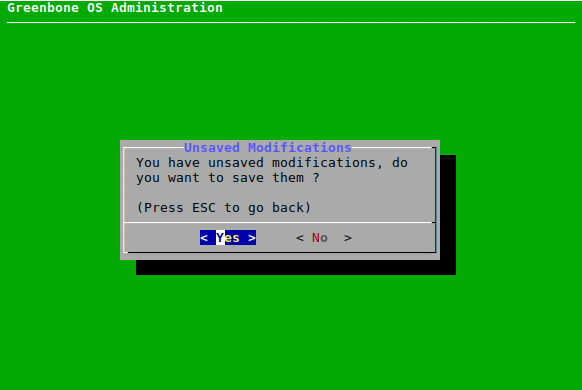

Falls ein Menü verlassen wird, ohne die ausstehenden Änderungen zu speichern, wird eine Warnung angezeigt (siehe Abb. 6.3).

Abb. 6.3 Speichern ausstehender Änderungen¶

6.2 Setup-Menü¶

6.2.1 Benutzer verwalten¶

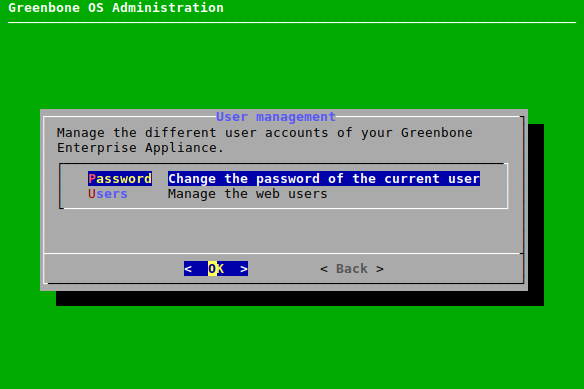

6.2.1.1 Das Passwort des Systemadministrators ändern¶

Das Passwort des Systemadministrators kann geändert werden. Dies ist besonders bei der ersten grundlegenden Konfiguration wichtig. Die Standardeinstellung ist für eine Produktionsumgebung nicht geeignet.

Das Passwort kann wie folgt geändert werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

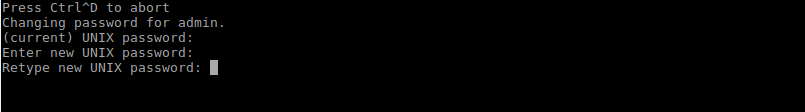

Password wählen und Enter drücken (siehe Abb. 6.4).

Abb. 6.4 Öffnen der Benutzerverwaltung¶

Aktuelles Passwort eingeben und Enter drücken (siehe Abb. 6.5).

Abb. 6.5 Das Passwort des Systemadministrators ändern¶

Neues Passwort eingeben und Enter drücken.

Bemerkung

Triviale Passwörter einschließlich des Standardpassworts

adminwerden abgelehnt.Neues Passwort wiederholen und Enter drücken.

Bemerkung

Die Änderung tritt sofort in Kraft und eine Bestätigung ist nicht notwendig. Es ist nicht möglich, die Änderung rückgängig zu machen.

6.2.1.2 Web-Benutzer verwalten¶

Das GOS-Administrationsmenü bietet die Möglichkeit, Web-Benutzer (= Benutzerkonten für die Web-Oberfläche der Appliance und die GMP-API) zu verwalten.

Bemerkung

Für die Appliance-Modelle Greenbone Enterprise 35 und Greenbone Enterprise 25V gibt es keine Web-Oberfläche.

Für diese Appliance-Modelle sind dieses Kapitel und seine Unterkapitel nicht relevant.

Bemerkung

Um die Web-Oberfläche der Appliance nutzen zu können, muss mindestens ein Web-Administrator (= Web-Benutzer mit der Rolle Admin) erstellt werden (siehe Kapitel 6.2.1.3).

Web-Administratoren, die über das GOS-Administrationsmenü erstellt wurden, haben keinen Besitzer und sind sogenannte „globale Objekte“. Manchmal werden sie auch als „global web users“ bezeichnet. Sie können nur über das GOS-Administrationsmenü oder von einem Superadministrator verwaltet werden.

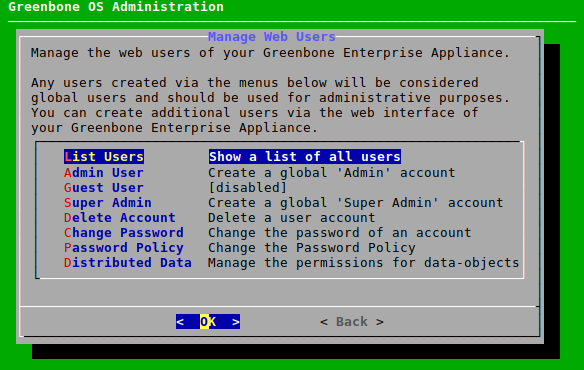

Alle Web-Benutzer können wie folgt angezeigt werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

List Users wählen und Enter drücken, um eine Liste aller konfigurierten Web-Benutzer anzeigen zu lassen (siehe Abb. 6.6).

Abb. 6.6 Verwalten der Web-Benutzer¶

6.2.1.3 Einen Web-Administrator erstellen¶

Um die Web-Oberfläche der Appliance nutzen zu können, muss mindestens ein Web-Administrator (= Web-Benutzer mit der Rolle Admin) erstellt werden.

Bemerkung

Das Anlegen des ersten Web-Administrators ist nur über das GOS-Administrationsmenüs möglich.

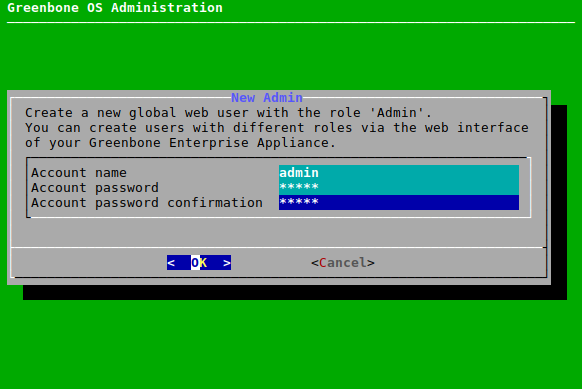

Ein neuer Web-Administrator kann wie folgt erstellt werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Admin User wählen und Enter drücken.

Benutzernamen für den Web-Administrator festlegen (siehe Abb. 6.7).

Bemerkung

Für den Benutzernamen sind nur die folgenden Zeichen zulässig:

Alle alphanumerischen Zeichen

- (Bindestrich)

_ (Unterstrich)

. (Punkt)

Abb. 6.7 Erstellen eines neuen Web-Administrators¶

Passwort für den Web-Administrator zweimal eingeben.

Bemerkung

Das Passwort kann jede Art von Zeichen enthalten und darf maximal 30 Zeichen lang sein.

Bei der Verwendung von Sonderzeichen ist zu beachten, dass diese auf allen verwendeten Tastaturen vorhanden sein müssen und von jeder Client-Software und allen Betriebssystemen korrekt unterstützt werden. Das Kopieren und Einfügen von Sonderzeichen für Passwörter kann je nach diesen externen Faktoren zu ungültigen Passwörtern führen.

OK wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass der Web-Administrator erstellt wurde.

Enter drücken, um die Meldung zu schließen.

6.2.1.4 Einen Gastbenutzer aktivieren¶

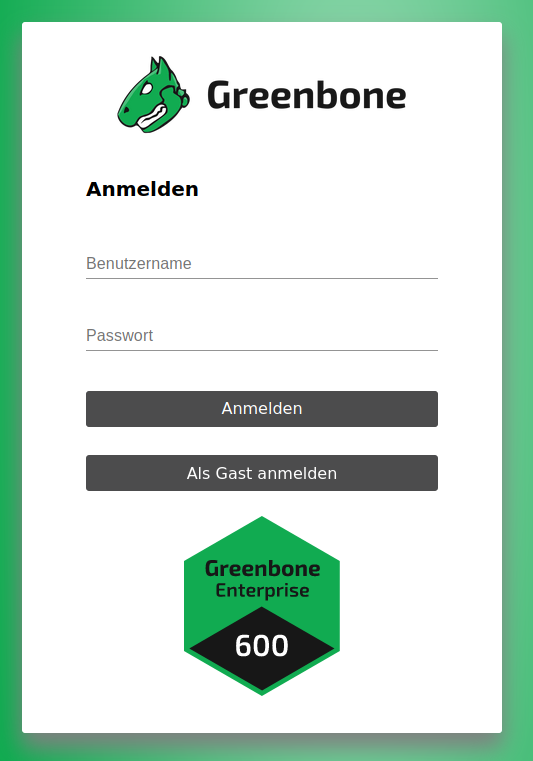

Damit sich ein Gast ohne Passwort anmelden kann, muss der Gastzugang wie folgt aktiviert werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Guest User wählen und Enter drücken.

Benutzernamen und Passwort eines vorhandenen Web-Benutzers eingeben und Tab drücken.

Enter drücken.

→ Der Web-Benutzer kann sich nun auch ohne Passwort auf der Web-Oberfläche anmelden (siehe Abb. 6.8).

Abb. 6.8 Einloggen als Gast ohne Nutzung eines Passworts¶

6.2.1.5 Einen Super-Administrator erstellen¶

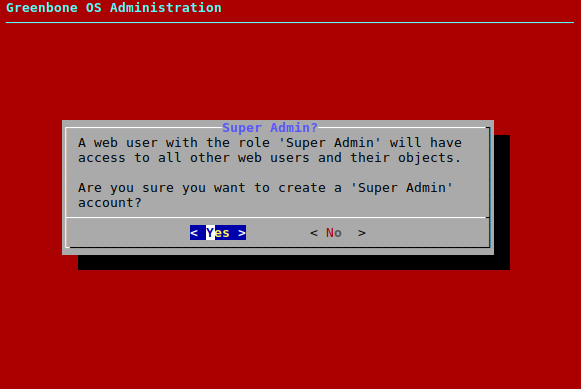

Die Rolle Super Admin stellt die höchste Zugriffsstufe dar. Ein Benutzer mit dieser Rolle kann wie folgt erstellt werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Super Admin wählen und Enter drücken.

→ Eine Warnung fordert den Benutzer auf, den Vorgang zu bestätigen (siehe Abb. 6.9).

Abb. 6.9 Warnung beim Erstellen eines neuen Super-Administrators¶

Yes wählen und Enter drücken.

Benutzernamen für den Super-Administrator festlegen.

Bemerkung

Für den Benutzernamen sind nur die folgenden Zeichen zulässig:

Alle alphanumerischen Zeichen

- (Bindestrich)

_ (Unterstrich)

. (Punkt)

Passwort für den Super-Administrator zweimal eingeben.

Bemerkung

Das Passwort kann jede Art von Zeichen enthalten und darf maximal 30 Zeichen lang sein.

Bei der Verwendung von Sonderzeichen ist zu beachten, dass diese auf allen verwendeten Tastaturen vorhanden sein müssen und von jeder Client-Software und allen Betriebssystemen korrekt unterstützt werden. Das Kopieren und Einfügen von Sonderzeichen für Passwörter kann je nach diesen externen Faktoren zu ungültigen Passwörtern führen.

OK wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass der Super-Administrator erstellt wurde.

Enter drücken, um die Meldung zu schließen.

Bemerkung

Der Super-Administrator kann nur vom Super-Administrator selbst bearbeitet werden.

6.2.1.6 Einen Benutzeraccount löschen¶

Bemerkung

Super-Administratoren können nur wie hier beschrieben gelöscht werden. Das Löschen eines Super-Administrators über die Web-Oberfläche ist nicht möglich.

Der Benutzer, der Feed Import Owner ist, kann nicht gelöscht werden. Zuerst muss ein anderer Feed Import Owner festgelegt oder die Einstellung auf (Unset) geändert werden (siehe Kapitel 6.2.1.10.1).

Ein Web-Benutzer kann wie folgt gelöscht werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Delete Account wählen und Enter drücken.

Web-Benutzer, der gelöscht werden soll, wählen und Enter drücken.

→ Eine Meldung fragt, ob ein Nachfolger gewählt werden soll.

Falls ein Nachfolger festgelegt werden soll, Yes wählen und Enter drücken.

Web-Benutzer, der der Nachfolger sein soll, wählen und Enter drücken.

→ Der Web-Benutzer wird sofort gelöscht.

oder

Falls kein Nachfolger festgelegt werden soll, No wählen und Enter drücken.

→ Der Web-Benutzer wird sofort gelöscht.

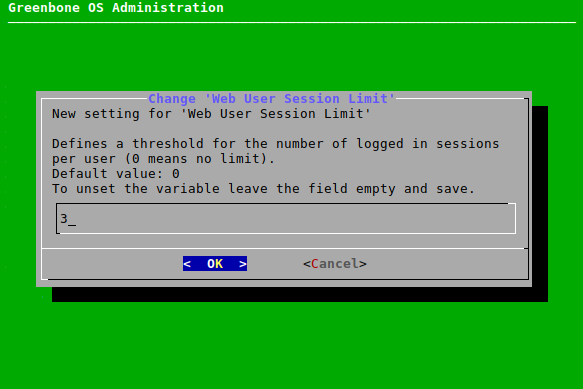

6.2.1.7 Die Anzahl der gleichzeitigen Websitzungen begrenzen¶

Derselbe Web-Benutzer kann sich in mehreren Websitzungen auf der Web-Oberfläche anmelden. Es ist möglich, die Anzahl der gleichzeitigen Websitzungen zu begrenzen.

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

User sessions wählen und Enter drücken.

Maximale Anzahl der gleichzeitigen Websitzungen in das Eingabefeld eingeben (siehe Abb. 6.10).

Bemerkung

Der Wert kann zwischen

0und25liegen. Der Standardwert ist0, was bedeutet, dass die Anzahl der Websitzungen unbegrenzt ist.

Abb. 6.10 Begrenzen der Anzahl von Websitzungen¶

Enter drücken.

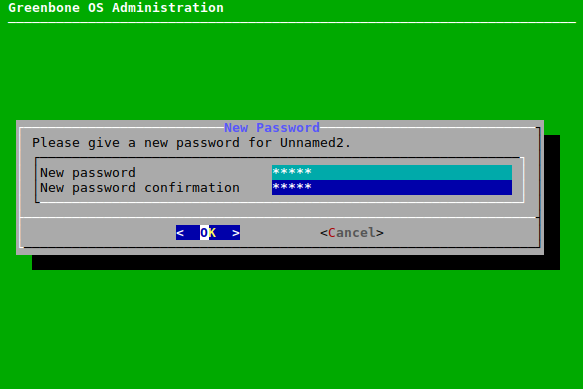

6.2.1.8 Das Benutzerpasswort ändern¶

Das Passwort eines Web-Benutzers kann wie folgt geändert werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Change Password wählen und Enter drücken.

Web-Benutzer, dessen Passwort geändert werden soll, wählen und Enter drücken.

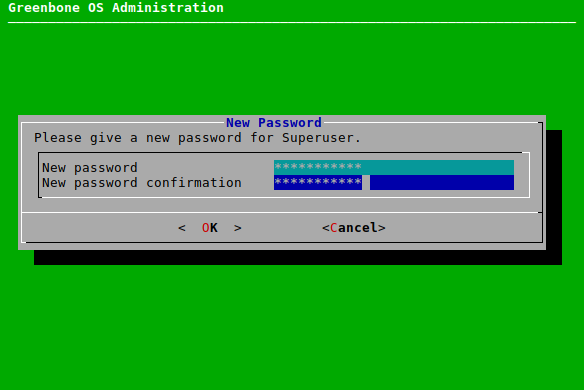

Neues Passwort zweimal eingeben und Tab drücken (siehe Abb. 6.11).

Abb. 6.11 Ändern des Benutzerpassworts¶

Enter drücken.

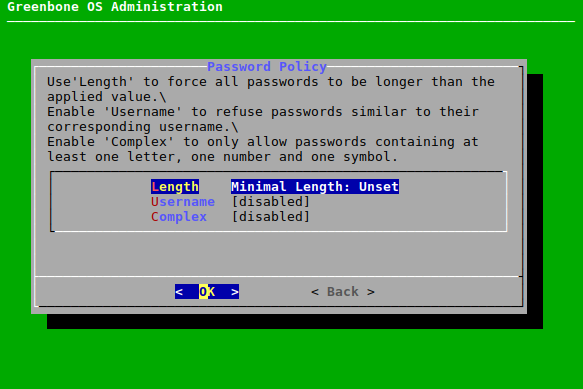

6.2.1.9 Die Passwortrichtlinie ändern¶

Die Anforderungen an Passwörter können wie folgt geändert werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Password Policy wählen und Enter drücken.

Length wählen und Enter drücken, um die Mindestlänge eines Passworts festzulegen.

Bemerkung

Die Mindestlänge muss mindestens 10 Zeichen betragen.

Username wählen und Enter drücken, um festzulegen, ob Benutzername und Passwort gleich sein dürfen.

Complex wählen und Enter drücken, um festzulegen, ob ein Passwort mindestens einen Buchstaben, eine Zahl und ein Symbol enthalten muss.

Abb. 6.12 Ändern der Passwortrichtlinie¶

6.2.1.10 Die Einstellungen für Datenobjekte konfigurieren¶

Scan-Konfigurationen, Compliance-Richtlinien, Berichtformate und Portlisten von Greenbone (im Folgenden als „Objekte“ bezeichnet) werden über den Feed verteilt. Diese Objekte müssen im Besitz eines Benutzers, des Feed Import Owners, sein.

Die Objekte werden während eines Feed-Updates heruntergeladen und aktualisiert, falls ein Feed Import Owner festgelegt wurde.

Nur der Feed Import Owner, ein Super-Administrator oder Nutzer, die entsprechende Berechtigungen erhalten haben, können Objekte löschen. Wenn die Objekte gelöscht werden, werden sie während des nächsten Feed-Updates erneut heruntergeladen.

Bemerkung

Falls die Objekte im Papierkorb verbleiben, gelten sie noch nicht als gelöscht und werden beim nächsten Feed-Update nicht erneut heruntergeladen.

Falls keine Objekte heruntergeladen werden sollen, darf kein Feed Import Owner festgelegt sein.

Der Feed Import Owner, ein Super-Administrator (Standardrolle) und ein Administrator (Standardrolle), welcher aktuell Berechtigungen für die Objekte hat, können anderen Nutzern auch zusätzliche Berechtigungen für die Objekte erteilen (siehe Kapitel 8.4.1.1 oder 8.4.1.2). Normalerweise gilt dies nur für die Standardrollen. Benutzerdefinierte Rollen müssen zunächst manuell mit Berechtigungen ausgestattet werden.

6.2.1.10.1 Den Feed Import Owner ändern¶

Der Feed Import Owner wird bei der ersten Einrichtung der Appliance festgelegt (siehe Kapitel 5 und 4). Der Feed Import Owner kann jedoch zu einem späteren Zeitpunkt geändert werden.

Bemerkung

Falls der Feed Import Owner geändert wird, werden die Objekte beim nächsten Import aus dem Feed in den Besitz des neuen Feed Import Owners übergehen. Der vorherige Feed Import Owner ist bis dahin weiterhin Eigentümer der Objekte.

Falls der vorherige Feed Import Owner die Objekte entfernt, werden sie während des Feed-Updates importiert und gehen in den Besitz des neuen Feed Import Owners über.

Der Feed Import Owner kann wie folgt geändert werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

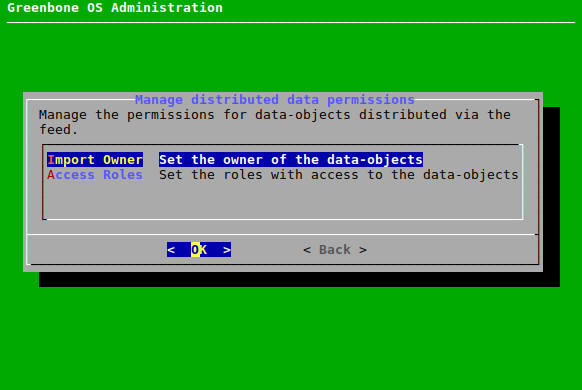

Distributed Data wählen und Enter drücken (siehe Abb. 6.13).

Abb. 6.13 Konfigurieren der Einstellungen für die Datenobjekte¶

Import Owner wählen und Enter drücken.

Nutzer, der Feed Import Owner sein soll, wählen und Leertaste drücken.

Enter drücken.

Bemerkung

Der Benutzer, der Feed Import Owner ist, kann nicht gelöscht werden (siehe Kapitel 6.2.1.6). Es muss ein anderer Feed Import Owner oder die Einstellung (Unset) ausgewählt werden.

6.2.1.10.2 Die Zugriffsrollen festlegen¶

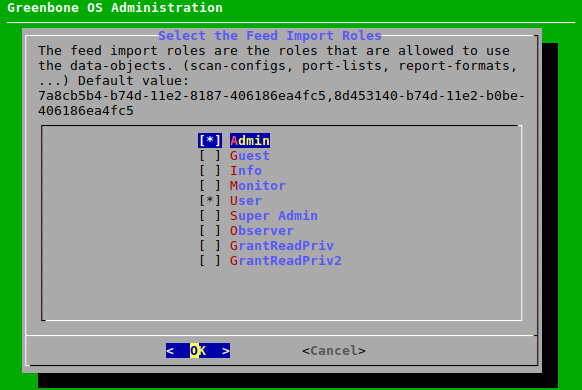

Standardmäßig haben die Rollen User, Admin und Super Admin Lesezugriff auf die Objekte, d. h. sie können sie auf der Web-Oberfläche sehen und nutzen.

Jedoch können die Rollen, die Lesezugriff auf die Objekte haben sollen, wie folgt ausgewählt werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Users wählen und Enter drücken.

Distributed Data wählen und Enter drücken.

Access Roles wählen und Enter drücken.

Rollen, die die Objekte sehen und benutzen können sollen, wählen und Leertaste drücken (siehe Abb. 6.14).

Abb. 6.14 Wählen der Rollen mit Lesezugriff auf die Objekte¶

Enter drücken.

6.2.2 Die Netzwerkeinstellungen konfigurieren¶

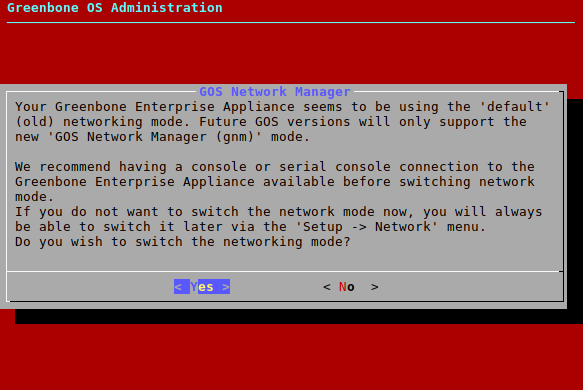

6.2.2.1 Den Netzwerkmodus auf gnm aktualisieren¶

Wenn der alte Netzwerkmodus noch aktiv ist, steht eine Menüoption zum Umschalten auf den neuen Netzwerkmodus GOS Network Manager (gnm) zur Verfügung. Wenn der Netzwerkmodus gnm bereits verwendet wird, wird die Option nicht angezeigt. Ein Zurückschalten in den alten Netzwerkmodus ist nicht möglich.

Der Netzwerkmodus kann wie folgt umgeschaltet werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Switch Networking Mode wählen und Enter drücken.

→ Eine Warnung empfiehlt, vor dem Umschalten des Netzwerkmodus eine Konsolenverbindung zur Appliance herzustellen (siehe Abb. 6.15).

Abb. 6.15 Umschalten des Netzwerkmodus¶

Yes wählen und Enter drücken.

→ Wenn der Vorgang abgeschlossen ist, weist eine Meldung darauf hin, dass der Netzwerkmodus erfolgreich auf gnm aktualisiert wurde.

6.2.2.2 Allgemeine Informationen über Namensräume¶

Bei einigen Appliance-Modellen (Greenbone Enterprise 5400/6500 und Greenbone Enterprise 400/450/600/650) sind die Netzwerkschnittstellen in unterschiedlichen Namensräumen organisiert:

Management-Namensraum

Dieser Namensraum enthält alle Schnittstellen, die für Managementtätigkeiten benötigt werden.

Nur Schnittstellen im Management-Namensraum können Managementverkehr verarbeiten. Dies beinhaltet den Zugriff auf das GOS-Administrationsmenü, die Web-Oberfläche und den Greenbone Feed Server sowie die Konfiguration und den Betrieb von Master-Sensor-Setups.

Scan-Namensraum

Dieser Namensraum enthält alle Schnittstellen, die für Schwachstellenscans benötigt werden.

Schnittstellen im Scan-Namensraum verarbeiten nur Scanverkehr.

Standardmäßig befinden sich alle Schnittstellen im Management-Namensraum. Dies ermöglicht sowohl Management- als auch Scanverkehr über alle Schnittstellen. Sobald mindestens eine Schnittstelle im Scan-Namensraum ist, tritt die Namensraumtrennung in Kraft.

Die Namensräume werden getrennt, um nur die Schnittstellen im Scan-Namensraum mit vom Internet aus zugänglichen Netzwerken zu verbinden. Auf diese Weise können Angriffe aus dem Internet die Management-Schnittstellen der Appliance nicht erreichen.

Tipp

Die Trennung der Namensräume wird empfohlen.

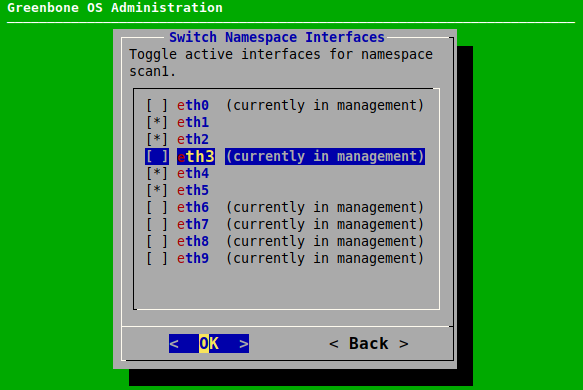

6.2.2.3 Eine Schnittstelle in einen anderen Namensraum verschieben¶

Schnittstellen können wie folgt in einen anderen Namensraum verschoben werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Configure Namespaces wählen und Enter drücken.

Enter drücken.

Bemerkung

Schnittstellen, die sich derzeit im Scan-Namensraum befinden, sind mit * gekennzeichnet (siehe Abb. 6.16).

Schnittstellen, die sich derzeit im Management-Namensraum befinden, sind entsprechend gekennzeichnet.

Abb. 6.16 Verschieben von Schnittstellen in einen anderen Namensraum¶

Schnittstelle, die verschoben werden soll, wählen und Leertaste drücken.

Bemerkung

Es dürfen nicht alle Schnittstellen in den Scan-Namensraum verschoben werden, da sonst die Appliance nicht mehr erreichbar ist.

Enter drücken.

6.2.2.4 Netzwerkschnittstellen konfigurieren¶

Bemerkung

Mindestens eine Netzwerkschnittstelle muss für den Zugriff auf die Appliance über das Netzwerk konfiguriert sein. Normalerweise wird die erste Netzwerkschnittstelle eth0 dafür genutzt. Der Administrator muss diese Netzwerkschnittstelle konfigurieren und die Appliance mit dem Netzwerk verbinden.

Auf allen virtuellen Appliances ist die erste Netzwerkschnittstelle über DHCP mit IPv4 vorkonfiguriert.

Netzwerkschnittstellen können wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Namensraum, in dem sich die gewünschte Schnittstelle befindet, wählen und Enter drücken.

Interfaces wählen und Enter drücken.

Gewünschte Schnittstelle wählen und Enter drücken.

Bemerkung

Falls es in diesem Namensraum nur eine Schnittstelle gibt, wird die Konfiguration dieser Schnittstelle direkt geöffnet.

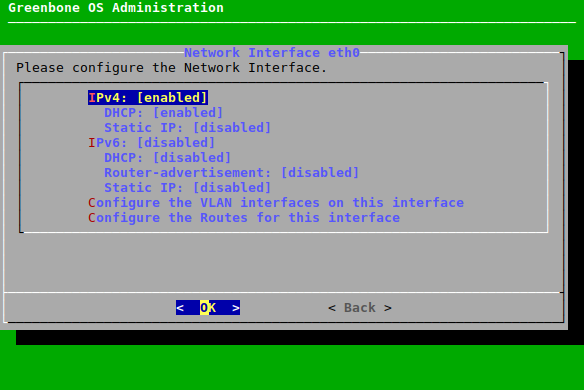

→ Die Schnittstelle kann konfiguriert werden (siehe Abb. 6.17).

Abb. 6.17 Konfigurieren der Netzwerkschnittstelle¶

6.2.2.4.1 Eine statische IP-Adresse festlegen¶

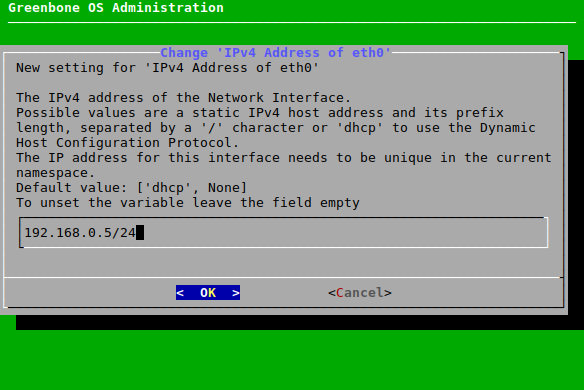

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Static IP (für IPv4 oder IPv6) wählen und Enter drücken.

dhcpaus dem Eingabefeld löschen und mit korrekter IP-Adresse, einschließlich Präfixlänge, ersetzen (siehe Abb. 6.18).Bemerkung

Die statische IP-Adresse kann deaktiviert werden, indem das Eingabefeld leer gelassen wird.

Abb. 6.18 Eingeben einer statischen IP-Adresse¶

Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.2.4.2 Eine Netzwerkschnittstelle so konfigurieren, dass DHCP genutzt wird¶

Bemerkung

Bei der Verwendung von DHCP überträgt die Appliance nicht die MAC-Adresse, sondern eine DHCP Unique ID (DUID). Während dies bei modernen DHCP-Servern nicht zu Schwierigkeiten führen sollte, sind einige ältere DHCP-Server (z. B. Windows Server 2012) möglicherweise nicht in der Lage, diese zu verarbeiten.

Eine mögliche Lösung ist die Angabe der DUID anstelle der MAC-Adresse auf dem DHCP-Server. Alternativ kann auch eine statische IP-Adresse auf der Appliance verwendet werden.

Eine Netzwerkschnittstelle kann wie folgt konfiguriert werden, sodass DHCP genutzt wird:

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

DHCP (für IPv4 oder IPv6) wählen und Enter drücken.

6.2.2.4.3 Die Maximum Transmission Unit (MTU) konfigurieren¶

Bemerkung

Die Konfiguration der MTU ist nur möglich, falls eine statische IP-Adresse konfiguriert ist.

Die MTU kann wie folgt festgelegt werden:

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

MTU (für IPv4 oder IPv6) wählen und Enter drücken.

MTU in das Eingabefeld eingeben.

Bemerkung

Falls das Eingabefeld leer gelassen wird, wird der Standardwert eingestellt.

Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.2.4.4 Das Router-Advertisement für IPv6 nutzen¶

Falls die Konfiguration von IP-Adressen und eines globalen Gateways für IPv6 automatisch via SLAAC (Stateless Address Autoconfiguration) ablaufen sollen, kann das Router-Advertisement wie folgt aktiviert werden:

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Router-advertisement wählen und Enter drücken.

6.2.2.4.5 VLANs konfigurieren¶

Bemerkung

VLAN-Schnittstellen werden derzeit auf virtuellen Appliances nicht unterstützt. Wenn der Hypervisor virtuelle Switches unterstützt, können diese verwendet werden, um die Funktionalität zu realisieren.

Ein neues VLAN erstellen

Eine neue VLAN-Subschnittstellen kann wie folgt erstellt werden:

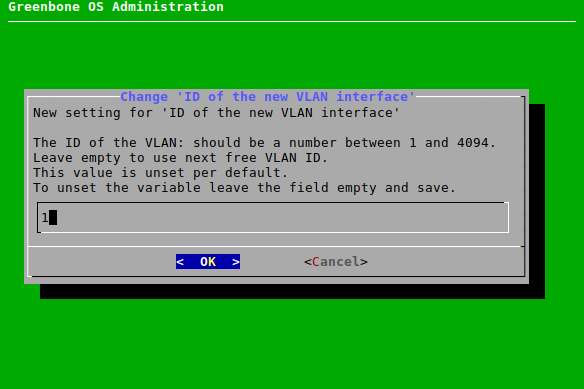

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Configure the VLAN interfaces on this interface wählen und Enter drücken.

Configure a new VLAN interface wählen und Enter drücken.

VLAN ID in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.19).

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Abb. 6.19 Erstellen einer neuen VLAN-Subschnittstelle¶

Enter drücken, um die Meldung zu schließen.

→ Die neue Schnittstellen kann mithilfe von IPv4 und IPv6 konfiguriert werden (siehe Abb. 6.20).

Abb. 6.20 Konfigurieren der VLAN-Subschnittstelle¶

Ein VLAN konfigurieren

Eine erstellte Subschnittstelle kann wie folgt konfiguriert werden:

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Configure the VLAN interfaces on this interface wählen und Enter drücken.

Configure the VLAN interface … für die gewünschte Subschnittstelle wählen.

Subschnittstelle wie in den Unterkapiteln von Kapitel 6.2.2.4 beschrieben konfigurieren.

Bemerkung

Das VLAN kann durch Wählen von Disable All Settings und Drücken von Enter gelöscht werden.

6.2.2.4.6 Die Routen für eine Schnittstelle konfigurieren¶

Eine neue Route hinzufügen

Eine neue Route für eine Schnittstelle kann wie folgt konfiguriert werden:

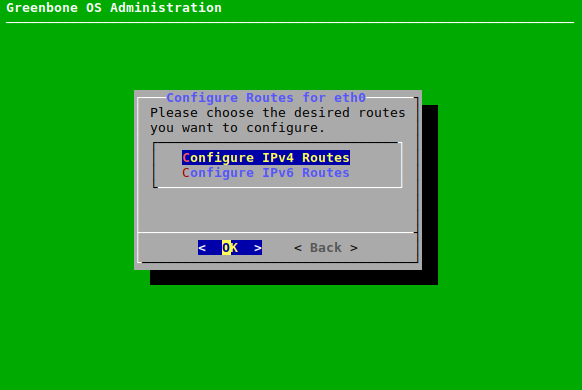

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Configure the Routes for this interface wählen und Enter drücken.

Configure IPv4 Routes oder Configure IPv6 Routes wählen und Enter drücken (siehe Abb. 6.21).

Abb. 6.21 Konfigurieren der Routen für eine Schnittstelle¶

Add a new route wählen und Enter drücken.

Zielnetzwerk und next hop in die Eingabefelder eingeben, OK wählen und Enter drücken.

Eine Route konfigurieren

Alle erstellten Routen können wie folgt konfiguriert werden:

Gewünschte Schnittstelle wählen (siehe Kapitel 6.2.2.4).

Configure the Routes for this interface wählen und Enter drücken.

Configure IPv4 Routes oder Configure IPv6 Routes wählen und Enter drücken.

Gewünschte Route wählen und Enter drücken.

Route bearbeiten, OK wählen und Enter drücken.

6.2.2.5 Den DNS-Server konfigurieren¶

Um den Feed und Updates zu erhalten, benötigt die Appliance einen erreichbaren und funktionierenden DNS-Server (Domain Name System) für die Namensauflösung. Diese Einstellung wird nicht benötigt, falls die Appliance einen Proxy zum Herunterladen des Feeds und der Updates verwendet.

Falls DHCP für die Konfiguration der Netzwerkschnittstellen genutzt wird, werden die vom DHCP-Protokoll bereitgestellten DNS-Server genutzt.

Die Appliance unterstützt bis zu drei DNS-Server. Mindestens ein DNS-Server wird benötigt. Zusätzliche Server werden nur bei einem Ausfall des ersten Servers genutzt.

Der DNS-Server kann wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Namespace: Management wählen und Enter drücken.

DNS wählen und Enter drücken.

Gewünschten DNS-Server wählen und Enter drücken.

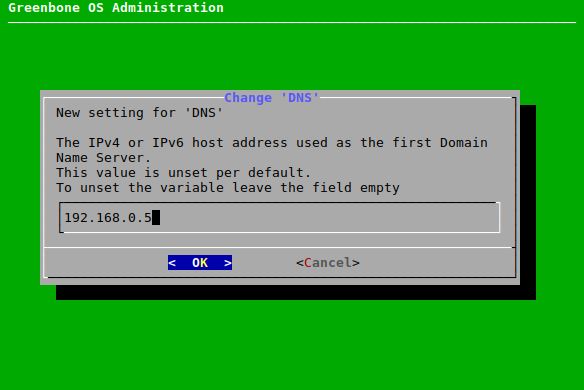

IP-Adresse, die als DNS-Server genutzt wird, in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.22).

Abb. 6.22 Konfiguration des DNS-Servers¶

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

Bemerkung

Ob der DNS-Server erreicht wird und funktioniert, kann ermittelt werden, indem ein Self-Check durchgeführt wird (siehe Kapitel 6.3.1).

6.2.2.6 Das globale Gateway konfigurieren¶

Das globale Gateway wird oft das Standard-Gateway genannt.

Es kann automatisch über DHCP oder Router-Advertisement bezogen werden.

Falls DHCP für das Zuweisen von IP-Adressen genutzt wird, wird das globale Gateway über DHCP bestimmt, sofern es nicht explizit festgelegt wurde.

Falls SLAAC (Stateless Address Autoconfiguration) bei IPv6 verwendet werden soll, muss das Router-Advertisement aktiviert werden (siehe Kapitel 6.2.2.4.4).

Wenn die Appliance jedoch so konfiguriert ist, dass sie ausschließlich statische IP-Adressen verwendet und der Zugriff auf andere Netzwerke gewünscht wird, muss das Gateway manuell konfiguriert werden. Für IPv4 und IPv6 sind getrennte Optionen verfügbar.

Das globale Gateway kann wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Bemerkung

Wenn die Appliance über Namensräume verfügt (siehe Kapitel 6.2.2.2), muss zuerst der gewünschte Namensraum gewählt werden.

Wenn die Appliance keine Namensräume hat, mit Schritt 4 fortfahren.

Namensraum, für den das globale Gateway konfiguriert werden soll, wählen und Enter drücken.

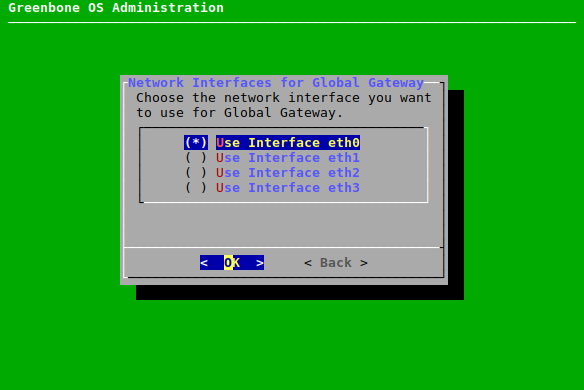

Global Gateway für IPv4 oder Global Gateway (IPv6) für IPv6 wählen und Enter drücken.

Gewünschte Schnittstellen wählen und Enter drücken (siehe Abb. 6.23).

Abb. 6.23 Konfigurieren des globalen Gateways¶

IP-Adresse, die als globales Gateway genutzt wird, in das Eingabefeld eingeben und Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.2.7 Den Hostnamen und den Domainnamen festlegen¶

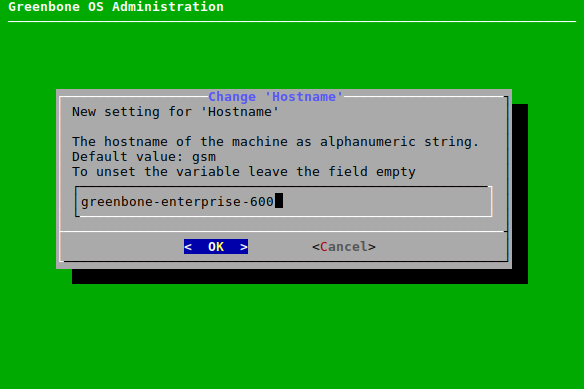

Nach dem Ausliefern der Appliance durch Greenbone oder nach einem Factory-Reset sind ein Standard-Hostname und ein Standard-Domainname konfiguriert. Die Konfiguration eines korrekten Fully Qualified Domain Name (FQDN) kann je nach der Umgebung, in der die Appliance eingesetzt wird, erforderlich sein und wird generell empfohlen.

Mit der Hostname-Option wird der kurze Hostname konfiguriert, mit der Domainname-Option der Domainname einschließlich seines Suffixes. Die beiden Werte zusammen bilden den FQDN. Die Standardwerte sind:

Hostname: gsm

Domainname: gbuser.net

Der aktuell konfigurierte Domainname wird immer als Suchdomain verwendet. DHCP-Server können Suchdomains hinzufügen, wenn DHCP für mindestens eine Netzwerkschnittstelle der Appliance konfiguriert ist und wenn der DHCP-Server entsprechend konfiguriert ist. GOS bietet keine zusätzlichen Konfigurationsoptionen, um weitere benutzerdefinierte Suchdomains hinzuzufügen.

Der Hostname und der Domainname können wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Namespace: Management wählen und Enter drücken.

Hostname oder Domainname wählen und Enter drücken.

Hostnamen oder Domainnamen in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.24).

Abb. 6.24 Festlegen des Hostnamens/Domainnamens¶

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

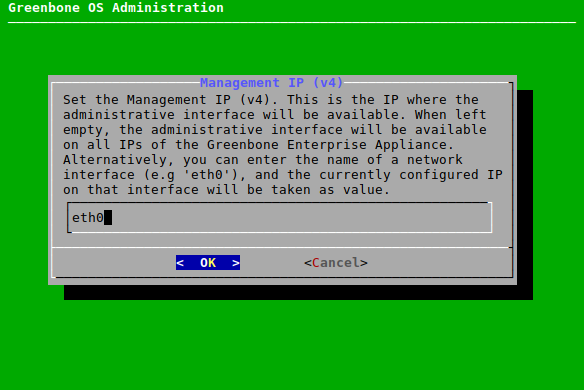

6.2.2.8 Den Managementzugriff beschränken¶

Die IP-Adresse, unter der die Managementschnittstelle verfügbar ist, kann festgelegt werden.

Jeder administrative Zugriff (SSH, HTTPS, GMP) wird auf die entsprechende Schnittstelle beschränkt und ist nicht auf anderen Schnittstellen verfügbar.

Bemerkung

Diese Funktionalität überschneidet sich mit der Namensraumtrennung (siehe Kapitel 6.2.2). Die Namensraumtrennung wird empfohlen.

Falls keine IP-Adresse festgelegt wird, ist die Managementschnittstelle auf allen IP-Adressen im Management-Namensraum verfügbar.

Die IP-Adresse für die Managementschnittstelle kann wie folgt festgelegt werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Namespace: Management wählen und Enter drücken.

Management IP (v4) oder Management IP (v6) wählen und Enter drücken.

IP-Adresse für die Managementschnittstelle in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.25).

Bemerkung

Die IP-Adresse muss die IP-Adresse einer der Schnittstellen im Management-Namensraum sein. Falls eine andere IP-Adresse festgelegt wird, ist die Managementschnittstelle nicht verfügbar.

Es kann entweder die IP-Adresse oder der Name der Schnittstelle (z. B.

eth0) eingegeben werden.

Abb. 6.25 Beschränken des Managementzugriffs¶

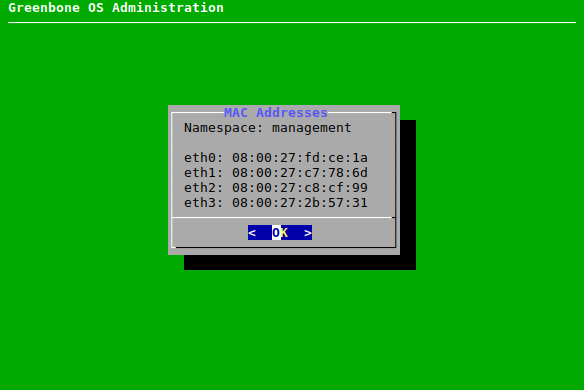

6.2.2.9 Die MAC- und die IP-Adressen und die Netzwerkrouten anzeigen¶

In einer einfachen Übersicht können die verwendeten MAC-Adressen, die aktuell konfigurierten IP-Adressen und die Netzwerkrouten der Appliance angezeigt werden.

Bemerkung

Dies unterstützt nicht die Konfiguration von MAC-Adressen.

Die MAC-Adressen, IP-Adressen oder Netzwerkrouten können wie folgt angezeigt werden:

Setup wählen und Enter drücken.

Network wählen und Enter drücken.

Namensraum, für den die IP-Adressen, MAC-Adressen oder Netzwerkrouten angezeigt werden sollen, wählen und Enter drücken.

MAC, IP oder Routes wählen und Enter drücken.

→ Die MAC-/IP-Adressen oder Netzwerkrouten des gewählten Namensraums werden angezeigt (siehe Abb. 6.26).

Abb. 6.26 Anzeigen der MAC-/IP-Adressen oder Netzwerkrouten¶

6.2.3 Eine Virtual-Private-Network-Verbindung (VPN-Verbindung) konfigurieren¶

OpenVPN ist in GOS integriert. Die VPN-Funktion ermöglicht das Scannen von Zielen, die über den VPN-Tunnel erreichbar sind, hat aber keine Auswirkungen auf andere Ziele, Netzwerkeinstellungen oder Master-Sensor-Verbindungen.

Bemerkung

Das Scannen durch einen VPN-Tunnel ist nur für die Appliance-Modelle Greenbone Enterprise DECA/TERA/PETA/EXA verfügbar (siehe Kapitel 3).

Um Scans durch einen VPN-Tunnel durchzuführen, muss eine VPN-Verbindung aufgebaut werden. Der VPN-Tunnel wird immer applianceseitig initiiert.

Zur Authentifizierung der Appliance im VPN wird eine PKCS#12-Datei mit den folgenden Anforderungen benötigt:

Die PKCS#12-Datei muss die erforderlichen Dateien für das Zertifikat und den privaten Schlüssel enthalten.

Die PKCS#12-Datei kann eine Datei für die Zertifizierungsstelle (CA) enthalten. Falls sie keine enthält, muss die CA-Datei separat importiert werden.

Die PKCS#12-Datei kann passwortgeschützt sein oder nicht.

Passwortgeschützte private Schlüsseldateien innerhalb der PKCS#12-Datei werden nicht unterstützt.

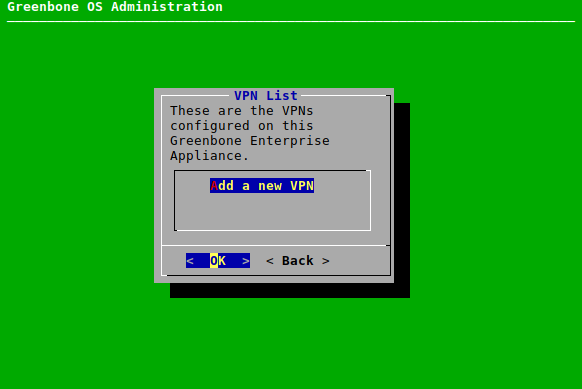

6.2.3.1 Eine VPN-Verbindung einrichten¶

Bemerkung

Es kann immer nur eine VPN-Verbindung zur gleichen Zeit eingerichtet werden.

Eine neue VPN-Verbindung kann wie folgt eingerichtet werden:

Setup wählen und Enter drücken.

VPN wählen und Enter drücken.

Add a new VPN wählen und Enter drücken (siehe Abb. 6.27).

Abb. 6.27 Eine VPN-Verbindung hinzufügen¶

IP-Adresse des VPNs in das Eingabefeld eingeben und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, die PKCS#12-Datei wählen und auf Upload klicken.

Falls ein Exportpasswort zum Schutz des PKCS#12-Containers verwendet wurde, Passwort eingeben und Enter drücken.

→ Eine Meldung weist darauf hin, dass die PKCS#12-Datei erfolgreich extrahiert wurde.

Enter drücken.

Bemerkung

Falls die PKCS#12-Datei keine CA-Datei enthält, muss die CA-Datei separat importiert werden.

Falls die PKCS#12-Datei bereits eine CA-Datei enthält, kann zwar auch eine CA-Datei separat importiert werden, dies überschreibt jedoch die CA-Datei aus der PKCS#12-Datei.

Certificate Authority wählen und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, die CA-Datei wählen und auf Upload klicken.

→ Eine Meldung weist darauf hin, dass die CA-Datei erfolgreich importiert wurde.

Enter drücken.

→ Die VPN-Verbindung wird aufgebaut und die über das VPN erreichbaren Ziele können gescannt werden (siehe Kapitel 9.2).

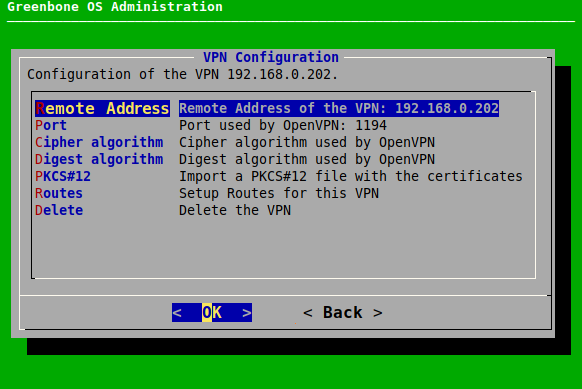

6.2.3.2 Eine VPN-Verbindung bearbeiten oder löschen¶

Die VPN-Verbindung kann wie folgt bearbeitet werden:

Setup wählen und Enter drücken.

VPN wählen und Enter drücken.

Abb. 6.28 Bearbeiten oder Löschen einer VPN-Verbindung¶

Die folgenden Aktionen sind verfügbar:

- Remote Address

Die IP-Adresse des VPN festlegen.

- Port

Den Port festlegen, der von OpenVPN verwendet wird. Standardmäßig ist der Port 1194.

- Cipher algorithm

Den Cipher-Algorithmus wählen. Standardmäßig wird die Voreinstellung von OpenVPN verwendet.

- Digest algorithm

Den Digest-Algorithmus wählen. Standardmäßig wird die Voreinstellung von OpenVPN verwendet.

- PKCS#12

Die PKCS#12-Datei ersetzen.

- Routes

Eine Route für die VPN-Verbindung hinzufügen. Ziel-IP-Adresse, Netzmaske und Ziel-Gateway müssen definiert werden.

Bemerkung

Es kann nur eine Route für die VPN-Verbindung eingerichtet werden.

- Delete

Die VPN-Verbindung löschen.

6.2.4 Dienste konfigurieren¶

Um remote auf die Appliance zuzugreifen, sind viele Schnittstellen verfügbar:

HTTPS, siehe Kapitel 6.2.4.1

Greenbone Management Protocol (GMP), siehe Kapitel 14

Open Scanner Protocol (OSP), siehe Kapitel 6.2.4.3

SSH, siehe Kapitel 6.2.4.4

SNMP, siehe Kapitel 6.2.4.5

6.2.4.1 HTTPS konfigurieren¶

Die Web-Oberfläche ist die übliche Option zum Erstellen, Ausführen und Analysieren von Schwachstellenscans. Sie ist standardmäßig aktiviert und kann nicht deaktiviert werden.

Für die Nutzung der Web-Oberfläche ist ein HTTPS-Zertifikat erforderlich.

Die Web-Oberfläche ist mit den von Greenbone bereitgestellten Werkseinstellungen sicher konfiguriert, aber die Sicherheit kann mit den in diesem Kapitel beschriebenen Konfigurationsoptionen weiter erhöht werden.

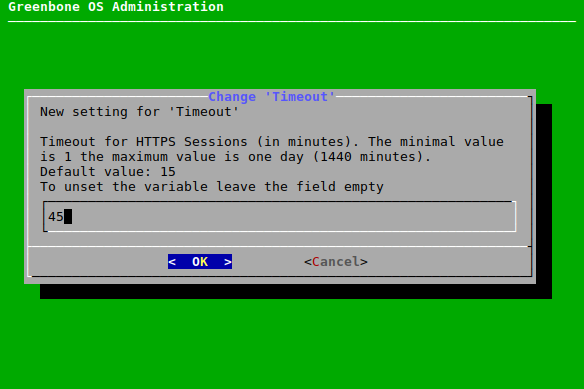

6.2.4.1.1 Das Timeout der Web-Oberfläche konfigurieren¶

Falls für eine bestimmte Zeit keine Aktion auf der Web-Oberfläche durchgeführt wird, wird der Benutzer automatisch ausgeloggt. Der Timeout-Wert kann wie folgt eingestellt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Timeout wählen und Enter drücken.

Gewünschten Timeout-Wert in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.29).

Bemerkung

Der Wert kann zwischen 1 und 1440 Minuten (1 Tag) liegen. Der Standardwert ist 15 Minuten.

Abb. 6.29 Festlegen des Timeout-Werts¶

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.4.1.2 Die TLS-Protokolle konfigurieren¶

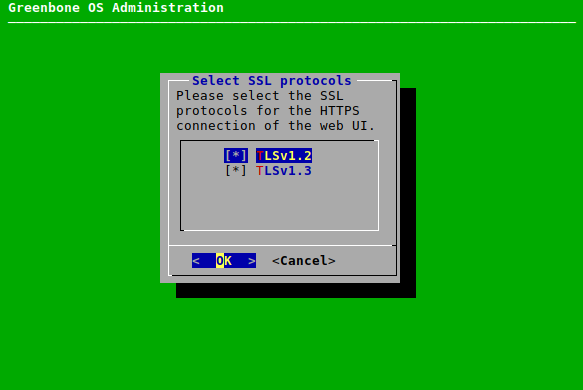

Die TLS-Protokolle für die HTTPS-Verbindung der Web-Oberfläche können wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Protocols wählen und Enter drücken.

Gewünschte Protokollversion wählen und Leertaste drücken (siehe Abb. 6.30).

Bemerkung

Standardmäßig sind beide Versionen ausgewählt.

Falls TLSv1.2 ausgewählt ist (entweder allein oder in Kombination mit Version 1.3), können die Ciphers für die HTTPS-Verbindung konfiguriert werden (siehe Kapitel 6.2.4.1.3).

Falls nur TLSv1.3 ausgewählt ist, wird der Standardwert für

-ciphersuites valvon OpenSSL für die Cipher-Suiten verwendet. In diesem Fall ist der Menüpunkt zur Konfiguration der Ciphers nicht verfügbar.

Abb. 6.30 Konfigurieren der TLS-Protokolle für die HTTPS-Verbindung¶

OK wählen und Enter drücken.

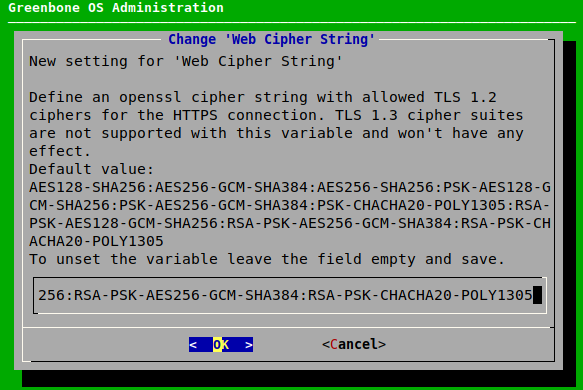

6.2.4.1.3 Die Ciphers konfigurieren¶

Falls TLS-Version 1.2 für die HTTPS-Verbindung der Web-Oberfläche verwendet wird (entweder allein oder in Kombination mit Version 1.3, siehe Kapitel 6.2.4.1.2), können die HTTPS-Ciphers konfiguriert werden, um die Sicherheit der Web-Oberfläche weiter zu erhöhen.

Bemerkung

Die derzeitige Einstellung lässt nur sichere Ciphers mit einer Schlüssellänge von mindestens 128 Bit zu, wobei die von SSLv3 und TLSv1.0 verwendeten Cipher-Suiten ausdrücklich nicht zugelassen werden.

Für TLSv1.1 gibt es keine Ciphers.

Der HTTPS-Ciphers können wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Ciphers wählen und Enter drücken.

Gewünschten Wert in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.31).

Bemerkung

Die Zeichenkette, die zur Definition der Ciphers verwendet wird, wird von OpenSSL validiert und muss der Syntax einer OpenSSL-Cipherliste entsprechen.

Weitere Informationen zur Syntax sind hier zu finden.

Abb. 6.31 Konfigurieren der Ciphers¶

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.4.1.4 Die Diffie-Hellman-Parameter (DH-Parameter) konfigurieren¶

DH-Parameter werden vom Webserver für den Aufbau von TLS-Verbindungen genutzt. Um die Sicherheit der Web-Oberfläche weiter zu erhöhen, können wie folgt neue DH-Parameter generiert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

DH Parameters wählen und Enter drücken.

Gewünschte Schlüsselgröße wählen und Leertaste drücken.

Enter drücken.

→ Eine Meldung weist darauf hin, dass die Generierung im Hintergrund gestartet wurde.

Tipp

Die momentan laufende Systemoperation kann durch Wählen von About und Drücken von Enter im GOS-Administrationsmenü angezeigt werden.

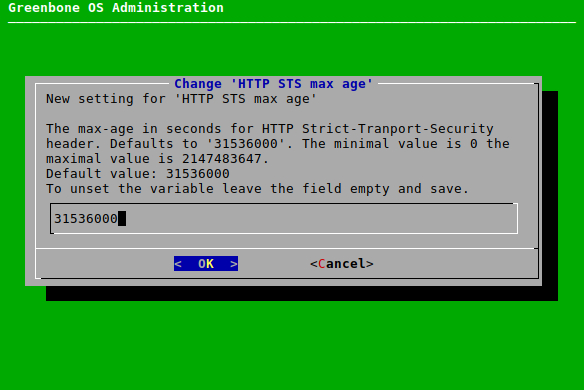

6.2.4.1.5 HTTP STS konfigurieren¶

Um die Sicherheit der Web-Oberfläche weiter zu erhöhen, kann HTTP Strict Transport Security (HSTS) aktiviert werden. Damit HSTS funktioniert, ist ein von einer Zertifizierungsstelle signiertes HTTPS-Zertifikat erforderlich (siehe Kapitel 6.2.4.1.7.2).

HSTS aktivieren

HSTS kann wie folgt aktiviert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

HTTP STS wählen und Enter drücken, um HSTS zu aktivieren oder zu deaktivieren.

Das maximal zulässige Alter des HSTS-Headers festlegen

Wenn HTTP STS aktiviert ist, kann das maximal zulässige Alter für den HSTS-Header wie folgt festgelegt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

HTTP STS max age wählen und Enter drücken.

Maximales Alter in Sekunden in das Eingabefeld eingeben und Enter drücken (siehe Abb. 6.32).

Abb. 6.32 Festlegen des maximal zulässigen Alters für den HTTP-STS-Header¶

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.4.1.6 OCSP stapling konfigurieren¶

OCSP (Online Certificate Status Protocol) stapling wird zur Überprüfung des Gültigkeitsstatus von digitalen X.509-Zertifikaten verwendet. Es ermöglicht der zertifizierten Partei, die Zertifikatsvalidierung durchzuführen, indem sie eine von der Zertifizierungsstelle signierte OCSP-Antwort mit Zeitstempel an den ursprünglichen TLS-Handshake anhängt („stapling“).

OCSP stapling kann wie folgt aktiviert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

OCSP Stapling wählen und Enter drücken, um OCSP stapling zu aktivieren oder zu deaktivieren.

6.2.4.1.7 Zertifikate verwalten¶

Die Appliance nutzt grundsätzlich zwei Arten von Zertifikaten:

Selbstsignierte Zertifikate

Zertifikat einer externen Zertifizierungsstelle

Alle modernen Betriebssysteme unterstützen das Erstellen und Verwalten eigener Zertifizierungsstellen.

Unter Microsoft Windows Server unterstützen die Active Directory Certificate Services den Administrator bei der Erstellung einer Root-CA.

Für Linux-Systeme sind verschiedene Optionen verfügbar. Eine Option ist im IPSec-Howto beschrieben.

Bemerkung

Vor der Erstellung des Zertifikats muss überprüft werden, wie später auf die Systeme zugegriffen wird.

Die IP-Adresse oder der DNS-Name wird bei der Erstellung des Zertifikats gespeichert.

Das aktuelle Zertifikat anzeigen

Das aktuelle Zertifikat kann wie folgt angezeigt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Certificate wählen und Enter drücken.

Show wählen und Enter drücken.

→ Das Zertifikat wird angezeigt.

6.2.4.1.7.1 Selbstsignierte Zertifikate¶

Die Nutzung selbstsignierter Zertifikate ist der einfachste Weg. Es stellt trotzdem die niedrigste Sicherheit und mehr Arbeit für den Benutzer dar:

Die Vertrauenswürdigkeit eines selbstsignierten Zertifikats kann nur manuell durch den Benutzer geprüft werden, indem das Zertifikat importiert und sein Fingerprint untersucht wird.

Selbstsignierte Zertifikate können nicht widerrufen werden. Sobald sie durch den Benutzer akzeptiert wurden, werden sie dauerhaft im Browser gespeichert. Wenn ein Angreifer Zugang zum entsprechenden privaten Schlüssel erhält, kann ein Man-in-the-Middle-Angriff auf die durch das Zertifikat geschützte Verbindung gestartet werden.

Um eine schnelle Einrichtung zu ermöglichen, unterstützt die Appliance selbstsignierte Zertifikate.

Bei den meisten Appliance-Modellen ist ein solches Zertifikat nicht standardmäßig installiert und muss erstellt werden.

Nur die Greenbone Enterprise ONE ist bereits mit einem vorinstallierten Zertifikat ausgestattet.

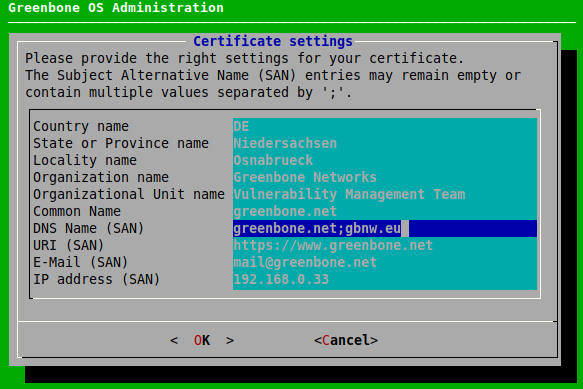

Ein selbstsigniertes Zertifikat erstellen

Selbstsignierte Zertifikate können wie folgt erstellt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Certificate wählen und Enter drücken.

Generate wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass das aktuelle Zertifikat und der aktuelle private Schlüssel überschrieben werden.

Yes wählen und Enter drücken, um die Meldung zu bestätigen.

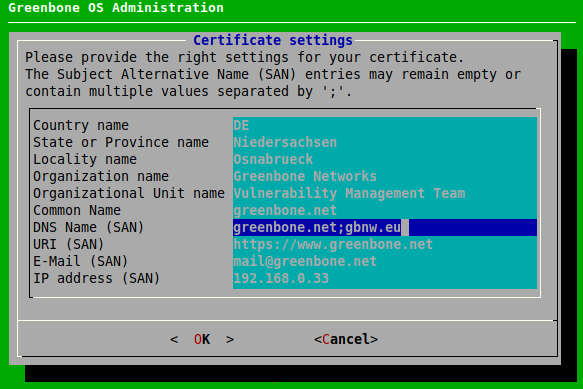

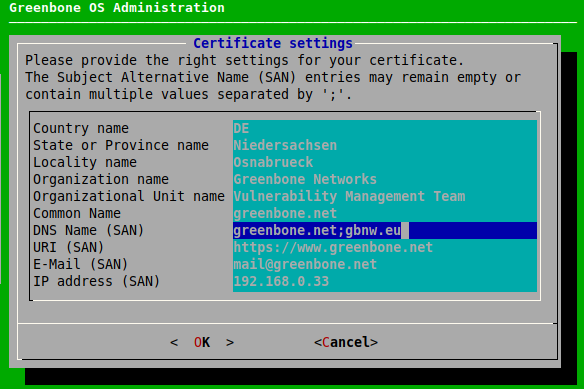

Einstellungen für das Zertifikat eingeben (siehe Abb. 6.33), OK wählen und Enter drücken.

Bemerkung

Es ist zulässig, ein Zertifikat ohne einen Common Name zu erstellen. Allerdings sollte ein Zertifikat nicht ohne (einen) Subject Alternative Name(s) (SAN) erstellt werden.

Falls ein Common Name verwendet wird, sollte dieser mit einem der SANs identisch sein.

Abb. 6.33 Bereitstellen der Einstellungen für das Zertifikat¶

→ Wenn der Vorgang abgeschlossen ist, weist eine Meldung darauf hin, dass das Zertifikat heruntergeladen werden kann.

Enter drücken, um die Meldung zu schließen.

Download wählen und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben.

PEM-Datei herunterladen.

Im GOS-Administrationsmenü Enter drücken.

→ Wenn das Zertifikat von der Appliance erhalten wurde, zeigt das GOS-Administrationsmenü den Fingerprint des Zertifikats zur Verifizierung an.

Fingerprint prüfen und Enter drücken, um das Zertifikat zu bestätigen.

6.2.4.1.7.2 Zertifikat einer externen Zertifizierungsstelle¶

Das Nutzen eines Zertifikats, das von einer Zertifizierungsstelle ausgegeben wurde, hat mehrere Vorteile:

Alle Clients, die der Zertifizierungsstelle vertrauen, können das Zertifikat direkt verifizieren und eine sichere Verbindung herstellen. Im Browser wird keine Warnung angezeigt.

Das Zertifikat kann problemlos von der Zertifizierungsstelle widerrufen werden. Wenn die Clients die Möglichkeit haben, den Zertifikatsstatus zu überprüfen, können sie ein Zertifikat ablehnen, das zwar noch gültig ist, aber bereits widerrufen wurde. Als Mechanismen können die Certificate Revocation Lists (CRLs) oder das Online Certificate Status Protocol (OCSP) verwendet werden.

Insbesondere wenn mehrere Systeme innerhalb einer Organisation SSL/TLS-geschützte Informationen bereitstellen, vereinfacht die Verwendung einer organisatorischen Zertifizierungsstelle die Verwaltung erheblich. Alle Clients müssen lediglich der organisatorischen Zertifizierungsstelle vertrauen, um alle von der Zertifizierungsstelle ausgestellten Zertifikate akzeptieren.

Um ein Zertifikat von einer externen Zertifizierungsstelle zu importieren, gibt es zwei Möglichkeiten:

Eine Zertifikatsignierungsanforderung (engl. Certificate Signing Request, CSR) auf der Appliance generieren, diese über eine externe Zertifizierungsstelle signieren und das Zertifikat importieren.

Die Zertifikatsignierungsanforderung und das Zertifikat extern generieren und beides mithilfe einer PKCS#12-Datei importieren.

Eine Zertifikatsanforderung erzeugen und ein Zertifikat importieren

Bemerkung

Die Web-Oberfläche der Appliance kann nicht verwendet werden, solange auf die Bearbeitung der CSR durch die CA gewartet wird. Erst nachdem das signierte Zertifikat importiert wurde, ist die Web-Oberfläche wieder zugänglich.

Das Erstellen einer neuen Zertifikatsanforderung und das Importieren des Zertifikats kann wie folgt durchgeführt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Certificate wählen und Enter drücken.

CSR wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass das aktuelle Zertifikat und der aktuelle private Schlüssel überschrieben werden.

Yes wählen und Enter drücken, um die Meldung zu bestätigen.

Einstellungen für das Zertifikat eingeben (siehe Abb. 6.34), OK wählen und Enter drücken.

Bemerkung

Es ist zulässig, ein Zertifikat ohne einen Common Name zu erstellen. Allerdings sollte ein Zertifikat nicht ohne (einen) Subject Alternative Name(s) erstellt werden.

Falls ein Common Name verwendet wird, sollte dieser mit einem der SANs identisch sein.

Abb. 6.34 Bereitstellen der Einstellungen für das Zertifikat¶

Webbrowser öffnen und angezeigte URL eingeben.

PEM-Datei herunterladen.

→ Das GOS-Administrationsmenü zeigt eine Meldung, um zu verifizieren, dass die Zertifikatsanforderung nicht gefälscht wurde.

Enter drücken, um die Information zu verifizieren.

Wenn das Zertifikat von der Zertifizierungsstelle signiert wurde, Certificate wählen und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, das signierte Zertifikat wählen und auf Upload klicken.

→ Wenn das Zertifikat von der Appliance erhalten wurde, zeigt das GOS-Administrationsmenü den Fingerprint des Zertifikats zur Verifizierung an.

Fingerprint prüfen und Enter drücken, um das Zertifikat zu bestätigen.

Ein bereits vorhandenes Zertifikat importieren

Falls bereits ein privater Schlüssel und ein signiertes Zertifikat vorhanden sind, können diese importiert werden. Der private Schlüssel und das Zertifikat müssen als PKCS#12-Datei formatiert sein. Die Datei kann mit einem Exportpasswort geschützt werden.

Die PKCS#12-Datei kann wie folgt importiert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Certificate wählen und Enter drücken.

PKCS#12 wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass das aktuelle Zertifikat und der aktuelle private Schlüssel überschrieben werden.

Yes wählen und Enter drücken, um die Meldung zu bestätigen.

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, die PKCS#12-Datei wählen und auf Upload klicken.

Bemerkung

Wenn der PKCS#12-Container durch ein Exportpasswort geschützt ist, muss das Passwort eingegeben werden.

→ Wenn das Zertifikat von der Appliance erhalten wurde, zeigt das GOS-Administrationsmenü den Fingerprint des Zertifikats zur Verifizierung an.

Fingerprint prüfen und Enter drücken, um das Zertifikat zu bestätigen.

6.2.4.1.8 Fingerprints anzeigen¶

Die Fingerprints des verwendeten Zertifikats können wie folgt angezeigt und überprüft werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

HTTPS wählen und Enter drücken.

Fingerprints wählen und Enter drücken.

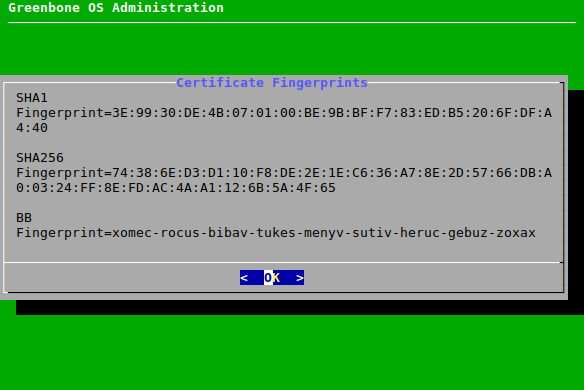

→ Die folgenden Fingerprints des aktuell aktiven Zertifikats werden angezeigt:

SHA1

SHA256

BB

Abb. 6.35 Anzeigen der Fingerprints¶

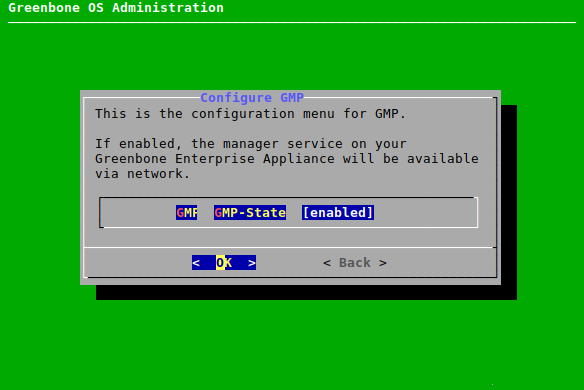

6.2.4.2 Das Greenbone Management Protocol (GMP) konfigurieren¶

Das Greenbone Management Protocol (GMP) kann für die Kommunikation interner Software mit der Appliance genutzt werden.

GMP kann wie folgt mithilfe des GOS-Administrationsmenüs aktiviert werden:

Bemerkung

Der SSH-Dienst muss aktiviert werden, bevor GMP aktiviert werden kann (siehe Kapitel 6.2.4.4).

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

GMP wählen und Enter drücken.

Enter drücken, um GMP zu aktivieren oder zu deaktivieren (siehe Abb. 6.36).

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

Abb. 6.36 Aktivieren von GMP¶

6.2.4.3 Das Open Scanner Protocol (OSP) konfigurieren¶

Das Open Scanner Protocol (OSP) wird für die Master-Sensor-Kommunikation benötigt (siehe Kapitel 15).

OSP kann wie folgt mithilfe des GOS-Administrationsmenüs aktiviert werden:

Bemerkung

Der SSH-Dienst muss aktiviert werden, bevor OSP aktiviert werden kann (siehe Kapitel 6.2.4.4).

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

OSP wählen und Enter drücken.

Enter drücken, um OSP zu aktivieren oder zu deaktivieren.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.4.4 SSH konfigurieren¶

SSH ermöglicht den sicheren Fernzugriff auf das GOS-Administrationsmenü und die Kommandozeile der Appliance über ein ungesichertes Netzwerk. Außerdem ist es für die Master-Sensor-Kommunikation erforderlich (siehe Kapitel 15).

SSH ist auf der Appliance standardmäßig deaktiviert und muss erst aktiviert werden, z. B. über die serielle Konsole. Außerdem ist ein SSH-Client erforderlich, um eine Verbindung zur Appliance herzustellen.

Bei der Verbindung zur Appliance mit einem SSH-Client werden die folgenden Schlüsselaustauschmethoden unterstützt:

ecdh-sha2-nistp256

ecdh-sha2-nistp384

ecdh-sha2-nistp521

curve25519-sha256

curve25519-sha256@libssh.org

Bei der Verbindung von der Appliance zu einem anderen System hängen die unterstützten Methoden sowohl vom anderen System als auch von der Appliance ab. Es gibt viele mögliche Kombinationen, die jedoch den Rahmen dieser Dokumentation übersteigen würden.

6.2.4.4.1 Den SSH-Zustand aktivieren¶

Der in die Appliance integrierte SSH-Server kann wie folgt aktiviert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SSH wählen und Enter drücken.

SSH State wählen und Enter drücken, um SSH zu aktivieren.

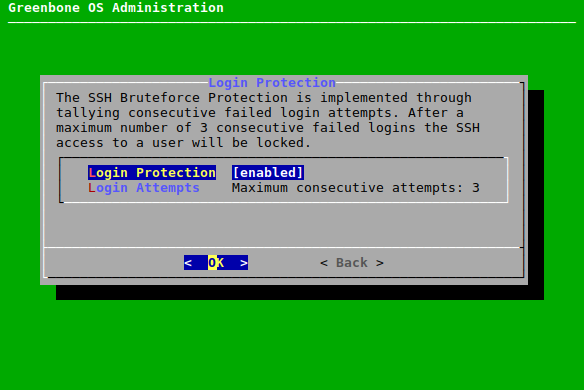

6.2.4.4.2 Einen Loginschutz aktivieren und verwalten¶

Es kann ein Loginschutz aktiviert werden, d. h. wenn eine Anzahl von aufeinanderfolgenden Loginversuchen fehlschlägt, wird der Benutzer gesperrt.

Bemerkung

Ein Selbst-Scan, d. h. ein Scan, bei dem die Appliance Teil des Scan-Ziels ist, kann den Loginschutz auslösen.

Das Einloggen mithilfe eines SSH-Administratorschlüssels wird nicht vom Loginschutz gesperrt, falls solch ein Schlüssel eingerichtet ist (siehe Kapitel 6.2.4.4.3).

Den Loginschutz einrichten

Der Loginschutz kann wie folgt aktiviert und verwaltet werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SSH wählen und Enter drücken.

Login Protection wählen und Enter drücken.

Login Protection wählen und Enter drücken (siehe Abb. 6.37).

Abb. 6.37 Einrichten eines Loginschutzes¶

→ Eine Meldung weist darauf hin, dass der Loginschutz zu einem gesperrten SSH-Zugang führen kann.

Continue wählen und Enter drücken, um den Loginschutz zu aktivieren.

Login Attempts wählen und Enter drücken.

Gewünschten Wert eingeben und Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

Ein gesperrtes System entsperren

Wenn das System nach zu vielen fehlgeschlagenen Loginversuchen gesperrt ist, muss es über den Konsolenzugriff (seriell, Hypervisor oder Monitor/Tastatur) wie folgt entsperrt werden:

Setup wählen und Enter drücken.

User wählen und Enter drücken.

Unlock SSH wählen und Enter drücken.

→ Die Loginversuche werden zurückgesetzt.

Enter drücken, um die Meldung zu schließen.

6.2.4.4.3 Einen SSH-Administratorschlüssel hinzufügen¶

Öffentliche SSH-Schlüssel können hochgeladen werden, um eine schlüsselbasierte Authentifizierung der Administratoren zu ermöglichen.

Bemerkung

SSH-Schlüssel können mit OpenSSH mit dem Befehl

ssh-keygenunter Linux oderputtygen.exebei Verwendung von PuTTY unter Microsoft Windows erzeugt werden.Die folgenden Formate werden unterstützt:

Ed25519, z. B.

ssh-ed25519 AAAAB3NzaC1y...P3pCquVb admin@greenboneRSA, z. B.

ssh-rsa AAAAB3NzaC1y...P3pCquVb admin@greenbone

Ein SSH-Administratorschlüssel kann wie folgt hochgeladen werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SSH wählen und Enter drücken.

Admin Key wählen und Enter drücken.

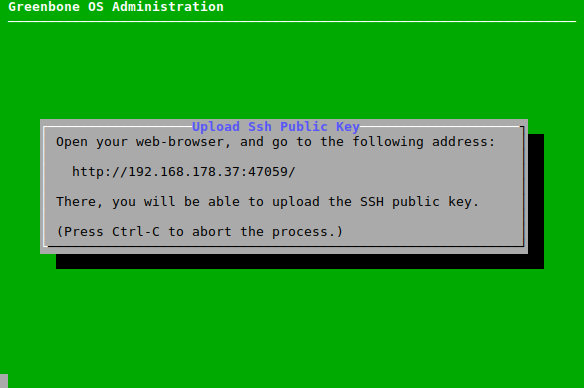

Webbrowser öffnen und angezeigte URL eingeben (siehe Abb. 6.38).

Abb. 6.38 Hochladen eines öffentlichen SSH-Schlüssels¶

Auf Browse… klicken, den öffentlichen SSH-Schlüssel wählen und auf Upload klicken.

→ Wenn das Hochladen abgeschlossen ist, weist Meldung darauf hin, dass der Login über SSH möglich ist.

6.2.4.4.4 Fingerprints anzeigen¶

Die Appliance stellt verschiedene Host-Schlüssel für ihre eigene Authentifizierung bereit. Der Client entscheidet, welchen öffentlichen Schlüssel er verwenden möchte.

Die Fingerprints der vom SSH-Server der Appliance verwendeten öffentlichen Schlüssel können wie folgt angezeigt werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SSH wählen und Enter drücken.

Fingerprint wählen und Enter drücken.

→ Die SHA256-Fingerprints der folgenden Schlüssel werden angezeigt:

Ed25519

RSA

6.2.4.5 SNMP konfigurieren¶

Die Appliance unterstützt SNMPv3 für den Lesezugriff und SNMPv1 für das Versenden von Traps über Benachrichtigungen und das Überwachen wichtiger Parameter der Appliance.

Die unterstützten Parameter sind in einer MIB-Datei (Management Information Base) festgelegt. Die aktuelle MIB ist im Greenbone TechDoc-Portal verfügbar.

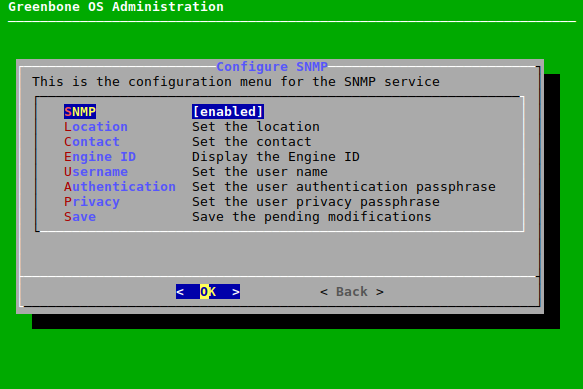

SNMPv3 kann wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

SNMP wählen und Enter drücken.

SNMP wählen und Enter drücken, um SNMP zu aktivieren.

→ Mehrere neue Optionen werden angezeigt (siehe Abb. 6.39).

Abb. 6.39 Konfigurieren von SNMPv3¶

Location wählen und Enter drücken.

Ort des SNMP-Diensts in das Eingabefeld eingeben und Enter drücken.

Contact wählen und Enter drücken.

Kontakt des SNMP-Diensts in das Eingabefeld eingeben und Enter drücken.

Username wählen und Enter drücken.

SNMP-Benutzername in das Eingabefeld eingeben und Enter drücken.

Bemerkung

Bei der Konfiguration der Authentifizierungs- und Datenschutzpassphrase ist zu beachten, dass die Appliance SHA-1 bzw. AES128 verwendet.

Authentication wählen und Enter drücken.

SNMP-Authentifizierungspassphrase in das Eingabefeld eingeben und Enter drücken.

Privacy wählen und Enter drücken.

Passphrase für die Verschlüsselung des SNMP-Benutzers eingeben und Enter drücken.

Bemerkung

Nachdem ein Benutzer konfiguriert wurde, kann die Engine-ID der Appliance durch Wählen von Engine ID und Drücken von Enter angezeigt werden.

Den Lesezugriff des SNMP-Diensts unter Linux/Unix mit

snmpwalkprüfen:

$ snmpwalk -v 3 -l authPriv -u user -a sha -A password -x aes -X key 192.168.222.115

iso.3.6.1.2.1.1.1.0 = STRING: "Greenbone Enterprise Appliance"

iso.3.6.1.2.1.1.3.0 = Timeticks: (347275248) 40 days, 4:39:12.48

iso.3.6.1.2.1.1.4.0 = STRING: "Greenbone AG <info@greenbone.net>"

...

Die folgenden Informationen können gesammelt werden:

Betriebszeit

Netzwerkschnittstellen

Speicher

Festplatte

Last

CPU

6.2.4.6 Einen Port für den temporären HTTP-Server konfigurieren¶

Standardmäßig wird der Port für HTTP-Uploads und -Downloads zufällig gewählt.

Ein permanenter Port kann wie folgt konfiguriert werden:

Setup wählen und Enter drücken.

Services wählen und Enter drücken.

Temporary HTTP wählen und Enter drücken.

Port wählen und Enter drücken.

Port in das Eingabefeld eingeben und Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

6.2.5 Regelmäßige Backups konfigurieren¶

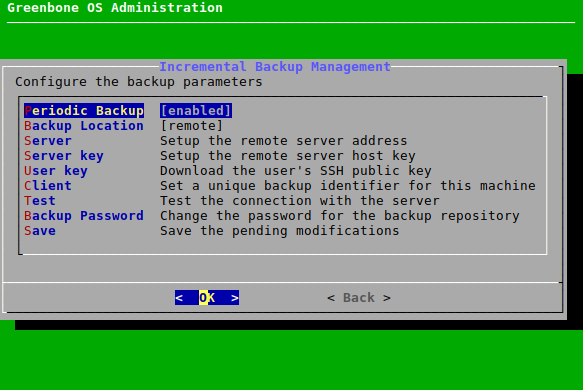

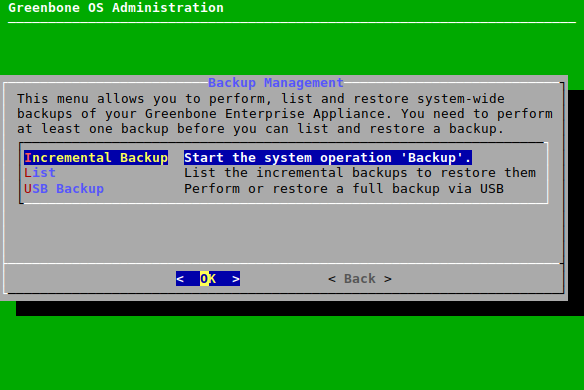

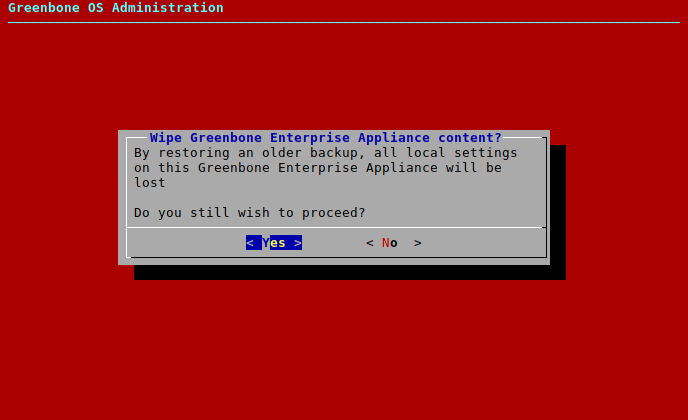

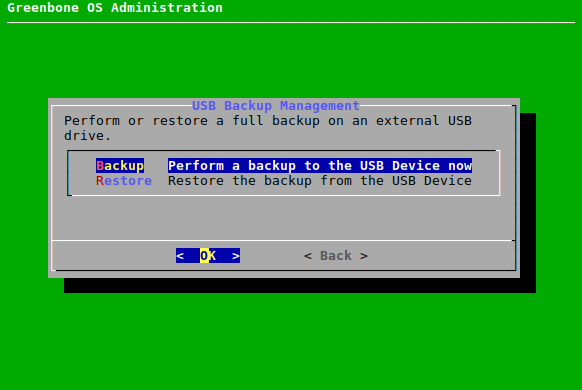

Die Appliance unterstützt regelmäßige, automatische tägliche Backups. Bei den Backups handelt es sich um inkrementelle Backups, d. h., es werden nur die Daten gesichert, die seit dem letzten Backup geändert wurden.

Die folgenden Backups werden lokal oder remote gespeichert:

Tägliche Backups der letzten 7 Tage

Wöchentliche Backups der letzten 5 Wochen

Monatliche Backups des letzten Jahrs

Backups, die älter als ein Jahr sind, werden automatisch gelöscht.

Die regelmäßigen Backups werden automatisch zu den folgenden Zeiten durchgeführt:

Während der täglichen Wartungszeit (siehe Kapitel 6.2.13).

Vor einem GOS-Upgrade (siehe Kapitel 6.3.4).

6.2.5.1 Periodische Backups aktivieren¶

Periodische Backups können wie folgt aktiviert werden:

6.2.5.2 Einen Remote-Backupserver einrichten¶

Standardmäßig werden Backups lokal gespeichert. Um sie auf einem Remote-Server zu speichern, muss der Server entsprechend eingerichtet werden. Die Appliance verwendet das SSH File Transfer Protocol (SFTP), um die Backups sicher zu übertragen.

Der Remote-Server kann wie folgt eingerichtet werden:

Setup wählen und Enter drücken.

Backup wählen und Enter drücken.

Backup Location wählen und Enter drücken.

→ Mehrere neue Optionen für den Ort des Backups werden angezeigt (siehe Abb. 6.41).

Abb. 6.41 Einrichten des Remote-Servers¶

Server wählen und Enter drücken.

Adresse des Remote-Servers im folgenden Format eingeben:

username@hostname[:port]/directoryBemerkung

Der optionale Port kann weggelassen werden, falls der Server Port 22 nutzt.

OK wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass die Änderungen gespeichert werden müssen.

Enter drücken, um die Meldung zu schließen.

Bemerkung

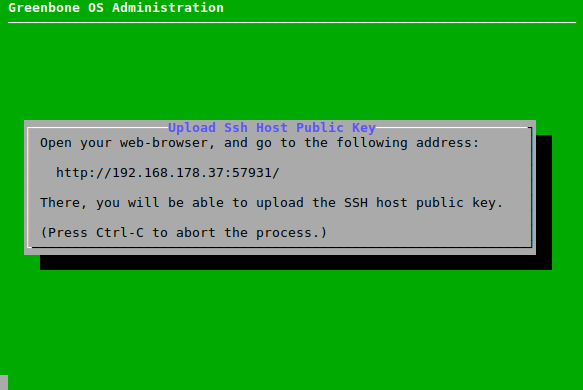

Die Appliance nutzt einen öffentlichen SSH-Hostschlüssel, um den Remote-Server vor dem Einloggen zu identifizieren.

Der Schlüssel ist auf dem Remote-Backupserver zu finden. Unter Linux und den meisten Unix-ähnlichen Systemen befindet er sich unter

/etc/ssh/ssh_host_*_key.pub.Der Schlüssel muss im OpenSSH Public Key Format vorliegen.

Die erwartete Struktur ist

<algorithm> <key> <comment>.Der Abschnitt

<key>muss Base64-kodiert sein.Der Abschnitt

<comment>ist optional.Beispiel:

ssh-rsa AAAAB3NzaC1y...P3pCquVb

Server key wählen und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben (siehe Abb. 6.42).

Abb. 6.42 Einrichten des Serverschlüssels¶

Auf Browse… klicken, den öffentlichen SSH-Schlüssel wählen und auf Upload klicken.

Bemerkung

Die Appliance nutzt einen öffentlichen SSH-Schlüssel, um sich in den Remote-Server einzuloggen. Um den Loginvorgang zu ermöglichen, muss die Appliance mit der

authorized_keys-Datei auf dem Remoteserver aktiviert sein.User key wählen und Enter drücken, um den öffentlichen Schlüssel herunterzuladen.

Webbrowser öffnen und angezeigte URL eingeben.

PUB-Datei herunterladen.

Bemerkung

Wenn mehrere Appliances ihre Backups auf denselben Remote-Server hochladen, müssen die Dateien unterscheidbar sein. Dazu muss ein eindeutiger Identifikator für das Backup festgelegt werden. Wird dieser Identifikator nicht festgelegt, wird der Hostname verwendet.

Client wählen und Enter drücken.

Bezeichnung eingeben und Enter drücken.

Bemerkung

Da das Setup des Remotebackups mit den Schlüsseln fehleranfällig ist, ist eine Prüfroutine verfügbar. Diese testet das erfolgreiche Einloggen in das Remotesystem.

Test wählen und Enter drücken.

→ Der Login in das Remotesystem wird getestet.

Bemerkung

Optional kann das Passwort für das Backup-Repository geändert werden, was zu empfehlen ist.

Wenn mehrere Appliances dasselbe Remote-Backup-Repository verwenden, wird empfohlen, dass jede Appliance ihr eigenes, eindeutiges Backup-Passwort verwendet.

Backup Password wählen und Enter drücken.

Passwort in das Eingabefeld eingeben und Enter drücken.

6.2.6 Besondere Upgrade-Einstellungen konfigurieren¶

6.2.6.1 Einen Upgrade-Schlüssel hinzufügen¶

Diese Option ist für mögliche Wiederherstellungszwecke gedacht. Das Hochladen eines Upgrade-Schlüssels ist für den normalen Betrieb der Appliance nicht erforderlich und sollte nur auf Anweisung von Greenbone durchgeführt werden. Greenbone stellt den Upgrade-Schlüssel in einem solchen Fall zur Verfügung.

Bemerkung

Der Schlüssel wird automatisch entfernt, wenn GOS erfolgreich aktualisiert wurde.

Einen Upgrade-Schlüssel mit dem Editor hinzufügen

Der Schlüssel kann über den Editor wie folgt hinzugefügt werden:

Setup wählen und Enter drücken.

Upgrade wählen und Enter drücken.

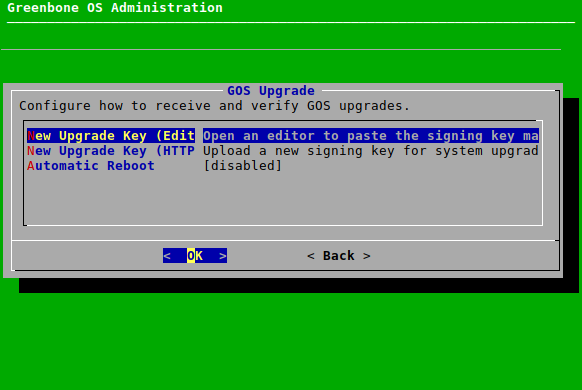

New Upgrade Key (Editor) wählen und Enter drücken (siehe Abb. 6.43).

Abb. 6.43 Hochladen eines Upgrade-Schlüssels¶

→ Der Editor wird geöffnet.

Inhalt des Upgrade-Schlüssels eingeben.

Bemerkung

Es ist wichtig, den Inhalt des Schlüssels und nicht den Namen des Schlüssels (z. B.

GBFeedSigningKeyUntil2026.gpg.asc) einzugeben.Der Inhalt des Schlüssels kann mit einem beliebigen Texteditor oder unter Linux mit dem Programm

lessangezeigt werden. Wenn der Inhalt mit einem Texteditor geöffnet wird, muss darauf geachtet werden, dass nichts verändert wird.Strg + S drücken, um die Änderungen zu speichern.

Strg + X drücken, um den Editor zu schließen.

→ Eine Meldung weist darauf hin, dass der Upgrade-Schlüssel erfolgreich hochgeladen wurde.

Enter drücken, um die Meldung zu schließen.

Beide Menüpunkte zum Hochladen eines Schlüssels werden vorübergehend ausgeblendet. Stattdessen wird der Menüpunkt Delete Upgrade Key angezeigt (siehe Kapitel 6.2.6.2).

Einen Upgrade-Schlüssel über HTTP hinzufügen

Der Schlüssel kann über HTTP wie folgt hinzugefügt werden:

Setup wählen und Enter drücken.

Upgrade wählen und Enter drücken.

New Upgrade Key (HTTP) wählen und Enter drücken (siehe Abb. 6.43).

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, den Upgrade-Schlüssel wählen und auf Upload klicken.

→ Eine Meldung weist darauf hin, dass der Upgrade-Schlüssel erfolgreich hochgeladen wurde.

Enter drücken, um die Meldung zu schließen.

Beide Menüpunkte zum Hochladen eines Schlüssels werden vorübergehend ausgeblendet. Stattdessen wird der Menüpunkt Delete Upgrade Key angezeigt (siehe Kapitel 6.2.6.2).

6.2.6.2 Einen Upgrade-Schlüssel löschen¶

Ein Upgrade-Schlüssel kann wie folgt gelöscht werden:

Setup wählen und Enter drücken.

Upgrade wählen und Enter drücken.

Delete Upgrade Key wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass der Upgrade-Schlüssel entfernt wurde.

Enter drücken, um die Meldung zu schließen.

6.2.6.3 Den automatischen Neustart konfigurieren¶

Die Appliance kann nach einem erfolgreichen GOS-Upgrade automatisch neu starten. Ein Neustart wird jedoch nur bei Bedarf durchgeführt, z. B. wenn der GOS-Linux-Kernel aktualisiert wird.

Der automatische Neustart ist standardmäßig deaktiviert. In diesem Fall wird nach einem GOS-Upgrade, das einen Neustart erfordert, eine Self-Check-Warnung angezeigt, die zum manuellen Neustart auffordert.

Bemerkung

Diese Einstellung gilt nur für die Appliance, auf dem sie konfiguriert ist. Sie gilt nicht für alle Sensoren, die mit der Appliance verbunden sind. Wenn Sensoren automatisch neu starten sollen, muss jeder Sensor für sich konfiguriert werden.

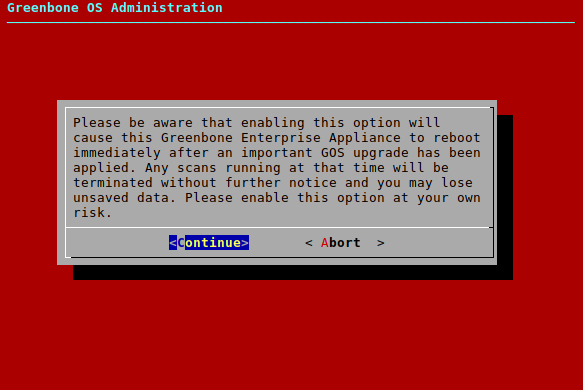

Setup wählen und Enter drücken.

Upgrade wählen und Enter drücken.

Automatic Reboot wählen und Enter drücken.

→ Eine Warnung informiert darüber, dass die Appliance nach einem GOS-Upgrade sofort neu gestartet wird (siehe Abb. 6.44).

Bemerkung

Alle Scans, die zu diesem Zeitpunkt laufen, werden beendet. Dies kann zum Verlust von ungesicherten Daten führen.

Abb. 6.44 Aktivieren des automatischen Neustarts¶

Continue wählen und Enter drücken.

6.2.7 Die Feedsynchronisation konfigurieren¶

Der Greenbone Enterprise Feed stellt Updates für Schwachstellentests (VTs), SCAP-Daten (CVE und CPE) und CERT-Bund- sowie DFN-CERT-Advisories bereit. Außerdem stellt der Feed Upgrades für GOS sowie Updates für Scan-Konfigurationen, Compliance-Richtlinien, Portlisten und Berichtformate bereit.

Für das Herunterladen und die Nutzung des Greenbone Enterprise Feeds ist ein Subscription-Key erforderlich (siehe Kapitel 6.1.1). Wenn kein gültiger Schlüssel auf der Appliance gespeichert ist, wird der öffentliche Greenbone Community Feed anstelle des Greenbone Enterprise Feeds verwendet.

Bemerkung

Das Modell Greenbone Basic Appliance kann nicht mit dem Greenbone Community Feed verwendet werden.

6.2.7.1 Einen Subscription-Key für den Greenbone Enterprise Feed hinzufügen¶

Bemerkung

Es ist nicht notwendig, einen Subscription-Key für den Greenbone Enterprise Feed auf einer neu gelieferten Appliance hinzuzufügen, da bereits ein Key vorinstalliert ist. Als Ausnahme wird das Modell Greenbone Basic Appliance nicht mit einem vorinstallierten Subscription-Key geliefert und kann nicht mit dem Greenbone Community Feed verwendet werden.

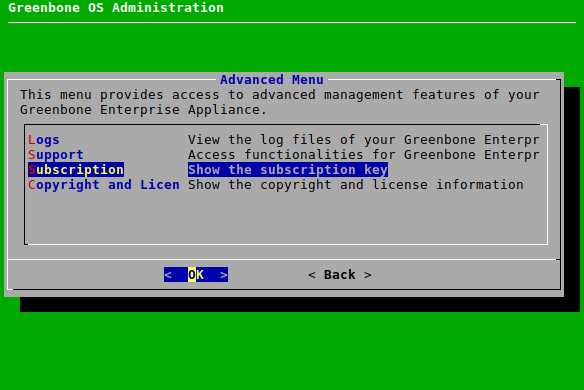

Ob bereits ein Subscription-Key auf der Appliance vorhanden ist, kann durch Wählen von About und Drücken von Enter im GOS-Administrationsmenü angezeigt werden.

Ein neuer Subscription-Key kann auf der Appliance gespeichert werden, indem er entweder über HTTP hochgeladen oder mit einem Editor kopiert und eingefügt wird.

Für mehr Informationen über den Subscription-Key siehe Kapitel 6.1.1.

Bemerkung

Ein neuer Schlüssel überschreibt jeden Schlüssel, der bereits auf der Appliance gespeichert ist.

Wenn der Subscription-Key überschrieben wird, wird der Status des Feeds auf der Appliance auf „No feed present“ zurückgesetzt. Nach dem Hinzufügen des neuen Subscription-Keys muss ein Feed-Update durchgeführt werden.

Einen Subscription-Key über HTTP hinzufügen

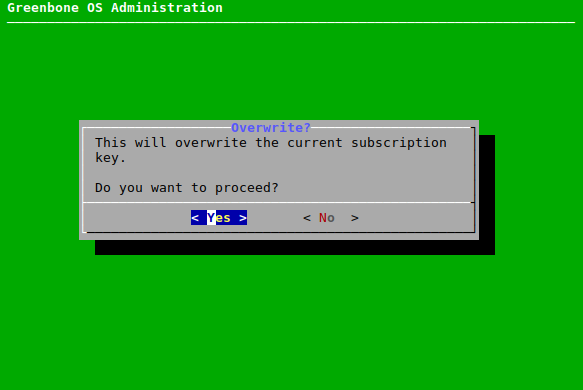

Der Schlüssel kann über HTTP wie folgt hinzugefügt werden:

Setup wählen und Enter drücken.

Feed wählen und Enter drücken.

Key(HTTP) wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass der aktuelle Subscription-Key überschrieben wird (siehe Abb. 6.45).

Abb. 6.45 Überschreiben des aktuellen Subscription-Keys¶

Yes wählen und Enter drücken.

Webbrowser öffnen und angezeigte URL eingeben.

Auf Browse… klicken, den Subscription-Key wählen und auf Upload klicken.

→ Eine Meldung weist darauf hin, dass der Subscription-Key erfolgreich hochgeladen wurde.

Enter drücken, um die Meldung zu schließen.

Feed-Update wie in Kapitel 6.3.6 beschrieben durchführen.

Einen Subscription-Key mit dem Editor hinzufügen

Der Schlüssel kann über den Editor wie folgt hinzugefügt werden:

Setup wählen und Enter drücken.

Feed wählen und Enter drücken.

Key(Editor) wählen und Enter drücken.

→ Eine Meldung weist darauf hin, dass der aktuelle Subscription-Key überschrieben wird (siehe Abb. 6.45).

Yes wählen und Enter drücken.

→ Der Editor wird geöffnet.

Inhalt des Subscription-Keys eingeben.

Bemerkung

Es ist wichtig, den Inhalt des Schlüssels und nicht den Namen des Schlüssels (z. B.

gsf2022122017) einzugeben.Der Inhalt des Schlüssels kann mit einem beliebigen Texteditor oder unter Linux mit dem Programm

lessangezeigt werden. Wenn der Inhalt mit einem Texteditor geöffnet wird, muss darauf geachtet werden, dass nichts verändert wird.Strg + S drücken, um die Änderungen zu speichern.

Strg + X drücken, um den Editor zu schließen.

→ Eine Meldung weist darauf hin, dass der Subscription-Key erfolgreich hochgeladen wurde.

Enter drücken, um die Meldung zu schließen.

Feed-Update wie in Kapitel 6.3.6 beschrieben durchführen.

6.2.7.2 Die Synchronisation aktivieren oder deaktivieren¶

Die automatische Synchronisation des Greenbone Enterprise Feeds kann deaktiviert werden, falls die Appliance keinen Internetzugang hat und nicht versuchen soll, auf die Greenbone-Dienste im Internet zuzugreifen. Die Synchronisation kann wieder aktiviert werden.

Die Synchronisation kann wie folgt aktiviert oder deaktiviert weden:

Setup wählen und Enter drücken.

Feed wählen und Enter drücken.

Synchronisation wählen und Enter drücken.

→ Die Synchronisation ist deaktiviert.

Die Synchronisation kann aktiviert werden, indem erneut Synchronisation gewählt und Enter gedrückt wird.

Bemerkung

Die Zeit der automatischen Feedsynchronisation kann eingestellt werden, indem die Wartungszeit geändert wird (siehe Kapitel 6.2.13).

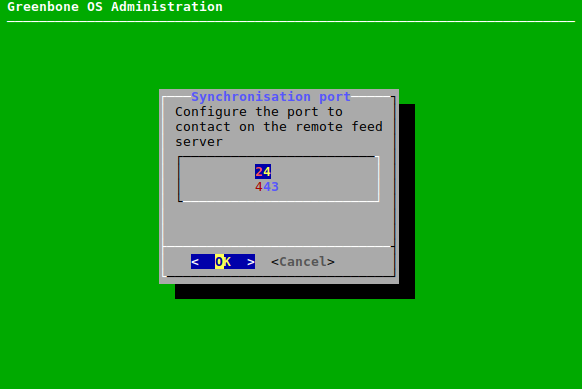

6.2.7.3 Den Synchronisationsport konfigurieren¶

Der Greenbone Enterprise Feed wird von Greenbone auf zwei verschiedenen Ports bereitgestellt:

24/TCP

443/TCP

Während Port 24/TCP der Standardport ist, lassen viele Firewall-Setups den Verkehr zu diesem Port im Internet nicht zu. Daher ist es möglich, den Port auf 443/TCP zu ändern, da dieser Port am häufigsten zugelassen wird.

Bemerkung

Port 443/TCP wird normalerweise für HTTPS-Verkehr verwendet. Obwohl die Appliance diesen Port verwendet, handelt es sich beim eigentlichen Datenverkehr nicht um HTTPS, sondern um SSH, da die Appliance das in SSH eingebettete rsync verwendet, um den Feed abzurufen. Firewalls, die Deep Inspection und Application Awareness einsetzen, können den Datenverkehr dennoch zurückweisen.

Der Port kann wie folgt konfiguriert werden:

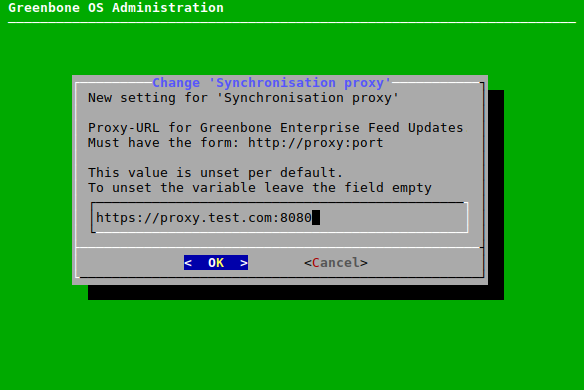

6.2.7.4 Den Synchronisationsproxy einstellen¶

Wenn eine Sicherheitsrichtlinie den direkten Internetzugang nicht zulässt, kann die Appliance einen HTTPS-Proxydienst verwenden. Dieser Proxy darf den SSL/TLS-Verkehr nicht untersuchen, muss aber die CONNECT-Methode unterstützen. Der Verkehr, der durch den Proxy läuft, ist nicht HTTPS, sondern SSH, das in http-proxy gekapselt ist.

Der Proxy kann wie folgt eingerichtet werden:

Setup wählen und Enter drücken.

Feed wählen und Enter drücken.

Greenbone Server wählen und Enter drücken.

Sync proxy wählen und Enter drücken.

URL des Proxys in das Eingabefeld eingeben (siehe Abb. 6.47).

Bemerkung

Die URL muss die Form

http://proxy:porthaben.

Abb. 6.47 Einstellen des Synchronisationsproxys¶

6.2.7.5 Den Subscription-Key für den Greenbone Enterprise Feed löschen¶

Der Subscription-Key kann entfernt werden. Dies ist nützlich, wenn eine Appliance das Ende ihrer Lebensdauer erreicht hat und nicht mehr verwendet wird. Das Entfernen stellt sicher, dass keine Lizenzen mehr auf der Appliance vorhanden sind. Ohne den Subscription-Key wird die Appliance nur den Greenbone Community Feed abrufen.

Bemerkung

Das Modell Greenbone Basic Appliance kann nicht mit dem Greenbone Community Feed verwendet werden.

Das Entfernen kann wie folgt durchgeführt werden:

Setup wählen und Enter drücken.

Feed wählen und Enter drücken.

Cleanup wählen und Enter drücken.

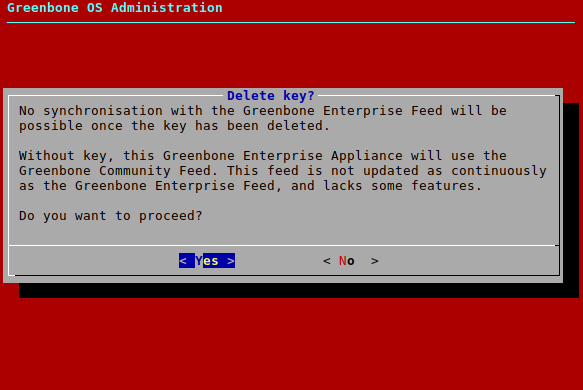

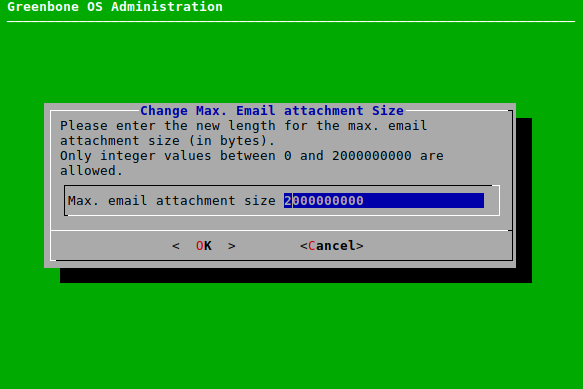

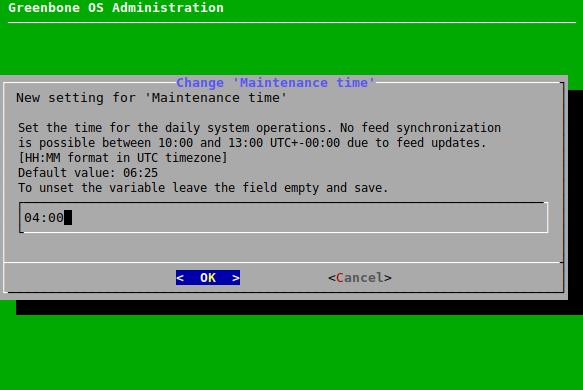

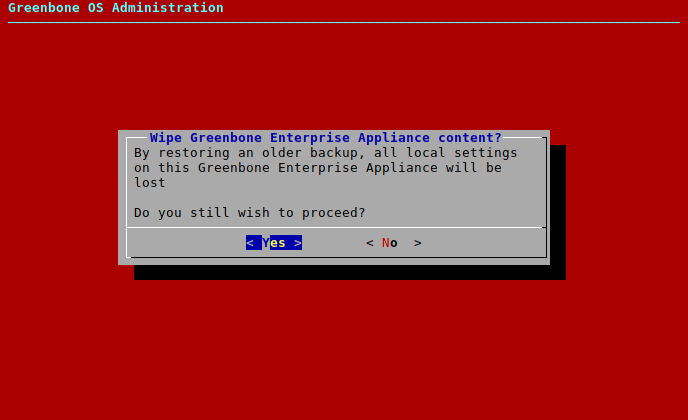

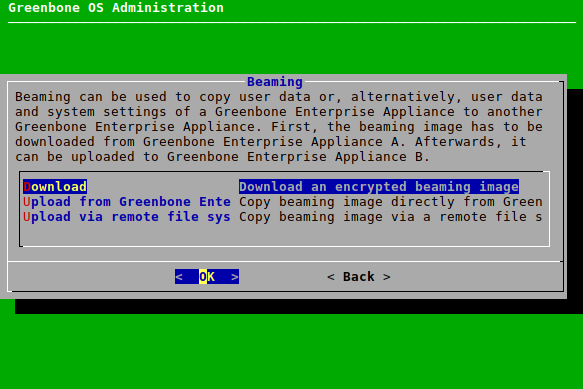

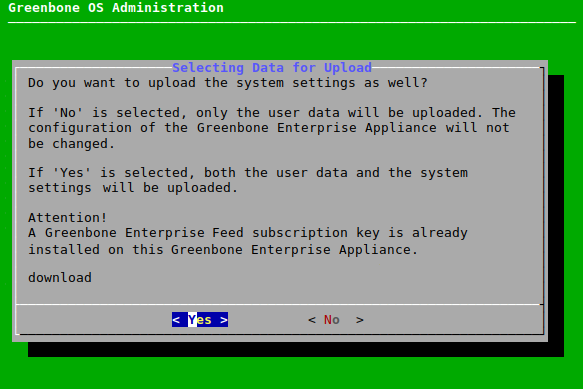

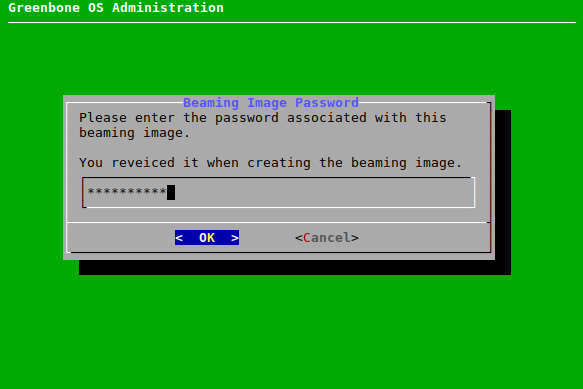

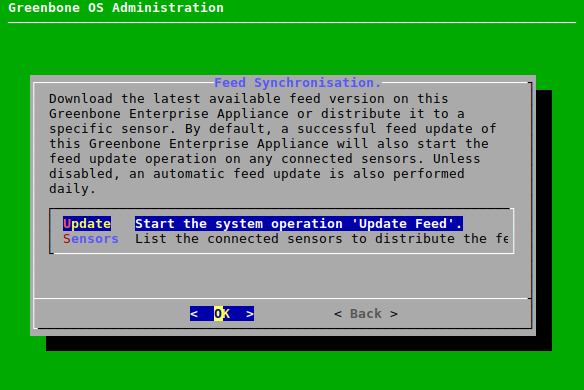

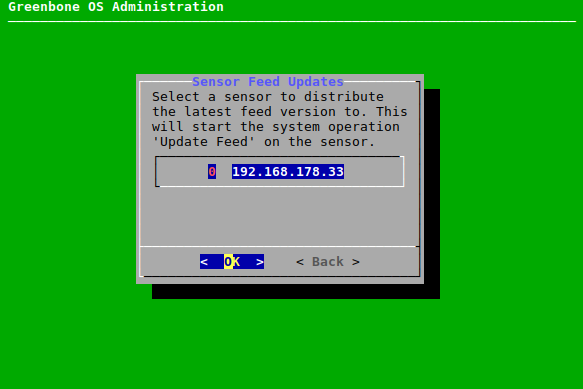

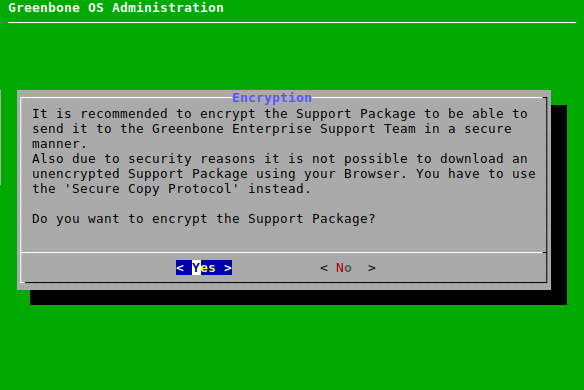

→ Eine Meldung weist darauf hin, dass die Synchronisation mit dem Greenbone Enterprise Feed nach dem Entfernen nicht länger möglich ist (siehe Abb. 6.48).