12 Assets verwalten¶

Zu den Assets gehören Hosts, Betriebssysteme und TLS-Zertifikate. Sie werden während der Schwachstellenscans gesammelt.

Bei der Erstellung einer neuen Aufgabe kann angegeben werden, ob die bei einer Prüfung gesammelten Host-Details in der Asset-Datenbank gespeichert werden sollen (siehe Kapitel 9.2.2). Die Details werden gespeichert, wenn die Standardaufgabeneinstellungen verwendet werden.

12.1 Hosts erstellen und verwalten¶

Während eines Scans werden Informationen über jeden gescannten Host gesammelt. Die Hosts werden anhand ihrer IP-Adressen identifiziert.

Für jeden identifizierten Host wird geprüft, ob er bereits in den Host-Assets vorhanden ist. Wenn nicht, wird ein neues Host-Asset erstellt.

Sowohl beim Scannen eines neu erstellten Hosts als auch beim Scannen eines vorhandenen Hosts werden verschiedene Hostdetails (Hostnamen, IP- und MAC-Adressen, Betriebssysteme, SSH-Schlüssel und X.509-Zertifikate) als Identifikatoren zum Host-Asset hinzugefügt.

Wenn das Scannen von vHosts aktiviert ist – was standardmäßig der Fall ist – (siehe Kapitel 9.13.4), wird jeder vHost als eigener Asset-Eintrag hinzugefügt. Aufgrund der Beschaffenheit von vHosts können IP-Adressbezeichner daher mehrfach vorkommen. Solche Assets müssen dann durch ihre anderen Host-Identifikatoren unterschieden werden.

12.1.1 Einen Host erstellen¶

Hosts können auch manuell zur Assetverwaltung hinzugefügt werden, um Ziele aus ihnen zu erstellen (siehe Kapitel 12.1.3).

Außer der IP-Adresse können keine weiteren Details zum Host definiert werden, diese werden jedoch beim Scannen des manuell hinzugefügten Hosts ergänzt.

Ein Host kann wie folgt erstellt werden:

Assets > Hosts in der Menüleiste wählen.

Neuen Host durch Klicken auf

in der linken oberen Ecke der Seite erstellen.

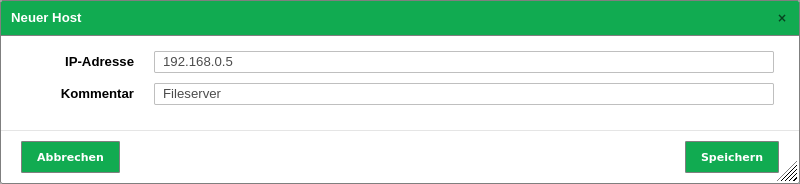

in der linken oberen Ecke der Seite erstellen.IP-Adresse des Hosts in das Eingabefeld Name eingeben (siehe Abb. 12.1).

Abb. 12.1 Erstellen eines neuen Hosts¶

Auf Speichern klicken.

Diese Funktion ist auch über GMP verfügbar (siehe Kapitel 14). Der Import von Hosts aus einer Datenbank zum Verwalten von Konfigurationen kann durch diese Option umgesetzt werden.

12.1.2 Hosts verwalten¶

Listenseite

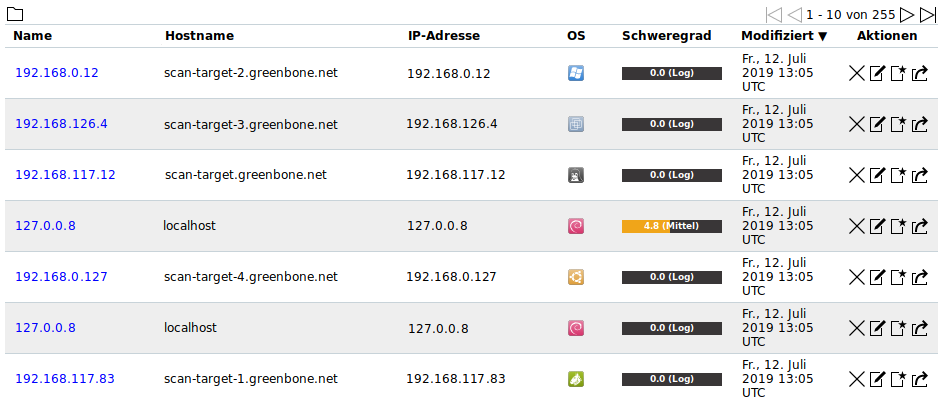

Alle vorhandenen Hosts können angezeigt werden, indem Assets > Hosts in der Menüleiste gewählt wird (siehe Abb. 12.2).

Abb. 12.2 Seite Hosts mit allen gescannten Hosts¶

Für alle Hosts sind die folgenden Aktionen verfügbar:

Ein Ziel aus dem Host erstellen (siehe Kapitel 12.1.3).

Ein Ziel aus dem Host erstellen (siehe Kapitel 12.1.3).

Bemerkung

Durch Klicken auf  ,

,  oder

oder  unterhalb der Liste von Hosts können mehrere Hosts zur gleichen Zeit gelöscht, exportiert oder für das Erstellen eines neuen Ziels genutzt werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Hosts gelöscht, exportiert oder für das Erstellen eines neuen Ziels genutzt werden.

unterhalb der Liste von Hosts können mehrere Hosts zur gleichen Zeit gelöscht, exportiert oder für das Erstellen eines neuen Ziels genutzt werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Hosts gelöscht, exportiert oder für das Erstellen eines neuen Ziels genutzt werden.

Detailseite

Durch Klicken auf den Namen eines Hosts werden Details des Hosts angezeigt. Durch Klicken auf  wird die Detailseite des Hosts geöffnet.

wird die Detailseite des Hosts geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über den Host.

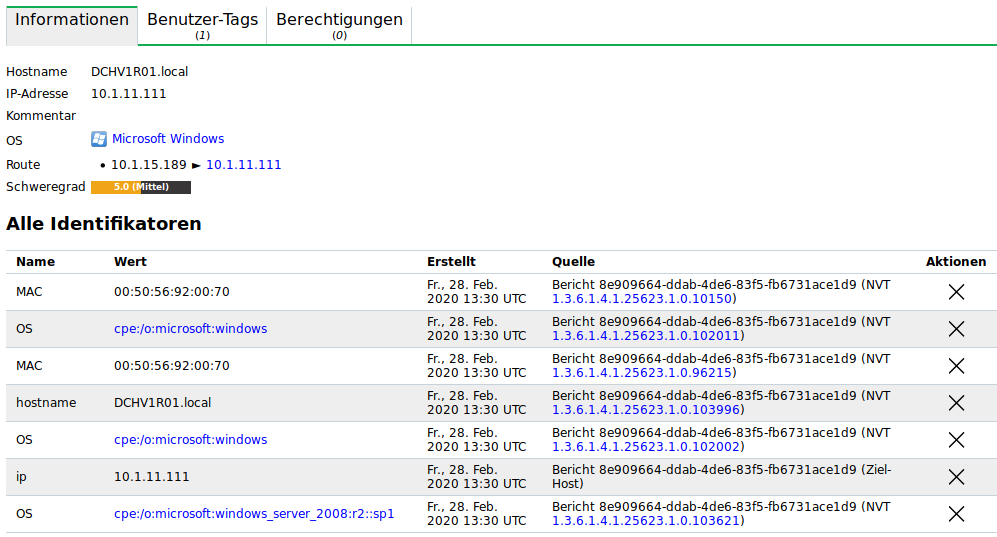

Alle identifizierenden Informationen, die für einen Host während der Scans gesammelt werden, z. B. Hostnamen, IP- und MAC-Adressen, Betriebssysteme, SSH-Schlüssel und X.509-Zertifikate, werden im Abschnitt Alle Identifikatoren angezeigt (siehe Abb. 12.3).

Bemerkung

Falls Identifikatoren Duplikate besitzen, werden nur die neuesten Identifikatoren angezeigt. In diesem Fall heißt der Abschnitt Neueste Identifikatoren und alle Identifikatoren können durch Klicken auf Alle Identifikatoren anzeigen unterhalb der Tabelle angezeigt werden.

Für alle Host-Identifikatoren ist die folgende Aktion verfügbar:

Abb. 12.3 Alle Identifikatoren¶

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

- Berechtigungen

Zugewiesene Berechtigungen (siehe Kapitel 8.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Einen neuen Host erstellen (siehe Kapitel 12.1.1).

Einen neuen Host erstellen (siehe Kapitel 12.1.1).

12.1.3 Ein Ziel aus Hosts erstellen¶

Ein Ziel mit einem Set von Hosts kann wie folgt erstellt werden:

Hosts filtern, sodass nur die Hosts angezeigt werden, die für das Ziel genutzt werden sollen (z. B. nur Microsoft-Windows-Hosts) (siehe Kapitel 7.3).

Neues Ziel durch Klicken auf

unterhalb der Liste von Hosts erstellen (siehe Abb. 12.4).

unterhalb der Liste von Hosts erstellen (siehe Abb. 12.4).→ Das Fenster zum Erstellen eines neuen Ziels wird geöffnet. Das Eingabefeld Hosts ist bereits mit dem Set von Hosts ausgefüllt.

Abb. 12.4 Erstellen eines Ziels mit den angezeigten Hosts¶

Ziel definieren und auf Speichern klicken.

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 9.2.1.

Bemerkung

Falls zusätzliche, passende Hosts in zukünftigen Scans auftauchen, werden diese nicht zum Ziel hinzugefügt.

12.2 Betriebssysteme verwalten¶

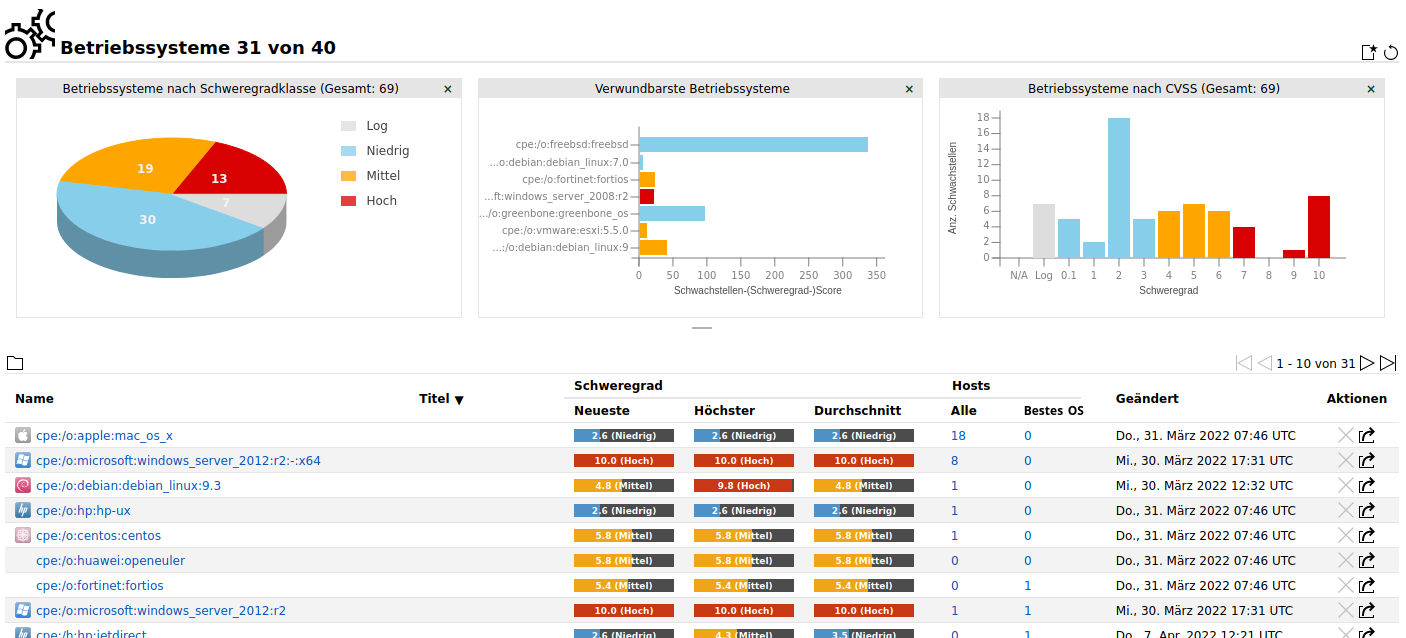

Die Betriebssystemansicht in der Assetverwaltung bietet eine andere Sicht auf die gespeicherten Daten. Während die Hostansicht auf die einzelnen Hosts ausgerichtet ist, konzentriert sich diese Ansicht auf die Betriebssysteme, die bei allen Schwachstellenscans erkannt wurden.

Bemerkung

Für eine zuverlässige Betriebssystemerkennung müssen im Greenbone Enterprise Feed spezifische VTs für das/die betreffende(n) Betriebssystem(e) verfügbar sein. Wenn keine spezifischen VTs verfügbar sind, versucht die Appliance trotzdem, das/die Betriebssystem(e) zu identifizieren, aber die Identifizierung erfolgt mit einer geringeren Erkennungsqualität und ist anfällig für falsch-positive Erfassungen.

Listenseite

Alle vorhandenen Betriebssysteme können angezeigt werden, indem Assets > Betriebssysteme in der Menüleiste gewählt wird (siehe Abb. 12.5).

Für alle Betriebssysteme werden die folgenden Informationen angezeigt:

- Name

CPE (siehe Kapitel 13.2.2) des Betriebssystems.

- Titel

Klartextname des Betriebssystems.

- Schweregrad – Neueste

Schweregrad, der für das Betriebssystem beim letzten Scan, bei dem dieses Betriebssystem auf einem Host gefunden wurde, bestimmt wurde. Es werden nur Hosts berücksichtigt, bei denen das betreffende Betriebssystem als passendstes Betriebssystem ermittelt wurde.

- Schweregrad – Höchster

Höchster Schweregrad, der für das Betriebssystem bei allen Scans, die dieses Betriebssystem auf einem Host gefunden haben, beestimmt wurde. Es werden nur Hosts berücksichtigt, bei denen das betreffende Betriebssystem als passendstes Betriebssystem ermittelt wurde.

- Schweregrad – Durchschnitt

Durchschnittlicher Schweregrad, der für das Betriebssystem bei allen Scans, die dieses Betriebssystem auf einem Host gefunden haben, bestimmt wurde. Es werden nur Hosts berücksichtigt, bei denen das betreffende Betriebssystem als passendstes Betriebssystem ermittelt wurde.

- Hosts – Alle

Alle Hosts, auf denen das Betriebssystem erkannt wurde. Durch Klicken auf die Anzahl der Hosts wird die Seite Hosts geöffnet. Ein Filter ist angewendet, um nur die Hosts anzuzeigen, für die das gewählte Betriebssystem erkannt wurde.

- Hosts – Bestes OS

Alle Hosts, auf denen das Betriebssystem als passendstes Betriebssystem erkannt wurde. Durch Klicken auf die Anzahl der Hosts wird die Seite Hosts geöffnet. Ein Filter ist angewendet, um nur die Hosts anzuzeigen, für die das gewählte Betriebssystem als passendstes Betriebssystem erkannt wurde.

- Geändert

Datum und Zeit der letzten Veränderung.

Abb. 12.5 Seite Betriebssysteme mit allen gescannten Betriebssystemen¶

Für alle Betriebssysteme sind die folgenden Aktionen verfügbar:

Das Betriebssystem löschen. Nur Betriebssysteme, die aktuell nicht genutzt werden, können gelöscht werden.

Das Betriebssystem löschen. Nur Betriebssysteme, die aktuell nicht genutzt werden, können gelöscht werden.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Betriebssystemen können mehrere Betriebssysteme zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Betriebssysteme gelöscht oder exportiert werden.

unterhalb der Liste von Betriebssystemen können mehrere Betriebssysteme zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Betriebssysteme gelöscht oder exportiert werden.

Detailseite

Durch Klicken auf den Namen eines Betriebssystems wird die Detailseite des Betriebssystems geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über das Betriebssystem.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

- Berechtigungen

Zugewiesene Berechtigungen (siehe Kapitel 8.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

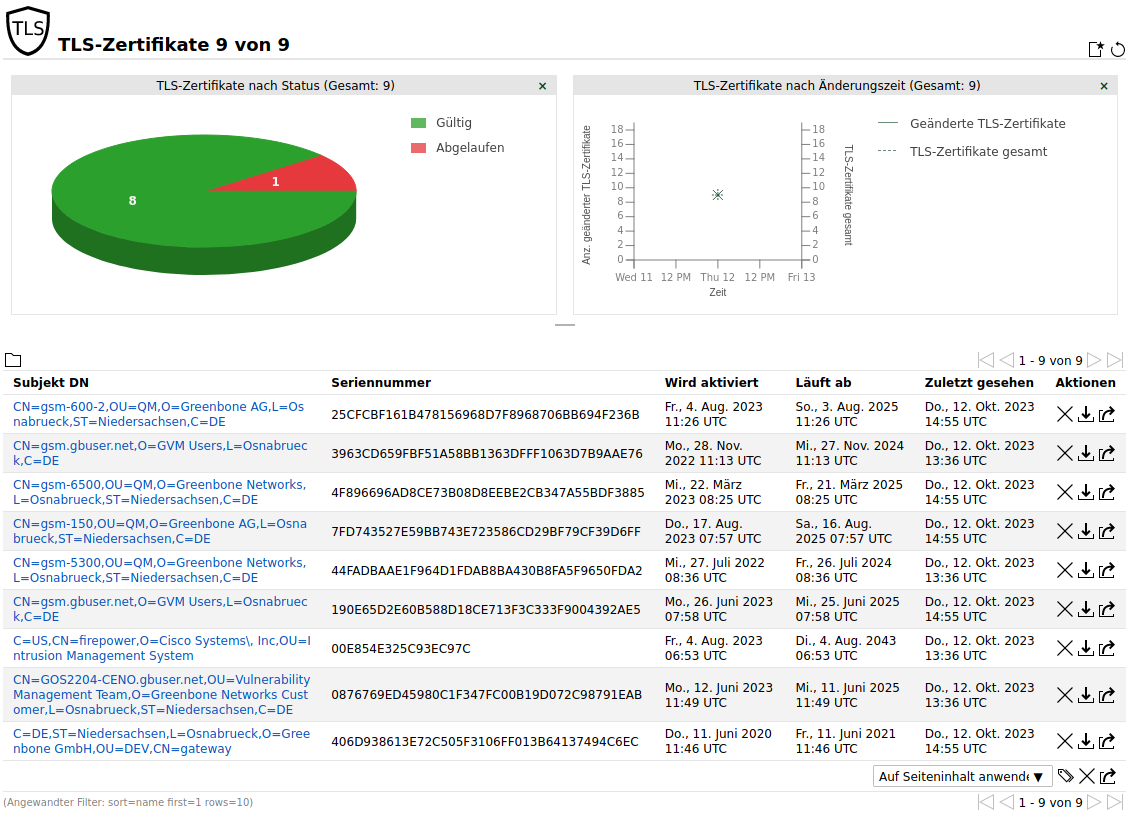

12.3 TLS-Zertifikate verwalten¶

Diese Ansicht konzentriert sich auf die TLS-Zertifikate, die bei allen Schwachstellenscans gesammelt wurden, und bietet einen schnellen Überblick darüber, ob sie gültig oder abgelaufen sind.

Bemerkung

Nur grundlegende Zertifikatsinformationen (Host, Port, Aktivierungs- und Ablaufdatum, Fingerprints) sind enthalten.

Es gibt keine Unterstützung für die Funktionen des Online Certificate Status Protocol (OCSP) oder der Certificate Revocation List (CRL).

Listenseite

Alle vorhandenen TLS-Zertifikate können angezeigt werden, indem Assets > TLS-Zertifikate in der Menüleiste gewählt wird (siehe Abb. 12.6).

Für alle TLS-Zertifikate sind die folgenden Aktionen verfügbar:

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von TLS-Zertifikaten können mehrere TLS-Zertifikate zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche TLS-Zertifikate gelöscht oder exportiert werden.

unterhalb der Liste von TLS-Zertifikaten können mehrere TLS-Zertifikate zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche TLS-Zertifikate gelöscht oder exportiert werden.

Abb. 12.6 Seite TLS-Zertifikate mit allen gesammelten TLS-Zertifikaten¶

Detailseite

Durch Klicken auf den Namen eines TLS-Zertifikats werden Details des TLS-Zertifikats angezeigt. Durch Klicken auf  wird die Detailseite des TLS-Zertifikats geöffnet.

wird die Detailseite des TLS-Zertifikats geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

Allgemeine Informationen über das TLS-Zertifikat.

- Benutzer-Tags

Zugewiesene Tags (siehe Kapitel 7.4).

- Berechtigungen

Zugewiesene Berechtigungen (siehe Kapitel 8.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar: