9 Den Zugriff auf die Web-Oberfläche verwalten¶

Bemerkung

Dieses Kapitel dokumentiert alle möglichen Menüoptionen.

Allerdings unterstützen nicht alle Appliance-Modelle alle Menüoptionen. Um festzustellen, ob ein bestimmtes Feature für das genutzte Appliance-Modell verfügbar ist, können die Tabellen in Kapitel 3 genutzt werden.

9.1 Benutzer¶

Die Greenbone Enterprise Appliance ermöglicht die Definition und Verwaltung verschiedener Benutzer mit unterschiedlichen Rollen und Berechtigungen. Beim Initialisieren der Appliance wird der erste Benutzer – der Web-/Scanadministrator – bereits im GOS-Administrationsmenü erstellt. Mit diesem Benutzer können weitere Benutzer erstellt und verwaltet werden.

- Rollen

- Die Benutzerverwaltung der Appliance unterstützt für den Zugriff auf die Web-Oberfläche ein rollenbasiertes Berechtigungskonzept. Verschiedene Rollen sind bereits standardmäßig eingerichtet. Zusätzliche Rollen können mithilfe eines Administrators erstellt und genutzt werden. Die Rolle definiert, welche Optionen auf der Web-Oberfläche für den Benutzer sichtbar und nutzbar sind. Die Rollenzuordnung ist nicht in der Web-Oberfläche, sondern im zugrundeliegenden Greenbone Management Protocol (GMP) implementiert und betrifft somit alle GMP-Clients.

- Gruppen

- Zusätzlich zu Rollen unterstützt die Benutzerverwaltung der Appliance auch Gruppen. Dies dient hauptsächlich dem logischen Gruppieren.

Gruppen und Rollen können genutzt werden, um Berechtigungen mehreren Benutzern gleichzeitig zuzuweisen.

Jedem Benutzer wird ein IP-Adressbereich zugewiesen, der die erlaubten oder verweigerten Ziele enthält. Die Appliance verweigert den Scan von anderen IP-Adressen als den angegebenen. Gleichermaßen kann der Zugriff auf bestimmte Schnittstellen der Appliance erlaubt oder verweigert werden.

Die Benutzerverwaltung wird vollständig mit der Appliance durchgeführt. Externe Quellen für die Benutzerverwaltung werden nicht unterstützt. Dennoch kann ein zentraler LDAPS- oder RADIUS-Server in die Appliance integriert werden, um eine zentrale Authentifizierung zu unterstützen und eine Passwortsynchronisierung zu ermöglichen (siehe Kapitel 9.5). Der Server wird nur genutzt, um das Passwort während des Logins des Benutzers zu verifizieren. Alle anderen Einstellungen werden in der Benutzerverwaltung der Appliance vorgenommen.

9.1.1 Benutzer erstellen und verwalten¶

9.1.1.1 Einen Benutzer erstellen¶

Benutzer können wie folgt erstellt werden:

Bemerkung

Nur Administratoren dürfen zusätzliche Benutzer erstellen und verwalten.

Als Administrator einloggen.

Administration > Benutzer in der Menüleiste wählen.

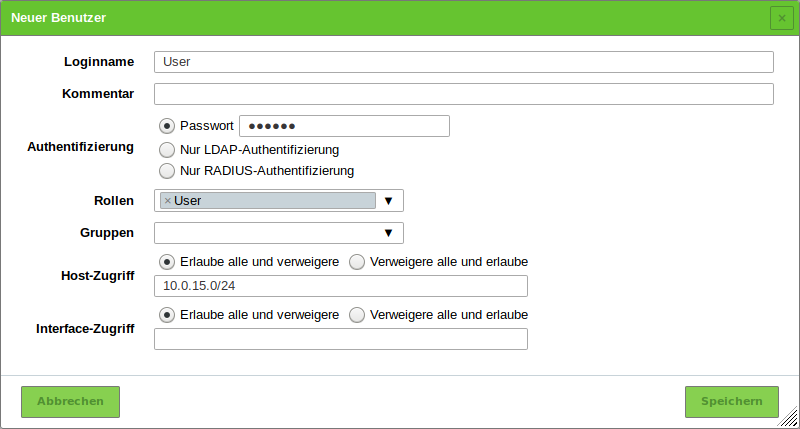

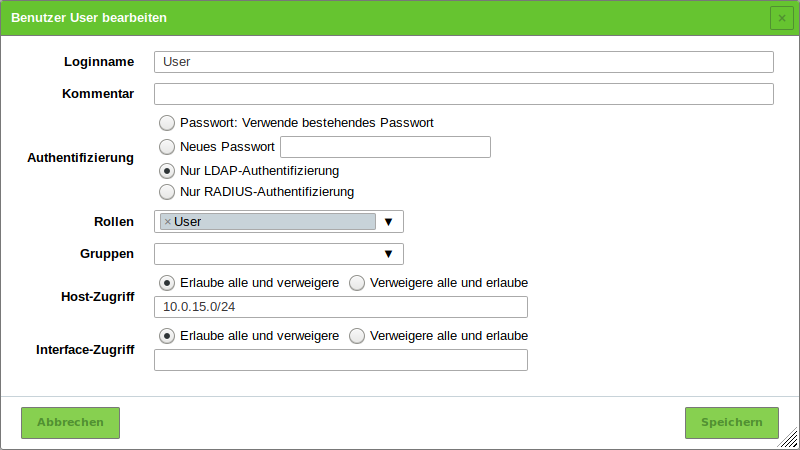

Benutzer definieren (siehe Abb. 9.1).

Auf Speichern klicken.

→ Der Benutzer wird erstellt und auf der Seite Benutzer angezeigt.

Die folgenden Details des Benutzers können festgelegt werden:

- Loginname

- Dies ist der Name, der für den Login genutzt wird. Falls ein LDAPS- oder RADIUS-Server für die zentrale Passwortverwaltung genutzt wird, muss der Benutzer mit dem identischen Namen (rDN) erstellt werden, der vom Server genutzt wird (siehe Kapitel 9.5). Der Name kann Buchstaben und Zahlen enthalten und darf maximal 80 Zeichen lang sein.

- Authentifizierung

Dies ist das Passwort, das für den Login genutzt wird. Das Passwort kann jede Art von Zeichen enthalten und darf maximal 40 Zeichen lang sein.

Bemerkung

Falls Sonderzeichen genutzt werden, muss beachtet werden, dass diese auf allen Tastaturen und in allen Betriebssystemen verfügbar sein müssen.

Bemerkung

Falls eine zentrale Benutzerverwaltung genutzt wird, sind mehr Optionen verfügbar (siehe Kapitel 9.5).

- Rollen

Jeder Benutzer kann mehrere Rollen haben. Die Rollen definieren die Berechtigungen eines Benutzers bei der Anwendung von GMP. Die Rollen Admin, User, Info, Observer, Guest und Monitor sind verfügbar. Zusätzlich ist es möglich, benutzerdefinierte Rollen hinzuzufügen und zu konfigurieren (siehe Kapitel 9.2.2).

Wenn ein Benutzer mit einer benutzerdefinierten Rolle in der Lage sein soll, die Web-Oberfläche zu nutzen, sind mindestens die folgenden Berechtigungen für diese Rolle erforderlich:

- authenticate

- get_settings

- help

Für weitere Details siehe Kapitel 9.2.

- Gruppen

- Jeder Benutzer kann Mitglied in mehreren Gruppen sein. Die Verwaltung von Berechtigungen kann ebenfalls mithilfe von Gruppen durchgeführt werden (siehe Kapitel 9.4).

- Host-Zugriff

Hosts, auf denen es dem Benutzer erlaubt ist, Scans durchzuführen. Die Beschränkungen gelten auch für Administratoren, welche diese jedoch selbst entfernen können. Normale Benutzer (User) und Rollen ohne Zugriff auf die Benutzerverwaltung können die Beschränkungen nicht umgehen. Grundsätzlich ist entweder eine Whitelist (alle verweigern und einzelne erlauben) oder eine Blacklist (alle erlauben und einzelne verweigern) möglich.

- Whitelist

- Das Scannen aller Systeme wird grundsätzlich verweigert. Nur explizit gelistete Systeme dürfen gescannt werden.

- Blacklist

- Das Scannen aller Systeme wird grundsätzlich erlaubt. Nur explizit gelistete Systeme dürfen nicht gescannt werden.

Tipp

Allgemein wird die Whitelist-Methode empfohlen. Dies stellt sicher, dass Benutzer keine Systeme scannen, die außerhalb ihrer Verantwortung liegen, irgendwo im Internet lokalisiert sind oder versehentlich auf defekte Scans reagieren.

Sowohl Systemnamen als auch IPv4- und IPv6-Adressen können eingegeben werden. Einzelne IP-Adressen oder IP-Adressenbereiche und Netzwerksegmente können angegeben werden. Die folgende Liste zeigt einige Beispiele:

- 192.168.15.5 (IPv4-Adresse)

- 192.168.15.5-192.168.15.27 (IPv4-Adressbereich, lange Form)

- 192.168.15.5-27 (IPv4-Adressbereich, kurze Form)

- 192.168.15.128/25 (IPv4-Adressbereich, CIDR-Notation)

- 2001:db8::1 (IPv6-Adresse)

- 2001:db8::1-2001:db8::15 (IPv6-Adressbereich, lange Form)

- 2001:db8::1-15 (IPv6-Adressbereich, kurze Form)

- 2001:db8::/120 (IPv4-Adressbereich, CIDR-Notation)

Alle Optionen können gemischt und angepasst und als kommagetrennte Liste eingegeben werden. Standardmäßig ist die Subnetzmaske in der CIDR-Schreibweise auf ein Maximum von 20 für IPv4 und 116 für IPv6 beschränkt. Der Grund dafür ist, dass die maximale Anzahl von IP-Adressen pro Ziel bei den meisten Appliances 4096 beträgt. Ist die maximale Anzahl der IP-Adressen höher, z.B. bei der Greenbone Enterprise 6500, können entsprechend größere Subnetzmasken konfiguriert werden.

- Interface-Zugriff

- Dies bezieht sich auf das Eingabefeld Netzwerk-Quell-Interface beim Erstellen einer neuen Aufgabe (siehe Kapitel 10.2.2). Falls eine Aufgabe durch ihre Konfiguration an ein bestimmtes Netzwerk-Interface gebunden ist und ein Benutzer keinen Zugriff auf dieses Netzwerk-Interface hat, kann der Benutzer die Aufgabe nicht erfolgreich durchführen. Eine kommagetrennte Liste von Netzwerkadaptern kann eingegeben werden. Ähnlich zu Host-Zugriff ist eine Whitelist- oder eine Blacklist-Methode möglich (siehe oben).

9.1.1.2 Benutzer verwalten¶

Listenseite

Alle vorhandenen Benutzer können angezeigt werden, indem als Administrator Administration > Benutzer in der Menüleiste gewählt wird.

Für alle Benutzer werden die folgenden Informationen angezeigt:

- Name

- Name des Benutzers. Globale Benutzer sind Benutzer, die im GOS-Administrationsmenü erstellt werden (siehe Kapitel 7.2.1) und mit

markiert sind.

markiert sind. - Rollen

- Rolle des Benutzers (siehe Kapitel 9.2).

- Gruppen

- Gruppen, zu denen der Benutzer gehört (siehe Kapitel 9.3).

- Host-Zugriff

- Hosts, auf denen der Benutzer Scans durchführen darf.

- Authentifizierungstyp

- Art der Authentifizierung: Lokal, falls ein Passwort genutzt wird, RADIUS oder LDAP, falls ein zentrales Benutzermanagement genutzt wird (siehe Kapitel 9.5).

Für alle Benutzer sind die folgenden Aktionen verfügbar:

Den Benutzer löschen. Nur Benutzer, die aktuell nicht eingeloggt sind und die nicht Super-Administrator sind, können gelöscht werden.

Den Benutzer löschen. Nur Benutzer, die aktuell nicht eingeloggt sind und die nicht Super-Administrator sind, können gelöscht werden. Den Benutzer bearbeiten.

Den Benutzer bearbeiten. Den Benutzer klonen.

Den Benutzer klonen. Den Benutzer als XML-Datei exportieren.

Den Benutzer als XML-Datei exportieren.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Benutzern können mehrere Benutzer zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Benutzer gelöscht oder exportiert werden.

unterhalb der Liste von Benutzern können mehrere Benutzer zur gleichen Zeit gelöscht oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Benutzer gelöscht oder exportiert werden.

Detailseite

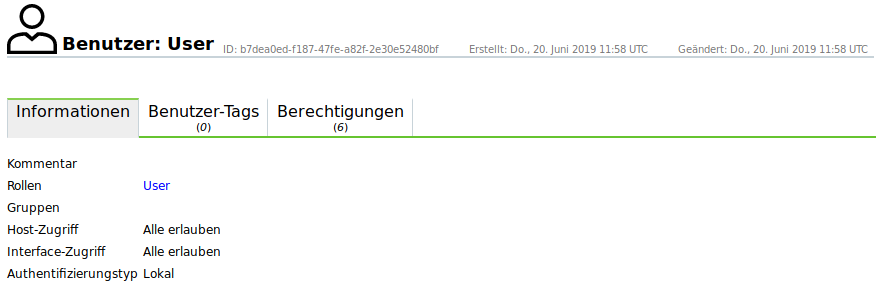

Durch Klicken auf den Namen eines Benutzers werden Details des Benutzers angezeigt. Durch Klicken auf  wird die Detailseite des Benutzers geöffnet (siehe Abb. 9.2).

wird die Detailseite des Benutzers geöffnet (siehe Abb. 9.2).

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über den Benutzer.

- Benutzer-Tags

- Zugewiesene Tags (siehe Kapitel 8.4).

- Berechtigungen

- Berechtigungen des Benutzers oder anderer Benutzer/Rollen/Gruppen für Objekte des Benutzers (siehe Kapitel 9.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Benutzern anzeigen.

Die Listenseite mit allen Benutzern anzeigen. Einen neuen Benutzer erstellen (siehe Kapitel 9.1.1.1).

Einen neuen Benutzer erstellen (siehe Kapitel 9.1.1.1). Den Benutzer klonen.

Den Benutzer klonen. Den Benutzer bearbeiten.

Den Benutzer bearbeiten. Den Benutzer löschen. Nur Benutzer, die aktuell nicht eingeloggt sind und die nicht Super-Administrator sind, können gelöscht werden.

Den Benutzer löschen. Nur Benutzer, die aktuell nicht eingeloggt sind und die nicht Super-Administrator sind, können gelöscht werden. Den Benutzer als XML-Datei exportieren.

Den Benutzer als XML-Datei exportieren.

9.1.2 Zeitgleicher Login¶

Es ist möglich, dass zwei Benutzer gleichzeitig eingeloggt sind.

Falls derselbe Benutzer sich mehrmals zur gleichen Zeit einloggen will, muss der Login mit unterschiedlichen PCs oder Browsern stattfinden. Ein weiterer Login im selben Browser setzt den ersten Login außer Kraft.

9.1.3 Einen Gastlogin erstellen¶

Der Gast-Benutzer hat nur eingeschränkten Zugriff auf die Web-Oberfläche.

Um einem Gast den Zugriff zu ermöglichen, kann ein Benutzer mit der Rolle Guest erstellt werden (siehe Kapitel 9.1.1).

Mit dem Passwort kann sich der Gast einloggen und bekommt die Seite Dashboards angezeigt.

Um einem Gast den Login ohne Passwort zu ermöglichen, muss diese Funktion im GOS-Administrationsmenü aktiviert sein (siehe Kapitel 7.2.1.4).

9.2 Rollen¶

Die Web-Oberfläche unterstützt das Erstellen und Konfigurieren eigener Benutzerrollen.

Die folgenden Rollen sind standardmäßig verfügbar:

- Admin

- Diese Rolle hat standardmäßig alle Berechtigungen. Sie ist insbesondere berechtigt, andere Benutzer, Rollen und Gruppen zu erstellen und zu verwalten.

- Benutzer

- Diese Rolle hat standardmäßig alle Berechtigungen, abgesehen von der Benutzer-, Rollen und Gruppenverwaltung. Diese Rolle kann den Feed nicht synchronisieren und verwalten. Auf der Web-Oberfläche besteht kein Zugang zur Seite Administration.

- Info

- Diese Rolle (Information Browser) hat nur Lesezugriff auf VTs und SCAP-Informationen. Alle anderen Informationen sind nicht zugänglich. Die Rolle kann die eigenen Einstellungen ändern, z. B. das Passwort ändern.

- Guest

- Diese Rolle ist mit der Rolle Info identisch, kann aber die eigenen Einstellungen nicht ändern.

- Monitor

- Diese Rolle hat Zugriff auf die Systemberichte der Appliance (siehe Kapitel 17.1).

- Observer

- Diese Rolle hat Lesezugriff auf das System, aber kann keine Scans starten oder erstellen. Sie hat nur Lesezugriff auf Scans, für die sie zugelassen wurde.

- Super Admin

- Diese Rolle hat Zugriff auf alle Objekte aller Benutzer. Es besteht keine Verbindung zum super user (su/root) im GOS-Administrationsmenü. Diese Rolle kann nicht über die Web-Oberfläche konfiguriert werden und Benutzer mit dieser Rolle können nicht über die Web-Oberfläche gelöscht werden. Benutzer mit dieser Rolle sollten über das GOS-Administrationsmenü verwaltet werden (siehe Kapitel 9.2.5).

Bemerkung

Nur Administratoren sind berechtigt, zusätzliche Rollen zu erstellen und zu verwalten.

Bemerkung

Das Verändern der voreingestellten Rollen ist nicht möglich. Allerdings kann eine Rolle kopiert (geklont) und anschließend die Kopie bearbeitet werden.

Dies stellt ein gleichbleibendes Verhalten nach einem Softwareupgrade sicher.

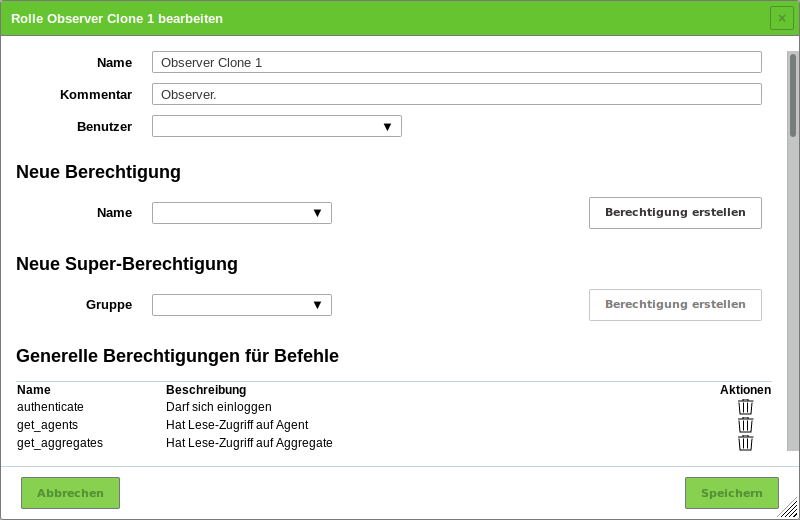

9.2.1 Eine vorhandene Rolle klonen¶

Wenn eine vorhandene Rolle genau die benötigten Anforderungen erfüllt, kann eine Rolle erstellt werden, indem eine vorhandene Rolle geklont wird:

Als Administrator einloggen.

Administration > Rollen in der Menüleiste wählen.

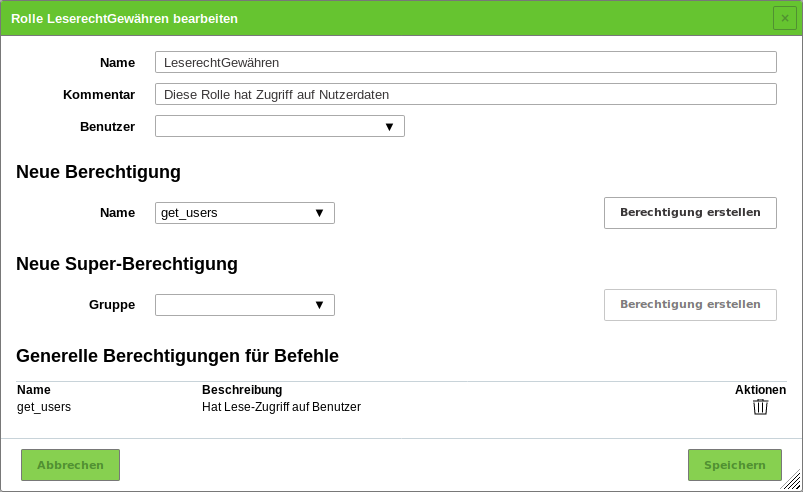

Namen der Rolle in das Eingabefeld Name eingeben (siehe Abb. 9.3).

Benutzer, die die Rolle haben sollen, in der Drop-down-Liste Benutzer wählen.

Berechtigung durch Wählen der Berechtigung in der Drop-down-Liste Name und Klicken auf Berechtigung erstellen hinzufügen.

Super-Berechtigung durch Wählen der entsprechenden Gruppe in der Drop-down-Liste Gruppe und Klicken auf Berechtigung erstellen hinzufügen.

Berechtigung durch Klicken auf

in der Liste Generelle Berechtigungen für Befehle löschen.

in der Liste Generelle Berechtigungen für Befehle löschen.Auf Speichern klicken.

9.2.2 Eine Rolle erstellen¶

Wenn eine Rolle mit eingeschränkter Funktionalität erstellt werden soll, kann mit einer neuen, leeren Rolle begonnen werden:

Als Administrator einloggen.

Administration > Rollen in der Menüleiste wählen.

Rolle definieren.

Die folgenden Details der Rolle können festgelegt werden:

- Name

Der Name der Rolle kann Buchstaben und Zahlen enthalten und darf maximal 80 Zeichen lang sein.

- Kommentar (optional)

Ein Kommentar beschreibt die Rolle genauer.

- Benutzer

Die Benutzer mit dieser Rolle können in der Drop-down-Liste Benutzer gewählt werden. Alternativ können die Rollen im Benutzerprofil verwaltet werden (siehe Kapitel 9.1.1).

Auf Speichern klicken.

→ Die Rolle wird erstellt und auf der Seite Rollen angezeigt.

Berechtigung durch Wählen der Berechtigung in der Drop-down-Liste Name und Klicken auf Berechtigung erstellen hinzufügen.

Bemerkung

Wenn Benutzer mit der Rolle in der Lage sein sollen, die Web-Oberfläche zu benutzen, sind mindestens die folgenden Berechtigungen erforderlich:

- authenticate

- get_settings

- help

Die Berechtigung write_settings erlaubt es Benutzern, ihr eigenes Passwort, ihre Zeitzone und andere persönliche Einstellungen zu ändern.

Super-Berechtigung durch Wählen der entsprechenden Gruppe in der Drop-down-Liste Gruppe und Klicken auf Berechtigung erstellen hinzufügen.

Berechtigung durch Klicken auf

in der Liste Generelle Berechtigungen für Befehle löschen.

in der Liste Generelle Berechtigungen für Befehle löschen.Auf Speichern klicken.

9.2.3 Rollen verwalten¶

Listenseite

Alle vorhandenen Rollen können angezeigt werden, indem Administration > Rollen in der Menüleiste gewählt wird.

Für alle Rollen werden die folgenden Informationen angezeigt:

Für alle Rollen sind die folgenden Aktionen verfügbar:

Die Rolle in den Papierkorb verschieben. Nur selbst erstellte Rollen können in den Papierkorb verschoben werden.

Die Rolle in den Papierkorb verschieben. Nur selbst erstellte Rollen können in den Papierkorb verschoben werden. Die Rolle bearbeiten. Nur selbst erstellte Rollen können bearbeitet werden.

Die Rolle bearbeiten. Nur selbst erstellte Rollen können bearbeitet werden. Die Rolle klonen.

Die Rolle klonen. Die Rolle als XML-Datei exportieren.

Die Rolle als XML-Datei exportieren.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Rollen können mehrere Rollen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Rollen in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Rollen können mehrere Rollen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Rollen in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen einer Rolle werden Details der Rolle angezeigt. Durch Klicken auf  wird die Detailseite der Rolle geöffnet.

wird die Detailseite der Rolle geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über die Rolle.

- Generelle Berechtigungen für Befehle

- GMP-Befehle, die von dieser Rolle ausgeführt werden können.

- Benutzer-Tags

- Zugewiesene Tags (siehe Kapitel 8.4).

- Berechtigungen

- Berechtigungen der Rolle oder anderer Benutzer/Rollen/Gruppen für Objekte der Rolle (siehe Kapitel 9.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Rollen anzeigen.

Die Listenseite mit allen Rollen anzeigen. Eine neue Rolle erstellen (siehe Kapitel 9.2.2).

Eine neue Rolle erstellen (siehe Kapitel 9.2.2). Die Rolle klonen.

Die Rolle klonen. Die Rolle bearbeiten. Nur selbst erstellte Rollen können bearbeitet werden.

Die Rolle bearbeiten. Nur selbst erstellte Rollen können bearbeitet werden. Die Rolle in den Papierkorb verschieben. Nur selbst erstellte Rollen können in den Papierkorb verschoben werden.

Die Rolle in den Papierkorb verschieben. Nur selbst erstellte Rollen können in den Papierkorb verschoben werden. Die Rolle als XML-Datei exportieren.

Die Rolle als XML-Datei exportieren.

9.2.4 Rollen einem Benutzer zuweisen¶

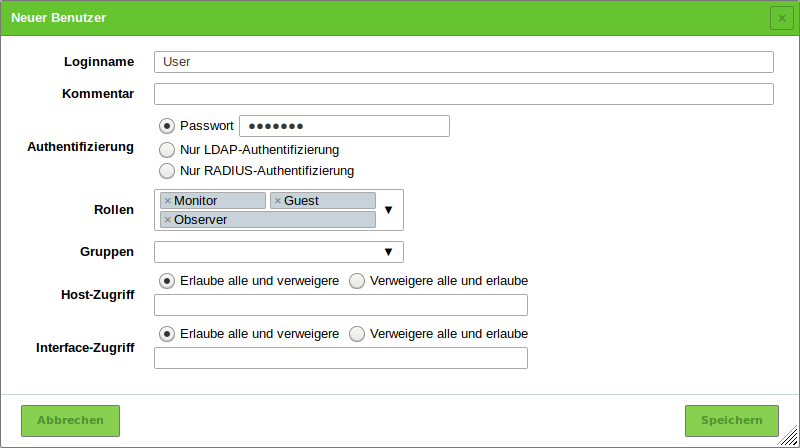

Um Berechtigungen zu gruppieren, kann ein Benutzer mehr als eine Rolle haben.

Die Rollen werden beim Erstellen eines neuen Benutzers zugewiesen (siehe Abb. 9.4, siehe Kapitel 9.1.1). Falls dem Benutzer mehr als eine Rolle zugewiesen wird, werden die Berechtigungen der Rollen addiert.

9.2.5 Einen Super-Administrator erstellen¶

Die Rolle Super Admin stellt die höchste Zugriffsstufe dar.

Die Rolle Admin kann Benutzer erstellen, verändern und löschen. Zusätzlich kann sie Berechtigungen sehen, verändern und löschen. Allerdings ist sie diesen Berechtigungen ebenfalls untergeordnet. Falls ein Benutzer eine private Scan-Konfiguration erstellt, aber nicht teilt, kann der Administrator nicht auf diese zugreifen.

Die Rolle Super Admin ist für Diagnosezwecke geeigneter. Der Super-Administrator ist von Einschränkungen durch Berechtigungen ausgenommen und kann jede Konfiguration jedes Nutzers sehen und bearbeiten.

Der Super-Administrator muss im GOS-Administrationsmenü erstellt werden (siehe Kapitel 7.2.1.5).

Bemerkung

Der Super-Administrator kann nur durch den Super-Administrator selbst bearbeitet werden.

9.3 Gruppen¶

Gruppen werden genutzt, um Benutzer logisch zusammenzufassen. Es können beliebig viele Gruppen erstellt werden.

Berechtigungen können einer Gruppe zugewiesen werden (siehe Kapitel 9.4). Standardmäßig sind keine Gruppen vorhanden.

9.3.1 Eine Gruppe erstellen¶

Eine Gruppe kann wie folgt erstellt werden:

Bemerkung

Nur Administratoren dürfen Gruppen erstellen und verwalten.

Als Administrator einloggen.

Administration > Gruppen in der Menüleiste wählen.

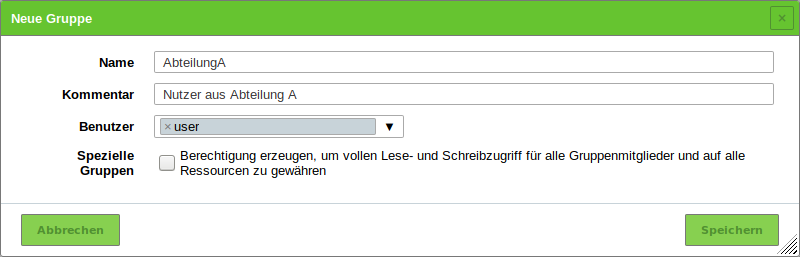

Gruppe definieren (siehe Abb. 9.5).

Auf Speichern klicken.

→ Die Gruppe wird erstellt und auf der Seite Gruppen angezeigt.

Die folgenden Details der Gruppe können festgelegt werden:

- Name

- Der Name der Gruppe kann Buchstaben und Zahlen enthalten und darf maximal 80 Zeichen lang sein.

- Kommentar (optional)

- Ein Kommentar beschreibt die Gruppe näher.

- Benutzer

- Die Mitglieder der Gruppe können in der Drop-down-Liste Benutzer gewählt werden. Alternativ können die Gruppen im Benutzerprofil verwaltet werden (siehe Kapitel 9.1.1).

- Spezielle Gruppen

- Checkbox aktivieren, falls alle Gruppenmitglieder Lese- und Schreibrechte auf alle Objekte der Gruppe haben sollen.

9.3.2 Gruppen verwalten¶

Listenseite

Alle vorhandenen Gruppen können angezeigt werden, indem Administration > Gruppen in der Menüleiste gewählt wird.

Für alle Gruppen werden die folgenden Informationen angezeigt:

- Name

- Name der Gruppe.

Für alle Gruppen sind die folgenden Aktionen verfügbar:

Die Gruppe in den Papierkorb verschieben.

Die Gruppe in den Papierkorb verschieben. Die Gruppe bearbeiten.

Die Gruppe bearbeiten. Die Gruppe klonen.

Die Gruppe klonen. Die Gruppe als XML-Datei exportieren.

Die Gruppe als XML-Datei exportieren.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Gruppen können mehrere Gruppen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Gruppen in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Gruppen können mehrere Gruppen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Gruppen in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen einer Gruppe werden Details der Gruppe angezeigt. Durch Klicken auf  wird die Detailseite der Gruppe geöffnet.

wird die Detailseite der Gruppe geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über die Gruppe.

- Benutzer-Tags

- Zugewiesene Tags (siehe Kapitel 8.4).

- Berechtigungen

- Berechtigungen der Gruppe oder anderer Benutzer/Rollen/Gruppen für Objekte der Gruppe (siehe Kapitel 9.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Gruppen anzeigen.

Die Listenseite mit allen Gruppen anzeigen. Eine neue Gruppe erstellen (siehe Kapitel 9.3.1).

Eine neue Gruppe erstellen (siehe Kapitel 9.3.1). Die Gruppe klonen.

Die Gruppe klonen. Die Gruppe bearbeiten.

Die Gruppe bearbeiten. Die Gruppe in den Papierkorb verschieben.

Die Gruppe in den Papierkorb verschieben. Die Gruppe als XML-Datei exportieren.

Die Gruppe als XML-Datei exportieren.

9.4 Berechtigungen¶

Durch Wählen von Administration > Berechtigungen in der Menüleiste, werden alle Berechtigungen angezeigt, die auf dem System vorhanden sind. Falls mehrere Rollen erstellt wurden, können leicht hunderte Berechtigungen vorhanden sein.

Jede Berechtigung betrifft genau ein Subjekt. Eine Berechtigung erlaubt es dem Subjekt, eine zugehörige Aktion durchzuführen.

Subjekte können vom folgenden Typ sein:

- Benutzer

- Rollen

- Gruppen

Es gibt zwei Arten von Berechtigungen:

- Berechtigungen für Befehle

Berechtigungen für Befehle sind mit dem Greenbone Management Protocol (GMP) verknüpft. Jede Berechtigung gilt für einen bestimmten GMP-Befehl, wobei der Name der Berechtigung der entsprechende Befehl ist.

Eine Berechtigung für Befehle ist entweder eine Berechtigung auf Befehlslevel oder auf Ressourcenlevel.

- Befehlslevel

- Falls keine Ressource angegeben ist, wird eine Berechtigung auf Befehlslevel erstellt. Eine Berechtigung auf Befehlslevel ermöglicht es dem Subjekt, den vorgegebenen GMP-Befehl auszuführen.

- Ressourcenlevel

- Falls eine Ressource angegeben ist, wird eine Berechtigung auf Ressourcenlevel erstellt. Eine Berechtigung auf Ressourcenlevel ermöglicht es dem Subjekt, den vorgegebenen GMP-Befehl auf eine bestimmte Ressource auszuführen.

- Super-Berechtigungen

(siehe Kapitel (9.4.2)

9.4.1 Berechtigungen erstellen und verwalten¶

Bemerkung

Üblicherweise werden Berechtigungen auf der Web-Oberfläche mithilfe der Rollenverwaltung zugewiesen (siehe Kapitel 9.2).

Das Erstellen und Verwalten von Berechtigungen über die Seite Berechtigungen wird nur erfahrenen Benutzern empfohlen, die nach einer bestimmten Berechtigung suchen.

9.4.1.1 Eine Berechtigung erstellen¶

Eine neue Berechtigung kann wie folgt erstellt werden:

Administration > Berechtigungen in der Menüleiste wählen.

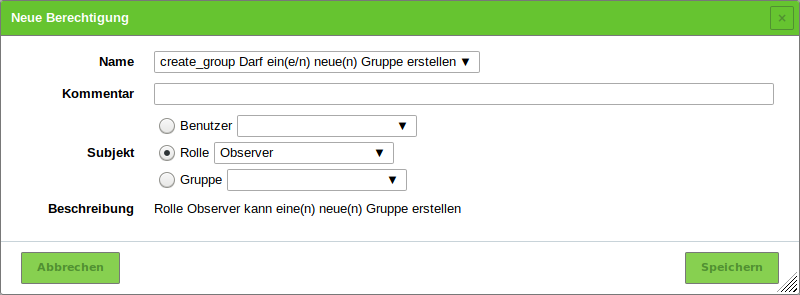

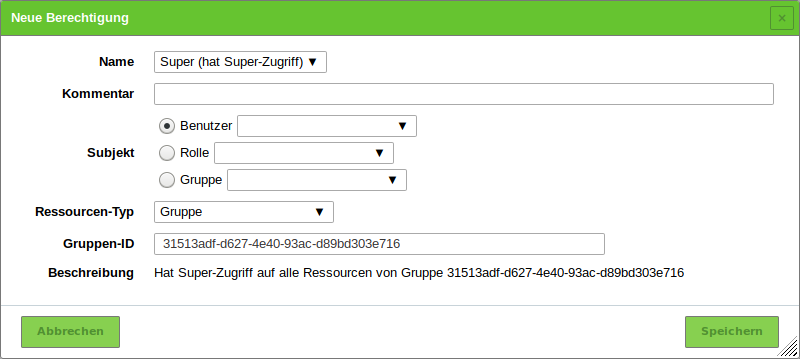

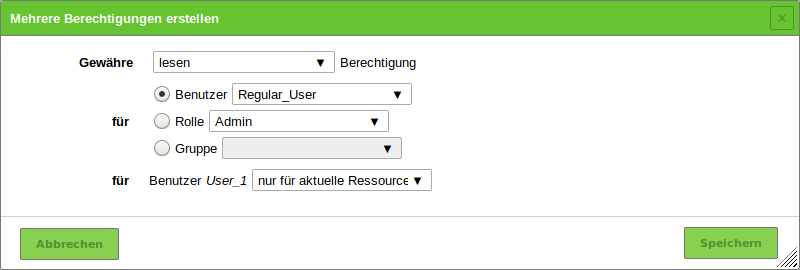

Berechtigung definieren (siehe Abb. 9.6).

Auf Speichern klicken.

→ Die Berechtigung wird erstellt und auf der Seite Berechtigungen angezeigt.

Die folgenden Details der Berechtigung können festgelegt werden:

- Name

- Berechtigung, die erteilt werden soll.

- Kommentar (optional)

- Ein Kommentar beschreibt die Berechtigung genauer.

- Subjekt

- Subjekt (Benutzer, Rolle oder Gruppe), das die Berechtigung erhalten soll.

Bemerkung

Die Subjekte, denen die Berechtigung zugewiesen werden kann, hängen von der Rolle des aktuell eingeloggten Benutzers ab. Normale Benutzer (User) können anderen Benutzern Berechtigungen erteilen, während Administratoren Benutzern, Rollen und Gruppen Berechtigungen erteilen können.

- Ressourcen-Typ (nur für die Berechtigung Super (hat Super-Zugriff))

- Ressourcentyp (Benutzer/Rolle/Gruppe), auf welchen der Benutzer/die Rolle/die Gruppe Super-Zugriff hat.

- Benutzer-/Rollen-/Gruppen-ID (nur für die Berechtigung Super (hat Super-Zugriff))

- ID der Ressource (Benutzer/Rolle/Gruppe), auf welche der Benutzer/die Rolle/die Gruppe Super-Zugriff hat.

- Beschreibung

- Textliche Beschreibung der Berechtigung.

9.4.1.2 Berechtigungen von der Detailseite einer Ressource aus erstellen¶

Berechtigungen können wie folgt direkt von der Detailseite einer Ressource, z. B. einer Aufgabe, aus erstellt werden:

Detailseite der Ressource öffnen.

Beispiel: Scans > Aufgaben in der Menüleiste wählen.

Auf den Namen der Aufgabe klicken.

Auf den Register Berechtigungen klicken.

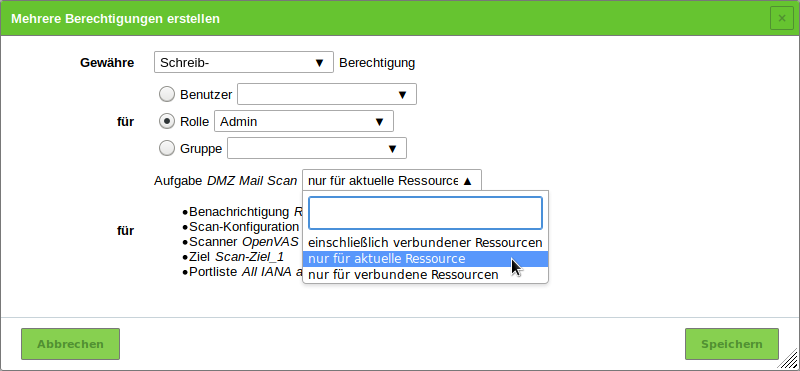

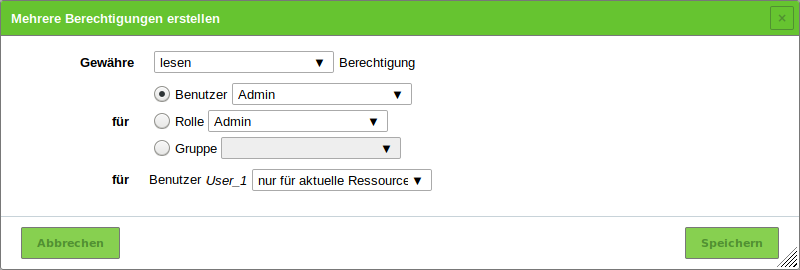

Berechtigung definieren (siehe Abb. 9.7).

Auf Speichern klicken.

→ Die Berechtigung wird erstellt und im Abschnitt Berechtigungen auf der Detailseite der Ressource angezeigt.

Es gibt zwei Arten von Berechtigungen, die direkt auf der Detailseite der Ressource erteilt werden können:

- Leseberechtigung

- Die Leseberechtigung bedeutet, dass die Ressource auf Listenseiten sichtbar ist und ihre Detailseite geöffnet werden kann.

- Schreibberechtigung

- Die Schreibberechtigung bedeutet, dass die Ressource auf Listenseiten sichtbar ist, ihre Detailseite geöffnet werden kann und die Ressource bearbeitet (aber nicht gelöscht) werden kann.

Einige Ressourcen bringen zusätzliche Berechtigungen mit sich:

- Aufgaben

- Wenn die Schreibberechtigung für eine Aufgabe erteilt wird, werden die Berechtigungen, die Aufgabe zu starten (start_task), zu stoppen (stop_task) und fortzusetzen (resume_task) automatisch hinzugefügt.

- Benachrichtigungen

- Wenn die Schreibberechtigung für eine Benachrichtigung erteilt wird, wird die Berechtigung, die Benachrichtigung zu testen (test_alert) automatisch hinzugefügt.

- Berichtformate und Scanner

- Wenn die Schreibberechtigung für ein Berichtformat oder einen Scanner erteilt wird, wird die Berechtigung, das Berichtformat/den Scanner zu verifizieren (verify_report_format/verify_scanner) automatisch hinzugefügt.

Für einige Ressourcentypen kann gewählt werden, ob die Berechtigungen auch für verbundene Ressourcen erteilt werden sollen (siehe Abb. 9.7).

- Aufgaben

- Für Aufgaben schließt dies Benachrichtigungen und deren Filter, Ziele und deren verknüpfte Anmeldedaten und Portlisten, Zeitpläne, den Scanner und die Scan-Konfiguration mit ein.

- Ziele

- Für Ziele schließt dies Anmeldedaten und Portlisten mit ein.

- Benachrichtigungen

- Für Benachrichtigungen schließt dies den Filter, der auf den Bericht angewendet wird, mit ein.

Bemerkung

Berechtigungen können auch nur für die angegebene Ressource erstellt werden.

Die Details der zugehörigen Ressource werden unterhalb der Drop-down-Liste angezeigt.

9.4.1.3 Berechtigungen verwalten¶

Listenseite

Alle vorhandenen Berechtigungen können angezeigt werden, indem Administration > Berechtigungen in der Menüleiste gewählt wird.

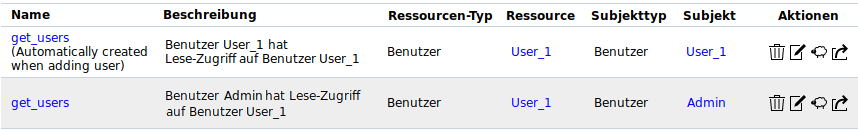

Für alle Berechtigungen werden die folgenden Informationen angezeigt:

- Name

- Name der Berechtigung. Eine globale Berechtigung ist mit

gekennzeichnet.

gekennzeichnet. - Beschreibung

- Textliche Beschreibung der Berechtigung.

- Ressourcen-Typ

- Ressourcentyp, auf welchen der Benutzer/die Rolle/die Gruppe Zugriff hat.

- Ressource

- Name der Ressource, auf die der Benutzer/die Rolle/die Gruppe Zugriff hat.

- Subjekttyp

- Subjekttyp (Benutzer/Rolle/Gruppe), der die Berechtigung erhält.

- Subjekt

- Subjekt, das die Berechtigung erhält.

Für alle Berechtigungen sind die folgenden Aktionen verfügbar:

Die Berechtigung in den Papierkorb verschieben. Nur selbst erstellte Berechtigungen können in den Papierkorb verschoben werden.

Die Berechtigung in den Papierkorb verschieben. Nur selbst erstellte Berechtigungen können in den Papierkorb verschoben werden. Die Berechtigung bearbeiten. Nur selbst erstellte Berechtigungen können bearbeitet werden.

Die Berechtigung bearbeiten. Nur selbst erstellte Berechtigungen können bearbeitet werden. Die Berechtigung klonen. Nur selbst erstellte Berechtigungen können geklont werden.

Die Berechtigung klonen. Nur selbst erstellte Berechtigungen können geklont werden. Die Berechtigung als XML-Datei exportieren.

Die Berechtigung als XML-Datei exportieren.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Berechtigungen können mehrere Berechtigungen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Berechtigungen in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Berechtigungen können mehrere Berechtigungen zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Berechtigungen in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen einer Berechtigung werden Details der Berechtigung angezeigt. Durch Klicken auf  wird die Detailseite der Berechtigung geöffnet.

wird die Detailseite der Berechtigung geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über die Berechtigung.

- Benutzer-Tags

- Zugewiesene Tags (siehe Kapitel 8.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Berechtigungen anzeigen.

Die Listenseite mit allen Berechtigungen anzeigen. Eine neue Berechtigung erstellen (siehe Kapitel 9.4.1.1).

Eine neue Berechtigung erstellen (siehe Kapitel 9.4.1.1). Die Berechtigung klonen. Nur selbst erstellte Berechtigungen können geklont werden.

Die Berechtigung klonen. Nur selbst erstellte Berechtigungen können geklont werden. Die Berechtigung bearbeiten. Nur selbst erstellte Berechtigungen können bearbeitet werden.

Die Berechtigung bearbeiten. Nur selbst erstellte Berechtigungen können bearbeitet werden. Die Berechtigung in den Papierkorb verschieben. Nur selbst erstellte Berechtigungen können in den Papierkorb verschoben werden.

Die Berechtigung in den Papierkorb verschieben. Nur selbst erstellte Berechtigungen können in den Papierkorb verschoben werden. Die Berechtigung als XML-Datei exportieren.

Die Berechtigung als XML-Datei exportieren.

9.4.2 Super-Berechtigungen erteilen¶

Jede Ressource, die auf der Appliance erstellt wird (z. B. ein Benutzer, eine Aufgabe, ein Ziel) ist entweder global oder gehört einem bestimmten Benutzer. Globale Ressourcen sind mit  gekennzeichnet.

gekennzeichnet.

Nicht-globale Ressourcen sind nur für ihren Eigentümer sicht- und nutzbar. Individuelle Berechtigungen sind nötig, um eine Ressource für andere Benutzer verfügbar zu machen, was sehr mühsam ist.

Um das zu vermeiden, können Benutzer, Rollen und Gruppen Super-Berechtigungen erhalten. Diese ermöglichen den Zugriff auf alle Objekte anderer Benutzer, Rollen oder Gruppen.

Ein Benutzer kann Super-Berechtigungen für Folgendes erhalten:

- Benutzer

- Rollen

- Gruppen

- Alles

Diese Super-Berechtigungen ermöglichen den Zugriff auf alle Ressourcen, die dem Benutzer/der Rolle/der Gruppe gehören oder auf im Grunde alle vorhandenen Ressourcen.

Bemerkung

Die Super-Berechtigung Alles kann nicht explizit vergeben werden. Sie ist auf den Super-Administrator (siehe Kapitel 9.2.5) beschränkt und kann nur beim Erstellen eines solchen erteilt werden.

Ein Benutzer kann Super-Berechtigungen nur für selbst erstellte Objekte erteilen. Nur der Super-Administrator kann allen anderen Benutzern, Rollen und Gruppen Super-Berechtigungen erteilen.

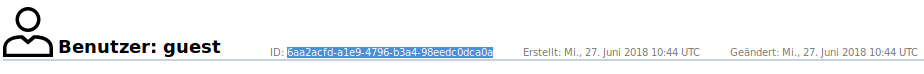

Auf den Namen des Benutzers/der Rolle/der Gruppe auf der Seite Benutzer/Rollen/Gruppen klicken, für den oder für die die Super-Berechtigungen erteilt werden sollen.

Detailseite durch Klicken auf

öffnen.

öffnen.→ Die ID der Ressource befindet sich in der rechten oberen Ecke (siehe Abb. 9.8).

ID notieren oder kopieren.

Administration > Berechtigungen in der Menüleiste wählen.

Super (hat Super-Zugriff) in der Drop-down-Liste Name wählen (siehe Abb. 9.9).

Radiobutton des Subjekttyps, der die Super-Berechtigungen erhalten soll, wählen.

Benutzer/Rolle/Gruppe, der oder die die Super-Berechtigungen erhalten soll, in der entsprechenden Drop-down-Liste wählen.

Ressourcentyp, für den die Super-Berechtigungen erteilt werden sollen, in der Drop-down-Liste Ressourcen-Typ wählen.

Zuvor ermittelte ID in das Eingabefeld Benutzer-ID/Rollen-ID/Gruppen-ID eingeben oder einfügen.

Auf Speichern klicken.

→ Die Super-Berechtigung wird erstellt und auf der Seite Berechtigungen angezeigt.

Tipp

Super-Berechtigungen vereinfachen die Berechtigungsverwaltung auf der Appliance. Sie können einfach an gesamte Gruppen vergeben werden. Dies ermöglicht allen Benutzern der Gruppen den Zugriff auf alle Ressourcen, die von anderen Mitgliedern der Gruppe erstellt wurden.

9.4.3 Anderen Benutzern Lesezugriff erteilen¶

9.4.3.1 Anforderungen, um Lesezugriff zu erteilen¶

Jeder Benutzer kann eine unbegrenzte Anzahl selbst erstellter Ressourcen teilen. Dazu benötigt der Nutzer sowohl die globale get_users-Berechtigung als auch die spezifische get_users-Berechtigung für den Nutzer, der Lesezugriff erhalten soll.

Bemerkung

Der einfachste und empfohlene Weg, selbst erstellte Ressourcen zu teilen, ist es, einen Administratoraccount zu nutzen und die Accounts, die Lesezugriff erhalten sollen, mit diesem Administratoraccount zu erstellen.

Alle anderen hier beschriebenen Wege sind umständlich und zeitaufwendig.

Anforderungen für Administratoren

Administratoren haben standardmäßig bereits die globale get_users-Berechtigung.

Der Administrator kann die spezifische get_users-Berechtigung für den Account, der Lesezugriff erhalten soll, auf zwei Arten bekommen:

- Den Account selbst erstellen, da Administratoren automatisch die spezifische get_users-Berechtigung für von ihnen erstellte Accounts haben.

- Mithilfe eines Super-Administrators.

Ein Super-Administrator kann einem Administrator spezifische get_users-Berechtigungen wie folgt erteilen:

Als Super-Administrator in die Web-Oberfläche einloggen (siehe Kapitel 7.2.1.5 und 9.2.5).

Administration > Benutzer in der Menüleiste wählen.

Auf den Namen des Accounts klicken, der Lesezugriff vom Administrator erhalten soll.

Auf den Register Berechtigungen klicken.

Neue Berechtigung durch Klicken auf

im Abschnitt Berechtigungen erstellen.

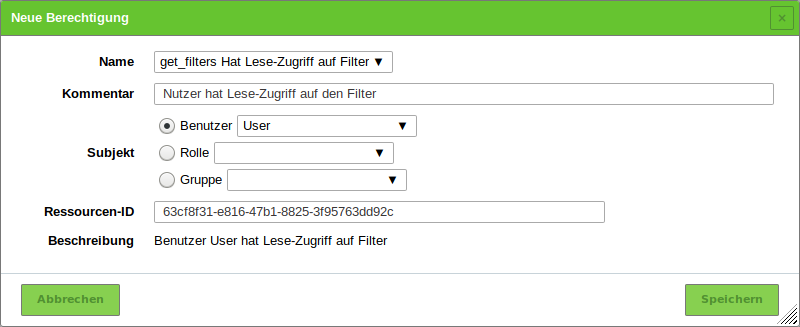

im Abschnitt Berechtigungen erstellen.Lese- in der Drop-down-Liste Gewähre wählen (siehe Abb. 9.10).

Radiobutton Benutzer wählen.

Administrator, der in der Lage sein soll, Lesezugriff zu erteilen, in der Drop-down-Liste Benutzer wählen.

Auf Speichern klicken.

→ Die spezifische get_users-Berechtigung wird erstellt und in der Liste angezeigt (siehe Abb. 9.11).

Der Administrator ist nun in der Lage, dem entsprechenden Nutzer Lesezugriff, wie in Kapitel 9.4.3.2 beschrieben, zu erteilen.

Anforderungen für normale Nutzer

Normale Nutzer haben die globale get_users-Berechtigung nicht standardmäßig. Sie kann wie folgt hinzugefügt werden:

Als Administrator einloggen.

Administration > Rollen in der Menüleiste wählen.

LeserechtGewährenin das Eingabefeld Name eingeben.Auf Speichern klicken.

→ Die Rolle wird erstellt und auf der Seite Rollen angezeigt.

get_users in der Drop-down-Liste Name im Abschnitt Neue Berechtigung wählen (siehe Abb. 9.12).

Auf Berechtigung erstellen klicken.

→ Die Berechtigung wird im Abschnitt Generelle Berechtigungen für Befehle angezeigt (siehe Abb. 9.12).

Auf Speichern klicken.

Administration > Benutzer in der Menüleiste wählen.

In der Zeile des Benutzers, welchem die neu erstellte Rolle zugewiesen werden soll, auf

klicken.

klicken.Rolle LeserechtGewähren in der Drop-down-Liste Rollen hinzufügen.

Auf Speichern klicken.

Ein Super-Administrator kann einem Nutzer spezifische get_users-Berechtigungen wie folgt erteilen:

Als Super-Administrator in die Web-Oberfläche einloggen (siehe Kapitel 7.2.1.5 und 9.2.5).

Administration > Benutzer in der Menüleiste wählen.

Auf den Namen des Accounts klicken, der Lesezugriff vom Nutzer erhalten soll.

Auf den Register Berechtigungen klicken.

Lese- in der Drop-down-Liste Gewähre wählen (siehe Abb. 9.13).

Radiobutton Benutzer wählen.

Nutzer, der in der Lage sein soll, Lesezugriff zu erteilen, in der Drop-down-Liste Benutzer wählen.

Auf Speichern klicken.

→ Die spezifische get_users-Berechtigung wird erstellt und in der Liste angezeigt (siehe Abb. 9.14).

Der Nutzer ist nun in der Lage, dem entsprechenden Nutzer Lesezugriff, wie in Kapitel 9.4.3.2 beschrieben, zu erteilen.

9.4.3.2 Lesezugriff erteilen¶

Wenn ein Nutzer die globale und die spezifische get_users-Berechtigung hat (siehe Kapitel 9.4.3.1), kann der Nutzer Ressourcen wie folgt teilen:

Auf der entsprechenden Seite auf den Namen der Ressource klicken, die geteilt werden soll.

Detailseite durch Klicken auf

öffnen.

öffnen.→ Die ID der Ressource befindet sich in der rechten oberen Ecke (siehe Abb. 9.15).

ID notieren oder kopieren.

Administration > Berechtigungen in der Menüleiste wählen.

Die Berechtigung für das Objekt, das geteilt werden soll, in der Drop-down-Liste Name wählen.

- Filter: get_filters

- Scan-Konfiguration: get_configs

- Benachrichtigung: get_alerts

- Notiz: get_notes

- Übersteuerung: get_overrides

- Tag: get_tags

- Ziel: get_targets

- Aufgabe einschließlich Bericht: get_tasks

- Zeitplan: get_schedules

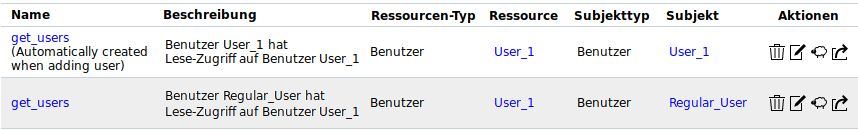

Radiobutton Benutzer wählen (siehe Abb. 9.16).

Benutzer, mit dem das Objekt geteilt werden soll, in der entsprechenden Drop-down-Liste wählen.

Zuvor ermittelte ID in das Eingabefeld Ressourcen-ID eingeben oder einfügen.

Auf Speichern klicken.

→ Die Berechtigung wird erstellt und auf der Seite Berechtigungen angezeigt.

Bemerkung

Zusätzlich können Ressourcen mit Rollen oder Gruppen geteilt werden.

Dazu werden die globalen und spezifischen Berechtigungen get_groups – einer Gruppe Lesezugriff erteilen – oder get_roles – einer Rolle Lesezugriff erteilen – benötigt. Diese folgen dem gleichen Prinzip wie in Kapitel 9.4.3.1 beschrieben.

Ausnahme: Nutzer mit einer Standardrolle haben die spezifischen get_roles-Berechtigungen für alle Standardrollen.

9.5 Eine zentrale Benutzerverwaltung nutzen¶

Besonders in großen Umgebungen mit mehreren Benutzern ist es schwierig, eine Passwortsynchronisierung zu verwirklichen. Der Aufwand, um Passwörter zu erstellen oder zurückzusetzen ist oft sehr hoch. Um dies zu vermeiden, unterstützt die Appliance die Nutzung eines zentralen Passwortspeichers mit LDAPS oder RADIUS.

Die Appliance nutzt den Service für die Authentifizierung auf einer Pro-Benutzer-Basis, das heißt, jeder Benutzer, der sich mithilfe des Service authentifizieren soll, muss für die Authentifizierung konfiguriert und auch auf der Appliance vorhanden sein.

Bemerkung

Voraussetzung für die Nutzung der zentralen Authentifizierung ist die Benennung der Benutzer mit denselben Namen wie die Objekte im LDAPS-Baum oder dem RADIUS-Server.

9.5.1 LDAPS¶

Die Appliance unterstützt nur verschlüsselte Verbindungen über LDAP mit StartTLS (Port 389) oder LDAPS mit SSL/TLS (Port 636). Der LDAPS-Server muss seinen Service für SSL/TLS verfügbar machen.

Die folgenden Referenzen sind für die exakte Konfiguration aller verfügbaren LDAPS-Servern hilfreich:

- Microsoft: https://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate.aspx

- OpenLDAP: https://www.openldap.org/doc/admin24/tls.html

9.5.1.1 Das Zertifikat des Servers auf der Appliance speichern¶

Zum Verifizieren der Identität des LDAPS-Servers, muss die Appliance dem Zertifikat des Servers vertrauen. Dafür muss das Zertifikat der herausgebenden Zertifizierungsstelle auf der Appliance gespeichert werden.

Dazu muss das Zertifikat der Zertifizierungsstelle als Base64-codierte Datei exportiert werden. Eine Base64-codierte Datei hat oft die Dateiendung .pem. Die Datei selbst beginnt mit ------BEGIN CERTIFICATE-------.

Falls die Zertifizierungsstelle eine zwischenliegende Zertifizierungsstelle ist, muss die komplette Zertifizierungskette importiert werden. Dies trifft oft zu, wenn eine offizielle Zertifizierungsstelle genutzt wird, da die ursprüngliche Zertifizierungsstelle von der ausgebenden Zertifizierungsstelle getrennt ist.

In diesen Fällen sieht der Inhalt der Datei wie folgt aus:

-----BEGIN CERTIFICATE-----

......

Issuing CA

......

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

......

Root CA

......

-----END CERTIFICATE-----

Der tatsächliche Speicherort, an der das Zertifikat gefunden werden kann, kann basierend auf der Umgebung variieren.

Univention Corporate Server (UCS)

Hier wird das Zertifikat von der Datei

/etc/univention/ssl/ucsCA/CAcert.pemabgerufen. Diese Datei enthält bereits das Zertifikat im korrekten Format und muss beim Aktivieren von LDAPS hochgeladen werden.Active-Directory-LDAPS

Falls der Service Active-Directory-LDAP noch nicht LDAPS nutzt, könnte der folgende Artikel hilfreich sein: https://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate.aspx.

Das Zertifikat der Zertifizierungsstelle, die das Active-Directory-LDAPS-Zertifikat ausstellt, kann dann wie folgt exportiert werden:

Bemerkung

Die Schritte müssen von einem Desktop-PC oder einem Server mit Zugang zur Zertifizierungsstellenkonsole ausgeführt werden.

Zertifizierungsstellenkonsole von einem an eine Domäne angeschlossenen Computer oder Server aus öffnen.

Auf den Namen der Zertifizierungsstelle rechtsklicken und Properties wählen.

Im Zertifikat-Fenster den Tab General wählen.

Zertifikat, auf das zugegriffen werden soll, für die Zertifizierungsstelle wählen.

Auf View Certificate klicken.

Im Fenster Certificate den Tab Certification Authority wählen.

Namen der ursprünglichen Zertifizierungsstelle wählen und auf View Certificate klicken.

Im Fenster Certificate den Tab Details wählen.

Auf Copy to File klicken.

→ Der Wizard zum Exportieren des Zertifikats wird geöffnet.

Auf Next klicken.

Base-64 encoded X.509 (.CER) auf der Seite Export File Format wählen.

Auf Next klicken.

Pfad und Namen für das Zertifikat in das Eingabefeld File to Export eingeben.

Auf Next klicken.

Auf Finish klicken.

→ Die CER-Datei wird am angegebenen Speicherort erstellt. Das Fenster informiert den Benutzer darüber, dass der Export erfolgreich war.

Auf OK klicken.

Der Inhalt der Datei muss hochgeladen werden, wenn LDAPS aktiviert wird.

9.5.1.2 Mit dem LDAPS-Baum verbinden¶

Für die Verbindung mit einem LDAPS-Baum nutzt die Appliance eine einfache Schnittstelle und eine simple Bind-Operation mit einem fest codierten Objektpfad. Die LDAPS-Authentifizierung wird wie folgt durchgeführt:

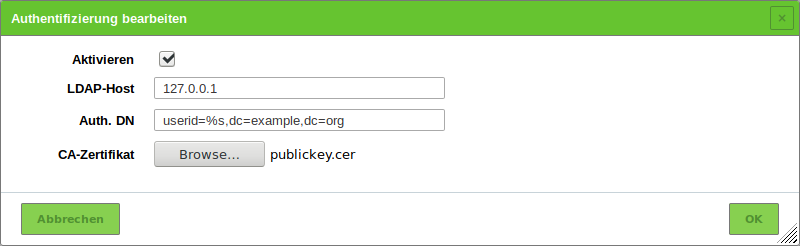

Als Administrator einloggen.

Administration > LDAP in der Menüleiste wählen.

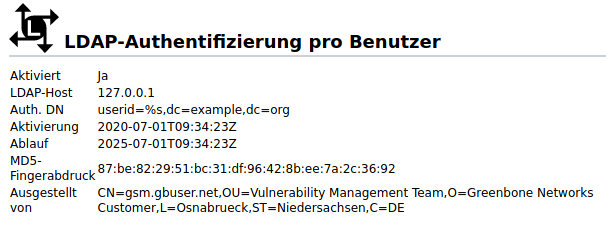

Checkbox Aktivieren aktivieren (siehe Abb. 9.17).

LDAPS-Host in das Eingabefeld LDAP-Host eingeben.

Bemerkung

Nur ein System kann per IP-Adresse oder Name eingegeben werden.

Die Appliance greift mithilfe von SSL/TLS auf den LDAPS-Host zu. Um den Host zu verifizieren, muss das Zertifikat des Hosts auf die Appliance hochgeladen werden (siehe Kapitel 9.5.1.1). Ohne SSL/TLS wird die LDAPS-Authentifizierung nicht akzeptiert.

Distinguished name (DN) des Objekts in das Eingabefeld Auth. DN eingeben.

Bemerkung

Der Platzhalter

%sersetzt den Benutzernamen.Beispiele für Auth. DN sind:

cn=%s,ou=people,dc=domain,dc=de- Dieses Format funktioniert für jeden LDAPS-Server mit den korrekten Attributen. Das Attribut cn (common name) wird genutzt. Benutzer in anderen Teilbäumen oder anderen rekursiven Tiefen des LDAPS-Baums werden nicht unterstützt. Alle Benutzer, die sich in die Appliance einloggen, müssen sich im selben Zweig und auf dem gleichen Level des LDAPS-Baums befinden.

uid=%s,ou=people,dc=domain,dc=de- Dieses Format funktioniert für jeden LDAPS-Server mit den korrekten Attributen. Das Attribut uid (user ID) wird als Filter genutzt. Es sollte an erster Stelle stehen. Die Attribute ou=people,dc=domain,dc=de werden als Basisobjekte für die Suche und für den Abruf des entsprechenden DN genutzt.

%s@domain.de- Dieses Format wird typischerweise von Active Directory genutzt. Der exakte Speicherort eines Benutzerobjekts ist irrelevant.

domain.de\%s- Dieses Format wird typischerweise von Active Directory genutzt. Der exakte Speicherort eines Benutzerobjekts ist irrelevant.

Zum Verifizieren des Hosts auf Browse… klicken, um das Zertifikat des Hosts hochzuladen.

Auf OK klicken.

→ Wenn die LDAPS-Authentifizierung aktiviert ist (siehe Abb. 9.18), ist die Option Nur LDAP-Authentifizierung beim Erstellen oder Bearbeiten eines Benutzers verfügbar. Standardmäßig ist diese Option deaktiviert.

Neuen Benutzer erstellen oder vorhandenen Benutzer bearbeiten (siehe Kapitel 9.1).

Checkbox Nur LDAP-Authentifizierung aktivieren, falls der Benutzer die Möglichkeit haben soll, sich per LDAPS zu authentifizieren (siehe Abb. 9.19).

Bemerkung

Der Benutzer muss mit demselben Namen wie in LDAPS vorhanden sein, bevor LDAPS genutzt werden kann. Die Appliance kann keine Benutzer in LDAPS hinzufügen, bearbeiten oder entfernen und erteilt Benutzern von LDAPS keinen automatischen Zugriff auf die Appliance.

Falls die LDAPS-Authentifizierung nicht funktioniert, muss überprüft werden, ob der Eintrag im Eingabefeld LDAP-Host mit dem commonName des Zertifikats des LDAPS-Servers übereinstimmt. Falls es Abweichungen gibt, verweigert die Appliance die Nutzung des LDAPS-Servers.

9.5.2 RADIUS¶

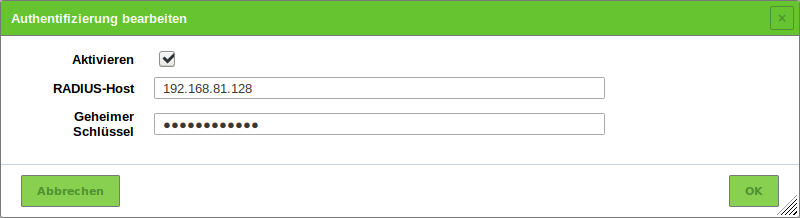

Die RADIUS-Authentifizierung wird wie folgt durchgeführt:

Als Administrator einloggen.

Administration > Radius in der Menüleiste wählen.

Checkbox Aktivieren aktivieren (siehe Abb. 9.20).

Hostnamen oder IP-Adresse des RADIUS-Servers in das Eingabefeld RADIUS-Host eingeben.

Gemeinsamen geheimen Schlüssel in das Eingabefeld Geheimer Schlüssel eingeben.

Auf OK klicken.

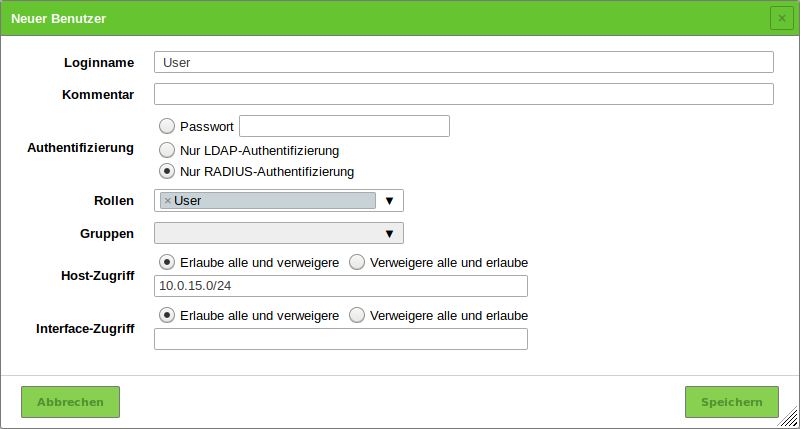

→ Wenn die RADIUS-Authentifizierung aktiviert ist, ist die Option Nur RADIUS-Authentifizierung beim Erstellen oder Bearbeiten eines Benutzers verfügbar. Standardmäßig ist diese Option deaktiviert.

Neuen Benutzer erstellen oder vorhandenen Benutzer bearbeiten (siehe Kapitel 9.1).

Checkbox Nur RADIUS-Authentifizierung aktivieren, falls der Benutzer die Möglichkeit haben soll, sich per RADIUS zu authentifizieren (siehe Abb. 9.21).

Deutsch

Deutsch