12 Compliance-Scans und besondere Scans durchführen¶

In der Informationstechnologie (IT) ist die Compliance der Hauptansatz für Unternehmen, um ihre Informationen und Vermögenswerte geschützt und sicher zu verwahren.

Mit zunehmender Cyberkriminalität sehen Regierungen die Notwendigkeit, die Identitäten und Vermögen ihrer Bürger zu schützen. Dazu werden Vorschriften und Verordnungen zum Schutz der Privatsphäre und der IT-Sicherheit aufgestellt. Einrichtungen für die Informationssicherheit, wie die Information Systems Audit and Control Association (ISACA) und die Internationale Organisation für Normung (ISO) veröffentlichen IT-Sicherheitsstandards, -rahmenpläne und -leitfäden.

Für diese Standards, Rahmenpläne und Richtlinien müssen Unternehmen entsprechende Schutzmaßnahmen einrichten, um sich selbst und ihre Informationsbestände vor Angriffen zu schützen. Für die Implementierung muss das Unternehmen einen IT-Sicherheitsrahmenplan erstellen, der Richtlinien, Standards, Baselines, Leitfäden und detaillierte Vorgänge enthält.

Schwachstellenbewertungssysteme wie die Greenbone Enterprise Appliance können IT-Sicherheitsfachleute dabei unterstützen, ihre Schutzmaßnahmen auf die oben genannten Standards, Rahmenpläne und Leitfäden zu prüfen.

Die Appliance unterstützt das Durchführen von Audits, basierend auf Richtlinien.

Die Kapitel 12.4, 12.5 und 12.6 zeigen einige Beispiele für Richtlinienaudits.

Bemerkung

Die in diesen Kapiteln genutzten Richtlinien werden über den Feed bereitgestellt.

Manche Richtlinien sind möglicherweise noch nicht verfügbar, werden aber zu einem späteren Zeitpunkt hinzugefügt.

Falls eine Richtlinie nicht verfügbar ist, kann der Greenbone Enterprise Support kontaktiert werden.

12.1 Richtlinien konfigurieren und verwalten¶

Richtlinien sind Scan-Konfigurationen mit der Kennzeichnung Richtlinie.

Alle Standardrichtlinien von Greenbone sind Datenobjekte, die über den Feed verteilt werden. Sie werden mit jedem Feed-Update heruntergeladen und aktualisiert.

Falls keine Standardrichtlinien verfügbar sind, ist möglicherweise ein Feed-Update nötig oder der Feed Import Owner muss festgelegt werden (siehe Kapitel 7.2.1.9.1).

Standardrichtlinien können nicht bearbeitet werden. Außerdem können sie nur temporär vom Feed Import Owner oder von einem Super-Administrator gelöscht werden. Während des nächsten Feed-Updates werden sie wieder heruntergeladen.

Bemerkung

Um eine Standardrichtlinie dauerhaft zu löschen, muss der Feed Import Owner sie löschen. Anschließend muss der Feed Import Owner auf (Unset) geändert werden (siehe Kapitel 7.2.1.9.1).

Zusätzlich zu den Standardrichtlinien können benutzerdefinierte Richtlinien erstellt (siehe Kapitel 12.1.1) oder importiert (siehe Kapitel 12.1.2) werden.

12.1.1 Eine Richtlinie erstellen¶

Eine neue Richtlinie kann wie folgt erstellt werden:

Resilience > Compliance Richtlinien in der Menüleiste wählen.

Neue Richtlinie durch Klicken auf

erstellen.

erstellen.Bemerkung

Alternativ kann eine Richtlinie importiert werden (siehe Kapitel 12.1.2).

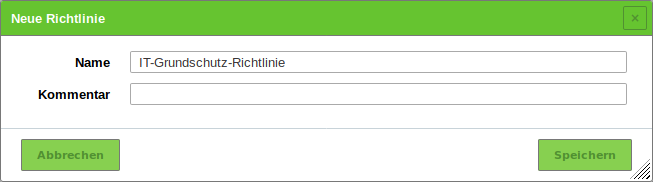

Namen der Richtlinie in das Eingabefeld Name eingeben (siehe Abb. 12.1).

Auf Speichern klicken.

→ Die Richtlinie wird erstellt und auf der Seite Richtlinien angezeigt.

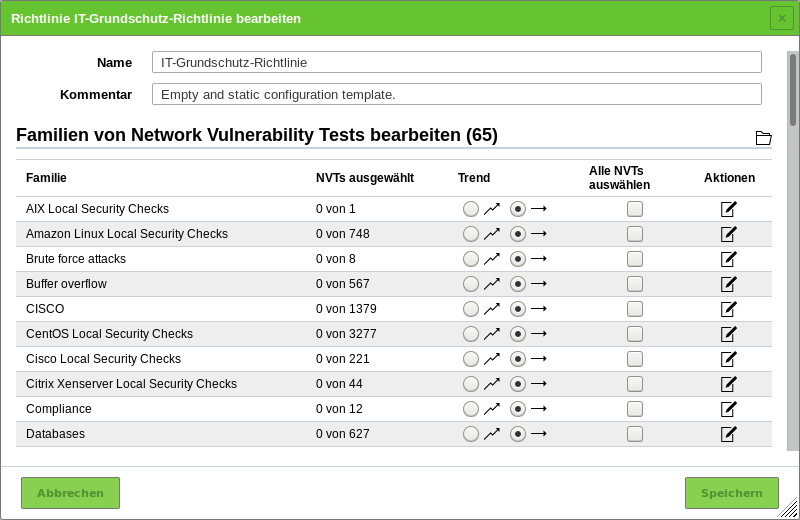

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten den Radiobutton

wählen, falls neue VT-Familien automatisch hinzugefügt und aktiviert werden soll (siehe Abb. 12.2).

wählen, falls neue VT-Familien automatisch hinzugefügt und aktiviert werden soll (siehe Abb. 12.2).Im Abschnitt Familien von Network Vulnerability Tests bearbeiten die Checkboxen Alle NVTs auswählen aktivieren, falls alle VTs einer Familie aktiviert werden sollen.

Für eine VT-Familie auf

klicken, um sie zu bearbeiten (siehe Abb. 12.3).

klicken, um sie zu bearbeiten (siehe Abb. 12.3).Bemerkung

Die folgenden VT-Familien können nicht bearbeitet werden:

- CentOS Local Security Checks

- Debian Local Security Checks

- Fedora Local Security Checks

- Huawei EulerOS Local Security Checks

- Oracle Linux Local Security Checks

- Red Hat Local Security Checks

- SuSE Local Security Checks

- Ubuntu Local Security Checks

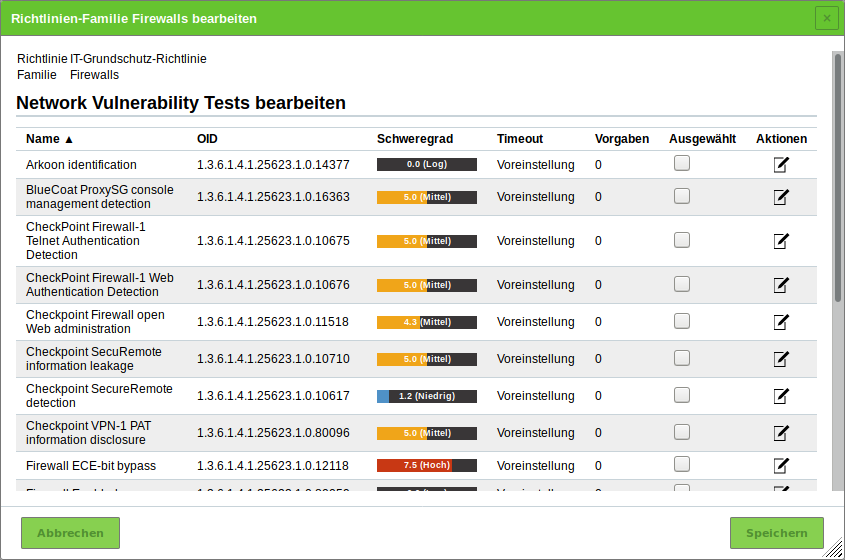

Die Checkboxen der VTs, die aktiviert werden sollen, in der Spalte Ausgewählt aktivieren.

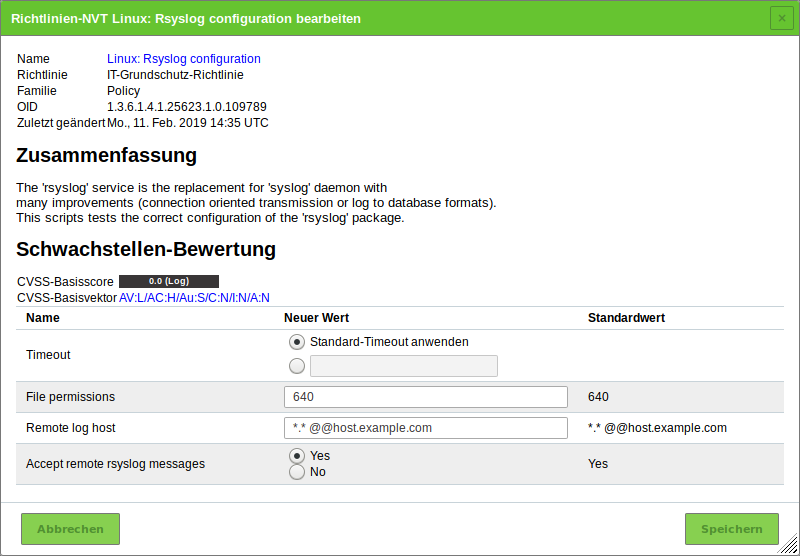

Für einen VT auf

klicken, um ihn zu bearbeiten (siehe Abb. 12.4).

klicken, um ihn zu bearbeiten (siehe Abb. 12.4).Bemerkung

Falls systemspezifische VTs der VT-Familie Policy genutzt werden (z. B. beginnend mit „Linux“, „Microsoft Windows“, „Microsoft Office“), muss der Radiobutton Ja für Verbose Policy Controls im VT Compliance Tests (VT-Familie Compliance) gewählt werden.

Bemerkung

Falls das Bearbeiten eines VT das Hochladen einer Textdatei beinhaltet, sollte die Datei mit UTF-8 codiert sein.

12.1.2 Eine Richtlinie importieren¶

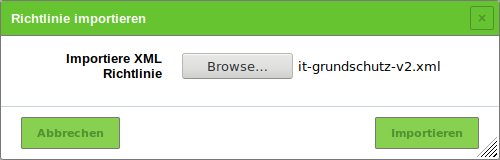

Eine Richtlinie kann wie folgt importiert werden:

Resilience > Compliance Richtlinien in der Menüleiste wählen.

Auf Browse… klicken und die XML-Datei der Richtlinie wählen (siehe Abb. 12.5).

Auf Importieren klicken.

Bemerkung

Falls der Name der importierten Richtlinie bereits vorhanden ist, wird ein Zusatz an den Namen angehängt.

→ Die importierte Richtlinie wird auf der Seite Richtlinien angezeigt.

Schritte 5 bis 15 aus Kapitel 12.1.1 durchführen, um die Richtlinie zu bearbeiten.

12.1.3 Richtlinien verwalten¶

Listenseite

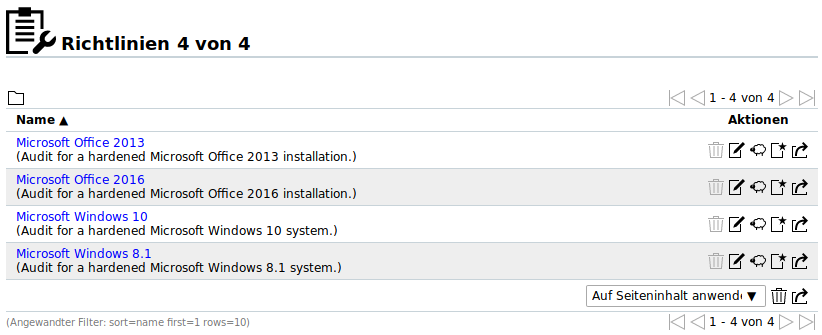

Alle vorhandenen Richtlinien können angezeigt werden, indem Resilience > Compliance Richtlinien in der Menüleiste gewählt wird (siehe Abb. 12.6).

Für alle Richtlinien werden die folgenden Informationen angezeigt:

- Name

- Name der Richtlinie.

Für alle Richtlinien sind die folgenden Aktionen verfügbar:

Die Richtlinie in den Papierkorb verschieben. Nur Richtlinien, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden. Solange die Richtlinie nicht aus dem Papierkorb gelöscht wird, wird sie beim nächsten Feed-Update nicht neu heruntergeladen.

Die Richtlinie in den Papierkorb verschieben. Nur Richtlinien, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden. Solange die Richtlinie nicht aus dem Papierkorb gelöscht wird, wird sie beim nächsten Feed-Update nicht neu heruntergeladen. Die Richtlinie bearbeiten. Nur selbst erstellte Richtlinien, die aktuell nicht genutzt werden, können bearbeitet werden.

Die Richtlinie bearbeiten. Nur selbst erstellte Richtlinien, die aktuell nicht genutzt werden, können bearbeitet werden. Die Richtlinie klonen.

Die Richtlinie klonen. Ein neues Audit für die Richtlinie erstellen (siehe Kapitel 12.2.1.2).

Ein neues Audit für die Richtlinie erstellen (siehe Kapitel 12.2.1.2). Die Richtlinie als XML-Datei exportieren.

Die Richtlinie als XML-Datei exportieren.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Richtlinien können mehrere Richtlinien zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Richtlinien in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Richtlinien können mehrere Richtlinien zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Richtlinien in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen einer Richtlinie werden Details der Richtlinie angezeigt. Durch Klicken auf  wird die Detailseite der Richtlinie geöffnet.

wird die Detailseite der Richtlinie geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über die Richtlinie.

- Scanner-Vorgaben

- Alle Scanner-Vorgaben für die Richtlinie mit aktuellen und Standardwerten.

- NVT-Familien

- Alle VT-Familien für die Richtlinie mit der Anzahl aktivierter VTs und dem Trend.

- NVT-Vorgaben

- Alle VT-Vorgaben für die Richtlinie.

- Berechtigungen

- Zugewiesene Berechtigungen (siehe Kapitel 9.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Richtlinien anzeigen.

Die Listenseite mit allen Richtlinien anzeigen. Eine neue Richtlinie erstellen (siehe Kapitel 12.1.1).

Eine neue Richtlinie erstellen (siehe Kapitel 12.1.1). Die Richtlinie klonen.

Die Richtlinie klonen. Die Richtlinie bearbeiten. Nur selbst erstellte Richtlinien, die aktuell nicht genutzt werden, können bearbeitet werden.

Die Richtlinie bearbeiten. Nur selbst erstellte Richtlinien, die aktuell nicht genutzt werden, können bearbeitet werden. Die Richtlinie in den Papierkorb verschieben. Nur Richtlinien, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden. Solange die Richtlinie nicht aus dem Papierkorb gelöscht wird, wird sie beim nächsten Feed-Update nicht neu heruntergeladen.

Die Richtlinie in den Papierkorb verschieben. Nur Richtlinien, die aktuell nicht genutzt werden, können in den Papierkorb verschoben werden. Solange die Richtlinie nicht aus dem Papierkorb gelöscht wird, wird sie beim nächsten Feed-Update nicht neu heruntergeladen. Die Richtlinie als XML-Datei exportieren.

Die Richtlinie als XML-Datei exportieren. Eine Richtlinie importieren (siehe Kapitel 12.1.2).

Eine Richtlinie importieren (siehe Kapitel 12.1.2).

12.2 Audits konfigurieren und verwalten¶

Audits sind Scanaufgaben mit der Kennzeichnung Audit.

12.2.1 Ein Audit erstellen¶

12.2.1.1 Ein Audit auf der Seite Audits erstellen¶

Ein Audit kann auf der Seite Audits wie folgt erstellt werden:

Resilience > Compliance Audits in der Menüleiste wählen.

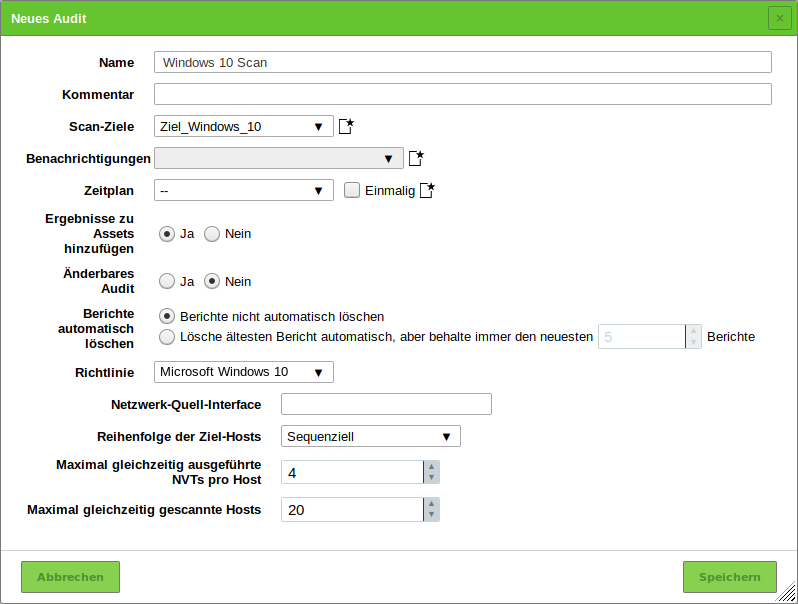

Audit definieren (siehe Abb. 12.7).

Auf Speichern klicken.

→ Das Audit wird erstellt und auf der Seite Audits angezeigt.

Die folgenden Informationen können eingegeben werden:

- Name

- Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden.

- Kommentar

- Der optionale Kommentar erlaubt es, Hintergrundinformationen festzuhalten. Diese erleichtern später das Verständnis des konfigurierten Audits.

- Scan-Ziele

Zuvor konfiguriertes Ziel aus der Drop-down-Liste wählen (siehe Kapitel 10.2.1).

Zusätzlich kann das Ziel durch Klicken auf

neben der Drop-down-Liste erstellt werden.

neben der Drop-down-Liste erstellt werden.- Benachrichtigungen

Zuvor konfigurierte Benachrichtigung aus der Drop-down-Liste wählen (siehe Kapitel 10.12). Statusänderungen des Audits können über E-Mail, System-Logger, HTTP oder einen Konnektor mitgeteilt werden.

Zusätzlich kann eine Benachrichtigung durch Klicken auf

neben der Drop-down-Liste erstellt werden.

neben der Drop-down-Liste erstellt werden.- Zeitplan

Zuvor konfigurierten Zeitplan aus der Drop-down-Liste wählen (siehe Kapitel 10.10). Das Audit kann einmalig oder wiederholt zu einer festgelegten Zeit, z. B. jeden Montagmorgen um 6:00, ausgeführt werden.

Zusätzlich kann ein Zeitplan durch Klicken auf

neben der Drop-down-Liste erstellt werden.

neben der Drop-down-Liste erstellt werden.- Ergebnisse zu Assets hinzufügen

- Das Auswählen dieser Option macht die Systeme automatisch für die Assetverwaltung der Appliance verfügbar (siehe Kapitel 13). Diese Auswahl kann später geändert werden.

- Änderbares Audit

- Verändern des Audits erlauben, auch wenn bereits Berichte erstellt wurden. Die Übereinstimmung zwischen den Berichten kann nicht garantiert werden, falls Audits verändert werden.

- Berichte automatisch löschen

- Diese Option löscht alte Berichte automatisch. Die maximale Anzahl an gespeicherten Berichten kann konfiguriert werden. Falls das Maximum überschritten wird, wird der älteste Bericht automatisch gelöscht. Die Werkseinstellung ist Berichte nicht automatisch löschen.

- Richtlinie

- Die Appliance besitzt vier vorkonfigurierte Richtlinien.

- Netzwerk-Quell-Interface

- Hier kann die Quellschnittstelle der Appliance für den Scan gewählt werden.

- Reihenfolge der Ziel-Hosts

Wählen, in welcher Reihenfolge die angegebenen Zielhosts bei Schwachstellentests verarbeitet werden. Verfügbare Optionen sind:

- Sequenziell

- Zufällig

- Rückwärts

Um die Abschätzung des Scanfortschritts zu verbessern, wird die Einstellung Zufällig empfohlen (siehe Kapitel 17.2.3).

Diese Einstellung hat keinen Einfluss auf den Erreichbarkeitstest, bei dem aktive Hosts in einem Zielnetzwerk identifiziert werden. Der Erreichbarkeitstest ist immer zufällig.

- Maximal gleichzeitig ausgeführte NVTs pro Host/Maximal gleichzeitig gescannte Hosts

Auswahl der Geschwindigkeit des Scans auf einem Host. Die Standardwerte sind bewusst gewählt. Falls mehrere VTs gleichzeitig auf einem System laufen oder mehrere Systeme zur gleichen Zeit gescannt werden, könnte der Scan negative Auswirkungen auf die Leistung der gescannten Systeme, des Netzwerks oder der Appliance selbst haben. Die Werte „maxhosts“ und „maxchecks“ können optimiert werden.

12.2.1.2 Ein Audit über eine Richtlinie erstellen¶

Ein Audit kann wie folgt direkt für eine Richtlinie erstellt werden:

Resilience > Compliance Richtlinien in der Menüleiste wählen.

In der Zeile der gewünschten Richtlinie auf

klicken.

klicken.→ Die Richtlinie ist bereits in der Drop-down-Liste Richtlinie ausgewählt.

Audit definieren.

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 12.2.1.1.

Auf Speichern klicken.

→ Das Audit wird erstellt und auf der Seite Audits angezeigt.

12.2.2 Ein Audit starten¶

In der Zeile des neu erstellten Audits auf  klicken.

klicken.

Bemerkung

Für Audits mit Zeitplan wird  angezeigt. Das Audit startet zu der Zeit, die im Zeitplan festgelegt wurde (siehe Kapitel 10.10)

angezeigt. Das Audit startet zu der Zeit, die im Zeitplan festgelegt wurde (siehe Kapitel 10.10)

→ Das Audit wird zur Warteschlange hinzugefügt. Danach beginnt der Scanner mit dem Scan.

Bemerkung

In einigen Fällen kann das Audit in der Warteschlange bleiben. Weitere Informationen befinden sich in Kapitel 17.3.

Für den Status eines Audits siehe Kapitel 12.2.3.

Sobald ein Audit gestartet wurde, kann der Bericht des Audits durch Klicken auf den Balken in der Spalte Status angezeigt werden. Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 11.

Sobald sich der Status zu Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 11.2.1).

Bemerkung

Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

12.2.3 Audits verwalten¶

Listenseite

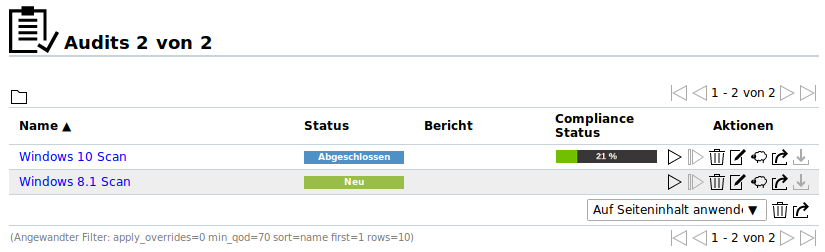

Alle vorhandenen Audits können angezeigt werden, indem Resilience > Compliance Audits in der Menüleiste gewählt wird (siehe Abb. 12.8).

Für alle Audits werden die folgenden Informationen angezeigt:

- Name

Name des Audits. Die folgenden Icons könnten angezeigt werden:

Das Audit ist als änderbar gekennzeichnet. Einige Einstellungen, die sonst gesperrt wären, sobald ein Bericht vorhanden ist, können bearbeitet werden.

Das Audit ist als änderbar gekennzeichnet. Einige Einstellungen, die sonst gesperrt wären, sobald ein Bericht vorhanden ist, können bearbeitet werden. Das Audit ist für die Durchführung auf einem Remote-Scanner konfiguriert (siehe Kapitel 16).

Das Audit ist für die Durchführung auf einem Remote-Scanner konfiguriert (siehe Kapitel 16). Das Audit ist für einen oder mehrere andere Benutzer sichtbar.

Das Audit ist für einen oder mehrere andere Benutzer sichtbar.- Status

Aktueller Status des Audits. Die folgenden Statusbalken sind möglich:

Das Audit wurde noch nicht ausgeführt, seitdem es erstellt wurde.

Das Audit wurde noch nicht ausgeführt, seitdem es erstellt wurde. Das Audit wurde gerade gestartet. Die Appliance bereitet den Scan vor. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden.

Das Audit wurde gerade gestartet. Die Appliance bereitet den Scan vor. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden. Das Audit wird gerade ausgeführt. Die Prozentangabe basiert auf der Anzahl ausgeführter VTs auf den gewählten Hosts. Aus diesem Grund hängt der Wert nicht zwingend mit der bereits verstrichenen Zeit zusammen.

Das Audit wird gerade ausgeführt. Die Prozentangabe basiert auf der Anzahl ausgeführter VTs auf den gewählten Hosts. Aus diesem Grund hängt der Wert nicht zwingend mit der bereits verstrichenen Zeit zusammen. Das Audit wurde zur Warteschlange hinzugefügt. In einigen Fällen kann es in der Warteschlange bleiben. Weitere Informationen befinden sich in Kapitel 17.3.

Das Audit wurde zur Warteschlange hinzugefügt. In einigen Fällen kann es in der Warteschlange bleiben. Weitere Informationen befinden sich in Kapitel 17.3. Das Audit wurde gelöscht. Der tatsächliche Löschvorgang kann einige Zeit dauern, da Berichte ebenfalls gelöscht werden müssen. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden.

Das Audit wurde gelöscht. Der tatsächliche Löschvorgang kann einige Zeit dauern, da Berichte ebenfalls gelöscht werden müssen. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden. Das Audit wurde vor Kurzem aufgefordert, zu stoppen. Die Scanmaschine hat noch nicht auf die Anfrage reagiert. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden.

Das Audit wurde vor Kurzem aufgefordert, zu stoppen. Die Scanmaschine hat noch nicht auf die Anfrage reagiert. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden. Das Audit wurde gestoppt. Der neueste Bericht ist möglicherweise noch nicht komplett. Andere Gründe für diesen Status können der Reboot der Appliance oder ein Stromausfall sein. Nach dem Neustart des Scanners wird das Audit automatisch fortgesetzt.

Das Audit wurde gestoppt. Der neueste Bericht ist möglicherweise noch nicht komplett. Andere Gründe für diesen Status können der Reboot der Appliance oder ein Stromausfall sein. Nach dem Neustart des Scanners wird das Audit automatisch fortgesetzt. Das Audit wurde gerade fortgesetzt. Die Appliance bereitet den Scan vor. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden.

Das Audit wurde gerade fortgesetzt. Die Appliance bereitet den Scan vor. Audits mit diesem Status können nicht gestoppt, fortgesetzt oder gelöscht werden.Beim Fortsetzen eines Scans werden alle nicht abgeschlossenen Hosts komplett aufs Neue gescannt. Die Daten der bereits vollständig gescannten Hosts bleiben erhalten.

Ein Fehler ist aufgetreten und das Audit wurde unterbrochen. Der neueste Bericht ist möglicherweise noch nicht komplett oder fehlt vollständig.

Ein Fehler ist aufgetreten und das Audit wurde unterbrochen. Der neueste Bericht ist möglicherweise noch nicht komplett oder fehlt vollständig.- Bericht

- Datum und Zeit des neuesten Berichts. Durch Klicken auf die Angabe wird die Detailseite des neuesten Berichts geöffnet.

- Compliance Status

- Anforderungen, die als konform erkannt wurden im Verhältnis zu Anforderungen, die als nicht konform erkannt wurden (in Prozent).

Für alle Audits sind die folgenden Aktionen verfügbar:

Das Audit starten. Nur Audits, die aktuell nicht ausgeführt werden, können gestartet werden.

Das Audit starten. Nur Audits, die aktuell nicht ausgeführt werden, können gestartet werden. Das aktuell ausgeführte Audit stoppen. Alle gefundenen Ergebnisse werden in der Datenbank gespeichert.

Das aktuell ausgeführte Audit stoppen. Alle gefundenen Ergebnisse werden in der Datenbank gespeichert. Die Details des zugewiesenen Zeitplans anzeigen (nur für Audits mit Zeitplan verfügbar, siehe Kapitel 10.10).

Die Details des zugewiesenen Zeitplans anzeigen (nur für Audits mit Zeitplan verfügbar, siehe Kapitel 10.10). Das gestoppte Audit fortsetzen. Alle nicht abgeschlossenen Hosts werden komplett aufs Neue gescannt. Die Daten der bereits vollständig gescannten Hosts bleiben erhalten.

Das gestoppte Audit fortsetzen. Alle nicht abgeschlossenen Hosts werden komplett aufs Neue gescannt. Die Daten der bereits vollständig gescannten Hosts bleiben erhalten. Das Audit in den Papierkorb verschieben.

Das Audit in den Papierkorb verschieben. Das Audit bearbeiten.

Das Audit bearbeiten. Das Audit klonen.

Das Audit klonen. Das Audit als XML-Datei exportieren.

Das Audit als XML-Datei exportieren. Den Bericht des Audits als GCR-Datei (Greenbone Compliance Report im PDF-Format) herunterladen.

Den Bericht des Audits als GCR-Datei (Greenbone Compliance Report im PDF-Format) herunterladen.

Bemerkung

Durch Klicken auf  oder

oder  unterhalb der Liste von Audits können mehrere Audits zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Audits in den Papierkorb verschoben oder exportiert werden.

unterhalb der Liste von Audits können mehrere Audits zur gleichen Zeit in den Papierkorb verschoben oder exportiert werden. Die Drop-down-Liste wird genutzt, um auszuwählen, welche Audits in den Papierkorb verschoben oder exportiert werden.

Detailseite

Durch Klicken auf den Namen eines Audits werden Details des Audits angezeigt. Durch Klicken auf  wird die Detailseite des Audits geöffnet.

wird die Detailseite des Audits geöffnet.

Die folgenden Register sind verfügbar:

- Informationen

- Allgemeine Informationen über das Audit.

- Berechtigungen

- Zugewiesene Berechtigungen (siehe Kapitel 9.4).

Die folgenden Aktionen sind in der linken oberen Ecke verfügbar:

Das entsprechende Kapitel im Anwenderhandbuch öffnen.

Das entsprechende Kapitel im Anwenderhandbuch öffnen. Die Listenseite mit allen Audits anzeigen.

Die Listenseite mit allen Audits anzeigen. Ein neues Audit erstellen (siehe Kapitel 12.2.1.1).

Ein neues Audit erstellen (siehe Kapitel 12.2.1.1). Das Audit klonen.

Das Audit klonen. Das Audit bearbeiten.

Das Audit bearbeiten. Das Audit in den Papierkorb verschieben.

Das Audit in den Papierkorb verschieben. Das Audit als XML-Datei exportieren.

Das Audit als XML-Datei exportieren. Das Audit starten. Nur Audits, die aktuell nicht ausgeführt werden, können gestartet werden.

Das Audit starten. Nur Audits, die aktuell nicht ausgeführt werden, können gestartet werden. Das aktuell ausgeführte Audit stoppen. Alle gefundenen Ergebnisse werden in der Datenbank gespeichert.

Das aktuell ausgeführte Audit stoppen. Alle gefundenen Ergebnisse werden in der Datenbank gespeichert. Das gestoppte Audit fortsetzen. Alle nicht abgeschlossenen Hosts werden komplett aufs Neue gescannt. Die Daten der bereits vollständig gescannten Hosts bleiben erhalten.

Das gestoppte Audit fortsetzen. Alle nicht abgeschlossenen Hosts werden komplett aufs Neue gescannt. Die Daten der bereits vollständig gescannten Hosts bleiben erhalten. Den letzten Bericht des Audits oder alle Berichte des Audits anzeigen.

Den letzten Bericht des Audits oder alle Berichte des Audits anzeigen. Die Ergebnisse des Audits anzeigen.

Die Ergebnisse des Audits anzeigen.

12.3 Richtlinienberichte nutzen und verwalten¶

Berichte für Audits sind den Berichten aller anderen Aufgaben ähnlich.

Nach dem Starten eines Scans kann der Bericht der bis dahin gefundenen Ergebnisse angesehen werden. Wenn der Scan abgeschlossen ist, ändert sich der Status zu Abgeschlossen und keine weiteren Ergebnisse werden hinzugefügt.

12.3.1 Einen Richtlinienbericht nutzen¶

Ein Richtlinienbericht kann auf die gleiche Weise wie jeder andere Bericht genutzt werden. Kapitel 11.2 enthält Informationen über das Lesen, Interpretieren, Filtern, Exportieren, Importieren und Vergleichen von Berichten.

Für weitere Informationen über Ergebnisse und Schwachstellen siehe Kapitel 11.3 und 11.4.

12.3.2 Einen Richtlinienbericht exportieren¶

Bemerkung

Ein Richtlinienbericht muss immer im Berichtformat Greenbone Compliance Report PDF (GCR PDF) heruntergeladen werden. Das Herunterladen in einem anderen Berichtformat führt zu einem leeren Bericht.

Zusätzlich kann der Bericht von der Seite Audits wie folgt heruntergeladen werden:

12.4 Allgemeine Richtlinienscans¶

Beim Durchführen von Richtlinienscans gibt es vier Gruppen von VTs in der VT-Familie Policy, die entsprechend konfiguriert werden können.

Mindestens der Basis-VT und ein zusätzlicher VT sind erforderlich, um einen Richtlinienscan durchzuführen.

Die vier VT-Arten sind:

- Basis

- Dieser VT führt den eigentlichen Scan der Richtlinie durch.

- Errors

- Dieser VT fasst alle Elemente zusammen, in denen beim Ausführen des Basis-VTs Fehler auftraten.

- Matches

- Dieser VT fasst alle Elemente zusammen, auf die die vom Basis-VT ausgeführten Prüfungen zutreffen.

- Violations

- Dieser VT fasst alle Elemente zusammen, auf die die vom Basis-VT ausgeführten Prüfungen nicht zutreffen.

Bemerkung

Der Basis-VT muss für einen Richtliniencheck immer gewählt werden, da er die eigentliche Prüfung durchführt. Die andren drei VTs können entsprechend der Anforderungen gewählt werden. Falls beispielsweise das Erkennen von Mustern nicht von Bedeutung ist, sollte zusätzlich nur ein VT der Art Violations gewählt werden.

12.4.1 Dateiinhalt prüfen¶

Prüfungen des Dateiinhalts gehören zu den Richtlinienprüfungen, die nicht explizit nach Schwachstellen suchen, sondern die Erfüllung von Dateiinhalten (z. B. Konfigurationsdateien) bezüglich bestimmter Vorgaben kontrollieren.

Die Appliance stellt ein Richtlinienmodul bereit, um zu prüfen, ob der Dateiinhalt mit einer gegebenen Richtlinie übereinstimmt.

Im Allgemeinen ist dies ein authentifizierter Scan, was bedeutet, dass sich die Scanmaschine in das Zielsystem einloggen muss, um die Prüfung durchzuführen (siehe Kapitel 10.3).

Die Prüfung des Dateiinhalts kann nur auf Systemen durchgeführt werden, die den Befehl grep unterstützen. Dabei handelt es sich meist um Linux oder Linux-ähnliche Systeme.

Vier unterschiedliche VTs der VT-Familie Policy bieten die Prüfung des Dateiinhalts:

- File Content: Dieser VT führt die eigentliche Prüfung des Dateiinhalts durch.

- File Content: Errors: Dieser VT zeigt die Dateien, in denen Fehler auftraten (z. B. die Datei wurde nicht auf dem Zielsystem gefunden).

- File Content: Matches: Dieser VT zeigt die Muster und Dateien, die die Prüfung des Dateiinhalts bestanden haben (die vorgegebenen Muster stimmen in der Datei überein).

- File Content: Violations: Dieser VT zeigt die Muster und Dateien, die die Prüfung des Dateiinhalts nicht bestanden haben (die vorgegebenen Muster stimmen in der Datei nicht überein).

12.4.1.1 Muster des Dateiinhalts prüfen¶

- Referenzdatei mit den zu prüfenden Mustern erstellen. Folgend ist ein Beispiel:

filename|pattern|presence/absence

/tmp/filecontent_test|^paramter1=true.*$|presence

/tmp/filecontent_test|^paramter2=true.*$|presence

/tmp/filecontent_test|^paramter3=true.*$|absence

/tmp/filecontent_test_notthere|^paramter3=true.*$|absence

Bemerkung

Die Datei muss die Zeile filename|pattern|presence/absence enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält drei Felder, die durch | getrennt sind.

Das erste Feld enthält den Pfad und Dateinamen, das zweite Feld enthält das zu prüfende Muster (als regulären Ausdruck) und das dritte Feld gibt an, ob das Muster vorhanden sein muss oder nicht vorhanden sein darf.

Resilience > Compliance Richtlinien in der Menüleiste wählen.

In der Zeile der gewünschten Richtlinie auf

klicken.

klicken.→ Die geklonte Richtlinie wird auf der Seite Richtlinien angezeigt.

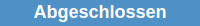

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die VT-Familie Policy auf

klicken.

klicken.→ Alle VTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 12.9).

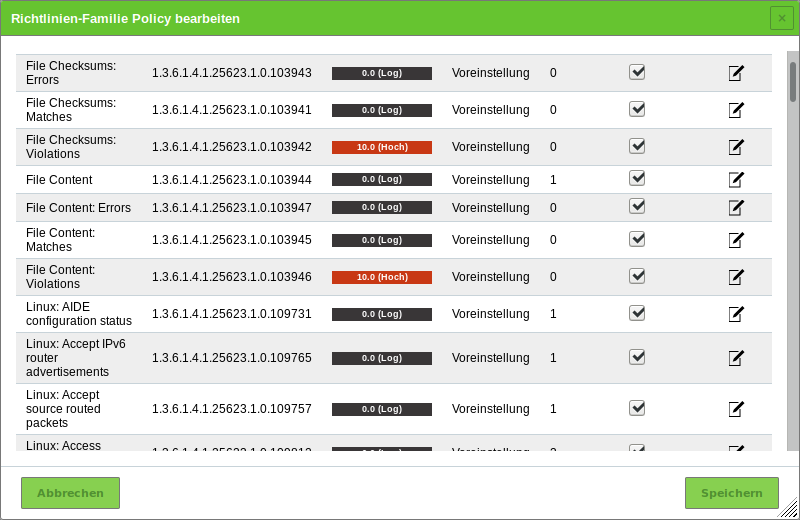

Checkbox Datei hochladen aktivieren (siehe Abb. 12.10).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Richtlinie aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den VT zu speichern.

Auf Speichern klicken, um die VT-Familie zu speichern.

Auf Speichern klicken, um die Richtlinie zu speichern.

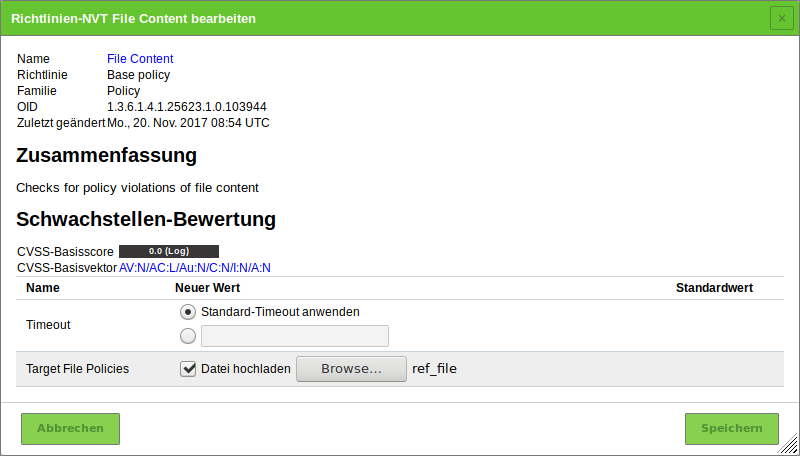

12.4.1.2 Den Schweregrad ändern¶

VTs der Art Violations haben einen standardmäßigen Schweregrad von 10.

Dieser Standard-Schweregrad kann wie in Kapitel 11.2.1 beschrieben geändert werden.

Durch das Aufteilen in drei unterschiedlichen VTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

Im folgenden Beispiel wurden die Schweregrade von File Content: Violations und File Content: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 12.11).

12.4.2 Registryinhalt prüfen¶

Die Registrierungsdatenbank (Registry) ist eine Datenbank in Microsoft Windows, die wichtige Informationen über Systemhardware, installierte Programme und Benutzeraccounts auf dem Computer enthält. Microsoft Windows verweist kontinuierlich auf die Informationen in der Registry.

Aufgrund der Beschaffenheit der Microsoft-Windows-Registry trägst sich jedes Programm und jede Anwendung unter Microsoft Windows selbst in die Registry ein. Sogar Malware und anderer schädlicher Code hinterlassen normalerweise Spuren in der Registry.

Die Registry kann genutzt werden, um nach bestimmten Anwendungen oder mit Malware verbundenen Informationen, wie Versionslevel und -nummer, zu suchen. Außerdem können fehlende oder veränderte Registryeinstellungen auf potentielle Verletzungen der Sicherheitsrichtlinie an einem Endpunkt hinweisen.

Die Appliance stellt ein Richtlinienmodul bereit, um Registryeinträge auf dem Zielsystem zu verifizieren. Dieses Modul prüft sowohl die An- oder Abwesenheit von Registryeinstellungen als auch Registryverletzungen.

Da die Registry auf Microsoft-Windows-Systeme beschränkt ist, kann diese Prüfung nur auf diesen Systemen durchgeführt werden.

Um auf die Regsitry des Zielsystems zuzugreifen, muss ein authentifizierter Scan ausgeführt werden.

Vier unterschiedliche VTs der VT-Familie Policy bieten die Prüfung des Registryinhalts:

- Windows Registry Check: Dieser VT führt die eigentliche Prüfung des Registryinhalts auf den Dateien durch.

- Windows Registry Check: Errors: Dieser VT zeigt die Dateien, in denen Fehler auftraten (z. B. der Registryinhalt wurde nicht auf dem Zielsystem gefunden).

- Windows Registry Check: OK: Dieser VT zeigt die Registryeinstellungen, die die Prüfung der Registry bestanden haben (korrekter Registryinhalt).

- Windows Registry Check: Violations: Dieser VT zeigt den Registryinhalt, der die Prüfung der Registry nicht bestanden haben (fehlerhafter Registryinhalt).

12.4.2.1 Muster des Registryinhalts prüfen¶

- Referenzdatei mit dem Referenzinhalt erstellen. Folgend ist ein Beispiel:

Present|Hive|Key|Value|ValueType|ValueContent

TRUE|HKLM|SOFTWARE\Macromedia\FlashPlayer\SafeVersions|8.0|REG_DWORD|33

TRUE|HKLM|SOFTWARE\Microsoft\Internet Explorer

TRUE|HKLM|SOFTWARE\Microsoft\Internet Explorer|Version|REG_SZ|9.11.10240.16384

TRUE|HKLM|SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\

System|LocalAccountTokenFilterPolicy|REG_DWORD|1

FALSE|HKLM|SOFTWARE\Virus

TRUE|HKLM|SOFTWARE\ShouldNotBeHere

TRUE|HKLM|SOFTWARE\Macromedia\FlashPlayer\SafeVersions|8.0|REG_DWORD|*

Bemerkung

Die Datei muss die Zeile Present|Hive|Key|Value|ValueType|ValueContent enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält sechs Felder, die durch | getrennt sind.

Das erste Feld gibt an, ob ein Registryeintrag vorhanden sein muss oder nicht, das zweite enthält die logische Untereinheit, in der sich der Registryinhalt befindet, das dritte den Schlüssel, das vierte den Wert, das fünfte den Werttyp und das sechste den Wertinhalt. Falls ein Sternchen * in der letzten Spalte genutzt wird, ist jeder Wert gültig und akzeptiert.

Resilience > Compliance Richtlinien in der Menüleiste wählen.

In der Zeile der Richtlinie Microsoft Windows Registry Check auf

klicken.

klicken.→ Die geklonte Richtlinie wird auf der Seite Richtlinien angezeigt.

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die VT-Familie Policy auf

klicken.

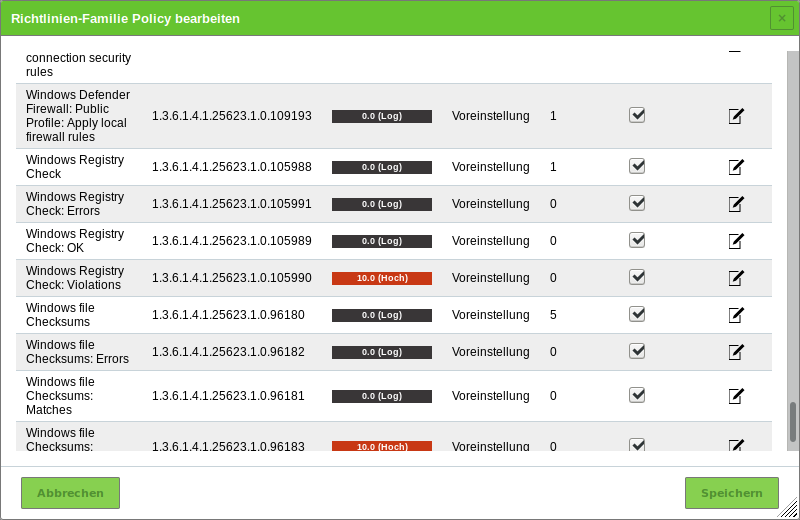

klicken.→ Alle VTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 12.12).

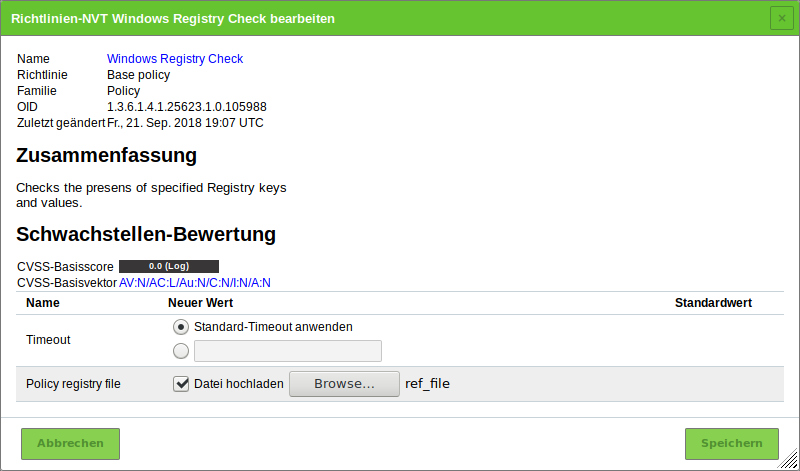

Checkbox Datei hochladen aktivieren (siehe Abb. 12.13).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Richtlinie aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den VT zu speichern.

Auf Speichern klicken, um die VT-Familie zu speichern.

Auf Speichern klicken, um die Richtlinie zu speichern.

12.4.2.2 Den Schweregrad ändern¶

VTs der Art Violations haben einen standardmäßigen Schweregrad von 10.

Dieser Standard-Schweregrad kann wie in Kapitel 11.2.1 beschrieben geändert werden.

Durch das Aufteilen in drei unterschiedlichen VTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

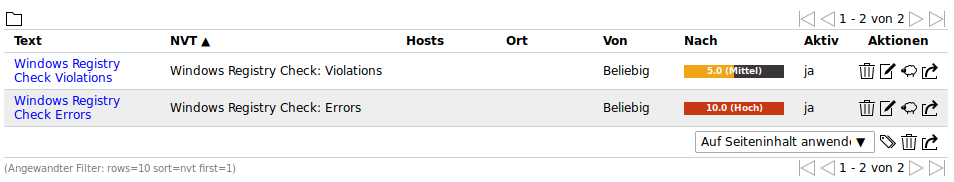

Im folgenden Beispiel wurden die Schweregrade von Windows Registry Check: Violations und Windows Registry Check: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 12.14).

12.4.3 Datei-Prüfsummen prüfen¶

Prüfungen der Datei-Prüfsummen gehören zu Richtlinienaudits, die nicht ausdrücklich auf Schwachstellen prüfen, sondern stattdessen auf Integrität einer Datei.

Die Appliance stellt ein Richtlinienmodul bereit, um die Dateiintegrität auf dem Zielsystem zu verifizieren. Dieses Modul prüft den Dateiinhalt durch MD5- oder SHA1-Prüfsummen.

Im Allgemeinen ist dies ein authentifizierter Scan, was bedeutet, dass sich die Scanmaschine in das Zielsystem einloggen muss, um die Prüfung durchzuführen.

Die Prüfung von Prüfsummen kann nur auf Systemen durchgeführt werden, die Prüfsummen unterstützen. Normalerweise sind dies Linux- oder linuxähnliche Systeme. Trotzdem bietet die Appliance auch ein Modul für die Prüfung von Prüfsummen auf Microsoft-Windows-Systemen (siehe Kapitel 12.4.3.3).

Vier unterschiedliche VTs der VT-Familie Policy stellen die Prüfung der Datei-Prüfsummen bereit:

- File Checksums: Dieser VT führt die eigentliche Prüfung der Prüfsummen auf den Dateien durch.

- File Checksums: Errors: Dieser VT zeigt die Dateien, in denen Fehler auftraten (z. B. die Datei wurde nicht auf dem Zielsystem gefunden).

- File Checksums: Matches: Dieser VT zeigt die Dateien, die die Prüfung der Prüfsummen bestanden haben (übereinstimmende Prüfsummen).

- File Checksums: Violations: Dieser VT zeigt die Dateien, die die Prüfung der Prüfsummen nicht bestanden haben (falsche Prüfsummen).

12.4.3.1 Muster der Datei-Prüfsummen prüfen¶

Referenzdatei mit den zu prüfenden Prüfsummen erstellen. Folgend ist ein Beispiel:

Checksum|File|Checksumtype 6597ecf8208cf64b2b0eaa52d8169c07|/bin/login|md5 ed3ed98cb2efa9256817948cd27e5a4d9be2bdb8|/bin/bash|sha1 7c59061203b2b67f2b5c51e0d0d01c0d|/bin/pwd|md5

Bemerkung

Die Datei muss die Zeile Checksum|File|Checksumtype enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält drei Felder, die durch | getrennt sind.

Das erste Feld enthält die Prüfsumme in hexadezimaler Schreibweise, das zweite den Pfad und Dateinamen und das dritte den Prüfsummentyp. Aktuell werden MD5 und SHA1 unterstützt.

Wichtig

Prüfsummen und Prüfsummentypen müssen in Kleinbuchstaben geschrieben werden.

Resilience > Compliance Richtlinien in der Menüleiste wählen.

In der Zeile der gewünschten Richtlinie auf

klicken.

klicken.→ Die geklonte Richtlinie wird auf der Seite Richtlinien angezeigt.

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die VT-Familie Policy auf

klicken.

klicken.→ Alle VTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 12.15).

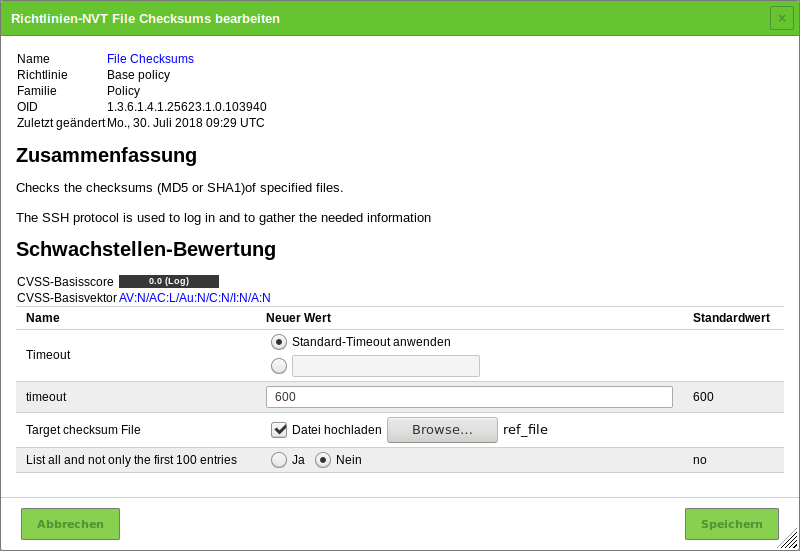

Checkbox Datei hochladen aktivieren (siehe Abb. 12.16).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Richtlinie aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

- Auf Speichern klicken, um den VT zu speichern.

- Auf Speichern klicken, um die VT-Familie zu speichern.

- Auf Speichern klicken, um die Richtlinie zu speichern.

12.4.3.2 Den Schweregrad ändern¶

VTs der Art Violations haben einen standardmäßigen Schweregrad von 10.

Dieser Standard-Schweregrad kann wie in Kapitel 11.2.1 beschrieben geändert werden.

Durch das Aufteilen in drei unterschiedlichen VTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

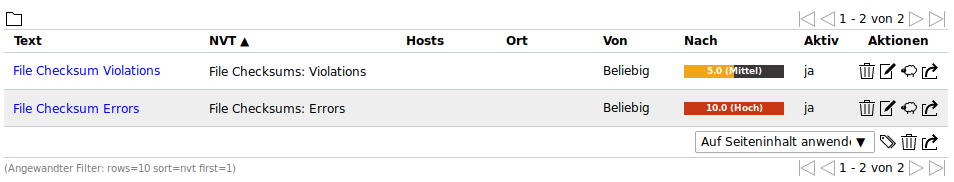

Im folgenden Beispiel wurden die Schweregrade von File Checksum: Violations und File Checksum: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 12.17).

12.4.3.3 Muster der Datei-Prüfsummen für Microsoft Windows prüfen¶

Die Appliance stellt ein ähnliches Modul für Microsoft-Windows-Systeme für die Prüfung der Datei-Prüfsummen bereit.

Da Microsoft Windows kein internes Programm für das Erstellen von Prüfsummen anbietet, muss eines entweder manuell oder automatisch durch den VT erstellt werden. Die Appliance nutzt ReHash zum Erstellen von Prüfsummen auf Microsoft-Windows-Systemen.

Bemerkung

Es gibt zwei Betriebsarten für diese Prüfungen:

- Nutzung eines Tools, das manuell auf dem Zielsystem installiert wurde.

- Falls gewünscht, wird das Tool ReHash während der Prüfroutine auch automatisch auf dem Zielsystem installiert und deinstalliert.

Wie für Linuxsysteme befinden sich die VTs für die Prüfung der Prüfsummen in der VT-Familie Policy.

Referenzdatei mit den zu prüfenden Mustern erstellen. Folgend ist ein Beispiel:

Checksum|File|Checksumtype 6597ecf8208cf64b2b0eaa52d8169c07|/bin/login|md5 ed3ed98cb2efa9256817948cd27e5a4d9be2bdb8|/bin/bash|sha1 7c59061203b2b67f2b5c51e0d0d01c0d|/bin/pwd|md5

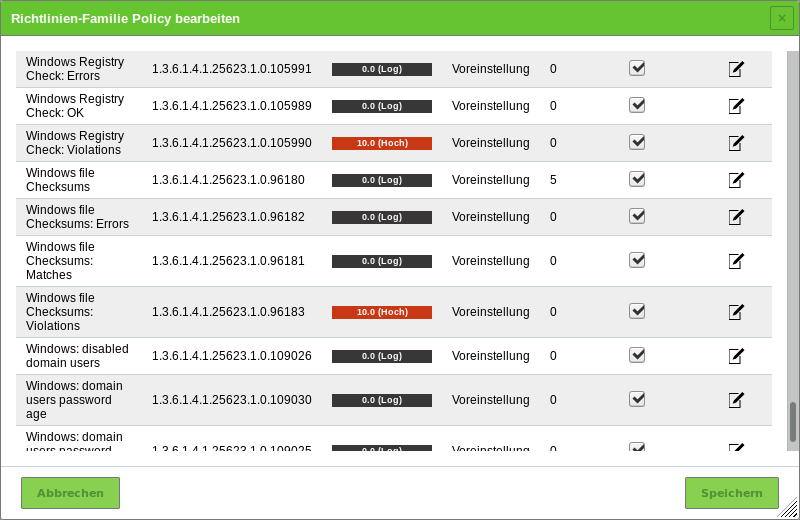

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die VT-Familie Policy auf

klicken.

klicken.→ Alle VTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 12.18).

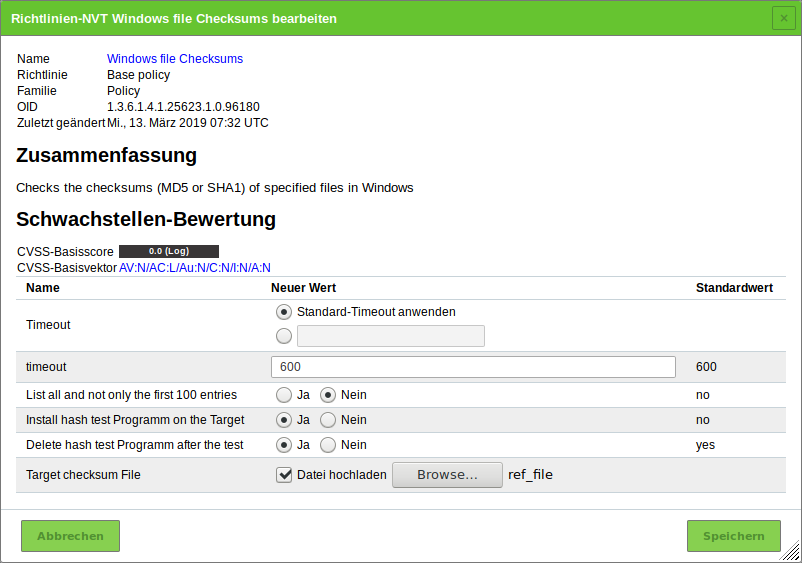

Für Delete hash test Programm after the test den Radiobutton Ja wählen, falls das Prüfsummenprogramm ReHash nach der Prüfung gelöscht werden soll (siehe Abb. 12.19).

Tipp

Das Programm kann auf dem Zielsystem verbleiben, z. B. um nachfolgende Prüfungen zu beschleunigen, und muss deshalb nicht jedes Mal übertragen werden.

Für Install hash test Programm on the Target den Radiobutton Ja wählen, falls das Prüfsummenprogramm ReHash automatisch auf dem Zielsystem installiert werden soll.

Bemerkung

Falls es nicht automatisch installiert wird, muss es manuell unter

C:\Windows\system32(auf 32-Bit-Systemen) oderC:\Windows\SysWOW64(auf 64-Bit-Systemen) installiert werden und für den authentifizierten Benutzer ausführbar sein.Checkbox Datei hochladen aktivieren.

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Richtlinie aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den VT zu speichern.

Auf Speichern klicken, um die VT-Familie zu speichern.

Auf Speichern klicken, um die Richtlinie zu speichern.

12.4.4 CPE-basierte Prüfungen durchführen¶

Für detaillierte Informationen über Common Platform Enumeration (CPE) siehe Kapitel 14.2.2.

12.4.4.1 Einfache CPE-basierte Prüfungen für Sicherheitsrichtlinien¶

Mit jedem ausgeführten Scan werden CPEs für die gefundenen Produkte gespeichert. Dies geschieht unabhängig davon, ob das Produkt tatsächlich ein Sicherheitsproblem darstellt oder nicht. Auf dieser Basis ist es möglich, einfache Sicherheitsrichtlinien und die Prüfungen für die Compliance mit diesen zu beschreiben.

Mit der Greenbone Enterprise Appliance ist es möglich, Richtlinien zu beschreiben, die sowohl das Vorhandensein als auch das Fehlen eines Produkt prüfen. Diese Fälle können mit einem Schweregrad in Verbindung gebracht werden, um im Scanbericht zu erscheinen.

Die Beispiele zeigen, wie die Compliance einer Richtlinie bezüglich bestimmter Produkte in einer IT-Infrastruktur geprüft wird und wie das Melden mit den entsprechenden Schweregraden durchgeführt wird.

Die Informationen darüber, ob ein bestimmtes Produkt auf dem Zielsystem vorhanden ist, wird von einem einzigen Vulnerability Test (VT) oder sogar unabhängig von einer Anzahl besonderer VTs gesammelt. Dies bedeutet, dass für ein bestimmtes Produkt eine optimierte Richtlinie bestimmt werden kann, die sich nur auf dieses Produkt konzentriert und keinerlei andere Scanaktivität durchführt.

12.4.4.2 Das Vorhandensein problematischer Produkte entdecken¶

Dieses Beispiel zeigt, wie das Vorhandensein eines problematischen Produkts in einer IT-Infrastruktur als schwerwiegendes Problem klassifiziert und als solches gemeldet wird.

Resilience > Compliance Richtlinien in der Menüleiste wählen.

Namen der Richtlinie festlegen.

Auf Speichern klicken.

→ Die Richtlinie wird erstellt und auf der Seite Richtlinien angezeigt.

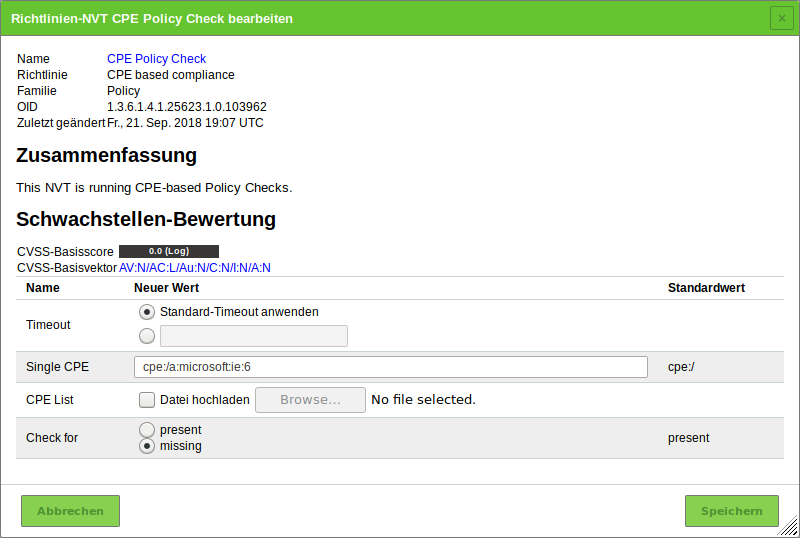

Es kann entweder nach einer einzelnen CPE oder nach mehreren CPEs gleichzeitig gesucht werden.

Eine einzelne CPE in das Eingabefeld Single CPE eingeben, z. B.

cpe:/a:microsoft:ie:6(siehe Abb. 12.20).oder

Checkbox Datei hochladen aktivieren, auf Browse… klicken und eine Datei wählen, die eine Liste von CPEs enthält.

Bemerkung

Die Datei muss eine Textdatei sein, in der die CPEs durch Kommas oder Zeilenumbrüche getrennt sind.

Das problematische Produkt soll nicht vorhanden sein, d. h. die Bedingung muss auf missing gesetzt werden. Wenn das Produkt allerdings entdeckt wird, wird dies als kritisch bewertet.

Radiobutton missing wählen.

Auf Speichern klicken, um den VT zu speichern.

Checkbox Ausgewählt für folgende VTs aktivieren: CPE Policy Check, CPE-based Policy Check Error, CPE-based Policy Check OK und CPE-based Policy Check Violations.

Auf Speichern klicken, um die VT-Familie zu speichern.

Checkbox Ausgewählt für die VT-Familie Product Detection aktivieren (siehe Abb. 12.21).

Auf Speichern klicken, um die Richtlinie zu speichern.

Bemerkung

Falls die bloße Verfügbarkeit eines Produkts betrachtet werden soll, muss ein Remotezugriff mit Anmeldedaten konfiguriert werden, um lokale Sicherheitsprüfungen anzuwenden (siehe Kapitel 10.3.2). Falls nur nach laufenden Netzwerkdiensten gesucht werden soll, hilft dies normalerweise nicht, sondern erhöht stattdessen die Anzahl an Falsch-Positiv-Meldungen.

Neues Ziel erstellen (siehe Kapitel 10.2.1), neues Audit erstellen (siehe Kapitel 12.2.1.1) und Audit ausführen (siehe Kapitel 12.2.2).

Beim Erstellen des Audits die zuvor erstellte Richtlinie nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Tipp

Um nur die Ergebnisse der CPE-basierten Richtlinienprüfungen anzuzeigen, kann ein passender Filter angewendet werden.

cpein das Eingabefeld Filter eingeben.→ Die Berichte für die CPE-basierten Richtlinienprüfungen werden angezeigt.

Auf das Datum eines Berichts klicken.

→ Der Bericht für die CPE-basierten Richtlinienprüfungen wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Bemerkung

VTs der Art Violations haben einen standardmäßigen Schweregrad von 10.

Dieser Standard-Schweregrad kann wie in Kapitel 11.2.1 beschrieben geändert werden.

Falls das problematische Produkt auf einem der Zielsysteme gefunden wurde, wird dies als Problem gemeldet.

12.5 Standardrichtlinien prüfen¶

12.5.1 IT-Grundschutz¶

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht das IT-Grundschutz-Kompendium, welches 2017 die IT-Grundschutz-Kataloge ablöste und nützliche Informationen für das Erkennen von Schwachstellen und das Bekämpfen von Angriffen auf IT-Umgebungen liefert.

Greenbone stellt eine Richtlinie bereit, die die Compliance mit den folgenden Modulen des IT-Grundschutz-Kompendiums prüft:

- SYS.1.2.2 Windows Server 2012

- SYS.1.3 Server unter Linux und Unix

- SYS.2.2.2 Clients unter Windows 8.1

- SYS.2.2.3 Clients unter Windows 10

- SYS.2.3 Clients unter Linux und Unix

Ein IT-Grundschutz-Scan kann wie folgt ausgeführt werden:

Neues Ziel erstellen (siehe Kapitel 10.2.1), neues Audit erstellen (siehe Kapitel 12.2.1.1) und Audit ausführen (siehe Kapitel 12.2.2).

Beim Erstellen des Audits die Richtlinie IT-Grundschutz nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den IT-Grundschutz-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden. Der Bericht enthält detaillierte Informationen über konforme, nicht konforme und unvollständige Anforderungen.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

GCR PDF in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die PDF-Datei herunterladen.

12.5.2 BSI TR-03116: Kryptographische Vorgaben für Projekte der Bundesregierung¶

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlichte eine technische Richtlinie TR-03116: Kryptographische Vorgaben für Projekte der Bundesregierung. Teil 4 dieser Richtlinie beschreibt die Sicherheitsanforderungen für Dienste der Bundesregierung unter Nutzung der kryptografischen Protokolle SSL/TLS, S/MIME und OpenPGP.

Die Anforderungen basieren auf Vorhersagen für die Sicherheit der Algorithmen und Schlüssellängen für die nächsten Jahre.

Greenbone stellt eine Richtlinie bereit, die die Compliance der Dienste mit der technischen Richtlinie „TR-03116“ prüft.

Die Richtlinie prüft, ob die gescannten Hosts und Dienste SSL/TLS nutzen. Falls dies der Fall ist, wird die Compliance mit der Richtlinie getestet.

Die Richtlinie nennt drei Hauptanforderungen:

- TLS-Version

- TLS-Versionen unter 1.2 sind nicht zulässig.

- Unterstützte Ciphers

Wenn TLS 1.2 aktiviert ist, muss eine der folgenden Ciphers unterstützt werden:

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

Wenn TLS 1.3 aktiviert ist, muss die Cipher TLS_AES_128_GCM_SHA256 unterstützt werden.

- Erlaubte Cipher-Suites

Wenn TLS 1.2 aktiviert ist, sind nur die folgenden Cipher-Suites zulässig:

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

Wenn TLS 1.3 aktiviert ist, sind nur die folgenden Cipher-Suites zulässig:

- TLS_AES_128_GCM_SHA256

- TLS_AES_256_GCM_SHA384

- TLS_AES_128_CCM_SHA256

Ein BSI-TR-03116-Scan kann wie folgt ausgeführt werden:

Neues Ziel erstellen (siehe Kapitel 10.2.1), neues Audit erstellen (siehe Kapitel 12.2.1.1) und Audit ausführen (siehe Kapitel 12.2.2).

Beim Erstellen des Audits die Richtlinie BSI TR-03116: Part 4 nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den BSI-TR-03116-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden. Der Bericht enthält detaillierte Informationen über konforme, nicht konforme und unvollständige Anforderungen.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

GCR PDF in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die PDF-Datei herunterladen.

12.5.3 BSI TR-02102: Kryptographische Verfahren: Empfehlungen und Schlüssellängen¶

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht eine technische Richtlinie TR-02102: Kryptographische Verfahren: Empfehlungen und Schlüssellängen. Teil 4 dieser Richtlinie beschreibt die Empfehlungen für die Nutzung des kryptographischen Protokolls Secure Shell (SSH).

Greenbone stellt eine Richtlinie bereit, die die Compliance der Dienste mit der technischen Richtlinie „TR-02102“ prüft.

Die folgenden SSH-Einstellungen in der Datei /etc/ssh/sshd_config werden in der Richtlinie getestet:

- Protocol (OID: 1.3.6.1.4.1.25623.1.0.150066): SSH-Version 2 muss genutzt werden.

- KexAlgorithms (OID: 1.3.6.1.4.1.25623.1.0.150077): Die folgenden Algorithmen sind für den Schlüsselaustausch während des SSH-Verbindungsaufbaus erlaubt: diffie-hellman-group-exchange-sha256, diffie-hellman-group14-sha256, diffie-hellman-group15-sha512, diffie-hellman-group16-sha512, rsa2048-sha256, ecdh-sha2-*

- ReKeyLimit (OID: 1.3.6.1.4.1.25623.1.0.150560): Das Schlüsselmaterial einer Verbindung muss nach 1 Stunde oder nach 1GiB übertragener Daten erneuert werden.

- Ciphers (OID: 1.3.6.1.4.1.25623.1.0.150225): Die folgenden Verschlüsselungsmethoden sind zulässig: AEAD_AES_128_GCM, AEAD_AES_256_GCM, aes256-cbc, aes192-cbc, aes128-cbc, aes128-ctr, aes192-ctr, aes256-ctr

- MACs (OID: 1.3.6.1.4.1.25623.1.0.109795): Die folgenden MACs sind zulässig: hmac-sha1, hmac-sha2-256, hmac-sha2-512

- HostKeyAlgorithms (OID: 1.3.6.1.4.1.25623.1.0.150559): Die folgenden Methoden zur Server-Authentisierung sind zulässig: pgp-sign-rsa, pgp-sign-dss, ecdsa-sha2-, x509v3-rsa2048-sha256, x509v3-ecdsa-sha2-

- AuthenticationMethods (OID: 1.3.6.1.4.1.25623.1.0.150561): Die Public-Key-Authentifizierungsmethode (publickey) muss genutzt werden.

- PubkeyAuthentication (OID: 1.3.6.1.4.1.25623.1.0.150222): Die Public-Key-Authentifizierungsmethode (publickey) muss zulässig sein.

Ein BSI-TR-02102-Scan kann wie folgt ausgeführt werden:

Neues Ziel erstellen (siehe Kapitel 10.2.1), neues Audit erstellen (siehe Kapitel 12.2.1.1) und Audit ausführen (siehe Kapitel 12.2.2).

Beim Erstellen des Audits die Richtlinie BSI TR-02102-4 nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den BSI-TR-02102-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden. Der Bericht enthält detaillierte Informationen über konforme, nicht konforme und unvollständige Anforderungen.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

GCR PDF in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die PDF-Datei herunterladen.

12.6 Einen TLS-Map-Scan durchführen¶

Das Protokoll Transport Layer Security (TLS) stellt die Vertraulichkeit, Authentizität und Integrität der Kommunikation in unsicheren Netzwerken sicher. Es richtet eine vertrauliche Kommunikation zwischen Sender und Empfänger, z. B. Webserver und Webbrowser, ein.

Mit der Greenbone Enterprise Appliance können Systeme gefunden werden, die Dienste anbieten, die SSL/TLS-Protokolle nutzen. Zusätzlich erkennt die Appliance die Protokollversionen und bietet Verschlüsselungsalgorithmen. Weiterführende Details eines Diensts können gewonnen werden, falls er korrekt identifiziert werden kann.

12.6.1 Auf TLS prüfen und die Scanergebnisse exportieren¶

Für einen Überblick über die TLS-Verwendung im Netzwerk oder auf einzelnen Systemen, empfiehlt Greenbone die Nutzung der Scan-Konfiguration TLS-Map. Diese Scan-Konfiguration erkennt die genutzten Protokollversionen und die angebotenen Verschlüsselungsalgorithmen. Zusätzlich versucht sie, tiefergehende Details des Diensts zu identifizieren.

Konfiguration > Portlisten in der Menüleiste wählen, um die vorkonfigurierten Portlisten anzusehen.

Bemerkung

Durch Klicken auf

können eigene Portlisten erstellt werden (siehe Kapitel 10.7.1).

können eigene Portlisten erstellt werden (siehe Kapitel 10.7.1).Passende Portliste, die gescannt werden soll, wählen.

Bemerkung

Es muss darauf geachtet werden, dass alle Ports von Interesse durch die Liste abgedeckt werden.

Je umfangreicher die Liste ist, desto länger dauert der Scan. Allerdings werden möglicherweise auch Dienste auf unüblichen Ports gefunden.

Das TLS-Protokoll basiert hauptsächlich auf TCP. Eine Portliste mit UDP-Ports verlangsamt den Scan, ohne gleichzeitig Vorteile zu bringen. Falls TCP-Ports abgedeckt werden sollen, sollte All TCP gewählt werden.

Neues Ziel erstellen (siehe Kapitel 10.2.1), neue Aufgabe erstellen (siehe Kapitel 10.2.2) und Aufgabe ausführen (siehe Kapitel 10.2.3).

Beim Erstellen der Aufgabe die Scan-Konfiguration TLS-Map nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den TLS-Map-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

TLS Map in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die CSV-Datei herunterladen.

→ Der Bericht kann in Anwendungen zur Tabellenkalkulation genutzt werden.

Die Datei enthält jeweils eine Zeile pro Port und System, auf dem ein Dienst unter Verwendung eines SSL-/TLS-Protokolls angeboten wird:

IP,Host,Port,TLS-Version,Ciphers,Application-CPE

192.168.12.34,www.local,443,TLSv1.0;SSLv3,SSL3_RSA_RC4_128_SHA;TLS1_RSA_RC4_128_SHA,

cpe:/a:apache:http_server:2.2.22;cpe:/a:php:php:5.4.4

192.168.56.78,www2.local,443,TLSv1.0;SSLv3,SSL3_RSA_RC4_128_SHA;TLS1_RSA_RC4_128_SHA,

cpe:/a:apache:http_server:2.2.22

Jede Zeile enhält die folgenden, kommagetrennten Informationen:

- IP

- Die IP-Adresse des Systems, auf dem der Dienst gefunden wurde.

- Host

- Falls verfügbar, der DNS-Name des Systems.

- Port

- Der Port, auf dem der Dienst gefunden wurde.

- TLS-Version

- Die Protokollversion, die vom Dienst angeboten wird. Falls mehr als eine Version angeboten wird, werden die Versionen durch Semikolons getrennt.

- Ciphers

- Die Verschlüsselungsalgorithmen, die vom Dienst angeboten werden. Falls mehr als ein Algorithmus angeboten wird, werden die Algorithmen durch Semikolons getrennt.

- Application-CPE

- Die gefundene Anwendung im CPE-Format. Falls mehr als eine Anwendung gefunden wird, werden die Anwendungen durch Semikolons getrennt.

Deutsch

Deutsch