14. Compliance-Scans und besondere Scans durchführen¶

In der Informationstechnologie (IT) ist die Compliance der Hauptansatz für Unternehmen, um ihre Informationen und Vermögenswerte geschützt und sicher zu verwahren.

Mit zunehmender Cyberkriminalität sehen Regierungen die Notwendigkeit, die Identitäten und Vermögen ihrer Bürger zu schützen. Dazu werden Vorschriften und Verordnungen zum Schutz der Privatsphäre und der IT-Sicherheit aufgestellt. Einrichtungen für die Informationssicherheit, wie die Information Systems Audit and Control Association (ISACA) und die Internationale Organisation für Normung (ISO) veröffentlichen IT-Sicherheitsstandards, -rahmenpläne und -leitfäden.

Für diese Standards, Rahmenpläne und Leitfäden müssen Unternehmen entsprechende Schutzmaßnahmen einrichten, um sich selbst und ihre Informationsbestände vor Angriffen zu schützen. Für die Implementierung muss das Unternehmen einen IT-Sicherheitsrahmenplan erstellen, der Richtlinien, Standards, Baselines, Leitfäden und detaillierte Vorgänge enthält.

Schwachstellenbewertungssysteme wie der Greenbone Security Manager (GSM) können IT-Sicherheitsexperten dabei unterstützen, ihre Schutzmaßnahmen auf die oben genannten Standards, Rahmenpläne und Leitfäden zu prüfen.

14.1. Allgemeine Richtlinienscans¶

Beim Durchführen von Richtlinienscans gibt es vier Gruppen von NVTs in der NVT-Familie Policy, die entsprechend konfiguriert werden können.

Mindestens zwei dieser vier Richtlinien-NVTs werden benötigt, um einen Richtlinienscan durchzuführen.

Die vier NVT-Arten sind:

- Basis

- Dieser NVT führt den eigentlichen Scan der Richtlinie durch.

- Errors

- Dieser NVT fasst alle Elemente zusammen, in denen beim Durchführen des Basis-NVTs Fehler auftraten.

- Matches

- Dieser NVT fasst alle Elemente zusammen, auf die die vom Basis-NVT durchgeführten Prüfungen zutreffen.

- Violations

- Dieser NVT fasst alle Elemente zusammen, auf die die vom Basis-NVT durchgeführten Prüfungen nicht zutreffen.

Bemerkung

Der Basis-NVT muss für eine Richtlinienprüfung immer gewählt werden, da er die eigentliche Prüfung durchführt. Die anderen drei NVTs können entsprechend der Anforderungen gewählt werden. Falls beispielsweise das Erkennen von Mustern nicht von Bedeutung ist, sollte zusätzlich nur ein NVT der Art Violations gewählt werden.

14.1.1. Dateiinhalt prüfen¶

Prüfungen des Dateiinhalts gehören zu den Richtlinienprüfungen, die nicht explizit nach Schwachstellen suchen, sondern die Erfüllung von Dateiinhalten (z. B. Konfigurationsdateien) bezüglich bestimmter Vorgaben kontrollieren.

Der GSM stellt ein Richtlinienmodul bereit, um zu prüfen, ob der Dateiinhalt mit einer gegebenen Richtlinie übereinstimmt.

Im Allgemeinen ist dies ein authentifizierter Scan, was bedeutet, dass sich die Scanmaschine in das Zielsystem einloggen muss, um die Prüfung durchzuführen (siehe Kapitel 10.3).

Die Prüfung des Dateiinhalts kann nur auf Systemen durchgeführt werden, die den Befehl grep unterstützen. Dabei handelt es sich meist um Linux oder Linux-ähnliche Systeme.

Vier unterschiedliche NVTs der NVT-Familie Policy bieten die Prüfung des Dateiinhalts:

- File Content: Dieser NVT führt die eigentliche Prüfung des Dateiinhalts durch.

- File Content: Errors: Dieser NVT zeigt die Dateien, in denen Fehler auftraten (z. B. die Datei wurde nicht auf dem Zielsystem gefunden).

- File Content: Matches: Dieser NVT zeigt die Muster und Dateien, die die Prüfung des Dateiinhalts bestanden haben (die vorgegebenen Muster stimmen in der Datei überein).

- File Content: Violations: Dieser NVT zeigt die Muster und Dateien, die die Prüfung des Dateiinhalts nicht bestanden haben (die vorgegebenen Muster stimmen in der Datei nicht überein).

14.1.1.1. Muster des Dateiinhalts prüfen¶

- Referenzdatei mit den zu prüfenden Mustern erstellen. Folgend ist ein Beispiel:

filename|pattern|presence/absence

/tmp/filecontent_test|^paramter1=true.*$|presence

/tmp/filecontent_test|^paramter2=true.*$|presence

/tmp/filecontent_test|^paramter3=true.*$|absence

/tmp/filecontent_test_notthere|^paramter3=true.*$|absence

Bemerkung

Die Datei muss die Zeile filename|pattern|presence/absence enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält drei Felder, die durch | getrennt sind.

Das erste Feld enthält den Pfad und Dateinamen, das zweite Feld enthält das zu prüfende Muster (als regulären Ausdruck) und das dritte Feld gibt an, ob das Muster vorhanden sein muss oder nicht vorhanden sein darf.

In der Zeile der entsprechenden Scan-Konfiguration auf

klicken.

klicken.Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

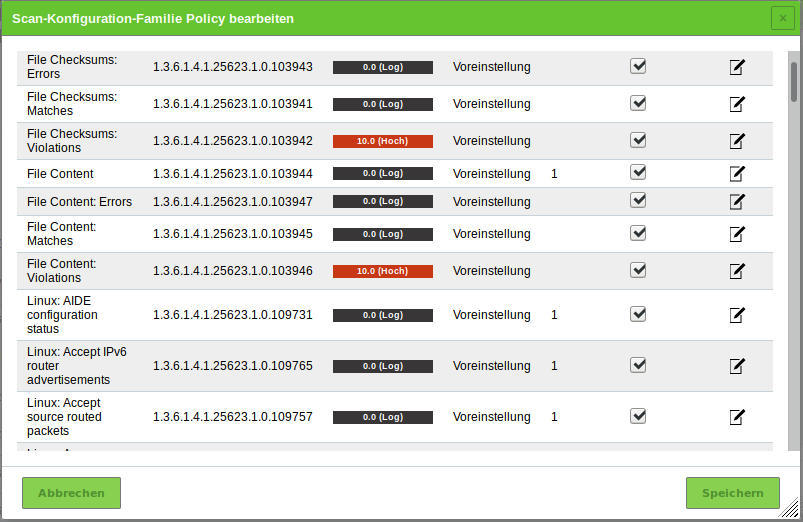

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.1).

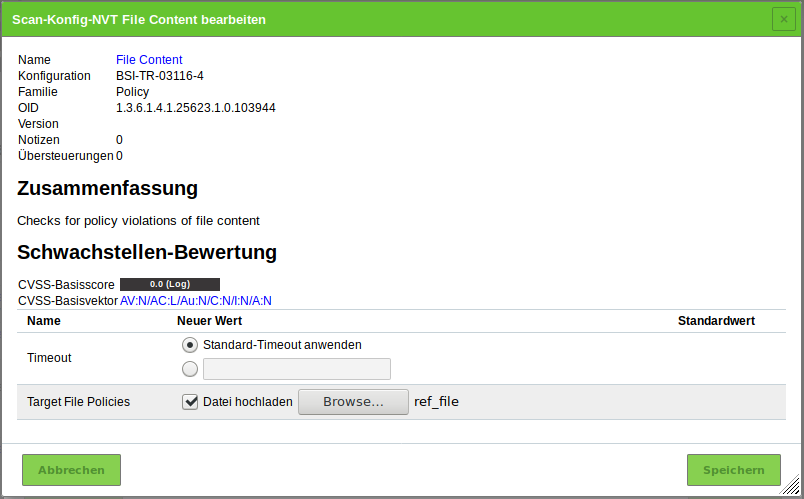

Checkbox Datei hochladen aktivieren (siehe Abb. 14.2).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Scan-Konfiguration aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

14.1.1.2. Den Schweregrad ändern¶

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

Durch das Aufteilen in drei unterschiedlichen NVTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

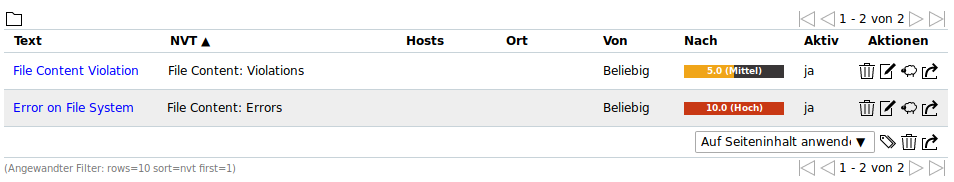

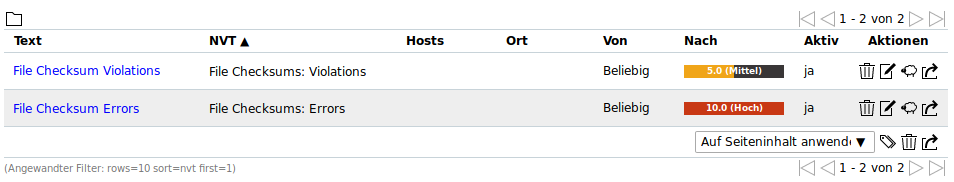

Im folgenden Beispiel wurden die Schweregrade von File Content: Violations und File Content: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 14.3).

14.1.1.3. Beispiel¶

Bemerkung

Die Übersteuerungen können entweder vor oder nach dem Scan erstellt werden. Letzteres ist einfacher, da die geeignete Übersteuerung über die Ergebnisseite erstellt werden kann (siehe Kapitel 11.8.1.1).

policy_file_content_example.xml und die zugehörige Prüfdatei filecontent_test herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Prüfdatei in das

/tmp/-Verzeichnis des Zielsystems extrahieren.Scans > Aufgaben in der Menüleiste wählen.

Aufgabe für das Ziel, auf dem die Prüfdatei gespeichert wurde, durch Bewegen der Maus über

und Klicken auf Neue Aufgabe erstellen.

und Klicken auf Neue Aufgabe erstellen.Bemerkung

Der Scan muss ein authentifizierter Scan mit geeigneten SSH-Anmeldedaten sein (siehe Kapitel 10.3.2).

14.1.2. Registryinhalt prüfen¶

Die Registrierungsdatenbank (Registry) ist eine Datenbank in Microsoft Windows, die wichtige Informationen über Systemhardware, installierte Programme und Benutzeraccounts auf dem Computer enthält. Microsoft Windows verweist kontinuierlich auf die Informationen in der Registry.

Aufgrund der Beschaffenheit der Microsoft-Windows-Registry trägt sich jedes Programm und jede Anwendung unter Microsoft Windows selbst in die Registry ein. Sogar Malware und anderer schädlicher Code hinterlassen normalerweise Spuren in der Registry.

Die Registry kann genutzt werden, um nach bestimmten Anwendungen oder mit Malware verbundenen Informationen wie Versionslevel und -nummer zu suchen. Außerdem können fehlende oder veränderte Registryeinstellungen auf potentielle Verletzungen der Sicherheitsrichtlinie an einem Endpunkt hinweisen.

Der GSM stellt ein Richtlinienmodul bereit, um Registryeinträge auf dem Zielsystem zu verifizieren. Dieses Modul prüft sowohl die An- oder Abwesenheit von Registryeinstellungen als auch Registryverletzungen.

Da die Registry auf Microsoft-Windows-Systeme beschränkt ist, kann diese Prüfung nur auf diesen Systemen durchgeführt werden.

Um auf die Regsitry des Zielsystems zuzugreifen, muss ein authentifizierter Scan durchgeführt werden.

Vier unterschiedliche NVTs der NVT-Familie Policy bieten die Prüfung des Registryinhalts:

- Windows Registry Check: Dieser NVT führt die eigentliche Prüfung des Registryinhalts auf den Dateien durch.

- Windows Registry Check: Errors: Dieser NVT zeigt die Dateien, in denen Fehler auftraten (z. B. der Registryinhalt wurde nicht auf dem Zielsystem gefunden).

- Windows Registry Check: OK: Dieser NVT zeigt die Registryeinstellungen, die die Prüfung der Registry bestanden haben (korrekter Registryinhalt).

- Windows Registry Check: Violations: Dieser NVT zeigt den Registryinhalt, der die Prüfung der Registry nicht bestanden haben (fehlerhafter Registryinhalt).

14.1.2.1. Muster des Registryinhalts prüfen¶

- Referenzdatei mit dem Referenzinhalt erstellen. Folgend ist ein Beispiel:

Present|Hive|Key|Value|ValueType|ValueContent

TRUE|HKLM|SOFTWARE\Macromedia\FlashPlayer\SafeVersions|8.0|REG_DWORD|33

TRUE|HKLM|SOFTWARE\Microsoft\Internet Explorer

TRUE|HKLM|SOFTWARE\Microsoft\Internet Explorer|Version|REG_SZ|9.11.10240.16384

TRUE|HKLM|SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\

System|LocalAccountTokenFilterPolicy|REG_DWORD|1

FALSE|HKLM|SOFTWARE\Virus

TRUE|HKLM|SOFTWARE\ShouldNotBeHere

TRUE|HKLM|SOFTWARE\Macromedia\FlashPlayer\SafeVersions|8.0|REG_DWORD|*

Bemerkung

Die Datei muss die Zeile Present|Hive|Key|Value|ValueType|ValueContent enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält sechs Felder, die durch | getrennt sind.

Das erste Feld gibt an, ob ein Registryeintrag vorhanden sein muss oder nicht, das zweite enthält die logische Untereinheit, in der sich der Registryinhalt befindet, das dritte den Schlüssel, das vierte den Wert, das fünfte den Werttyp und das sechste den Wertinhalt. Falls ein Sternchen * in der letzten Spalte genutzt wird, ist jeder Wert gültig und wird akzeptiert.

In der Zeile der entsprechenden Scan-Konfiguration auf

klicken.

klicken.Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

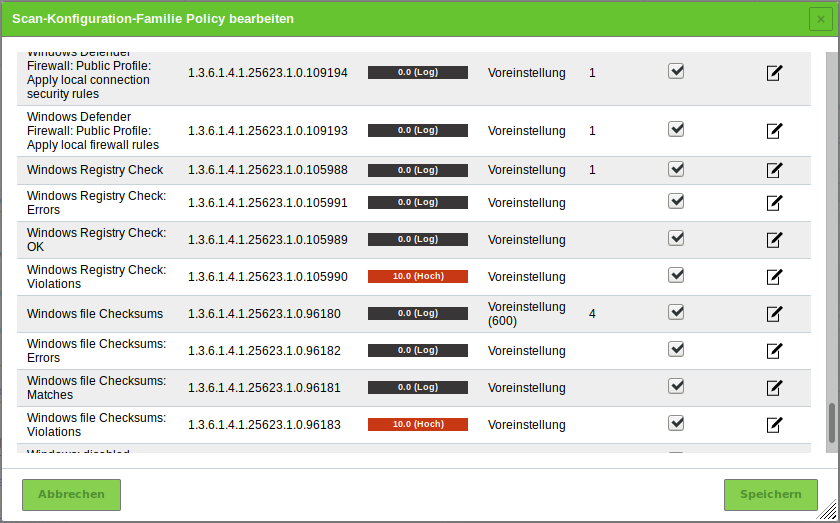

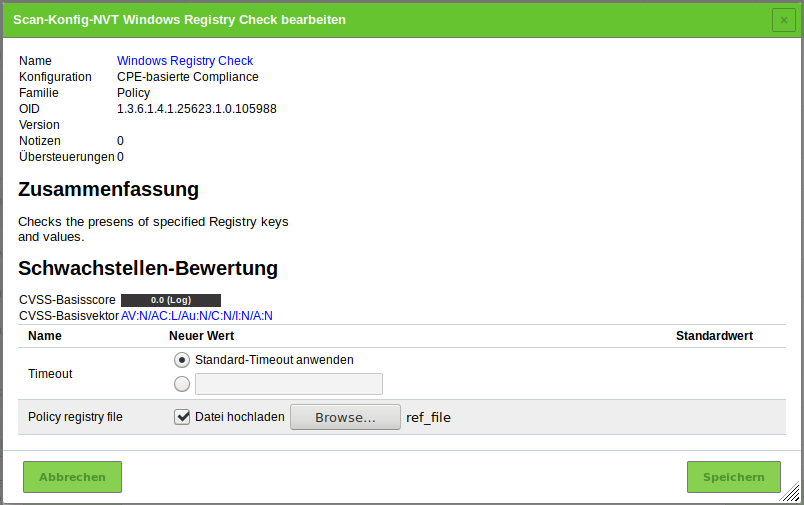

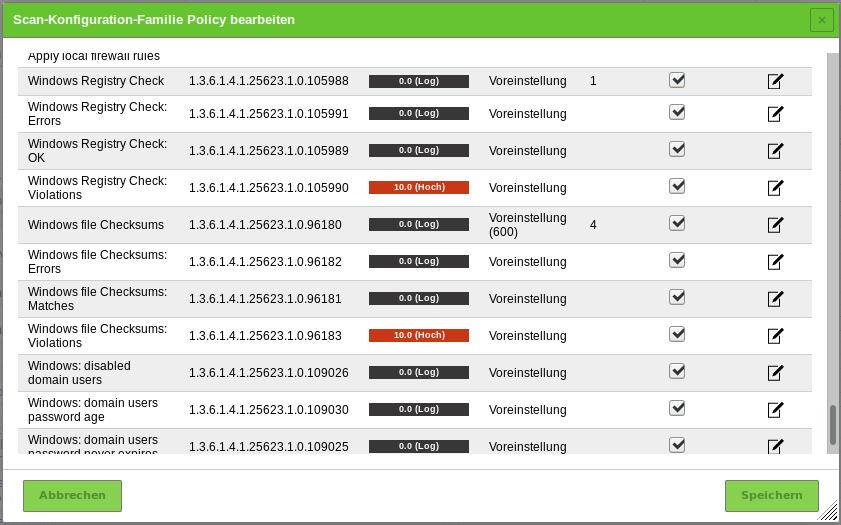

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.4).

Checkbox Datei hochladen aktivieren (siehe Abb. 14.5).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Scan-Konfiguration aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

14.1.2.2. Den Schweregrad ändern¶

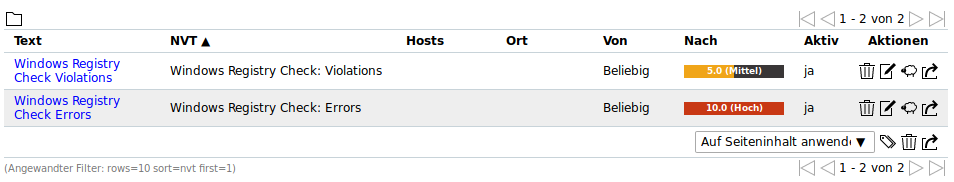

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

Durch das Aufteilen in drei unterschiedlichen NVTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

Im folgenden Beispiel wurden die Schweregrade von Windows Registry Check: Violations und Windows Registry Check: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 14.6).

14.1.2.3. Beispiel¶

Bemerkung

Die Übersteuerungen können entweder vor oder nach dem Scan erstellt werden. Letzteres ist einfacher, da die geeignete Übersteuerung über die Ergebnisseite erstellt werden kann (siehe Kapitel 11.8.1.1).

policy_registry_ScanConfig.xml und die zugehörige Prüfdatei registry_test herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Prüfdatei in das

/tmp/-Verzeichnis des Zielsystems extrahieren.Scans > Aufgaben in der Menüleiste wählen.

Aufgabe für das Ziel, auf dem die Prüfdatei gespeichert wurde, durch Bewegen der Maus über

und Klicken auf Neue Aufgabe erstellen.

und Klicken auf Neue Aufgabe erstellen.Bemerkung

Der Scan muss ein authentifizierter Scan mit geeigneten SSH-Anmeldedaten sein (siehe Kapitel 10.3.2).

14.1.3. Datei-Prüfsummen prüfen¶

Prüfungen der Datei-Prüfsummen gehören zu Richtlinienaudits, die nicht ausdrücklich auf Schwachstellen prüfen, sondern stattdessen auf Integrität einer Datei.

Der GSM stellt ein Richtlinienmodul bereit, um die Dateiintegrität auf dem Zielsystem zu verifizieren. Dieses Modul prüft den Dateiinhalt durch MD5- oder SHA1-Prüfsummen.

Im Allgemeinen ist dies ein authentifizierter Scan, was bedeutet, dass sich die Scanmaschine in das Zielsystem einloggen muss, um die Prüfung durchzuführen.

Die Prüfung von Prüfsummen kann nur auf Systemen durchgeführt werden, die Prüfsummen unterstützen. Normalerweise sind dies Linux- oder Linux-ähnliche Systeme. Trotzdem bietet der GSM auch ein Modul für die Prüfung von Prüfsummen auf Microsoft-Windows-Systemen (siehe Kapitel 14.1.3.4).

Vier unterschiedliche NVTs der NVT-Familie Policy stellen die Prüfung der Datei-Prüfsummen bereit:

- File Checksums: Dieser NVT führt die eigentliche Prüfung der Prüfsummen auf den Dateien durch.

- File Checksums: Errors: Dieser NVT zeigt die Dateien, in denen Fehler auftraten (z. B. die Datei wurde nicht auf dem Zielsystem gefunden).

- File Checksums: Matches: Dieser NVT zeigt die Dateien, die die Prüfung der Prüfsummen bestanden haben (übereinstimmende Prüfsummen).

- File Checksums: Violations: Dieser NVT zeigt die Dateien, die die Prüfung der Prüfsummen nicht bestanden haben (falsche Prüfsummen).

14.1.3.1. Muster der Datei-Prüfsummen prüfen¶

Referenzdatei mit den zu prüfenden Prüfsummen erstellen. Folgend ist ein Beispiel:

Checksum|File|Checksumtype 6597ecf8208cf64b2b0eaa52d8169c07|/bin/login|md5 ed3ed98cb2efa9256817948cd27e5a4d9be2bdb8|/bin/bash|sha1 7c59061203b2b67f2b5c51e0d0d01c0d|/bin/pwd|md5

Bemerkung

Die Datei muss die Zeile Checksum|File|Checksumtype enthalten.

Die nachfolgenden Zeilen enthalten jeweils einen Prüfeintrag.

Jede Zeile enthält drei Felder, die durch | getrennt sind.

Das erste Feld enthält die Prüfsumme in hexadezimaler Schreibweise, das zweite den Pfad und den Dateinamen und das dritte den Prüfsummentyp. Aktuell werden MD5 und SHA1 unterstützt.

Wichtig

Prüfsummen und Prüfsummentypen müssen in Kleinbuchstaben geschrieben werden.

In der Zeile der entsprechenden Scan-Konfiguration auf

klicken.

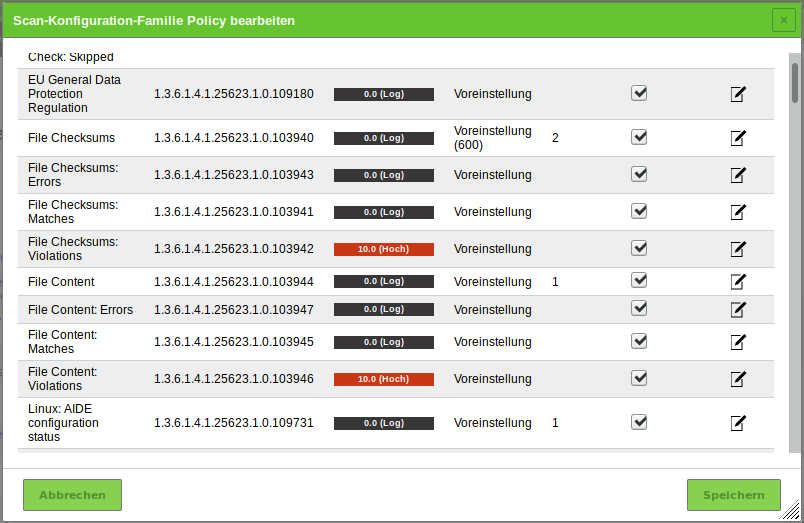

klicken.Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

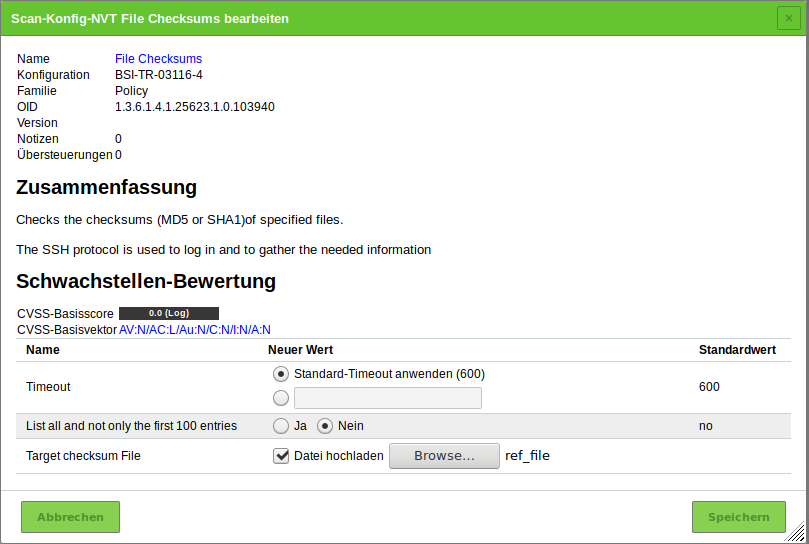

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.7).

Checkbox Datei hochladen aktivieren (siehe Abb. 14.8).

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Scan-Konfiguration aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

14.1.3.2. Den Schweregrad ändern¶

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

Durch das Aufteilen in drei unterschiedlichen NVTs ist es möglich, abhängig von den Anforderungen, verschiedene Übersteuerungen für den Schweregrad zu erstellen.

Im folgenden Beispiel wurden die Schweregrade von File Checksum: Violations und File Checksum: Errors geändert, was entsprechend in den Berichten angezeigt wird (siehe Abb. 14.9).

14.1.3.3. Beispiel¶

Bemerkung

Die Übersteuerungen können entweder vor oder nach dem Scan erstellt werden. Letzteres ist einfacher, da die geeignete Übersteuerung über die Ergebnisseite erstellt werden kann (siehe Kapitel 11.8.1.1).

policy_file_checksums_example.xml und die zugehörige Prüfdatei policy_file_checksums_testfiles herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Prüfdatei in das

/tmp/-Verzeichnis des Zielsystems extrahieren.Scans > Aufgaben in der Menüleiste wählen.

Aufgabe für das Ziel, auf dem die Prüfdatei gespeichert wurde, durch Bewegen der Maus über

und Klicken auf Neue Aufgabe erstellen.

und Klicken auf Neue Aufgabe erstellen.Bemerkung

Der Scan muss ein authentifizierter Scan mit geeigneten SSH-Anmeldedaten sein (siehe Kapitel 10.3.2).

14.1.3.4. Muster der Datei-Prüfsummen für Microsoft Windows prüfen¶

Der GSM stellt ein ähnliches Modul für Microsoft-Windows-Systeme für die Prüfung der Datei-Prüfsummen bereit.

Da Microsoft Windows kein internes Programm für das Erstellen von Prüfsummen anbietet, muss ein solches entweder manuell oder automatisch durch den NVT erstellt werden. Der GSM nutzt ReHash zum Erstellen von Prüfsummen auf Microsoft-Windows-Systemen.

Bemerkung

Es gibt zwei Betriebsarten für diese Prüfungen:

- Nutzung eines Tools, das manuell auf dem Zielsystem installiert wurde.

- Falls gewünscht, wird das Tool ReHash während der Prüfroutine auch automatisch auf dem Zielsystem installiert und deinstalliert.

Wie für Linuxsysteme befinden sich die NVTs für die Prüfung der Prüfsummen in der NVT-Familie Policy.

Referenzdatei mit den zu prüfenden Mustern erstellen. Folgend ist ein Beispiel:

Checksum|File|Checksumtype 6597ecf8208cf64b2b0eaa52d8169c07|/bin/login|md5 ed3ed98cb2efa9256817948cd27e5a4d9be2bdb8|/bin/bash|sha1 7c59061203b2b67f2b5c51e0d0d01c0d|/bin/pwd|md5

In der Zeile der entsprechenden Scan-Konfiguration auf

klicken.

klicken.Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.10).

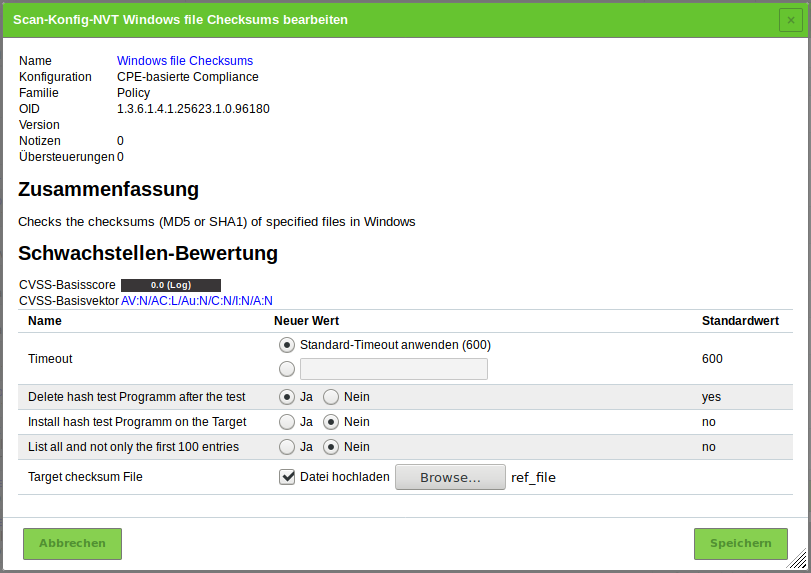

Für Delete hash test Programm after the test den Radiobutton Ja wählen, falls das Prüfsummenprogramm ReHash nach der Prüfung gelöscht werden soll (siehe Abb. 14.11).

Tipp

Das Programm kann auf dem Zielsystem verbleiben, z. B. um nachfolgende Prüfungen zu beschleunigen, und muss deshalb nicht jedes Mal übertragen werden.

Für Install hash test Programm on the Target den Radiobutton Ja wählen, falls das Prüfsummenprogramm ReHash automatisch auf dem Zielsystem installiert werden soll.

Bemerkung

Falls es nicht automatisch installiert wird, muss es manuell unter

C:\\Windows\\system32(auf 32-Bit-Systemen) oderC:\\Windows\\SysWOW64(auf 64-Bit-Systemen) installiert werden und für den authentifizierten Benutzer ausführbar sein.Checkbox Datei hochladen aktivieren.

Tipp

Falls bereits eine Referenzdatei hochgeladen wurde, wird stattdessen die Checkbox Existierende Datei ersetzen angezeigt. Die Referenzdatei kann nur geändert werden, falls die Scan-Konfiguration aktuell nicht genutzt wird.

Auf Browse… klicken und die zuvor erstellte Referenzdatei wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

14.1.3.5. Beispiel für Microsoft Windows¶

Bemerkung

Die Übersteuerungen können entweder vor oder nach dem Scan erstellt werden. Letzteres ist einfacher, da die geeignete Übersteuerung über die Ergebnisseite erstellt werden kann (siehe Kapitel 11.8.1.1).

sample_config-Windows_file_Policy.xml und zugehörige Prüfdatei windows_checksums_testfiles.zip herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Prüfdatei in das

C:\-Verzeichnis des Zielsystems extrahieren.Scans > Aufgaben in der Menüleiste wählen.

Aufgabe für das Ziel, auf dem die Prüfdatei gespeichert wurde, durch Bewegen der Maus über

und Klicken auf Neue Aufgabe erstellen.

und Klicken auf Neue Aufgabe erstellen.Bemerkung

Der Scan muss ein authentifizierter Scan mit geeigneten SSH-Anmeldedaten sein (siehe Kapitel 10.3.2).

14.1.4. CPE-basierte Prüfungen durchführen¶

Für detaillierte Informationen über Common Platform Enumeration (CPE) siehe Kapitel 13.2.2.

14.1.4.1. Einfache CPE-basierte Prüfungen für Sicherheitsrichtlinien¶

Mit jedem ausgeführten Scan werden CPEs für die gefundenen Produkte gespeichert. Dies geschieht unabhängig davon, ob das Produkt tatsächlich ein Sicherheitsproblem darstellt oder nicht. Auf dieser Basis ist es möglich, einfache Sicherheitsrichtlinien und die Prüfungen für die Compliance mit diesen zu beschreiben.

Mit dem Greenbone Security Manager ist es möglich, Richtlinien zu beschreiben, die sowohl das Vorhandensein als auch das Fehlen eines Produkt prüfen. Diese Fälle können mit einem Schweregrad in Verbindung gebracht werden, um im Scanbericht zu erscheinen.

Die Beispiele zeigen, wie die Compliance einer Richtlinie bezüglich bestimmter Produkte in einer IT-Infrastruktur geprüft wird und wie das Melden mit den entsprechenden Schweregraden durchgeführt wird.

Die Informationen darüber, ob ein bestimmtes Produkt auf dem Zielsystem vorhanden ist, wird von einem einzigen Network Vulnerability Test (NVT) oder sogar unabhängig von einer Anzahl besonderer NVTs gesammelt. Dies bedeutet, dass für ein bestimmtes Produkt eine optimierte Scan-Konfiguration bestimmt werden kann, die sich nur auf dieses Produkt konzentriert und keinerlei andere Scanaktivität durchführt.

- Vorteile

- Der Vorteil einer solchen besonderen Scan-Konfiguration ist die deutlich schnellere Ausführung des Scans im Vergleich zu einer umfassenden Scan-Konfiguration wie z. B. Full and fast.

- Nachteile

- Der Nachteil einer besonderen Scan-Konfiguration ist, dass Erfahrung nötig ist, um die richtigen NVTs zum Erhöhen der Erfolgswahrscheinlichkeit auszuwählen. Anfänglich ist es einfacher, eine umfassende Scan-Konfiguration anzuwenden. In diesem Fall ist es nicht nötig, die Produktmerkmale zu beachten, nur der CPE-Bezeichner wird eingegeben.

14.1.4.2. Das Vorhandensein problematischer Produkte entdecken¶

Dieses Beispiel zeigt, wie das Vorhandensein eines problematischen Produkts in einer IT-Infrastruktur als schwerwiegendes Problem klassifiziert und als solches gemeldet wird.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

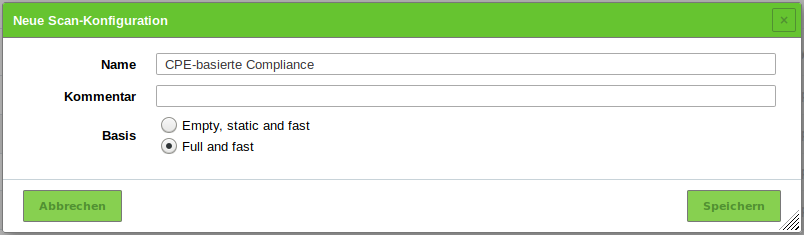

Name der Scan-Konfiguration festlegen (siehe Abb. 14.12).

Radiobutton Full and fast wählen.

Bemerkung

Dies ist nötig, da Full and fast eine vorkonfigurierte Scan-Konfiguration ist und nicht verändert werden kann.

Beim Wählen einer allgemeinen Scan-Konfiguration wie Full and fast werden das Vorhandensein eines Produkts als laufender Dienst und das Fehlen eines Produkts auf einer Festplatte gleich behandelt.

Dies bedeutet grundsätzlich, falls sichergestellt werden soll, dass das gewünschte Programm als Dienst läuft, sollten NVTs vermieden werden, die das einfache Vorhandensein auf dem Dateisystem oder in einer Registry prüfen.

Falls diese Details gerade nicht von Interesse sind, können die Berichtdetails trotzdem auf Falsch-Positiv- und Falsch-Negativ-Meldungen geprüft werden.

Auf Speichern klicken.

→ Die Scan-Konfiguration wird erstellt und auf der Seite Scan-Konfigurationen angezeigt.

Im Abschnitt Vorgaben für Network Vulnerability Tests auf

klicken.

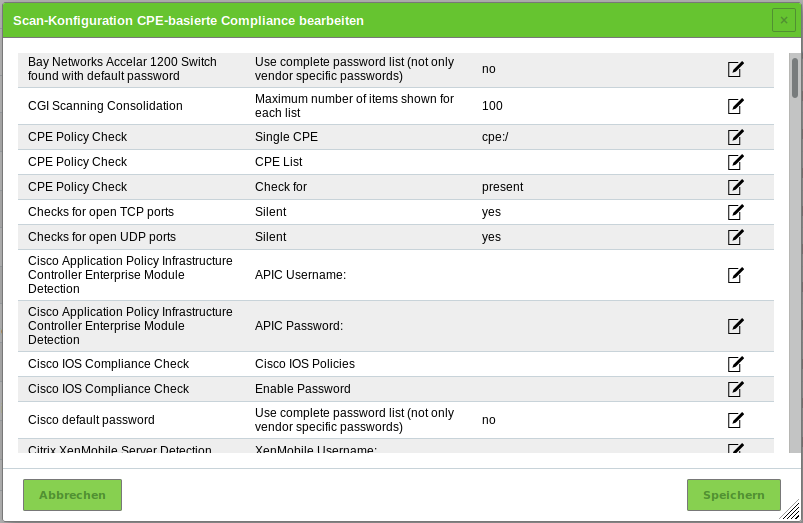

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.13).

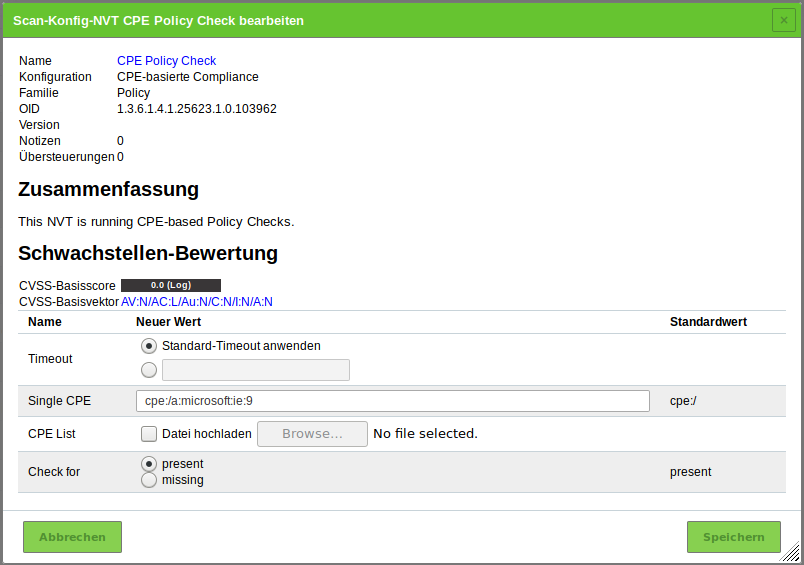

Es wird nach einer einzelnen CPE (Internet Explorer 6) gesucht.

Für den NVT CPE Policy Check — Single CPE auf

klicken.

klicken.Tipp

Diese Vorgehensweise vermeidet das Klicken durch die Familienstruktur im Abschnitt Familien von Network Vulnerability Tests bearbeiten, um zum gewünschten NVT zu gelangen (der hier genutzte NVT gehört zur NVT-Familie Policy).

cpe:/a:microsoft:ie:6in das Eingabefeld Single CPE eingeben (siehe Abb. 14.14).Für dieses Beispiel müssen die angegebenen CPEs vorhanden sein, um die Prüfung zu bestehen.

Radiobutton present wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

Bemerkung

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

Bemerkung

Falls die bloße Verfügbarkeit eines Produkts betrachtet werden soll, muss ein Remotezugriff mit Anmeldedaten konfiguriert werden, um lokale Sicherheitstests anzuwenden (siehe Kapitel 10.3.2). Falls nur nach laufenden Netzwerkdiensten gesucht werden soll, hilft dies normalerweise nicht, sondern erhöht stattdessen die Anzahl an Falsch-Positiv-Meldungen.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor erstellte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Tipp

Um nur die Ergebnisse der CPE-basierten Richtlinienprüfungen anzuzeigen, kann ein passender Filter angewendet werden.

cpein das Eingabefeld Filter eingeben.→ Die Berichte für die CPE-basierten Richtlinienprüfungen werden angezeigt.

Auf das Datum eines Berichts klicken.

→ Der Bericht für die CPE-basierten Richtlinienprüfungen wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

In diesem Beispiel: Falls Internet Explorer 6 auf einem der Zielsysteme gefunden wurde, wird es als Problem gemeldet.

14.1.4.3. Das Fehlen wichtiger Produkte entdecken¶

Dieses Beispiel zeigt, wie das Fehlen eines bestimmten Produkts in einer IT-Infrastruktur festgelegt und als schwerwiegendes Problem gemeldet wird.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Name der Scan-Konfiguration festlegen (siehe Abb. 14.15).

Radiobutton Full and fast wählen.

Bemerkung

Dies ist nötig, da Full and fast eine vorkonfigurierte Scan-Konfiguration ist und nicht verändert werden kann.

Beim Wählen einer allgemeinen Scan-Konfiguration wie Full and fast werden das Vorhandensein eines Produkts als laufender Dienst und das Fehlen eines Produkts auf einer Festplatte gleich behandelt.

Dies bedeutet grundsätzlich, falls sichergestellt werden soll, dass das gewünschte Programm als Dienst läuft, sollten NVTs vermieden werden, die das einfache Vorhandensein auf dem Dateisystem oder in einer Registry prüfen.

Falls diese Details gerade nicht von Interesse sind, können die Berichtdetails trotzdem auf Falsch-Positiv- und Falsch-Negativ-Meldungen geprüft werden.

Auf Speichern klicken.

→ Die Scan-Konfiguration wird erstellt und auf der Seite Scan-Konfigurationen angezeigt.

Im Abschnitt Vorgaben für Network Vulnerability Tests auf

klicken.

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.16).

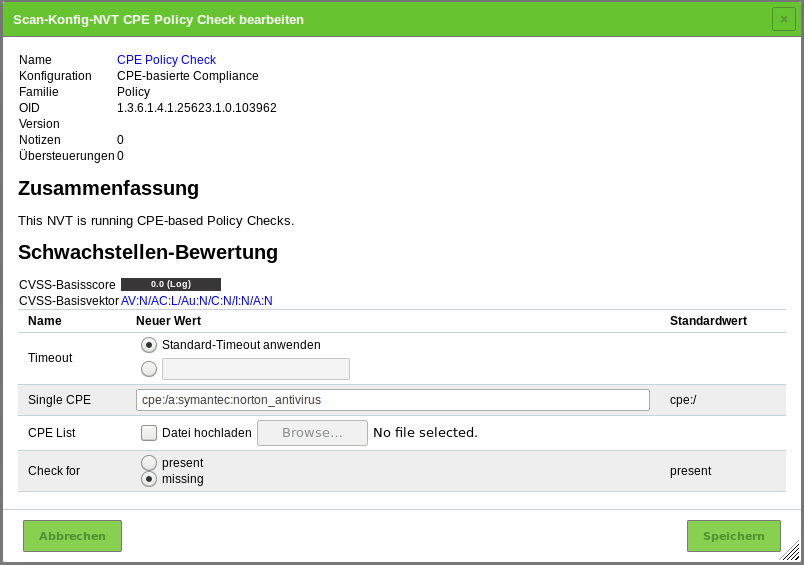

Es wird nach einer einzelnen CPE (Norton Antivirus) gesucht.

Für den NVT CPE Policy Check — Single CPE auf

klicken.

klicken.Tipp

Diese Vorgehensweise vermeidet das Klicken durch die Familienstruktur im Abschnitt Familien von Network Vulnerability Tests bearbeiten, um zum gewünschten NVT zu gelangen (der hier genutzte NVT gehört zur NVT-Familie Policy).

cpe:/a:symantec:norton_antivirusin das Eingabefeld Single CPE eingeben (siehe Abb. 14.17).Für dieses Beispiel müssen die angegebenen CPEs fehlen, um die Prüfung zu bestehen.

Radiobutton missing wählen.

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

Bemerkung

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

Bemerkung

Falls die bloße Verfügbarkeit eines Produkts betrachtet werden soll, muss ein Remotezugriff mit Anmeldedaten konfiguriert werden, um lokale Sicherheitstests anzuwenden (siehe Kapitel 10.3.2). Falls nur nach laufenden Netzwerkdiensten gesucht werden soll, hilft dies normalerweise nicht, sondern erhöht stattdessen die Anzahl an Falsch-Positiv-Meldungen.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor erstellte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Tipp

Um nur die Ergebnisse der CPE-basierten Richtlinienprüfungen anzuzeigen, kann ein passender Filter angewendet werden.

cpein das Eingabefeld Filter eingeben.→ Die Berichte für die CPE-basierten Richtlinienprüfungen werden angezeigt.

Auf das Datum eines Berichts klicken.

→ Der Bericht für die CPE-basierten Richtlinienprüfungen wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

In diesem Beispiel: Falls Norton Antivirus auf einem der Zielsysteme nicht gefunden wurde, wird es als fehlend gemeldet.

14.2. Standardrichtlinien prüfen¶

14.2.1. IT-Grundschutz¶

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht die IT-Grundschutz-Kataloge, eine Sammlung von Dokumenten, die nützliche Informationen für das Erkennen von Schwachstellen und das Bekämpfen von Angriffen auf IT-Umgebungen bereitstellen.

Der Greenbone Security Manager (GSM) kann genutzt werden, um automatisch die IT-Grundschutz-Kataloge oder das modernisierte IT-Grundschutz-Kompendium zu prüfen.

Die aktuelle „15. Ergänzungslieferung“ mit Tests für über 80 Maßnahmen wird für die IT-Grundschutz-Kataloge unterstützt. Dies ist die maximale Anzahl von Maßnahmen, die mit automatischen Tests unterstützt werden kann.

Einige Maßnahmen sind sehr umfassend und bestehen aus mehreren einzelnen Tests. Einige Maßnahmen betreffen bestimmte Betriebssysteme und werden deshalb nur auf diesen angewendet. Die Anzahl und Art der geprüften Systeme ist für den GSM nicht relevant.

Eine Prüfung kann als dauerhafter Hintergrundprozess für Verletzungen installiert werden.

14.2.1.1. IT-Grundschutz prüfen¶

Ein IT-Grundschutz-Scan (IT-Grundschutz-Kataloge oder IT-Grundschutz-Kompendium) kann wie folgt durchgeführt werden:

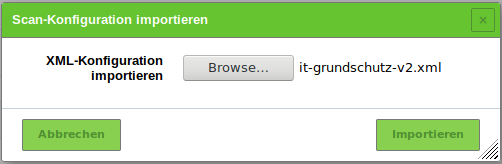

Scan-Konfiguration IT-Grundschutz Scan herunterladen.

Für die Integration in verinice die Scan-Konfiguration IT-Grundschutz Scan incl. Discovery for verinice nutzen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

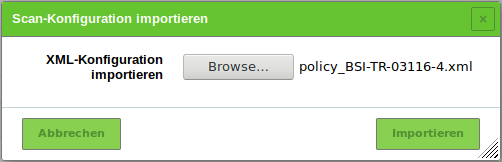

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.18).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Bemerkung

Dies deckt das Ausführen aller Prüfungen ab. Die tatsächlichen Prüfungen werden nicht ausdrücklich gewählt, sodass eher eine Zusammenfassung der Ergebnisse erstellt wird.

- Prüfung für IT-Grundschutz-Kataloge

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Compliance auf

klicken.

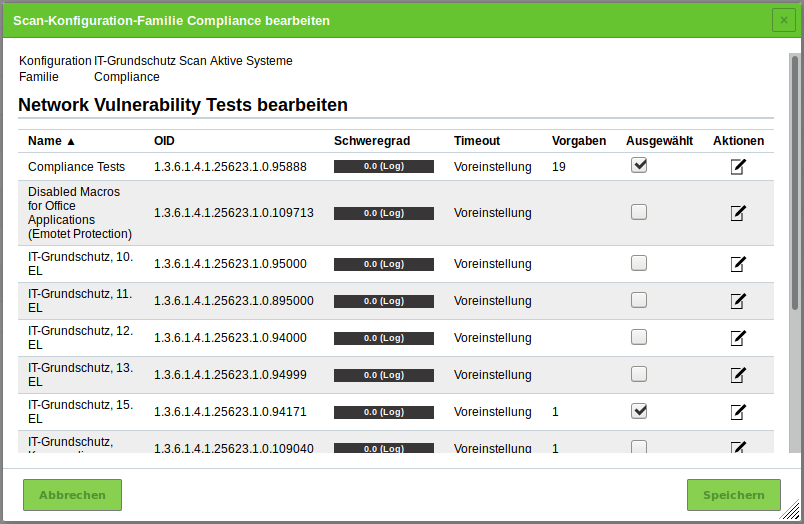

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet. Zwei NVTs sind standardmäßig ausgewählt: Compliance Tests und IT-Grundschutz, 15. EL (siehe Abb. 14.19).

Für Launch IT-Grundschutz (15. EL) den Radiobutton Ja wählen.

Auf Speichern klicken, um den NVT zu speichern.

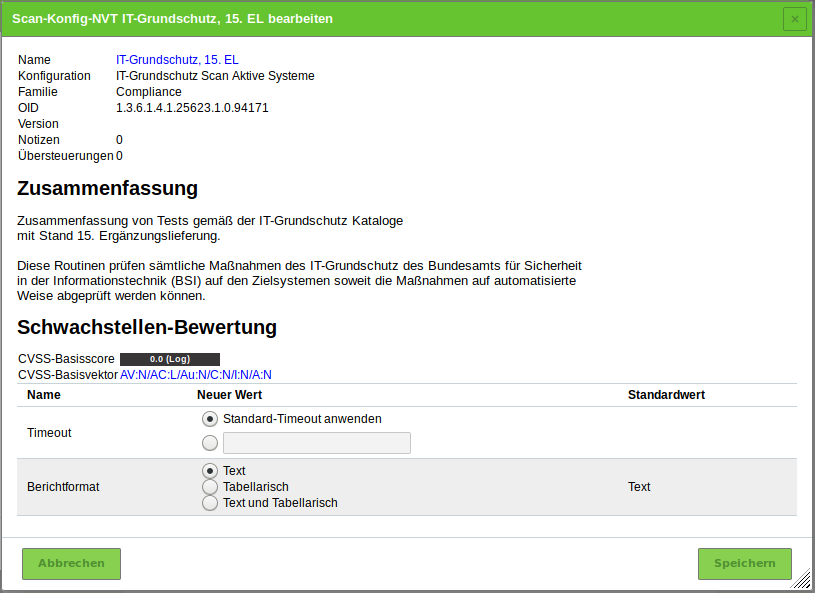

Für Berichtformat den Radiobutton des gewünschten Berichtformats wählen (siehe Abb. 14.20).

- Text

- Tabellarisch

- Text und Tabellarisch

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

- Prüfung für das IT-Grundschutz-Kompendium

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Compliance auf

klicken.

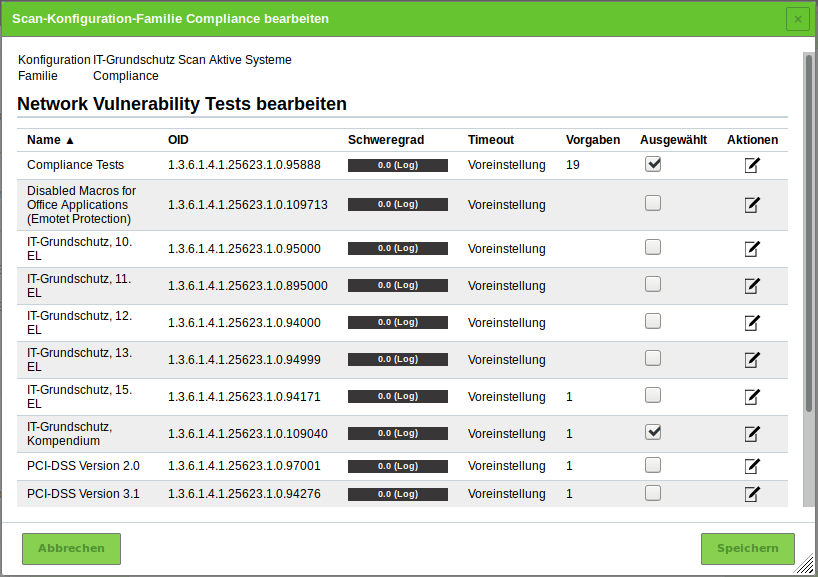

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet (siehe Abb. 14.21).

Checkboxen für Compliance Tests und IT-Grundschutz, Kompendium aktivieren. Checkbox für IT-Grundschutz, 15. EL deaktivieren.

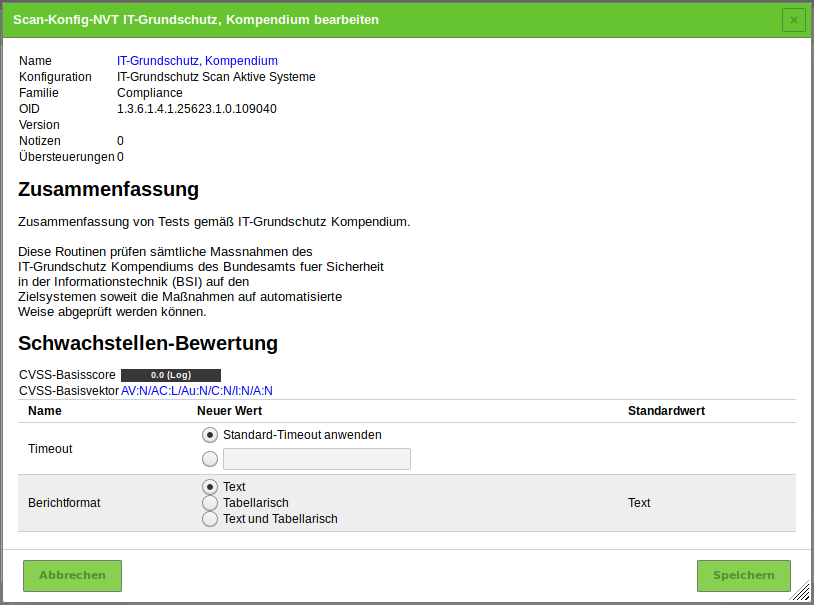

Für Launch latest IT-Grundschutz version den Radiobutton Ja wählen.

Für Level of Security (IT-Grundschutz) den Radiobutton des Levels wählen, das im modernisierten IT-Grundschutz-Kompendium eingeführt wurde.

Auf Speichern klicken, um den NVT zu speichern.

Für Berichtformat den Radiobutton des gewünschten Berichtformats wählen (siehe Abb. 14.22).

- Text

- Tabellarisch

- Text und Tabellarisch

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

Bemerkung

Die Mehrheit der Prüfungen für die Maßnahmen basiert auf lokalen Sicherheitstests. Dafür müssen entsprechende Zugänge konfiguriert werden (siehe Kapitel 10.3.2).

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

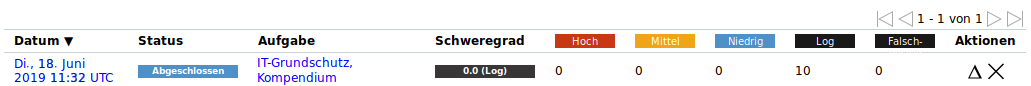

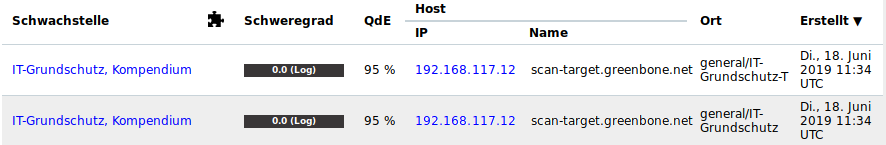

Auf das Datum eines Berichts klicken (siehe Abb. 14.23).

→ Der Bericht für den IT-Grundschutz-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Bemerkung

Für die Textform des Berichts muss der Schweregrad Niedrig im Filter aktiviert werden. Für die Tabellenform des Berichts muss der Schweregrad Log im Filter aktiviert werden.

Dazu auf

in der Filterleiste klicken.

in der Filterleiste klicken.→ Das Fenster zum Bearbeiten des Filters wird geöffnet.

Für Schweregrad (Klasse) die Checkbox Niedrig oder Log aktivieren.

Auf Aktualisieren klicken.

Bemerkung

Die Anzahl der Berichte hängt vom gewählten Berichtformat ab. Der Eintrag in der Spalte Ort ist general/IT-Grundschutz für Berichte in Textform und general/IT-Grundschutz-T für Berichte in Tabellenform.

Falls beide Berichtformate gewählt wurden, erscheinen beide mit dem gleichen Namen, aber mit dem entsprechenden Eintrag in der Spalte Ort (siehe Abb. 14.24).

14.2.1.2. Ergebnisse in eine Anwendung zur Tabellenkalkulation importieren¶

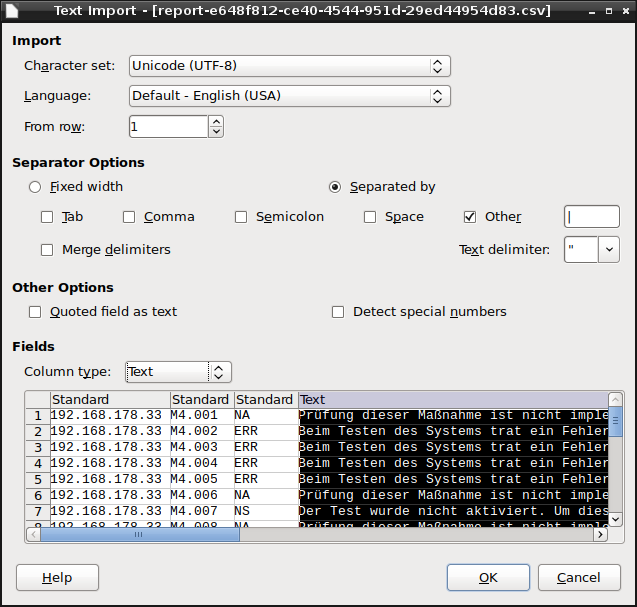

Die Ergebnisse können wie folgt in eine Anwendung zur Tabellenkalkulation, z. B. Microsoft Excel, Apache OpenOffice Calc oder LibreOffice Calc, importiert werden:

Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den IT-Grundschutz-Scan wird angezeigt.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

ITG in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die CSV-Datei herunterladen.

Anwendung zur Tabellenkalkulation öffnen und zuvor exportierte CSV-Datei öffnen.

Bemerkung

Dieses Beispiel zeigt den Import mit LibreOffice Calc 5.2.7.2.

Unicode (UTF-8) in der Drop-down-Liste Character set wählen.

Radiobutton Separated by wählen, Checkbox Other aktivieren und

|(vertikale Linie) in das Eingabefeld eingeben.„ in der Drop-down-Liste Text delimiter wählen.

Letzte Spalte in der Vorschau markieren und Text in der Drop-down-Liste Column type wählen.

Auf OK klicken.

→ Der Bericht wird in der Anwendung geöffnet und kann für weitere Untersuchungen genutzt werden.

14.2.1.3. Ergebnisse in IT-Grundschutz-Tools importieren¶

Es gibt eine Anzahl an Tools, die die Durchführung von IT-Grundschutz-Prozessen unterstützen und einen strukturierten Ansatz für die Datenerfassung und -verwaltung bieten.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet einen Überblick über IT-Grundschutz-Tools auf seiner Website.

Bemerkung

Für das Importieren der Ergebnisse eines IT-Grundschutz-Scans in eines dieser Tools kann der Anbieter des entsprechenden Tools kontaktiert werden. Für zusätzliche Fragen kann auch der Greenbone Networks Support hinzugezogen werden.

14.2.1.4. Ergebnisklassen von IT-Grundschutz-Prüfungen¶

Die folgenden Ergebnisklassen können bei der Prüfung entstehen:

- Nicht erfüllt (FAIL)

Es wurde festgestellt, dass das Zielsystem die Maßnahme nicht erfüllt.

- Erfüllt (OK)

Es wurde festgestellt, dass das Zielsystem die Maßnahme erfüllt.

- Fehler (ERR)

Es war nicht möglich, die Prüfroutine korrekt durchzuführen.

Beispiel: Einige Prüfungen benötigen Anmeldedaten. Falls die Anmeldedaten fehlen, kann die Prüfung aus technischen Gründen nicht durchgeführt werden. Falls keine Anmeldedaten bereitgestellt werden, haben viele Prüfungen diesen Status.

- Prüfung dieser Maßnahme ist nicht verfügbar (NA)

Im Allgemeinen wird angenommen, dass diese Maßnahme automatisch geprüft wird, aber eine Implementierung ist noch nicht verfügbar. Für neu veröffentlichte Ergänzungslieferungen gilt dies anfangs für einige Maßnahmen. Allerdings wird der Greenbone Security Feed regelmäßig aktualisiert und schlussendlich sind alle Maßnahmen implementiert.

- Prüfung dieser Maßnahme ist nicht implementiert (NI)

Einige Maßnahmen der IT-Grundschutz-Kataloge sind zu allgemein gehalten, um eine eindeutige, automatische Prüfung zu erstellen. Andere Maßnahmen beschreiben Prüfungen, die nur physisch durchgeführt und gar nicht implementiert werden können.

- Prüfung ist nicht passend für das Zielsystem (NS)

Einige Maßnahmen beziehen sich ausschließlich auf eine bestimmte Art Betriebssystem. Falls das Zielsystem auf einem anderen Betriebssystem läuft, wird die Maßnahme nicht angewendet.

- Maßnahme ist veraltet (DEP)

Einige Updates (Ergänzungslieferungen) entfernen Maßnahmen ersatzlos. Alte IDs solcher entfernten Maßnahmen werden nicht neu verwendet. Die Ergebnisse, die als DEP markiert sind, können ignoriert werden, aber die Einträge bleiben aus Gründen der Vollständigkeit erhalten.

14.2.1.5. Unterstützte Maßnahmen¶

Dieser Überblick bezieht sich auf die aktuelle Ergänzungslieferung vom Bundesamt für Sicherheit in der Informationstechnik.

Die folgenden Prüfarten werden unterschieden:

- Remote: Für die Prüfung ist nur eine Netzwerkverbindung zum Zielsystem nötig.

- Anmeldedaten: Für die Prüfung ist ein Account auf dem Zielsystem nötig.

M 4 Hardware und Software

| BSI-Referenz | Titel | Prüfart | Hinweis |

|---|---|---|---|

| M 4.2 | Bildschirmsperre | Anmeldedaten | Microsoft Windows: nur Prüfung für lokale Accounts. Linux: nur Standardbildschirmschoner in Gnome und KDE. |

| M 4.3 | Einsatz von Viren-Schutzprogrammen | Anmeldedaten | |

| M 4.4 | Geeigneter Umgang mit Laufwerken für Wechselmedien und externen Datenspeichern | Anmeldedaten | |

| M 4.5 | Protokollierung bei TK-Anlagen | Anmeldedaten | |

| M 4.7 | Änderung voreingestellter Passwörter | Remote | Prüfung nur über SSH oder Telnet. |

| M 4.9 | Einsatz der Sicherheitsmechanismen von X-Window | Anmeldedaten | |

| M 4.14 | Obligatorischer Passwortschutz unter Unix | Anmeldedaten | |

| M 4.15 | Gesichertes Login | Anmeldedaten | |

| M 4.16 | Zugangsbeschränkungen für Benutzer-Kennungen und/oder Terminals | Anmeldedaten | |

| M 4.17 | Sperren und Löschen nicht benötigter Accounts und Terminals | Anmeldedaten | |

| M 4.18 | Administrative und technische Absicherung des Zugangs zum Monitor- und Single-User-Modus | Anmeldedaten | |

| M 4.19 | Restriktive Attributvergabe bei Unix-Systemdateien und -verzeichnissen | Anmeldedaten | |

| M 4.20 | Restriktive Attributvergabe bei Unix-Benutzerdateien und -verzeichnissen | Anmeldedaten | |

| M 4.21 | Verhinderung des unautorisierten Erlangens von Administratorrechten | Anmeldedaten | |

| M 4.22 | Verhinderung des Vertraulichkeitsverlusts schutzbedürftiger Daten im Unix-System | Anmeldedaten | |

| M 4.23 | Sicherer Aufruf ausführbarer Dateien | Anmeldedaten | |

| M 4.33 | Einsatz eines Viren-Suchprogramms bei Datenträgeraustausch und Datenübertragung | Anmeldedaten | |

| M 4.36 | Sperren bestimmter Faxempfänger-Rufnummern | Anmeldedaten | Cisco-Geräte können nur über Telnet getestet werden, da sie SSH-blowfish-cbc-Verschlüsselung nicht unterstützen. |

| M 4.37 | Sperren bestimmter Absender-Faxnummern | Anmeldedaten | Cisco-Geräte können nur über Telnet getestet werden, da sie SSH-blowfish-cbc-Verschlüsselung nicht unterstützen. |

| M 4.40 | Verhinderung der unautorisierten Nutzung von Rechnermikrofonen und Kameras | Anmeldedaten | Nur für Linux implementiert. Es ist nicht möglich, den Zustand des Mikrofons über die Registry/WMI auf Microsoft Windows zu bestimmen. |

| M 4.48 | Passwortschutz unter Windows-Systemen | Anmeldedaten | |

| M 4.49 | Absicherung des Boot-Vorgangs für ein Windows-System | Anmeldedaten | |

| M 4.52 | Geräteschutz unter NT-basierten Windows-Systemen | Anmeldedaten | |

| M 4.57 | Deaktivieren der automatischen CD-ROM-Erkennung | Anmeldedaten | |

| M 4.80 | Sichere Zugriffsmechanismen bei Fernadministration | Remote | |

| M 4.94 | Schutz der Webserver-Dateien | Remote | |

| M 4.96 | Abschaltung von DNS | Anmeldedaten | |

| M 4.97 | Ein Dienst pro Server | Remote | |

| M 4.98 | Kommunikation durch Paketfilter auf Minimum beschränken | Anmeldedaten | Microsoft Windows: Firewall wird getestet. Für Microsoft Windows Vista oder höher jede Firewall, die entsprechend dem System installiert ist. |

| M 4.106 | Aktivieren der Systemprotokollierung | Anmeldedaten | |

| M 4.135 | Restriktive Vergabe von Zugriffsrechten auf Systemdateien | Anmeldedaten | |

| M 4.147 | Sichere Nutzung von EFS unter Windows | Anmeldedaten | |

| M 4.200 | Umgang mit USB-Speichermedien | Anmeldedaten | |

| M 4.227 | Einsatz eines lokalen NTP-Servers zur Zeitsynchronisation | Anmeldedaten | |

| M 4.238 | Einsatz eines lokalen Paketfilters | Anmeldedaten | Microsoft Windows: Firewall wird getestet. Für Microsoft Windows Vista oder höher jede Firewall, die entsprechend dem System installiert ist. |

| M 4.244 | Sichere Systemkonfiguration von Windows Client-Betriebssystemen | Anmeldedaten | |

| M 4.277 | Absicherung der SMB-, LDAP-und RPC-Kommunikation unter Windows-Servern | Anmeldedaten | |

| M 4.284 | Umgang mit Diensten ab Windows Server 2003 | Anmeldedaten | |

| M 4.285 | Deinstallation nicht benötigter Client-Funktionen von Windows Server 2003 | Anmeldedaten | |

| M 4.287 | Sichere Administration der VoIP-Middleware | Remote | |

| M 4.300 | Informationsschutz bei Druckern, Kopierern und Multifunktionsgeräten | Remote | |

| M 4.305 | Einsatz von Speicherbeschränkungen (Quotas) | Anmeldedaten | |

| M 4.310 | Einrichtung des LDAP-Zugriffs auf Verzeichnisdienste | Remote | |

| M 4.313 | Bereitstellung von sicheren Domänen-Controllern | Anmeldedaten | |

| M 4.325 | Löschen von Auslagerungsdateien | Anmeldedaten | |

| M 4.326 | Sicherstellung der NTFS-Eigenschaften auf einem Samba-Dateiserver | Anmeldedaten | |

| M 4.328 | Sichere Grundkonfiguration eines Samba-Servers | Anmeldedaten | |

| M 4.331 | Sichere Konfiguration des Betriebssystems für einen Samba-Server | Anmeldedaten | |

| M 4.332 | Sichere Konfiguration der Zugriffssteuerung bei einem Samba-Server | Anmeldedaten | |

| M 4.333 | Sichere Konfiguration von Winbind unter Samba | Anmeldedaten | |

| M 4.334 | SMB Message Signing und Samba | Anmeldedaten | |

| M 4.338 | Einsatz von File und Registry Virtualization bei Clients ab Windows Vista | Anmeldedaten | Nur eine allgemeine Prüfung, ob File und Registry Virtualization aktiviert ist. |

| M 4.339 | Verhindern unautorisierter Nutzung von Wechselmedien unter Windows-Clients ab Windows Vista | Anmeldedaten | |

| M 4.340 | Einsatz der Windows-Benutzerkontensteuerung UAC ab Windows Vista | Anmeldedaten | |

| M 4.341 | Integritätsschutz ab Windows Vista | Anmeldedaten | Soweit technisch möglich umgesetzt (aktiviertes UAC und geschützter Modus in verschiedenen Zonen). |

| M 4.342 | Aktivierung des Last Access Zeitstempels ab Windows Vista | Anmeldedaten | |

| M 4.344 | Überwachung von Windows-Systemen ab Windows Vista und Windows Server 2008 | Anmeldedaten | |

| M 4.368 | Regelmäßige Audits einer Terminalserver Umgebung | Anmeldedaten |

M 5 Kommunikation

| BSI-Referenz | Titel | Prüfart | Hinweis |

|---|---|---|---|

| M 5.8 | Regelmäßiger Sicherheitscheck des Netzes | Remote | Es wird nur eine Meldung angezeigt, die den Benutzer darüber informiert, dass Prüfungen mit aktuellen Plug-ins durchgeführt werden sollen. |

| M 5.17 | Einsatz der Sicherheitsmechanismen von NFS | Anmeldedaten | |

| M 5.18 | Einsatz der Sicherheitsmechanismen von NIS | Anmeldedaten | |

| M 5.19 | Einsatz der Sicherheitsmechanismen von sendmail | Remote, Anmeldedaten | |

| M 5.20 | Einsatz der Sicherheitsmechanismen von rlogin, rsh und rcp | Anmeldedaten | |

| M 5.21 | Sicherer Einsatz von telnet, ftp, tftp und rexec | Anmeldedaten | |

| M 5.34 | Einsatz von Einmalpasswörtern | Anmeldedaten | |

| M 5.59 | Schutz vor DNS-Spoofing bei Authentisierungsmechanismen | Anmeldedaten | |

| M 5.63 | Einsatz von GnuPG oder PGP | Anmeldedaten | |

| M 5.64 | Secure Shell | Remote | |

| M 5.66 | Clientseitige Verwendung von SSL/TLS | Remote | |

| M 5.72 | Deaktivieren nicht benötigter Netzdienste | Anmeldedaten | Lediglich Anzeige der in Frage kommenden Dienste. |

| M 5.90 | Einsatz von IPSec unter Windows | Anmeldedaten | |

| M 5.91 | Verwendung von lokalen Firewalls auf Clientsystemen | Anmeldedaten | Microsoft Windows: Firewall wird getestet. Für Microsoft Windows Vista oder höher jede Firewall, die entsprechend dem System installiert ist. Linux-Systeme: Anzeigen der iptables rules, falls möglich. |

| M 5.109 | Einsatz eines E-Mail-Scanners auf dem Mailserver | Remote | |

| M 5.123 | Absicherung der Netzkommunikation unter Windows | Anmeldedaten | |

| M 5.131 | Absicherung von IP-Protokollen unter Windows Server 2003 | Anmeldedaten | |

| M 5.145 | Sicherer Einsatz von CUPS | Anmeldedaten | |

| M 5.147 | Absicherung der Kommunikation mit Verzeichnisdiensten | Remote |

14.2.2. BSI TR-03116: Kryptographische Vorgaben für Projekte der Bundesregierung¶

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht eine technische Richtlinie „TR-03116: Kryptographische Vorgaben für Projekte der Bundesregierung“. Teil 4 dieser Richtlinie beschreibt die Sicherheitsanforderungen für Dienste der Bundesregierung unter Nutzung der kryptografischen Protokolle SSL/TLS, S/MIME und OpenPGP.

Die Anforderungen basieren auf Vorhersagen für die Sicherheit der Algorithmen und Schlüssellängen für die nächsten sieben Jahre, einschließlich 2022.

Greenbone Networks stellt eine Scan-Konfiguration bereit, die die Compliance der Dienste mit der technischen Richlinie „TR-03116“ prüft. Diese Scan-Konfiguration muss nachträglich in den Greenbone Security Manager importiert werden.

Die Scan-Konfiguration prüft, ob die gescannten Hosts und Dienste SSL/TLS nutzen. Falls dies der Fall ist, wird die Compliance mit der Richtlinie getestet.

Mindestens die folgenden Verschlüsselungsalgorithmen müssen für das Bestehen der Prüfung unterstützt werden:

- TLS_ECDHE_ECDSA-WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

Falls ein geteilter Schlüssel von der Appliance genutzt wird, wird zusätzlich zu den SSL-/TLS-Algorithmen einer der folgenden Verschlüsselungsalgorithmen benötigt:

- TLS_RSA_PSK_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_PSK_WITH_AES_128_CBC_SHA256

Ein BSI-TR-03116-Scan kann wie folgt durchgeführt werden:

Scan-Konfiguration BSI TR-03116 Scan Config herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.26).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

klicken.→ Alle NVTs, die eine besondere Konfiguration erlauben, werden aufgelistet.

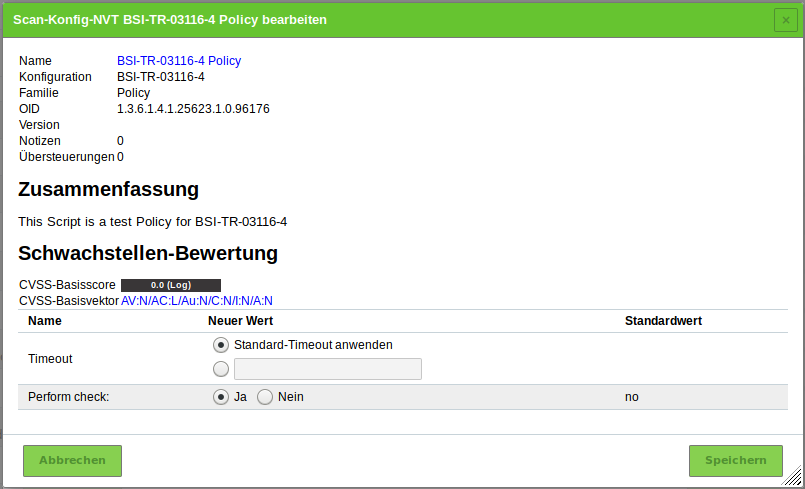

Für Perform check den Radiobutton Ja wählen (siehe Abb. 14.27).

Auf Speichern klicken, um den NVT zu speichern.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den BSI-TR-03116-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Bemerkung

Die Schweregrade der NVTs hängen von der genutzten GOS-Version ab. Seit GOS 4.2 haben NVTs der Art Violations einen standardmäßigen Schweregrad von 10.

Früher hatten diese NVTs einen standardmäßigen Schweregrad von 0 (Logmeldung) und Übersteuerungen wurden für andere Schweregrade benötigt. Der neue Standard von 10 kann ebenfalls durch Übersteuerungen geändert werde (siehe Kapitel 11.8).

14.2.3. Cyber-Essentials¶

Die Cyber-Essentials sind einfache, aber effektive Anforderungen, um Unternehmen jeder Größe gegen die meisten Cyberangriffe zu schützen. Dieses Schema der britischen Regierung, das im Jahr 2004 eingeführt wurde, befasst sich mit internetbasierten Bedrohungen der Cybersicherheit (Hacken, Phishing und Passwortraten). Es reduziert das Risiko erfolgreicher Angriffe, die weitgehend bekannte Werkzeuge nutzen und wenig Können erfordern.

Die Cyber-Essentials unterteilen die Anforderungen in fünf technische Überwachungsthemen:

- Firewalls (grenzen- und/oder hostbasiert)

- Sichere Konfiguration

- Verwaltung des Benutzerzugriffs

- Malwareschutz

- Patchverwaltung

Die Anforderungen jedes technischen Überwachungsthemas können hier gefunden werden.

Ein Cyber-Essentials-Scan kann wie folgt durchgeführt werden:

Scan-Konfiguration Cyber Essentials Scan Config herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

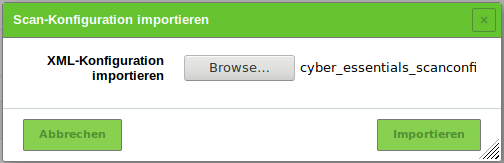

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.28).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den Cyber-Essentials-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Die Ergebnisse sind unterteilt:

- Cyber Essentials: erscheint nur, falls der Test aus irgendeinem Grund nicht auf einem Hosts durchgeführt werden kann.

- Cyber Essentials: Error: fasst Anforderungen mit Fehlern zusammen (falls vorhanden).

- Cyber Essentials: Fail: fasst Anforderungen zusammen, die der Host nicht erfüllt (falls vorhanden).

- Cyber Essentials: Ok: fasst Anforderungen zusammen, die der Host erfüllt (falls vorhanden).

Bemerkung

Das technische Überwachungsthema Malware Protection enthält Anforderungen für das Whitelisting von Anwendungen. Dies kann mit CPE-basierten Scans durchgeführt werden (siehe Kapitel 14.1.4).

14.2.4. Datenschutz-Grundverordnung¶

Die Datenschutz-Grundverordnung (DSGVO) regelt die Verarbeitung persönlicher Daten (Einzelpersonen in der EU betreffend) durch eine andere Einzelperson, eine Gesellschaft oder ein Unternehmen für jede Nutzung außerhalb der Persönlichkeitssphäre. Sie gilt beispielsweise für finanzielle Aktivitäten.

Persönliche Daten sind alle Informationen, die sich auf ein identifiziertes oder identifizierbares, lebendes Individuum beziehen, z. B.:

- (Nach-)Name

- E-Mail-Adresse, die zu einer Einzelperson gehört

- IP Adresse

- Privatadresse

Da sich die Verordnung auf keine Technologie bezieht, gilt sie gleichermaßen für das digitale und analoge Verarbeiten und Speichern persönlicher Daten. Mehr Informationen über die DSGVO (engl. General Data Protection Regulation) finden sich auf der Website der Europäischen Kommission.

Es gibt keine offiziellen technischen Anforderungen für die DSGVO. Wie in Art. 32 der DSGVO angegeben „treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten“. Es sind einige Checklisten für die DSGVO-Compliance verfügbar, die Faktoren für die Passwortverwaltung, das Auditing/Logging und den Umgang mit entnehmbaren Mediengeräten enthalten.

Die folgenden technischen Einstellungen können automatisch mit dem Greenbone Security Manager geprüft werden:

- Minimale Passwortlänge

- Maximales Passwortalter

- Passwortkomplexität

- Behandeln von Wechselmedien

- Richtlinie für das Logging

Ein DSGVO-Scan kann wie folgt durchgeführt werden:

Scan-Konfiguration GDPR Scan Config herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

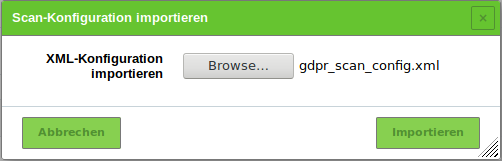

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.29).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den DSGVO-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Wichtig

Die Einstellungen, die auf dem Host gefunden wurden, müssen mit den Richtlinien des Unternehmens übereinstimmen.

14.3. Eine Mailserver-Onlineprüfung durchführen¶

Im September 2014 führte das Bayerisches Landesamt für Datenschutzaufsicht die Onlineprüfung Mailserver: STARTTLS & Perfect Forward Secrecy. Die betroffenen Unternehmen wurden aufgefordert, die Sicherheitslücken zu beseitigen.

Ein Unternehmen kann mithilfe des Greenbone Security Managers selbst prüfen, ob seine Mailserver den Sicherheitskriterien entsprechen. Die Prüfung kann wie folgt durchgeführt werden:

Scan-Konfiguration Mailserver Online Test Scan Config herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen.

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Konfiguration > Portlisten in der Menüleiste wählen.

Portliste definieren und

T:25in das Eingabefeld Portbereiche – Manuell eingeben.Auf Speichern klicken.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen des Ziels den Mailserver nutzen, der getestet werden soll, und die zuvor erstellte Portliste im Drop-down-Menü Portliste wählen. Abhängig von den Netzwerkeintellungen kann es sinnvoll sein, Consider Alive in der Drop-down-Liste Erreichbarkeitstest zu wählen.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für die Mailserver-Onlineprüfung wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Der Bericht enthält unterschiedliche Log-Einträge für jeden Mailserver.

Tipp

Das fehlende StartTLS wird anfänglich nur als Log-Nachricht angezeigt, da es eine Frage der Richtlinie ist, wie es behandelt werden soll. Es kann beispielsweise eine Übersteuerung für diesen NVT erstellt werden, um es als hohes Risiko festzulegen (siehe Kapitel 11.8). Die Übersteuerung kann dann auf alle Hosts und möglicherweise auf alle Aufgaben ausgeweitet werden.

Bemerkung

Falls eine Überwachung eingerichtet werden soll, kann sowohl ein Zeitplan (z. B. jede Woche sonntags) als auch eine Benachrichtigung (z. B. eine E-Mail) für diese Aufgabe erstellt werden. Kombiniert mit der entsprechenden Übersteuerung entsteht im Hintergrund ein automatisiertes Warnsystem.

14.4. Einen TLS-Map-Scan durchführen¶

Das Protokoll Transport Layer Security (TLS) stellt die Vertraulichkeit, Authentizität und Integrität der Kommunikation in unsicheren Netzwerken sicher. Es richtet eine vertrauliche Kommunikation zwischen Sender und Empfänger, z. B. Webserver und Webbrowser, ein.

Mit dem Greenbone Security Manager (GSM) können Systeme gefunden werden, die Dienste anbieten, die SSL-/TLS-Protokolle nutzen. Zusätzlich erkennt der GSM die Protokollversionen und bietet Verschlüsselungsalgorithmen. Weiterführende Details eines Diensts können gewonnen werden, falls er korrekt identifiziert werden kann.

14.4.1. Den Scan vorbereiten¶

Für einen vereinfachten Export der Scanergebnisse stellt Greenbone Networks ein besonderes Berichtformat-Plug-in bereit. Die entstehende Datei ermöglicht auf einfache Weise das weitere Verarbeiten der Daten.

Das TLS-Map Report Format Plug-in herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Berichtformate in der Menüleiste wählen.

Auf Browse… klicken und das zuvor heruntergeladene Berichtformat-Plug-in wählen.

Auf Speichern klicken.

→ Das importierte Berichtformat wird auf der Seite Berichtformate angezeigt.

In der Zeile des Berichtformats auf

klicken, um das Berichtformat zu verifizieren.

klicken, um das Berichtformat zu verifizieren.Für Aktiv den Radiobutton Ja wählen.

Auf Speichern klicken.

14.4.2. Auf TLS prüfen und die Scanergebnisse exportieren¶

Für einen Überblick über die TLS-Verwendung im Netzwerk oder auf einzelnen Systemen, empfiehlt Greenbone Networks die Nutzung einer der folgenden Scan-Konfigurationen:

- TLS-Map Scan-Konfiguration

- Diese Scan-Konfiguration erkennt die genutzten Protokollversionen und die angebotenen Verschlüsselungsalgorithmen, aber versucht nicht, tiefergehende Details des Diensts zu identifizieren.

- TLS-Map mit Erkennung von Diensten

- Diese Scan-Konfiguration erkennt die genutzten Protokollversionen und die angebotenen Verschlüsselungsalgorithmen. Zusätzlich versucht sie, tiefergehende Details des Diensts zu identifizieren. Diese Identifizierung ist zeitaufwendiger und erzeugt mehr Netzwerkverkehr als die oben genannte, einfache Scan-Konfiguration.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Eine der Scan-Konfigurationen, abhängig von den Anforderungen, herunterladen.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen.

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Konfiguration > Portlisten in der Menüleiste wählen, um die vorkonfigurierten Portlisten anzusehen.

Bemerkung

Durch Klicken auf

können eigene Portlisten erstellt werden (siehe Kapitel 10.7.1).

können eigene Portlisten erstellt werden (siehe Kapitel 10.7.1).Passende Portliste, die gescannt werden soll, wählen

Bemerkung

Es muss darauf geachtet werden, dass alle Ports von Interesse durch die Liste abgedeckt werden.

Je umfangreicher die Liste ist, desto länger dauert der Scan. Allerdings werden möglicherweise auch Dienste auf unüblichen Ports gefunden.

Es muss beachtet werden, dass das TLS-Protokoll auf TCP basiert. Eine Portliste mit UDP-Ports verlangsamt den Scan, ohne gleichzeitig Vorteile zu bringen. Falls TCP-Ports abgedeckt werden sollen, sollte All TCP gewählt werden.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den TLS-Map-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

TLS Map in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken und die CSV-Datei herunterladen.

→ Der Bericht kann in Anwendungen zur Tabellenkalkulation genutzt werden.

Die Datei enthält jeweils eine Zeile pro Port und System, auf dem ein Dienst unter Verwendung eines SSL-/TLS-Protokolls angeboten wird:

IP,Host,Port,TLS-Version,Ciphers,Application-CPE

192.168.12.34,www.local,443,TLSv1.0;SSLv3,SSL3_RSA_RC4_128_SHA;TLS1_RSA_RC4_128_SHA,

cpe:/a:apache:http_server:2.2.22;cpe:/a:php:php:5.4.4

192.168.56.78,www2.local,443,TLSv1.0;SSLv3,SSL3_RSA_RC4_128_SHA;TLS1_RSA_RC4_128_SHA,

cpe:/a:apache:http_server:2.2.22

Jede Zeile enhält die folgenden, kommagetrennten Informationen:

- IP

- Die IP-Adresse des Systems, auf dem der Dienst gefunden wurde.

- Host

- Falls verfügbar, der DNS-Name des Systems.

- Port

- Der Port, auf dem der Dienst gefunden wurde.

- TLS-Version

- Die Protokollversion, die vom Dienst angeboten wird. Falls mehr als eine Version angeboten wird, werden die Versionen durch Semikolons getrennt.

- Ciphers

- Die Verschlüsselungsalgorithmen, die vom Dienst angeboten werden. Falls mehr als ein Algorithmus angeboten wird, werden die Algorithmen durch Semikolons getrennt.

- Application-CPE

- Die gefundene Anwendung im CPE-Format. Falls mehr als eine Anwendung gefunden wird, werden die Anwendungen durch Semikolons getrennt.

14.5. Einen OVAL-System-Characteristics-Scan durchführen¶

Die Open Vulnerability and Assessment Language (OVAL) ist ein Ansatz für die standardisierte Beschreibung von (Sicherheits-)Zuständen von IT-Systemen. OVAL-Dateien beschreiben eine Schwachstelle und legen Prüfungen fest, mit denen festgestellt werden kann, in welchem Zustand das System verwundbar ist. Sie beziehen sich normalerweise auf bestimmte Versionen von Softwareprodukten, für die eine bekannte Schwachstelle existiert.

Um nach Schwachstellen zu suchen, die in einer OVAL-Definition beschrieben werden, werden Informationen über den aktuellen Zustand des Systems benötigt. Diese Informationen werden auch in einem standardisierten Format gesammelt: den OVAL System Characteristics (SC).

Es gibt eine Reihe Lösungen, welche Prüfungen basierend auf OVAL-Definitionen und SC-Dateien durchführen. OVAL-Definitionen werden von verschiedenen Anbietern bereitgestellt. MITRE bietet das OVAL-Repository mit mehr als 13.000 Einträgen.

14.5.1. Den Scan vorbereiten¶

Jede OVAL-SC-Datei enthält Informationen über nur ein System. Mit dem Greenbone Security Manager (GSM) ist es möglich, eine große Anzahl an SCs für viele unterschiedliche Systeme in einem Schritt zu sammeln.

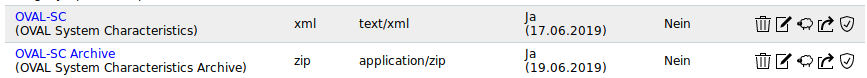

Greenbone Networks bietet zwei Berichtformat-Plug-ins an:

- OVAL-System-Characteristics: erstellt eine einzelne SC-Datei im XML-Format

- OVAL-System-Characteristics-Archiv: kann für eine beliebige Anzahl an SCs genutzt werden, die in einem ZIP-Ordner gesammelt werden. Die Namen der einzelnen SC-Dateien enthalten die IP-Adresse des Zielsystems.

Gewünschtes Berichtformat-Plug-in herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Berichtformate in der Menüleiste wählen.

Auf Browse… klicken und das zuvor heruntergeladene Berichtformat-Plug-in wählen.

Auf Speichern klicken.

→ Das importierte Berichtformat wird auf der Seite Berichtformate angezeigt (siehe Abb. 14.30).

In der Zeile des Berichtformats auf

klicken, um das Berichtformat zu verifizieren.

klicken, um das Berichtformat zu verifizieren.Für Aktiv den Radiobutton Ja wählen.

Auf Speichern klicken.

14.5.2. Scanergebnisse als OVAL-SCs sammeln und exportieren¶

Während eines Scans sammelt der GSM große Mengen an Daten über das Zielsystem. Diese Informationen werden in einem optimierten Datenpool verwaltet. Teile der Informationen sind als Komponenten einer OVAL-SC nutzbar.

Die Erstellung von OVAL-SC-Dateien ist standardmäßig nicht aktiviert. Zum Aktivieren kann eine Scan-Konfiguration genutzt werden.

Scan-Konfiguration Collect OVAL SC Scan Config herunterladen.

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

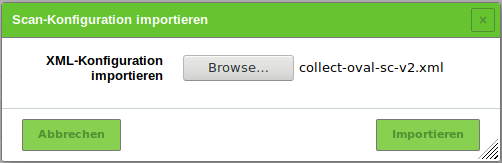

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.31).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Bemerkung

Die umfangreichsten Ergebnisse eines Zielsystems können mit einem authentifizierten Scan gesammelt werden. Die Nutzung von Anmeldedaten ist nötig, um lokale Sicherheitstests anzuwenden (siehe Kapitel 10.3.2).

Es muss sichergestellt werden, dass der Account die nötigen Privilegien hat. Für unixartige Systeme ist ein Account mit wenigen Privilegien normalerweise ausreichend, für Windows-Systeme werden administrative Privilegien benötigt.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Beim Erstellen der Aufgabe die zuvor importierte Scan-Konfiguration nutzen.

Wenn der Scan abgeschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den OVAL-SC-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Bemerkung

Die Ergebnisse werden mit dem Schweregrad Log ausgegeben. Standardmäßig wird der Schweregrad Log nicht angezeigt und muss deshalb mithilfe des Filters aktiviert werden (siehe Kapitel 8.4).

Für Schweregrad (Klasse) Checkboxe Log aktivieren.

Auf Aktualisieren klicken.

Notizen durch Aktivieren der Checkbox Notizen hinzufügen und Übersteuerungen durch Aktivieren der Checkbox Übersteuerungen kennzeichnen und ihr Textfeld einfügen (siehe Kapitel 11.2.2).

OVAL-SC oder OVAL-SC Archive in der Drop-down-Liste Berichtformat wählen.

Auf OK klicken.

→ Der Bericht wird als XML-Datei oder als ZIP-Ordner mit enthaltenen XML-Dateien exportiert.

14.6. Einen Richtlinienkontrollen-Scan durchführen¶

Mit dem Greenbone Security Manager ist es möglich, eine bestimmte Einstellung zu testen, um eine gewünschte Konfiguration mit der aktuellen Konfiguration zu vergleichen.

Scan-Konfiguration Policy Controls Scan-Konfiguration herunterladen

Wichtig

Externe Links zur Greenbone-Downloadseite unterscheiden Groß- und Kleinbuchstaben.

Großbuchstaben, Kleinbuchstaben und Sonderzeichen müssen exakt so, wie sie in den Fußnoten stehen, eingegeben werden.

Konfiguration > Scan-Konfigurationen in der Menüleiste wählen.

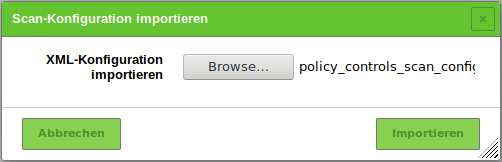

Auf Browse… klicken und die zuvor heruntergeladene Scan-Konfiguration wählen (siehe Abb. 14.32).

Auf Importieren klicken.

→ Die importierte Scan-Konfiguration wird auf der Seite Scan-Konfigurationen angezeigt.

Im Abschnitt Familien von Network Vulnerability Tests bearbeiten für die NVT-Familie Policy auf

klicken.

klicken.Checkboxen der NVTs wählen, die ausgeführt werden sollen.

Auf Speichern klicken, um die NVT-Familie zu speichern.

Auf Speichern klicken, um die Scan-Konfiguration zu speichern.

Neues Ziel erstellen, neue Aufgabe erstellen und Aufgabe ausführen wie in Kapitel 10.2 beschrieben.

Wenn der Scan abgeschlossen ist, Scans > Berichte in der Menüleiste wählen.

Auf das Datum des Berichts klicken.

→ Der Bericht für den Richtlinienkontrollen-Scan wird angezeigt.

Der Bericht kann wie in Kapitel 11.2.1 beschrieben genutzt werden.

Bemerkung

Die Ergebnisse werden mit dem Schweregrad Log ausgegeben. Standardmäßig wird der Schweregrad Log nicht angezeigt und muss deshalb mithilfe des Filters aktiviert werden (siehe Kapitel 8.4).

Für Schweregrad (Klasse) Checkboxe Log aktivieren.

Auf Aktualisieren klicken.