19. Architektur¶

19.1. Protokolle¶

Es gibt obligatorische und optionale Protokolle. Einige Protokolle werden nur in bestimmten Setups genutzt.

Der GSM benötigt einige Protokolle um voll funktionsfähig zu sein. Diese Protokolle stellen Feed-Updates, die Domain-Name-System-Auflösung (DNS-Auflösung), die Zeit etc. bereit.

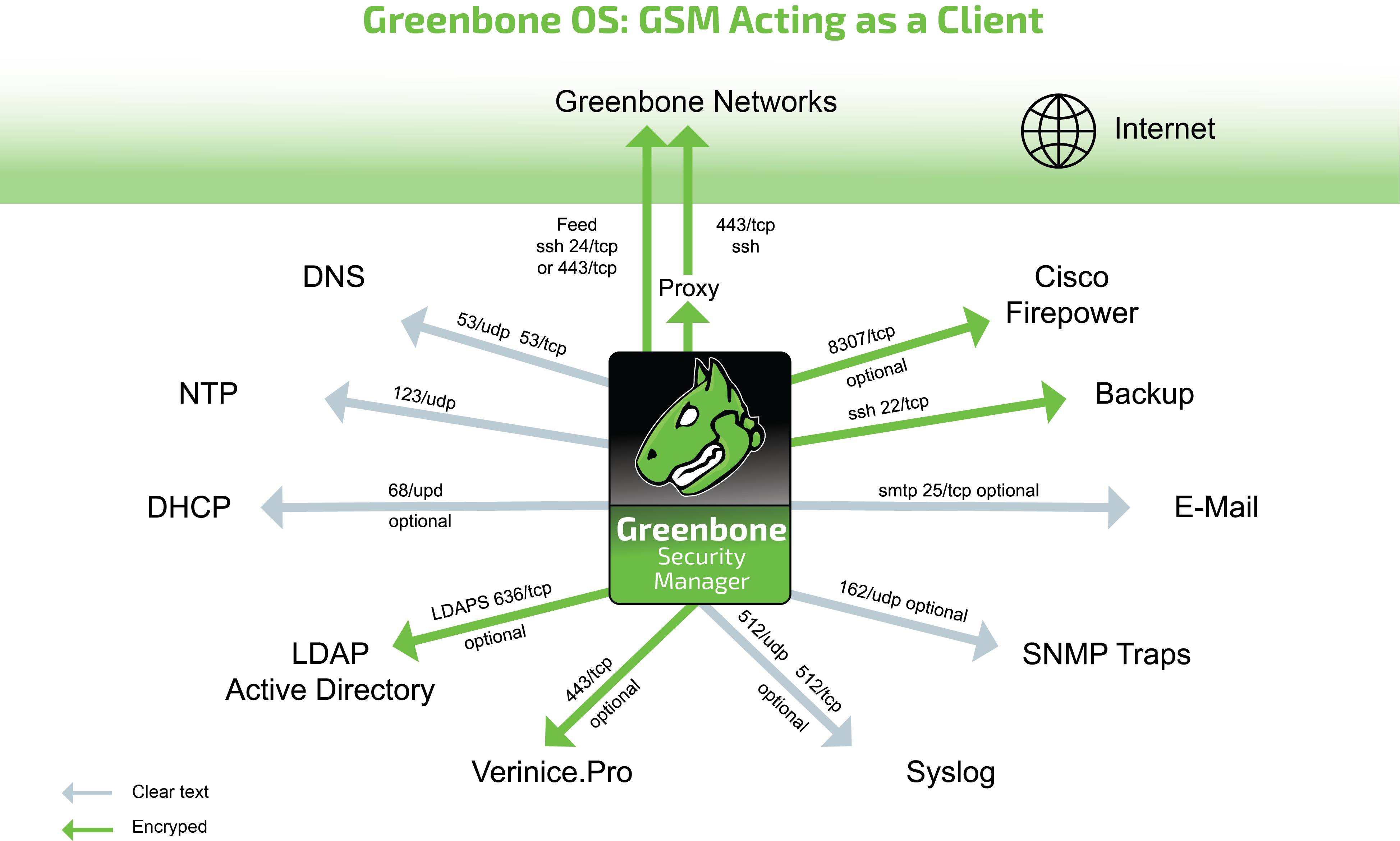

19.1.1. GSM als Client¶

Die folgenden Protokolle werden von eigenständigen Systemen oder einem GSM-Master genutzt, um Verbindungen als Client zu initiieren:

DNS – Namensauflösung

- Verbindet zu 53/udp und 53/tcp

- Obligatorisch

- Nicht verschlüsselt

- Kann interne DNS-Server nutzen

NTP – Zeitsynchronisierung

- Verbindet zu 123/udp

- Obligatorisch

- Nicht verschlüsselt

- Kann interne NTP-Server nutzen

Feeds (siehe unten)

- Direkt

- Verbindet zu 24/tcp oder 443/tcp

- Direkter Internetzugang erforderlich

- Über Proxy

- Verbindet zu internem HTTP-Proxy, der CONNECT-Methode auf konfigurierbarem Port unterstützt

- Verbindet zu apt.greenbone.net und feed.greenbone.net

- Obligatorisch auf eigenständigen und Master-Appliances

- Genutztes Protokoll ist SSH

- Verschlüsselt und in beide Richtungen authentifiziert über SSH

- Server: öffentlicher Schlüssel

- Client: öffentlicher Schlüssel

DHCP

- Verbindet zu 67/udp und 68/udp

- Optional

- Nicht verschlüsselt

LDAPS – Benutzerauthentifizierung

- Verbindet zu 636/tcp

- Optional

- Verschlüsselt und authentifiziert über SSL/TLS

- Server: Zertifikat

- Client: Benutzername/Passwort

Syslog – Remote-Protokollierung und -Benachrichtigungen

- Verbindet zu 512/udp oder 512/tcp

- Optional

- Nicht verschlüsselt

SNMP-Traps für Benachrichtigungen

- Verbindet zu 162/udp

- Optional

- Nur SNMPv1

- Nicht verschlüsselt

SMTP für E-Mail-Benachrichtigungen

- Verbindet standardmäßig zu 25/tcp, verbindet alternativ zu 587/tcp

- Optional

- Verschlüsselt über STARTTLS, falls möglich

- Nicht verschlüsselt, falls Verschlüsselung über STARTTLS nicht möglich ist

SSH für Backups

- Verbindet zu 22/tcp

- Optional

- Verschlüsselt und in beide Richtungen authentifiziert über SSH

- Server: öffentlicher Schlüssel

- Client: öffentlicher Schlüssel

Cisco Firepower (Sourcefire) für IPS-Integration

- Verbindet zu 8307/tcp

- Optional

- Verschlüsselt und in beide Richtungen authentifiziert über SSL/TLS

- Server: Zertifikat

- Client: Zertifikat

verinice.PRO

- Verbindet zu 443/tcp

- Optional

- Verschlüsselt über SSL/TLS

- Server: optional über Zertifikat

- Client: Benutzername/Passwort

TippingPoint SMS

- Verbindet zu 443/tcp

- Optional

- Verschlüsselt über SSL/TLS

- Server: Zertifikat

- Client: Zertifikat, Benutzername/Passwort

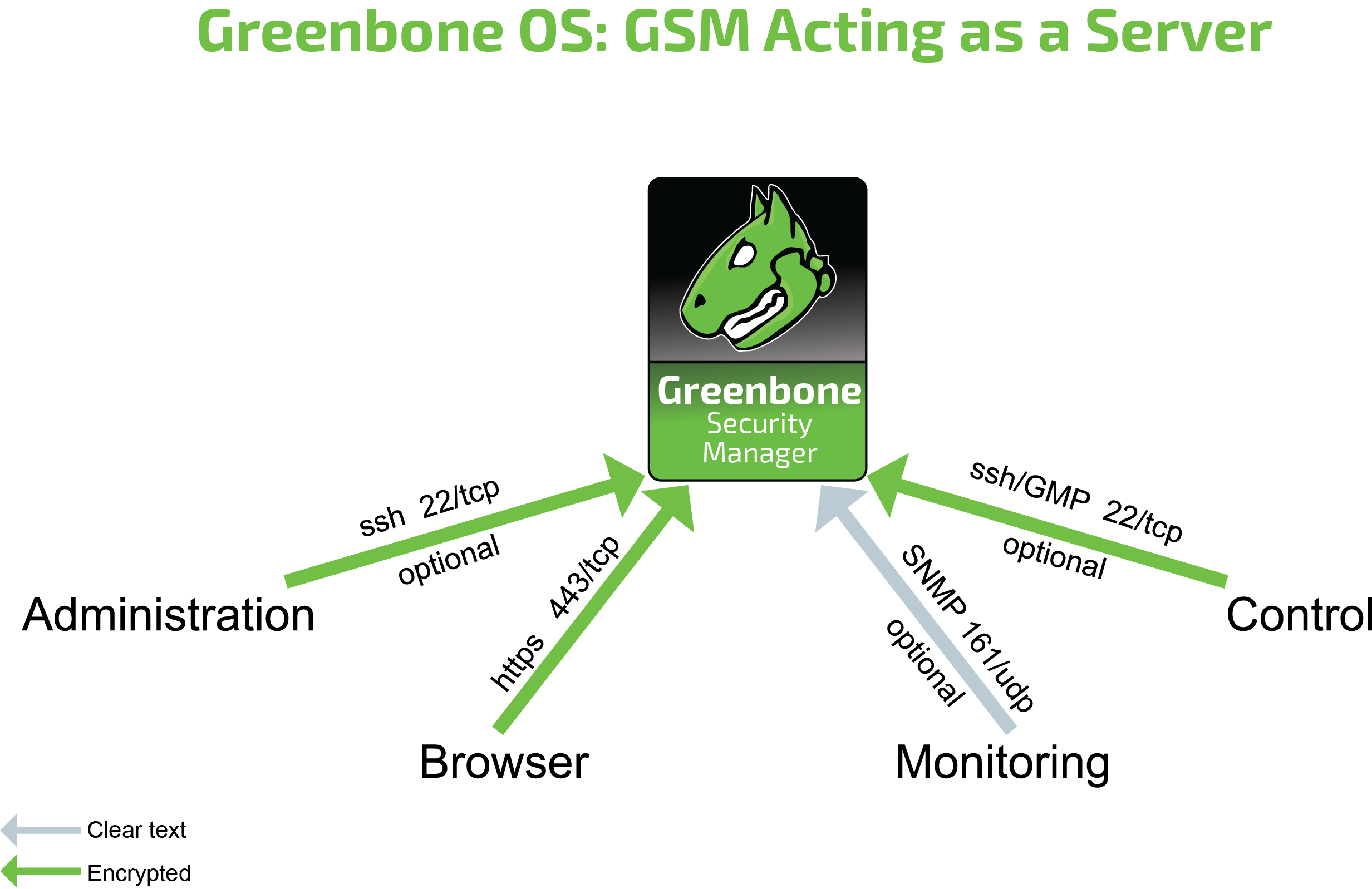

19.1.2. GSM als Server¶

Die folgenden Verbindungen werden von einem GSM, der als Server agiert, genutzt:

HTTPS – Web-Oberfläche

- 443/tcp

- Obligatorisch auf eigenständigen und Master-Appliances

- Verschlüsselt und authentifiziert über SSL/TLS

- Server: optional über Zertifikat

- Client: Benutzername/Passwort

SSH – CLI-Zugang und GMP

- 22/tcp

- Optional

- Verschlüsselt und authentifiziert über SSH

- Server: öffentlicher Schlüssel

- Client: Benutzername/Passwort

SNMP

- 161/udp

- Optional

- Optional verschlüsselt, falls SNMPv3 genutzt wird

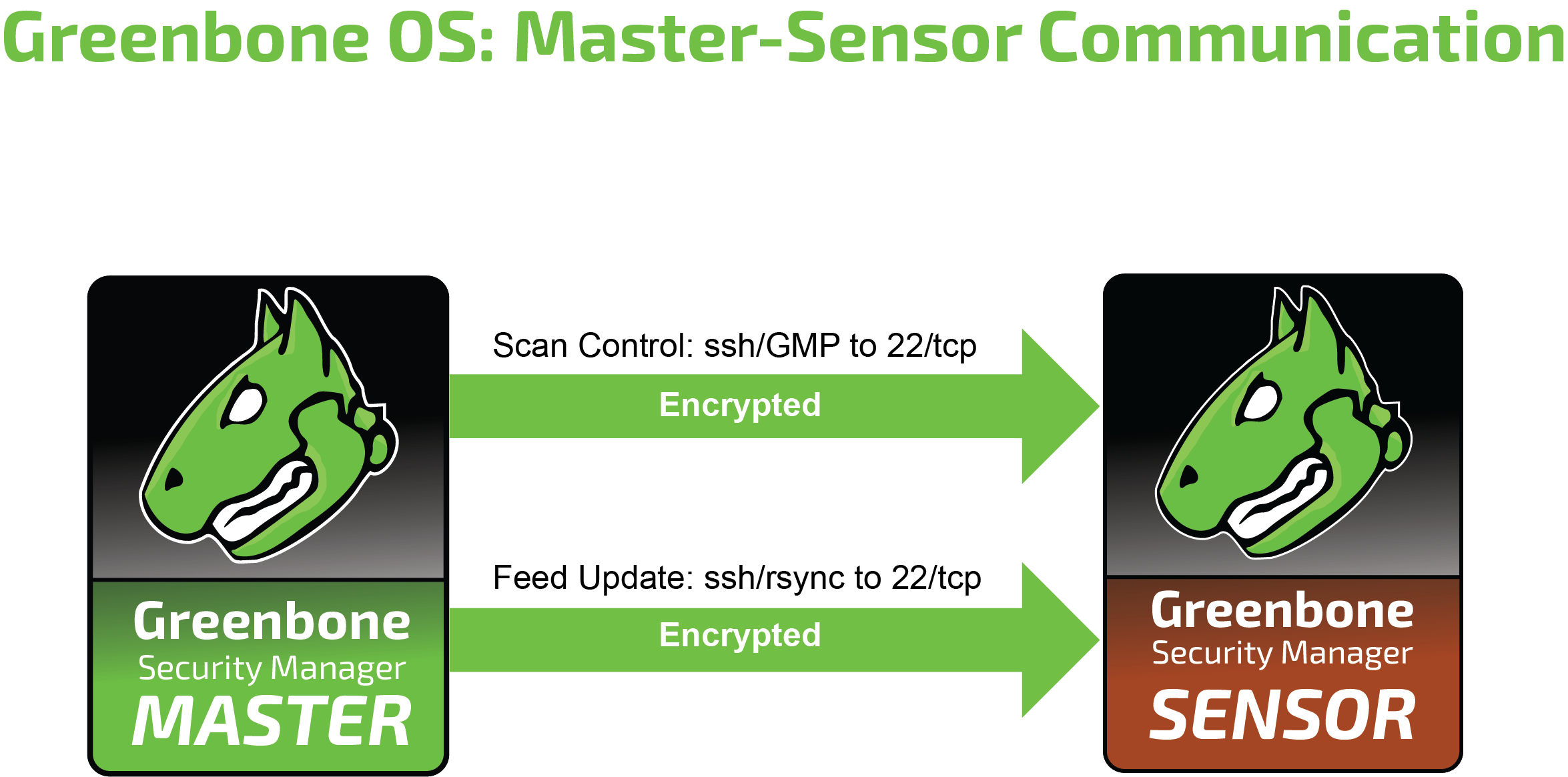

19.1.3. Master-Sensor-Setup¶

In einem Master-Sensor-Setup gelten die folgenden zusätzlichen Anforderungen. Der Master (Server) veranlasst bis zu drei zusätzliche Verbindungen zum Sensor (Client):

SSH für GOS-Upgrades, Feed-Updates und GMP

- 22/tcp

- Obligatorisch

- Verschlüsselt und in beide Richtungen authentifiziert über SSH

- Server: öffentlicher Schlüssel

- Client: öffentlicher Schlüssel

19.2. Hinweise zur Nutzung eines Sicherheitsgateways¶

Viele Unternehmen setzen Sicherheitsgateways ein, um den Internetzugang zu beschränken. Diese Sicherheitsgateways können als Paketfilter oder Gateways auf der Anwendungsebene wirken.

Einige Produkte unterstützen tiefgreifende Untersuchungen und versuchen das tatsächlich in den Kommunikationskanälen genutzte Protokoll zu bestimmen. Sie versuchen möglicherweise sogar, jede verschlüsselte Kommunikation zu entschlüsseln und zu analysieren.

19.2.1. Eigenständiger oder Master-GSM¶

Während viele Kommunikationsprotokolle, die der GSM unterstützt, nur intern verwendet werden, benötigen manche Protokolle Zugang zum Internet. Diese Protokolle können möglicherweise durch solche Sicherheitsgateways gefiltert werden.

Beim Einsetzen eines GSMs als eigenständige Appliance oder als Master, muss der GSM in der Lage sein, auf den Greenbone Security Feed zuzugreifen. Der Greenbone Security Feed kann direkt über die Ports 24/tcp oder 443/tcp oder durch Nutzung eines Proxys erreicht werden.

Bemerkung

In allen Fällen ist das genutzte Protokoll SSH, auch wenn der Port 443/tcp oder ein HTTP-Proxy genutzt wird.

Eine Deep-Inspection-Firewall könnte die Nutzung des SSH-Protokolls auf Port 443/tcp entdecken und den Verkehrt abbrechen oder blockieren.

Falls das Sicherheitsgateway versucht, den Verkehr mithilfe von Man-in-the-Middle-Techniken zu entschlüsseln, fällt die Kommunikation zwischen dem GSM und dem Feedserver aus. Das SSH-Protokoll, das eine doppeltgerichtete Authentifizierung basierend auf öffentlichen Schlüsseln nutzt, verhindert jeden Man-in-the-Middle-Angriff, indem es die Kommunikation beendet.

Zusätzliche Protokolle, die Internetzugang benötigen, sind DNS und NTP. Sowohl DNS als auch NTP können für die Nutzung von internen DNS- und NTP-Servern konfiguriert werden.

19.2.2. Sensor-GSM¶

Falls Sicherheitsgateways zwischen dem Master und dem Sensor eingesetzt werden, muss das Sicherheitsgateway SSH-Verbindungen (22/tcp) vom Master zum Sensor erlauben.