5 Ein System scannen¶

5.1 Den Aufgaben-Wizard für einen ersten Scan nutzen¶

Der Aufgaben-Wizard kann einen Scan mit minimalem Input vom Benutzer konfigurieren und starten.

Scanverwaltung im Menüpanel wählen.

Auf + Neue Scan-Aufgabe mit Wizard vorbereiten klicken.

→ Eine Information wird angezeigt.

Auf Los geht’s! klicken.

Bemerkung

Falls die Nachricht nicht wieder angezeigt werden soll, Checkbox Nicht wieder anzeigen aktivieren, bevor auf Los geht’s! geklickt wird.

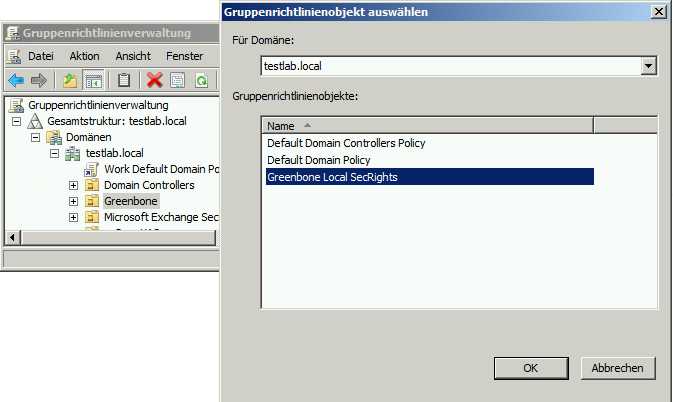

Namen für die Aufgabe in das Eingabefeld Aufgabenname eingeben (siehe Abb. 5.1).

Abb. 5.1 Verwenden des Wizards¶

Optional: Beschreibung für die Aufgabe in das Eingabefeld Beschreibung (optional) eingeben.

Scan-Konfiguration wählen.

Auf Speichern und weiter klicken.

Bemerkung

Wenn der Wizard genutzt wird, können nur externe Ziele gescannt werden.

Bereits vorhandenes Ziel aus der Liste wählen.

oder

Auf + Neues Ziel erstellen klicken, um ein neues Ziel zu erstellen.

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 5.2.1.

Auf Speichern und weiter klicken.

Optional: bereits vorhandene Anmeldedaten für den Microsoft-Windows-Login, SSH oder VMware ESXi aus der Liste wählen.

oder

Optional: auf + Neue Anmeldedaten anlegen klicken, um neue Anmeldedaten zu erstellen.

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 5.3.2.1.

Auf Speichern und weiter klicken.

Optional: bereits vorhandenen Zeitplan aus der Liste wählen.

oder

Optional: auf + Neuen Zeitplan erstellen klicken, um einen neuen Zeitplan zu erstellen.

Tipp

Für die Informationen, die in die Eingabefelder eingegeben werden müssen, siehe Kapitel 5.4.1.

Auf Speichern und weiter klicken.

Bemerkung

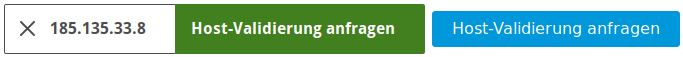

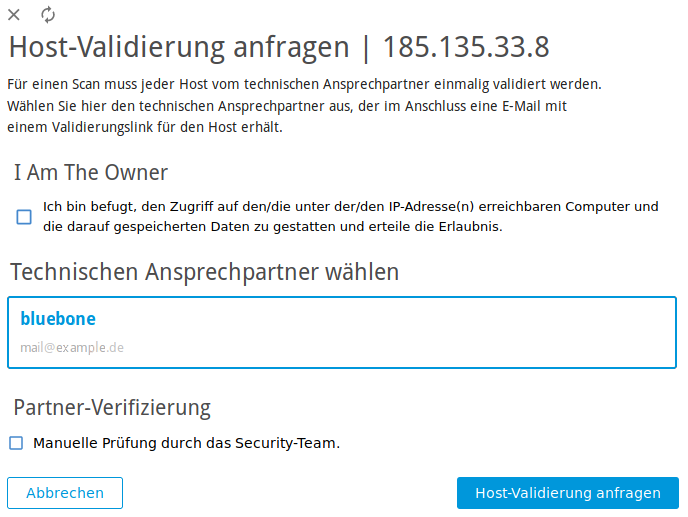

Falls ein externes Ziel gewählt wurde und der/die Host(s) noch nicht validiert wurde(n), wird Host-Validierung anfragen für den/die Host(s) angezeigt (siehe Abb. 5.2).

Abb. 5.2 Host(s) noch nicht validiert¶

Auf Host-Validierung anfragen klicken, um die Host-Validierung durchzuführen.

→ Die Kontakte für den/die konfigurierten Host(s) werden von RIPE NCC eingeholt. Für weitere Informationen siehe Kapitel 5.2.2.

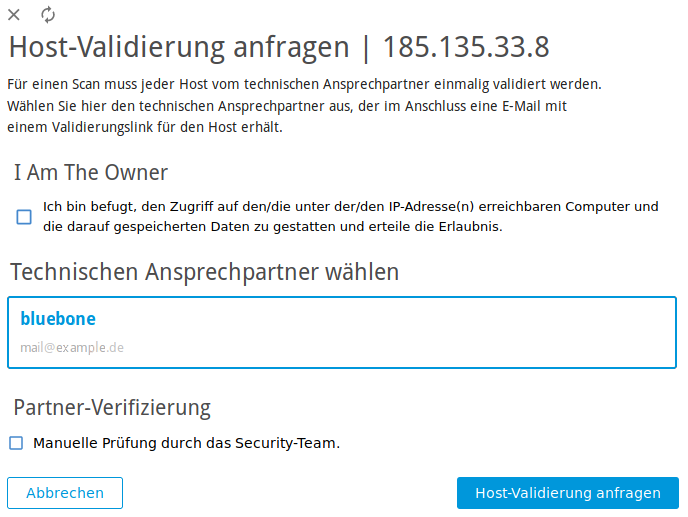

Wenn dieser Prozess abgeschlossen ist, zeigt ein Overlay die gefundenen Kontakte (siehe Abb. 5.3).

Bemerkung

Falls kein Kontakt gefunden wurde, müssen die Hosts manuell vom Security-Team des vMSP überprüft werden.

Checkbox für I Am The Owner (dt. „Ich bin der Eigentümer“) aktivieren, Kontaktperson aus der Liste wählen oder Checkbox für die manuelle Prüfung durch das Security-Team des vMSP aktivieren.

Abb. 5.3 Auswählen eines Kontakts für die Host-Validierung¶

Auf Host-Validierung anfragen klicken.

→ Eine E-Mail wird an die Kontaktperson oder das Security-Team gesendet. Der Status der Host-Validierung wird auf der Seite Ziele angezeigt.

Auf Scan vorbereiten klicken.

→ Die Seite Scanverwaltung wird geöffnet. Die neue Aufgabe hat den Status Neu und verfügbar.

In der Zeile der erstellten Aufgabe auf

klicken.

klicken.Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

Für den Status einer Aufgabe siehe Kapitel 5.7.

Tipp

Sobald die Aufgabe gestartet wurde, kann der Bericht angezeigt werden, indem für die entsprechende Aufgabe auf der Seite Scan Verwaltung auf ![]() geklickt wird.

geklickt wird.

Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 6.

Sobald sich der Status auf Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 6.1).

5.2 Einen einfachen Scan manuell konfigurieren¶

Der Greenbone Cloud Service kann zwei unterschiedliche Vorgehensweisen nutzen, um ein Ziel zu scannen:

Einfacher Scan

Authentifizierter Scan mithilfe lokaler Sicherheitskontrollen (siehe Kapitel 5.3)

Die folgenden Schritte müssen ausgeführt werden, um einen einfachen Scan zu konfigurieren:

Erstellen eines Ziels (siehe Kapitel 5.2.1)

Validieren des/der Host(s) (siehe Kapitel 5.2.2) oder Erstellen eines Gateways (siehe Kapitel 5.2.3)

Erstellen einer Aufgabe (siehe Kapitel 5.2.4)

Starten der Aufgabe (siehe Kapitel 5.2.5)

5.2.1 Ein Ziel erstellen¶

Der erste Schritt ist es, ein externes oder internes Scanziel zu erstellen.

5.2.1.1 Ein externes Ziel erstellen¶

Ziele (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Auf Externe Ziele klicken.

Neues Ziel durch Klicken auf + Neues externes Ziel erstellen erstellen.

Zielmodus durch Klicken auf IP-Adresse oder Hostname wählen. Er legt fest, in welcher Form das Ziel angegeben wird.

Bemerkung

Der Zielmodus kann nach dem erstmaligen Erstellen des Ziels nicht mehr geändert werden.

Ein gemischter Zielmodus ist nicht möglich.

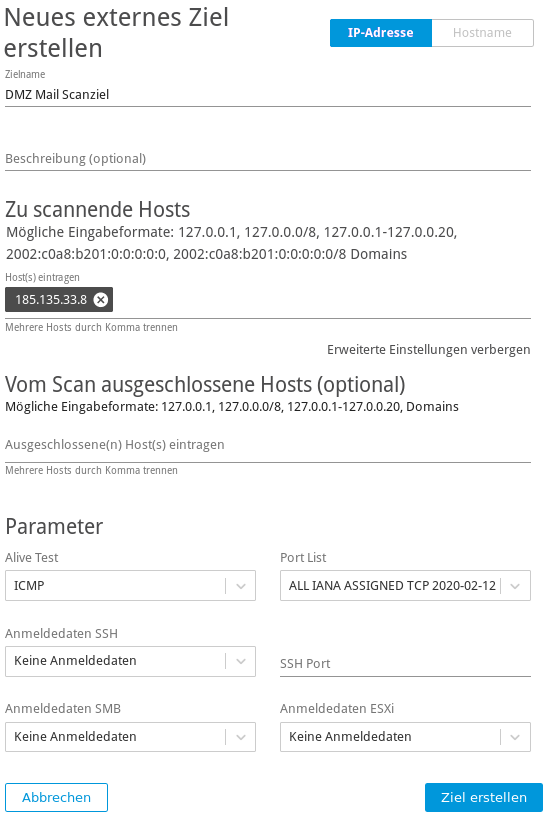

Ziel definieren (siehe Abb. 5.4).

Abb. 5.4 Erstellen eines neuen Ziels¶

Auf Ziel erstellen klicken.

Bemerkung

Eine Host-Validierung ist zum Scannen eines externen Ziels notwendig (siehe Kapitel 5.2.2).

Die folgenden Informationen können eingegeben werden:

- Zielname

Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden.

- Beschreibung (optional)

Der optionale Kommentar erlaubt es, Hintergrundinformationen festzulegen. Diese erleichtern später das Verständnis des konfigurierten Ziel.

- Zu scannende Hosts (für Zielmodus IP-Adresse)

Manuelle Eingabe der Hosts, die gescannt werden sollen, getrennt durch Kommas.

Bemerkung

Die IP-Adresse oder der Hostname wird benötigt. In beiden Fällen ist es nötig, dass sich der Greenbone Cloud Service mit dem System verbinden kann. Falls der Hostname verwendet wird, muss der Greenbone Cloud Service in der Lage sein, den Namen aufzuschlüsseln.

Für die Eingabe sind die folgenden Optionen möglich:

Einzelne IPv4-Adresse, z. B. 192.168.15.5

Domainname, z. B. example.com

IPv4-Adressbereich, z. B. 192.168.15.5-192.168.15.27

IPv4-Adressbereich in CIDR-Schreibweise, z. B. 192.168.15.0/24

Einzelne IPv6-Adresse, z. B. fe80::222:64ff:fe76:4cea

IPv6-Adressbereich in CIDR-Schreibweise, z. B. fe80::222:64ff:fe76:4cea/120

Mehrere Optionen können gemischt werden.

- Vom Scan ausgeschlossene Hosts (für Zielmodus IP-Adresse)

Manuelle Eingabe der Hosts, die vom Scan ausgeschlossen werden sollen, getrennt durch Kommas.

Es gelten die gleichen Vorgaben wie für Zu scannende Hosts.

- Zu scannende Hostnamen (für Zielmodus Hostname)

Manuelle Eingabe der Hosts, die gescannt werden sollen, getrennt durch Kommas.

Bemerkung

Der Hostname wird benötigt. Es ist nötig, dass sich der Greenbone Cloud Service mit dem System verbinden kann. Der Greenbone Cloud Service muss außerdem in der Lage sein, den Namen aufzuschlüsseln.

- Alive Test

Diese Option legt die Methode fest, mit der geprüft wird, ob ein Ziel erreichbar ist. Die Möglichkeiten sind:

TCP ack service

ICMP

Consider alive

TCP syn service

- Portliste

Portliste, die für den Scan genutzt wird (siehe Kapitel 5.9).

- Anmeldedaten SSH

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Linux- oder Unix-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

- Anmeldedaten SMB

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Microsoft-Windows-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

- Anmeldedaten ESXi

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein VMware-ESXi-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

5.2.1.2 Ein internes Ziel erstellen¶

Ziele (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Auf Interne Ziele klicken.

Neues Ziel durch Klicken auf + Neues internes Ziel erstellen erstellen.

Ziel definieren.

Auf Ziel erstellen klicken.

Bemerkung

Ein Gateway muss zum Scannen eines internen Ziels genutzt werden (siehe Kapitel 5.2.3).

Die folgenden Informationen können eingegeben werden:

- Zielname

Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden.

- Beschreibung (optional)

Der optionale Kommentar erlaubt es, Hintergrundinformationen festzulegen. Diese erleichtern später das Verständnis des konfigurierten Ziel.

- Zu scannende Hosts

Manuelle Eingabe der Hosts, die gescannt werden sollen, getrennt durch Kommas.

Bemerkung

Die IP-Adresse oder der Hostname wird benötigt. In beiden Fällen ist es nötig, dass sich der Greenbone Cloud Service mit dem System verbinden kann. Falls der Hostname verwendet wird, muss der Greenbone Cloud Service in der Lage sein, den Namen aufzuschlüsseln.

Für die Eingabe sind die folgenden Optionen möglich:

Einzelne IPv4-Adresse, z. B. 192.168.15.5

Domainname, z. B. example.com

IPv4-Adressbereich, z. B. 192.168.15.5-192.168.15.27

IPv4-Adressbereich in CIDR-Schreibweise, z. B. 192.168.15.0/24

Mehrere Optionen können gemischt werden.

- Vom Scan ausgeschlossene Hosts (optional)

Manuelle Eingabe der Hosts, die vom Scan ausgeschlossen werden sollen, getrennt durch Kommas.

Es gelten die gleichen Vorgaben wie für Zu scannende Hosts.

- Alive Test

Diese Option legt die Methode fest, mit der geprüft wird, ob ein Ziel erreichbar ist. Die Möglichkeiten sind:

TCP ack service

ICMP

Consider alive

TCP syn service

- Portliste

Portliste, die für den Scan genutzt wird (siehe Kapitel 5.9).

- Anmeldedaten SSH

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Linux- oder Unix-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

- Anmeldedaten SMB

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein Microsoft-Windows-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

- Anmeldedaten ESXi

Auswahl eines Benutzers, der sich in das Zielsystem einloggen kann, falls dieses ein VMware-ESXi-System ist. Dies ermöglicht einen authentifizierten Scan mit lokalen Sicherheitskontrollen (siehe Kapitel 5.3).

5.2.2 Für externe Ziele: Hosts validieren¶

Falls ein externes Ziel erstellt wird, müssen die festgelegten Hosts validiert werden. Das Scannen von Zielen ohne Host-Validierung ist nicht möglich.

Ein Host kann durch die folgenden Personen validiert werden:

Durch die Benutzer selbst, wenn sie den/die Host(s) besitzen

Durch die für den/die Host(s) verantwortliche Person

Durch das Security-Team des vMSP

5.2.2.1 Validierung durch den Benutzer als Besitzer¶

Der Host kann durch den Benutzer validiert werden.

Bemerkung

Der Nutzer muss bestätigen, dass er berechtigt ist, den Zugriff auf den/die unter der/den IP-Adresse(n) erreichbaren Computer und die darauf gespeicherten Daten zuzulassen. Mit dieser Zustimmung übernimmt der Nutzer die Verantwortung für die auf dem/den entsprechenden Computer(n) durchgeführten Schwachstellenscans sowie für alle Auswirkungen und Folgen, die sich aus den Scans ergeben können. Etwaige Beschwerden oder Anfragen Dritter werden von Greenbone direkt an den Nutzer weitergeleitet und Greenbone wird diese Beschwerden oder Anfragen weder weiter bearbeiten noch Unterstützung leisten.

Ziele (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Auf Externe Ziele klicken.

→ Falls die Validierung noch nicht abgeschlossen wurde, wird

in der Spalte Verifiziert angezeigt.

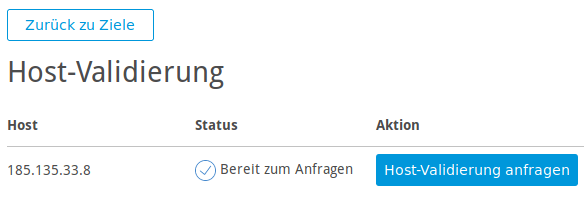

in der Spalte Verifiziert angezeigt.Auf Host-Validierung anfragen klicken (siehe Abb. 5.5).

Abb. 5.5 Anfragen der Host-Validierung¶

Checkbox I Am The Owner aktivieren (siehe Abb. 5.6).

Abb. 5.6 Auswählen eines Kontakts für die Host-Validierung¶

Auf Host validieren klicken.

→ Wenn die Hosts validiert wurden, wird

in der Spalte Verifiziert auf der Seite Ziele angezeigt.

in der Spalte Verifiziert auf der Seite Ziele angezeigt.

5.2.2.2 Validierung durch die Kontaktperson oder durch das Security-Team des vMSP¶

Falls vorhanden, wird die verantwortliche Kontaktperson von RIPE NCC bezogen. RIPE NCC ist die Regional Internet Registry (RIR) für Europa, den Nahen Osten und Teile Zentralasiens und übernimmt die Zuweisung und Registrierung von IP-Adressbereichen.

Falls kein Kontakt gefunden wird, müssen die Hosts manuell vom Security-Team des vMSP überprüft werden.

Ziele (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Auf Externe Ziele klicken.

→ Falls die Validierung noch nicht abgeschlossen wurde, wird

in der Spalte Verifiziert angezeigt.

in der Spalte Verifiziert angezeigt.Auf Host-Validierung anfragen klicken (siehe Abb. 5.5).

→ Die Kontakte für den konfigurierten Host werden von RIPE NCC gesammelt.

Wenn dieser Prozess abgeschlossen ist, zeigt ein Overlay den gefundenen Kontakt (siehe Abb. 5.6).

Kontaktperson aus der Liste wählen.

oder

Falls keine Kontaktperson gefunden wurde, Checkbox Manuelle Prüfung durch das Security-Team. aktivieren.

Auf Host-Validierung anfragen klicken.

→ Eine E-Mail wird an die Kontaktperson oder das Security-Team gesendet.

Bemerkung

Durch Klicken auf Kontaktauswahl zurücksetzen wird der gewählte Kontakt verworfen.

Falls die Hosts validiert wurden, wird

in der Spalte Verifiziert auf der Seite Ziele angezeigt.

in der Spalte Verifiziert auf der Seite Ziele angezeigt.Falls die Host-Validierung abgelehnt wurde, wird

in der Spalte Verifiziert auf der Seite Ziele angezeigt.

in der Spalte Verifiziert auf der Seite Ziele angezeigt.

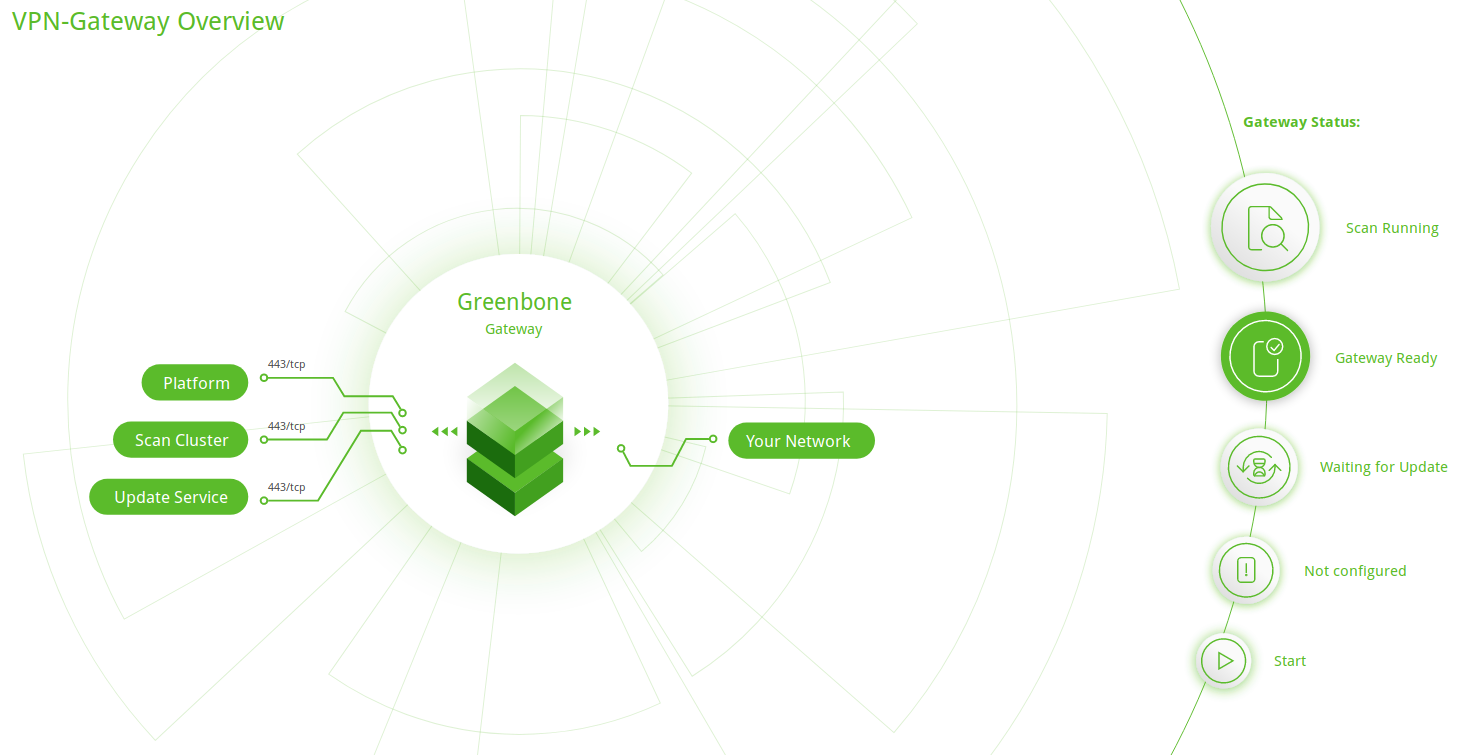

5.2.3 Für interne Ziele: Ein Gateway erstellen¶

Falls ein internes Ziel im Kunden-Netzwerk gescannt werden soll, muss ein Gateway genutzt werden.

Ressourcen

Das Gateway benötigt mindestens die folgenden Ressourcen:

1 virtuelle CPU

512 MB RAM

8 GB Festplatte

Unterstütze Hypervisoren

Die folgenden Hypervisoren werden offiziell für den Einsatz eines Gateways unterstützt:

Microsoft Hyper-V, Version 5.0 oder höher

VMware vSphere Hypervisor (ESXi), Version 6.0 oder höher

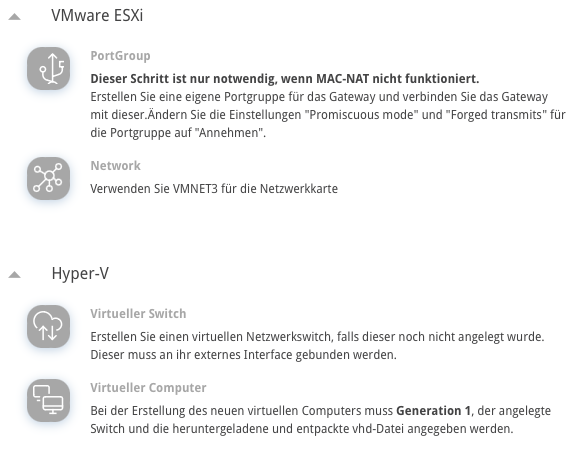

Bemerkung

Je nach verwendeter virtueller Umgebung müssen die unter Konfiguration für Umgebung beschriebenen Einstellungen vorgenommen werden (siehe Abb. 5.7).

Abb. 5.7 Erweiterte Einstellungen der virtuellen Umgebung¶

5.2.3.1 Aufsetzen eines Gateways¶

Ein Gateway kann wie folgt aufgesetzt werden:

Gateways (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Gewünschte virtuelle Umgebung in der Drop-down-Liste Download wählen und auf

klicken.

klicken.Gateway in die virtuelle Umgebung importieren.

Gateway in der virtuellen Umgebung starten.

Nachdem der Boot-Vorgang abgeschlossen ist, wird eine Eingabeaufforderung angezeigt. Die Standarddaten für den Login sind:

Anmeldename:

adminPasswort:

admin

→ Das Gateway-Administrationsmenü wird geöffnet.

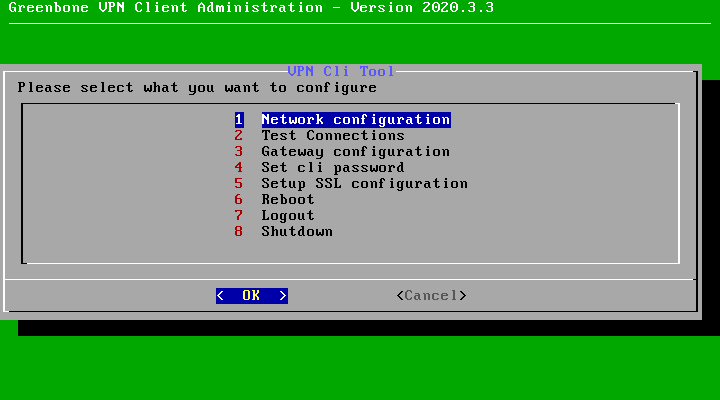

Gateway configuration wählen und Enter drücken.

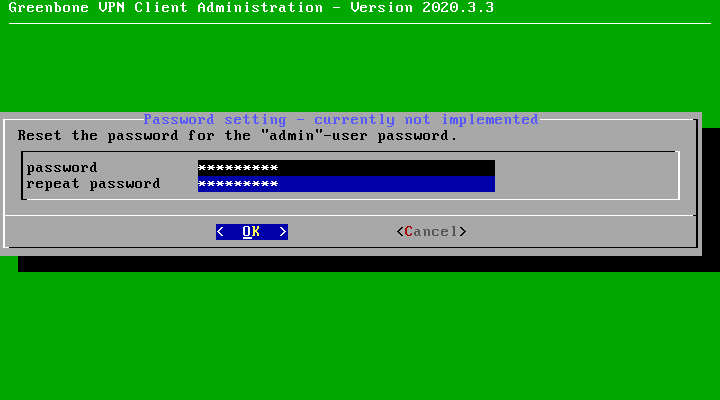

Set web password wählen und Enter drücken.

Passwort zweimal eingeben und Tab drücken (siehe Abb. 5.8).

Bemerkung

Das Passwort muss die folgenden Kriterien erfüllen:

Mindestens 8 Zeichen

Enthält Klein- und Großbuchstaben

Enthält mindestens ein Sonderzeichen

Enthält mindestens eine Zahl

Abb. 5.8 Passwort für die Gateway-Web-Oberfläche einrichten¶

Enter drücken.

Save changes wählen und Enter drücken.

→ Es wird eine Nachricht angezeigt, dass das Gateway erfolgreich konfiguriert wurde.

Enter drücken, um die Nachricht zu schließen.

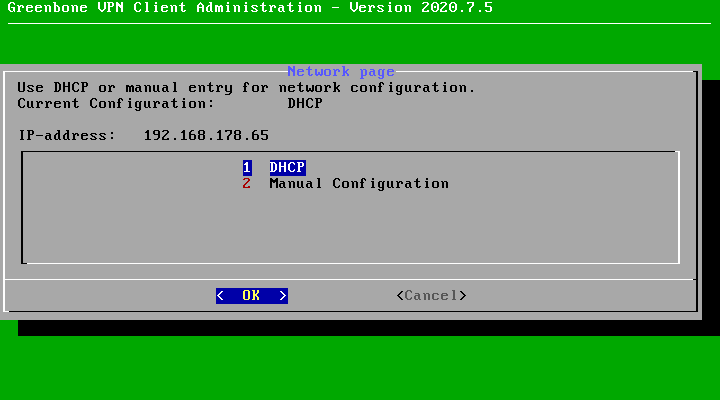

Netzwork configuration wählen und Enter drücken.

Bemerkung

Für alle Konfigurationsoptionen siehe Kapitel 5.6.2.

Angezeigte IP-Adresse des Gateways notieren (siehe Abb. 5.9). Sie wird für den Zugriff auf die Gateway-Web-Oberfläche benötigt.

Abb. 5.9 IP-Adresse des Gateways¶

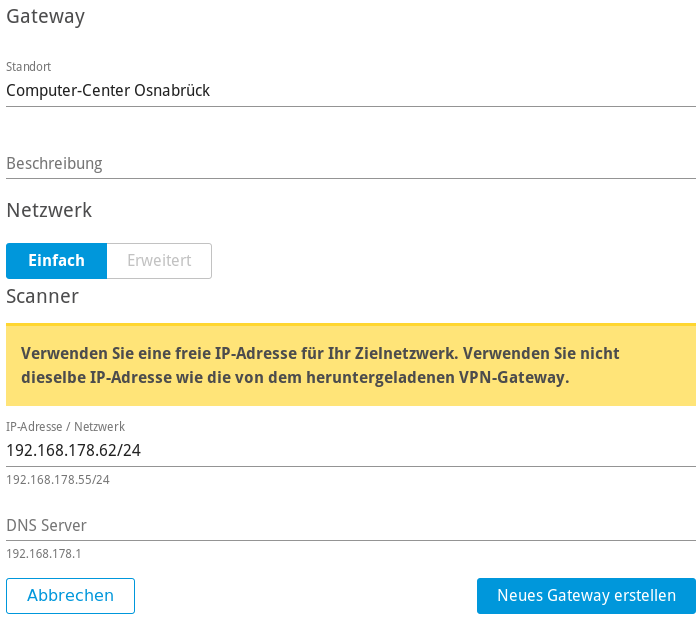

Auf der Plattform auf + Neues Gateway erstellen klicken.

Textliche Beschreibung des Gateway-Standorts in das Eingabefeld Standort eingeben (siehe Abb. 5.10).

Abb. 5.10 Erstellen eines neuen Gateways¶

Optional: Beschreibung für das Gateway in das Eingabefeld Beschreibung eingeben.

Freie IP-Adresse aus dem Netzwerk, das gescannt werden soll, inklusive der Präfixlänge in das Eingabefeld IP-Adresse/Netzwerk eingeben.

Bemerkung

Die eingegebene IP-Adresse muss sich von der IP-Adresse des Gateways unterscheiden.

IP-Adresse eines DNS-Servers, der sich im Zielnetzwerk befindet, in das Eingabefeld DNS Server eingeben.

Bemerkung

Standardmäßig ist MAC-NAT aktiviert.

Falls MAC-NAT nicht funktioniert, auf Erweitert klicken und die Checkbox MAC-NAT nutzen deaktivieren.

Bemerkung

Wenn VMware ESXi genutzt wird, müssen die Einstellungen konfiguriert werden, die auf der Seite Gateways unter Konfiguration für Umgebung angezeigt werden.

Bemerkung

Wenn ein Netzwerk gescannt werden soll, in dem sich der Scanner nicht befindet, kann das Netzwerk-Routing wie in den Schritte 20–23 beschrieben verwendet werden.

Auf + Netzwerk hinzufügen klicken.

Route durch Eingabe des Netzwerks und des im Netzwerk befindlichen Gateways in die jeweiligen Eingabefelder definieren.

Metrikinformation in das Eingabefeld Metrik eingeben.

Die Metrik ist wichtig, wenn es mehrere Routen für dasselbe Zielnetzwerk gibt. In diesem Fall ist die beste Route diejenige mit dem kleinsten Metrikwert.

Auf Speichern klicken.

→ Die Route wird in der Tabelle angezeigt.

Auf Neues Gateway erstellen klicken.

→ Das Gateway wird erstellt und auf der Seite Gateways angezeigt.

5.2.3.2 Registrieren des Gateways¶

Das Gateway muss entweder über die Gateway-Web-Oberfläche oder über das Gateway-Administrationsmenü (CLI) registriert werden.

Registrierung via Gateway-Web-Oberfläche

Die Registrierung via Gateway-Web-Oberfläche wird wie folgt durchgeführt:

WEB wählen.

Auf In die Zwischenablage kopieren klicken, um den API-Schlüssel zu kopieren.

Webbrowser öffnen und folgende URL eingeben:

https://<ip>.<ip>durch die IP-Adresse des Gateways ersetzen (siehe Schritt 13 in Kapitel 5.2.3.1).Mit dem Benutzernamen

adminund dem Passwort, das in den Schritten 6–9 in Kapitel 5.2.3.1 festgelegt wurde, einloggen.Settings im Menüpanel wählen.

API-Schlüssel in das Eingabefeld API-Key einfügen.

Auf Speichern klicken.

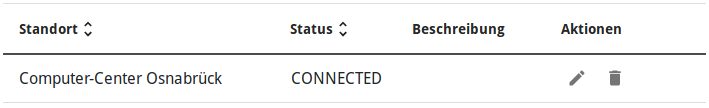

→ Auf der Seite Gateways auf der Plattform wird in der Spalte Status CONNECTED angezeigt (siehe Abb. 5.11).

Abb. 5.11 Verbinden des Gateways¶

Registrierung via Gateway-Administrationsmenü (CLI)

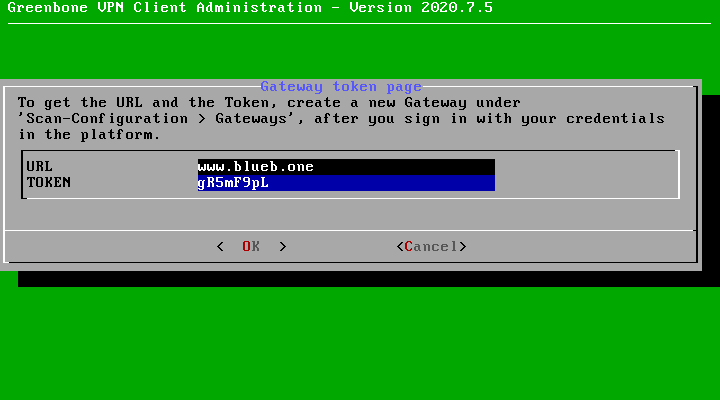

Die Registrierung via Gateway-Administrationsmenü (CLI) wird wie folgt durchgeführt:

CLI wählen.

URL und Token notieren.

In der CLI Gateway configuration wählen und Enter drücken.

Enter connection token (Optional) wählen und Enter drücken.

URL und Token in die entsprechenden Eingabefelder eingeben (siehe Abb. 5.12).

Abb. 5.12 Verbinden des Gateways¶

Tab und Enter drücken.

→ Auf der Seite Gateways auf der Plattform wird in der Spalte Status CONNECTED angezeigt (siehe Abb. 5.11).

5.2.4 Eine Aufgabe erstellen¶

Der nächste Schritt ist das Erstellen einer Aufgabe.

Der Greenbone Cloud Service steuert die Ausführung von Scans mithilfe von Aufgaben. Diese Aufgaben können regelmäßig wiederholt oder zu bestimmten Zeiten ausgeführt werden (siehe Kapitel 5.4).

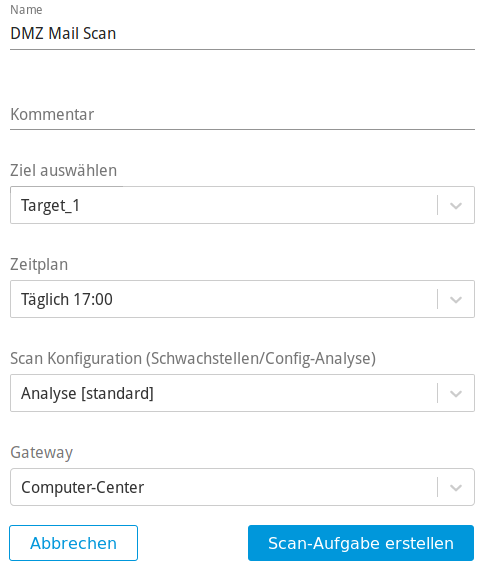

Eine Aufgabe kann wie folgt erstellt werden:

Scan-Konfiguration im Menüpanel wählen.

Neue Aufgabe durch Klicken auf + Neue Aufgabe erstellen erstellen.

Aufgabe definieren (siehe Abb. 5.13).

Abb. 5.13 Erstellen einer neuen Aufgabe¶

Auf Scan-Aufgabe erstellen klicken.

→ Die Aufgabe wird erstellt und auf der Seite Scanverwaltung angezeigt.

Die folgenden Informationen können eingegeben werden:

- Name

Der Name kann frei gewählt werden. Falls möglich, sollte ein aussagekräftiger Name gewählt werden.

- Kommentar

Der optionale Kommentar erlaubt es, Hintergrundinformationen festzuhalten. Diese erleichtern später das Verständnis der konfigurierten Aufgabe.

- Ziel auswählen

Zuvor konfiguriertes Ziel aus der Drop-down-Liste wählen (siehe Kapitel 5.2.1).

- Zeitplan

Zuvor konfigurierten Zeitplan aus der Drop-down-Liste wählen (siehe Kapitel 5.4). Die Aufgabe kann einmalig oder wiederholt zu einer festgelegten Zeit, z. B. jeden Montagmorgen um 6:00, ausgeführt werden.

Das Wählen eines Zeitplans ist optional. Falls kein Zeitplan genutzt werden soll, Keinen Zeitplan verwenden wählen.

- Scan-Konfiguration

Die Scan-Konfiguration gibt an, welche Schwachstellentests während eines Scans durchgeführt werden.

Der Greenbone Cloud Service bietet verschiedene vordefinierte Scan-Konfigurationen (siehe Kapitel 5.8).

Die folgende Option ist nur sichtbar, falls ein interes Ziel gewählt wurde:

- Gateway

Zuvor konfiguriertes Gateway aus der Drop-down-Liste wählen (siehe Kapitel 5.2.3).

5.2.5 Die Aufgabe starten¶

Scanverwaltung im Menüpanel wählen. In der Zeile der gewünschten Aufgabe auf ![]() klicken.

klicken.

→ Der Scan wird ausgeführt.

Die Fertigstellung des Scans kann einige Zeit in Anspruch nehmen. Die Seite aktualisiert automatisch, falls neue Daten verfügbar sind.

Für den Status einer Aufgabe siehe Kapitel 5.7.

Tipp

Sobald die Aufgabe gestartet wurde, kann der Bericht angezeigt werden, indem für die entsprechende Aufgabe auf der Seite Scan Verwaltung auf ![]() geklickt wird.

geklickt wird.

Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 6.

Sobald sich der Status auf Abgeschlossen ändert, ist der gesamte Bericht verfügbar. Zu jeder Zeit können Zwischenergebnisse angesehen werden (siehe Kapitel 6.1).

5.3 Einen authentifizierten Scan mit lokalen Sicherheitskontrollen konfigurieren¶

Ein authentifizierter Scan kann mehr Details über Schwachstellen auf dem gescannten System bereitstellen. Während eines authentifizierten Scans wird das Ziel sowohl von außen über das Netzwerk als auch von innen mithilfe eines gültigen Benutzerlogins gescannt.

Während eines authentifizierten Scans loggt sich der Greenbone Cloud Service in das Zielsystem ein, um lokale Sicherheitskontrollen durchzuführen. Der Scan benötigt die vorherige Erstellung von Anmeldedaten. Diese Anmeldedaten werden für die Authentifizierung auf unterschiedlichen Diensten auf dem Zielsystem genutzt. Unter manchen Umständen können die Ergebnisse durch die Berechtigungen des Benutzers eingeschränkt werden.

Die VTs in den entsprechenden VT-Familien (lokale Sicherheitskontrollen) werden nur ausgeführt, falls sich der Greenbone Cloud Service in das Zielsystem einloggen konnten. Die VTs der lokalen Sicherheitskontrollen im resultierenden Scan sind minimalinvasiv.

Der Greenbone Cloud Service bestimmt nur die Risikostufe, aber nimmt keine Änderungen am Zielsystem vor. Trotzdem wird der Login des Greenbone Cloud Service wahrscheinlich in den Protokollen des Zielsystems vermerkt.

Der Greenbone Cloud Service kann unterschiedliche Anmeldedaten, basierend auf den Eigenschaften des Ziels, nutzen. Die wichtigsten sind:

- SMB

Auf Microsoft-Windows-Systemen kann der Greenbone Cloud Service das Patchlevel und lokal installierte Software wie Adobe Acrobat Reader oder die Java-Suite prüfen.

- SSH

Dieser Zugang wird für das Prüfen des Patchlevels von Unix- und Linuxsystemen genutzt.

- ESXi

Dieser Zugang wird für das lokale Prüfen von VMware-ESXi-Servern genutzt.

5.3.1 Vorteile und Nachteile authentifizierter Scans¶

Der Umfang und Erfolg der Prüfroutinen für authentifizierte Scans hängen stark von den Berechtigungen des genutzten Benutzeraccounts ab.

Auf Linux-Systemen ist ein unprivilegierter Benutzer ausreichend und kann auf die meisten relevanten Informationen zugreifen, während ein unprivilegierter Benutzer auf Microsoft-Windows-Systemen sehr eingeschränkt ist und ein administrativer Benutzer mehr Ergebnisse liefert. Ein unprivilegierter Benutzer hat keinen Zugriff auf die Microsoft-Windows-Registrierungsdatenbank („Registrierung“) und den Microsoft-Windows-Systemorder \windows, welcher Informationen zu Updates und Patchlevels enthält.

Lokale Sicherheitskontrollen sind die schonendste Methode, um nach Schwachstellendetails zu suchen. Während Remote-Sicherheitsheitskontrollen ebenfalls versuchen, möglichst nicht-invasiv zu sein, verursachen sie einige Auswirkungen.

Einfach gesagt ähnelt ein authentifizierter Scan einem Whitebox-Ansatz. Der Greenbone Cloud Service hat Zugriff auf frühere Informationen und kann von innen auf das Ziel zugreifen. Insbesondere sind die Registrierung, Softwareversionen und Patchlevels zugänglich.

Ein Remotescan ähnelt einem Blackbox-Ansatz. Der Greenbone Cloud Service nutzt die gleichen Techniken und Protokolle wie ein potenzielle Angreifende, um von außen auf das Ziel zuzugreifen. Die einzigen verfügbaren Informationen werden vom Greenbone Cloud Service selbst gesammelt. Während einer Prüfung kann der Greenbone Cloud Service Fehlfunktionen auslösen, um Informationen über die genutzte Software zu erhalten, z. B. kann der Scanner eine fehlerhafte Anfrage an einen Dienst senden, um eine Antwort auszulösen, die weitere Informationen über das eingesetzte Produkt enthält.

Während eines Remotescans mit der Scan-Konfiguration Analyse [Standard] sind alle Remoteprüfungen sicher. Die genutzten VTs haben möglicherweise einige invasive Komponenten, aber keiner der genutzten VTs versucht, einen Defekt oder eine Fehlfunktion auf dem Ziel auszulösen (siehe Beispiel unten). Alle VTs mit sehr invasiven Komponenten oder solche, die einen Denial of Service (DoS) auslösen, werden automatisch von der Prüfung ausgeschlossen.

Beispiel für einen invasiven VT

Ein Beispiel für einen invasiven, aber sicheren VT ist der Heartbleed-VT. Er wird sogar ausgeführt, wenn VTs, die Schaden am Host-System anrichten können, deaktiviert sind, da der VT keine negativen Auswirkungen auf das Ziel hat.

Der VT ist trotzdem invasiv, da er die Speicherlecks des Ziels prüft. Falls das Ziel angreifbar ist, wird tatsächlicher Speicher des Ziels geleaked. Der Greenbone Cloud Service bewertet die geleakten Informationen nicht. Die Informationen werden umgehend gelöscht.

5.3.2 Anmeldedaten nutzen¶

Anmeldedaten für lokale Sicherheitsprüfungen werden benötigt, um VTs das Einloggen in ein Zielsystem zu ermöglichen, z. B. um das Vorhandensein aller Sicherheitspatches des Herstellers lokal zu prüfen.

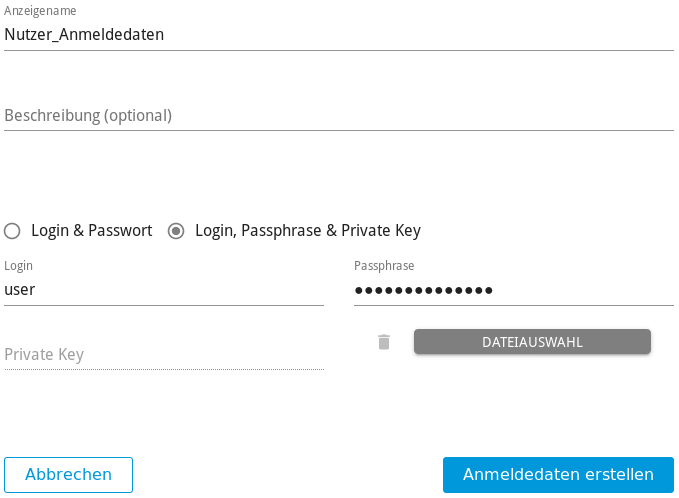

5.3.2.1 Anmeldedaten erstellen¶

Neue Anmeldedaten können wie folgt erstellt werden:

Anmeldedaten (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Neue Anmeldedaten durch Klicken auf + Neue Anmeldedaten erstellen erstellen.

Anmeldedaten definieren (siehe Abb. 5.14).

Abb. 5.14 Erstellen neuer Anmeldedaten¶

Auf Anmeldedaten erstellen klicken.

Die folgenden Details der Anmeldedaten können festgelegt werden:

Bemerkung

Falls die Details deutsche Umlaute enthalten, funktioniert der Login nicht. Die Umlaute müssen wie folgt ersetzt werden:

„ß“ → „ss“

„ä“ → „a“

„ö“ → „o“

„ü“ → „u“

- Anzeigenamen

Festlegung des Namens. Der Name kann frei gewählt werden.

- Beschreibung (optional)

Ein optionaler Kommentar kann zusätzliche Informationen enthalten.

- Login & Passwort/Login, Passphrase & Private Key

Wahl des Anmeldedatentyps.

Abhängig vom gewählten Typen werden weitere Optionen angezeigt:

- Login & Passwort

- Login

Festlegung des Loginnamens, der vom Greenbone Cloud Service genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

- Passwort

Festlegung des Passworts, das vom Greenbone Cloud Service genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

- Login, Passphrase & Private Key

- Login

Festlegung des Loginnamens, der vom Greenbone Cloud Service genutzt wird, um sich auf dem gescannten Zielsystem zu authentifizieren.

- Passphrase

Festlegung der Passphrase des privaten SSH-Schlüssels.

5.3.2.2 Anmeldedaten verwalten¶

Alle vorhandenen Anmeldedaten können angezeigt werden, indem Anmeldedaten im Menüpanel gewählt wird.

Für alle Anmeldedaten werden die folgenden Informationen angezeigt:

- Name

Name der Anmeldedaten.

- Anmeldename

Benutzername für die Anmeldedaten.

- Kommentar

Optionale zusätzliche Informationen über die Anmeldedaten.

Für alle Anmeldedaten sind die folgenden Aktionen verfügbar:

5.3.3 Anforderungen auf Zielsystemen mit Microsoft Windows¶

5.3.3.1 Allgemeine Hinweise zur Konfiguration¶

Der Dienst der Remote-Registrierung muss gestartet werden, um auf die Registrierung zuzugreifen.

Dies wird erreicht, indem das automatischte Starten des Diensts eingestellt wird. Falls ein automatischer Start nicht bevorzugt wird, kann ein manueller Start konfiguriert werden. In diesem Fall wird der Dienst, während das System vom Greenbone Cloud Service gescannt wird, gestartet und anschließend wieder deaktiviert. Um dieses Verhalten sicherzustellen, muss der folgende Punkt über LocalAccountTokenFilterPolicy beachtet werden.

Es ist notwendig, dass für alle gescannten Systeme der Datei- und Druckerzugriff aktiviert ist. Falls Microsoft Windows XP genutzt wird, muss die Einstellung Use Simple File Sharing deaktiviert sein.

Für einzelne Systeme, die nicht mit einer Domäne verbunden sind, muss der folgende Registrierungsschlüssel festgelegt werden:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ DWORD: LocalAccountTokenFilterPolicy = 1

Auf Systemen mit Domänen-Controller muss der genutzte Benutzeraccount Mitglied der Gruppe Domain Administrators sein, um die bestmöglichen Ergebnisse zu erhalten. Wegen des Berechtigungskonzepts ist es nicht möglich, alle Schwachstellen zu erkennen, wenn der Local Administrator oder die von der Domain zugewiesenen Administratoren genutzt werden. Alternativ können die Anweisungen in Kapitel 5.3.3.2 befolgt werden.

Sollte ein Local Administrator gewählt werden – was ausdrücklich nicht empfohlen wird – ist es auch notwendig, den folgenden Registrierungsschlüssel festzulegen:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ DWORD: LocalAccountTokenFilterPolicy = 1

Auf der Microsoft-Windows-Firewall muss eine Ausnahmeregel für den Greenbone Cloud Service erstellt werden. Zusätzlich muss auf XP-Systemen der Dienst File and Printer Sharing auf enabled eingestellt sein.

5.3.3.2 Einen Domänenaccount für authentifizierte Scans konfigurieren¶

Für authentifizierte Scans von Microsoft-Windows-Zielsystemen wird die Nutzung eines Domänenaccounts mit einer Domänenrichtlinie, die lokale Administratorprivilegien erteilt, empfohlen. Dies hat mehrere Vorteile:

Eine Domänenrichtlinie muss nur einmal erstellt werden und kann dann für unterschiedliche Benutzer angewendet oder widerrufen werden.

Das lokale Bearbeiten der Registrierung von Microsoft Windows ist nicht länger nötig. Die Benutzerverwaltung ist somit zentralisiert, was auf lange Sicht Zeit spart und mögliche Konfigurationsfehler reduziert.

Aus Sicht der Schwachstellenbewertung ermöglicht nur ein Domänenaccount die Erkennung domänenzugehöriger Scanergebnisse. Diese Ergebnisse fehlen, falls ein ein lokaler Benutzeraccount genutzt wird.

Es gibt auch einige Sicherheitsvorteile beim Nutzen eines Domänenaccounts mit einer Domänenrichtlinie, die von Greenbone Networks emfohlen wird: Der zugehörige Benutzer kann sich möglicherweise nicht lokal oder über die Remotedesktopverbindung einloggen, was etwaige Angriffsvektoren begrenzt. Zusätzlich werden die Anmeldedaten via Kerberos geschützt, während bei einem Passwort eines lokalen Benutzers ein höheres Risiko des Ausnutzens besteht.

Um einen Domänenaccount für authentifizierte Scans oder Audits auf einem Microsoft-Windows-Ziel zu verwenden, muss das Zielsystem Teil einer Domäne sein und die folgende Konfiguration muss auf dem Zielsystem vorgenommen werden.

Eine Sicherheitsgruppe erstellen

In einen Domänen-Controller einloggen und Active Directory Users and Computers öffnen.

Aktion > Neu > Gruppe in der Menüleiste wählen.

Greenbone Local Scanin das Eingabefeld Name eingeben.Global für Gruppenbereich und Sicherheit für Gruppentyp wählen.

Account, der unter Microsoft Windows für die lokalen authentifizierten Scans vom Greenbone Cloud Service genutzt wird, zur Gruppe hinzufügen.

Auf OK klicken.

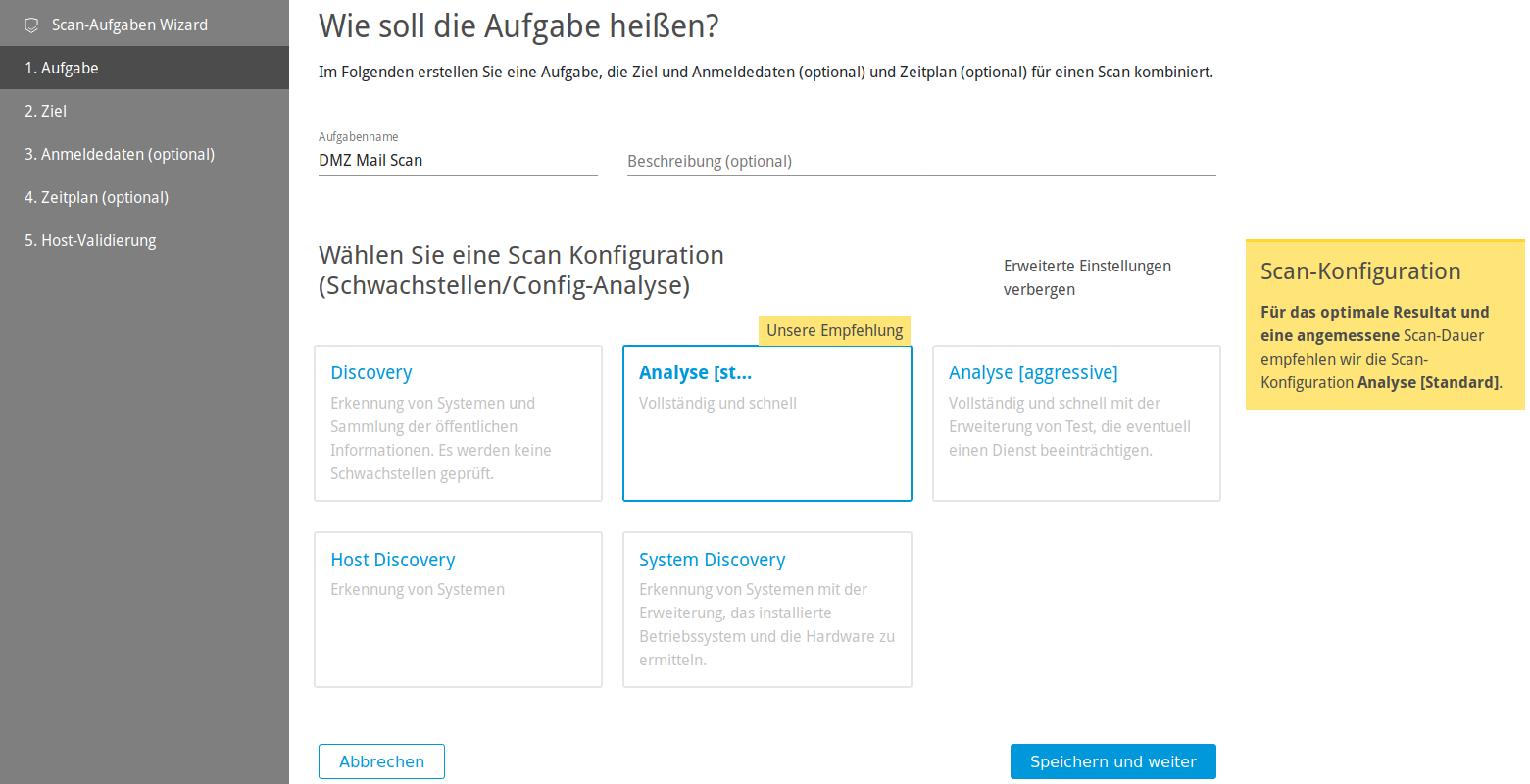

Eine Gruppenrichtlinie (engl. Group Policy Object, GPO) erstellen

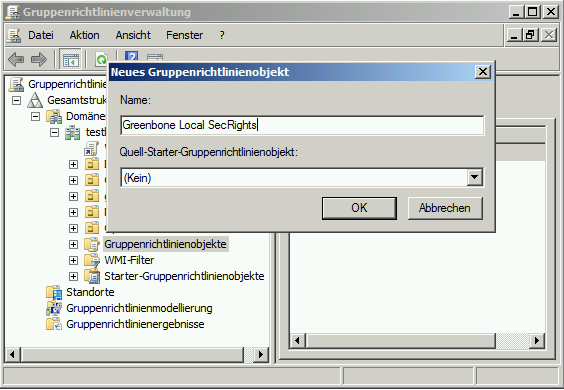

Im linken Panel die Konsole Gruppenrichtlinienverwaltung öffnen.

Auf Gruppenrichtlinienobjekte rechtsklicken und Neu wählen.

Greenbone Local SecRightsin das Eingabefeld Name eingeben (siehe Abb. 5.15).

Abb. 5.15 Erstellen einer neuen Microsoft-Windows-Gruppenrichtlinie für Scans durch Greenbone¶

Auf OK klicken.

Konfigurieren der Richtlinie

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen im linken Panel wählen.

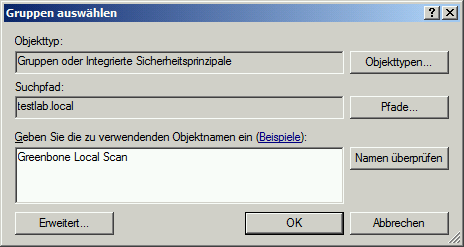

Auf Eingeschränkte Gruppen klicken und Gruppe hinzufügen wählen.

Auf Durchsuchen… klicken und

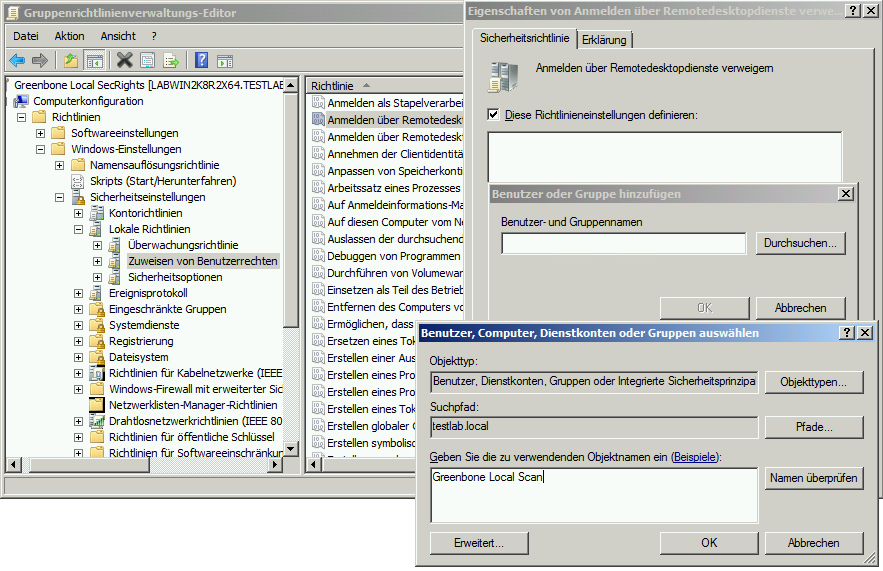

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 5.16).

Abb. 5.16 Prüfen der Microsoft-Windows-Gruppennamen¶

Auf Namen überprüfen klicken.

Zweimal auf OK klicken, um die offenen Fenster zu schließen.

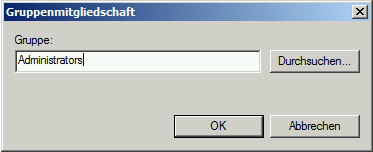

Bei Diese Gruppe ist Mitglied von auf Hinzufügen… klicken.

Administratorsin das Eingabefeld Gruppe eingeben (siehe Abb. 5.17) und zweimal auf OK klicken, um die offenen Fenster zu schließen.Bemerkung

Auf nicht-englischsprachigen Systemen den entsprechenden Namen der lokalen Administratorengruppe eingeben.

Abb. 5.17 Hinzufügen einer Gruppenmitgliedschaft¶

Konfigurieren der Richtlinie, sodass der Gruppe Greenbone Local Scan das lokale Einloggen in das System verweigert wird

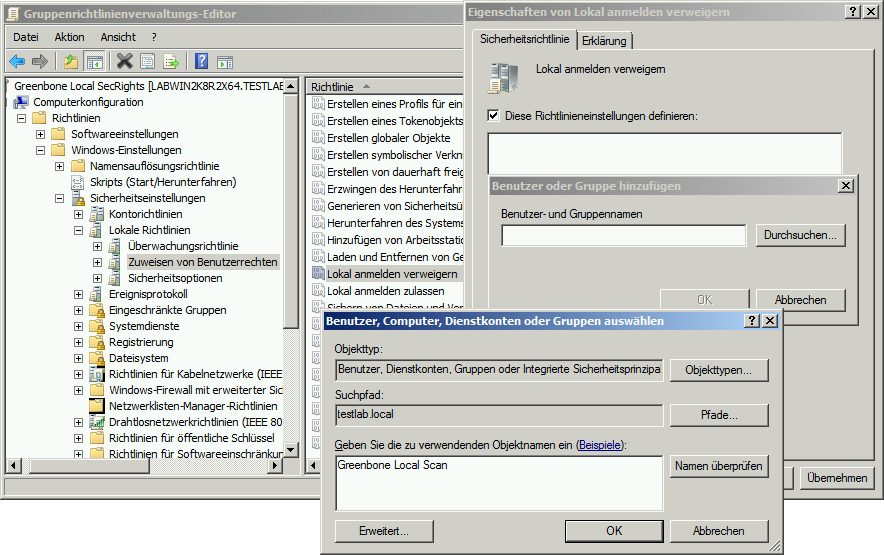

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten im linken Panel wählen.

Im rechten Panel auf Lokal anmelden verweigern doppelklicken.

Checkbox Diese Richtlinieneinstellungen definieren aktivieren und auf Benutzer oder Gruppe hinzufügen klicken.

Auf Durchsuchen… klicken und

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 5.18).Auf Namen überprüfen klicken.

Abb. 5.18 Bearbeiten der Richtlinie¶

Dreimal auf OK klicken, um die offenen Fenster zu schließen.

Konfigurieren der Richtlinie, sodass der Gruppe Greenbone Local Scan das remote Einloggen in das System verweigert wird

Auf die Richtlinie Greenbone Local SecRights klicken und Bearbeiten… wählen.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Zuweisen von Benutzerrechten im linken Panel wählen.

Im rechten Panel auf Anmelden über Remotedesktopdienst verweigern doppelklicken.

Checkbox Diese Richtlinieneinstellungen definieren aktivieren und auf Benutzer oder Gruppe hinzufügen klicken.

Auf Durchsuchen… klicken und

Greenbone Local Scanin das Eingabefeld eingeben (siehe Abb. 5.19).Auf Namen überprüfen klicken.

Abb. 5.19 Bearbeiten der Richtlinie¶

Dreimal auf OK klicken, um die offenen Fenster zu schließen.

Konfigurieren der Richtlinie, sodass die Gruppe Greenbone Local Scan auf der Registrierung nur Leserechte hat

Wichtig

Diese Einstellung ist auch nach Entfernen der Gruppenrichtlinie vorhanden („tattooing GPO“).

Dies ändert grundlegende Privilegien, welche nicht einfach durch Entfernen der Gruppenrichtlinie rückgängig gemacht werden können.

Es muss geprüft werden, ob die Einstellungen mit der Umgebung kompatibel sind.

Bemerkung

Die folgenden Schritte sind optional.

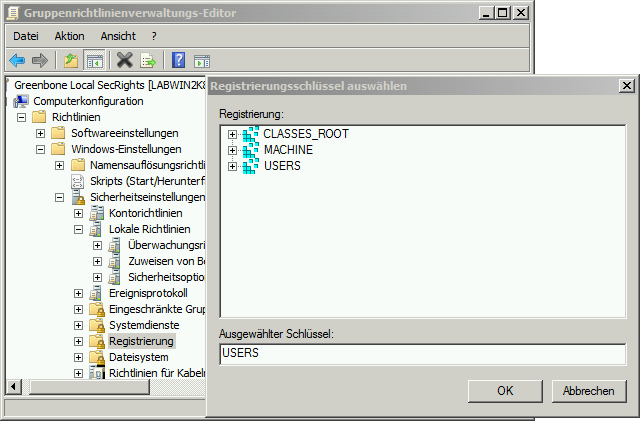

Im linken Panel auf Registrierung klicken und Schlüssel hinzufügen… wählen.

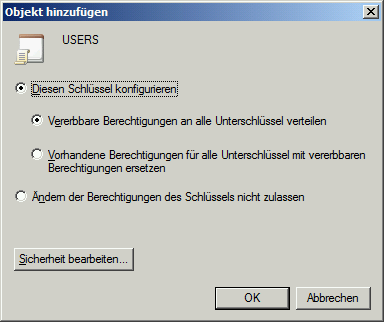

USERS wählen und auf OK klicken (siehe Abb. 5.20).

Abb. 5.20 Wählen des Registrierungsschlüssels¶

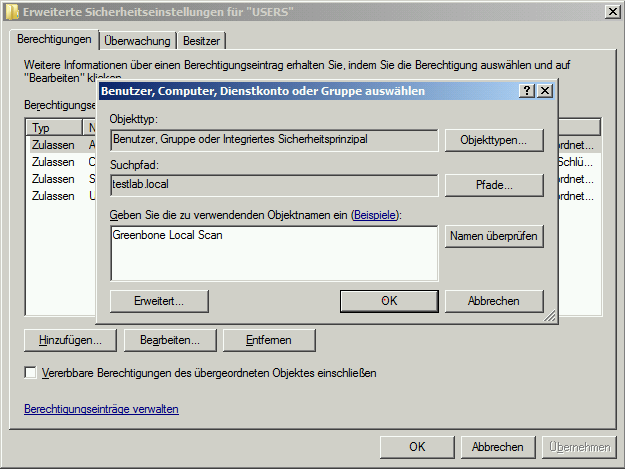

Auf Erweitert und Hinzufügen klicken.

Greenbone Local Scanin das Eingabefeld eingeben und auf OK klicken (siehe Abb. 5.21).

Abb. 5.21 Wählen der Gruppe Greenbone Local Scan¶

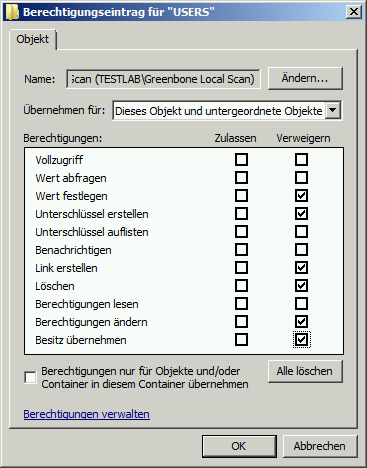

Dieses Objekt und untergeordnete Objekte in der Drop-down-Liste Übernehmen für wählen.

Alle Checkboxen für Zulassen deaktivieren und Checkboxen Wert festlegen, Unterschlüssel erstellen, Link erstellen, Löschen, Berechtigungen ändern und Besitz übernehmen für Verweigern aktivieren (siehe Abb. 5.22).

Abb. 5.22 Verweigern der Bearbeitung der Registrierung¶

Zweimal auf OK klicken und Warnung durch Klicken auf Ja bestätigen.

Auf OK klicken.

Radiobuttons Diesen Schlüssel konfigurieren und Vererbbare Berechtigungen an alle Unterschlüssel verteilen wählen und auf OK klicken (siehe Abb. 5.23).

Abb. 5.23 Rekursivmachen der Berechtigungen¶

Schritte 2 bis 9 für MACHINE und CLASSES_ROOT wiederholen.

Die Gruppenrichtlinie verbinden

5.3.3.3 Einschränkungen¶

Da Schreibrechte auf der Registrierung und dem Systemlaufwerk entfernt wurden, funktionieren die beiden folgenden Tests nicht mehr:

Leave information on scanned Windows hostsOID 1.3.6.1.4.1.25623.1.0.96171Falls gewünscht, erstellt dieser Test Informationen über den Start und das Ende eines Scans unter HKLM\Software\VulScanInfo. Da HKLM die Schreibrechte verweigert werden, ist dies nicht länger möglich. Falls der Test ausgeführt werden soll, muss das Gruppenrichtlinienobjekt entsprechend angepasst werden.

Windows file ChecksumsOID 1.3.6.1.4.1.25623.1.0.96180Falls gewünscht, speichert dieser Test das Tool ReHash unter C:\Windows\system32 (auf 32-Bit-Systemen) oder C:\Windows\SysWOW64 (auf 64-Bit-Systemen). Da die Schreibrechte verweigert werden, ist dies nicht länger möglich. Falls der Test durchgeführt werden soll, muss das Tool separat gespeichert werden oder die Gruppenrichtlinie entsprechend angepasst werden.

5.3.3.4 Scannen ohne Domänenadministrator und lokale Administratorberechtigungen¶

Es ist möglich, eine Gruppenrichtlinie zu erstellen, in der der Benutzer keine lokalen Administratorberechtigungen hat. Allerdings ist der Aufwand, die entsprechenden Leserechte zu jedem Zweig und Ordner der Registrierung hinzuzufügen, sehr hoch. Leider ist das Vererben von Berechtigungen für viele Ordner und Zweige deaktiviert. Außerdem können diese Änderungen zwar durch die Gruppenrichtlinie festgelegt, aber nicht wieder entfernt werden („tattooing GPO“). Bestimmte Berechtigungen könnten überschrieben werden, sodass zusätzliche Probleme auftreten.

Das Erstellen einer Gruppenrichtlinie, in der der Benutzer keinerlei Administratorberechtigungen hat, ist aus technischer und administrativer Sicht nicht sinnvoll.

5.3.4 Anforderungen auf Zielsystemen mit Linux/Unix¶

Für einen authentifizierten Scan auf Linux- oder Unix-Systemen ist in der Regel ein einfacher Benutzerzugang ausreichend. Der Login erfolgt dabei über SSH. Die Authentifizierung erfolgt entweder über auf dem Greenbone Cloud Service hinterlegte Passwörter oder über einen SSH-Schlüssel.

Es muss sichergestellt werden, dass die Authentifizierung mit dem öffentlichen Schlüssel nicht durch den SSH-Daemon verhindert wird. Die Zeile

PubkeyAuthentication nodarf nicht vorhanden sein.Vorhandene SSH-Schlüssel können auch genutzt werden. SSH-Schlüssel können mit OpenSSH mithilfe des Befehls

ssh-keygenauf Linux oderputtygen.exebeim Nutzen von PuTTY auf Microsoft Windows generiert werden. Die Formate Ed25519 oder RSA werden empfohlen. Alle SSH-Schlüssel müssen RFC 4716 entsprechen.Für Scans, die das Prüfen von Richtlinien beinhalten, sind möglicherweise root-Berechtigungen oder die Mitgliedschaft in bestimmten Gruppe (oft

wheel) nötig. Aus Sicherheitsgründen sind einige Konfigurationsdateien nur von Super-Benutzern oder Mitgliedern bestimmter Gruppen lesbar.

5.3.5 Anforderungen auf Zielsystemen mit ESXi¶

Bemerkung

Wenn eine vCenter Server Appliance (VCSA) zur Steuerung von ESXi-Hosts verwendet wird und User auf der VCSA erstellt werden, sind sie nur auf der VCSA und nicht auf den ESXi-Hosts bekannt.

Scan-User müssen auf jedem ESXi-Host, der gescannt wird, erstellt werden.

Standardmäßig sind lokale ESXi-User auf Rollen ohne Schreibrechte beschränkt. Es muss entweder ein administrativer Account oder eine Read-only-Rolle mit Berechtigung für globale Einstellungen genutzt werden.

Eine Read-only-Rolle mit Berechtigung für globale Einstellungen kann wie folgt eingerichtet werden:

Web-Oberfläche der VMware ESXi-Instanz öffnen und einloggen.

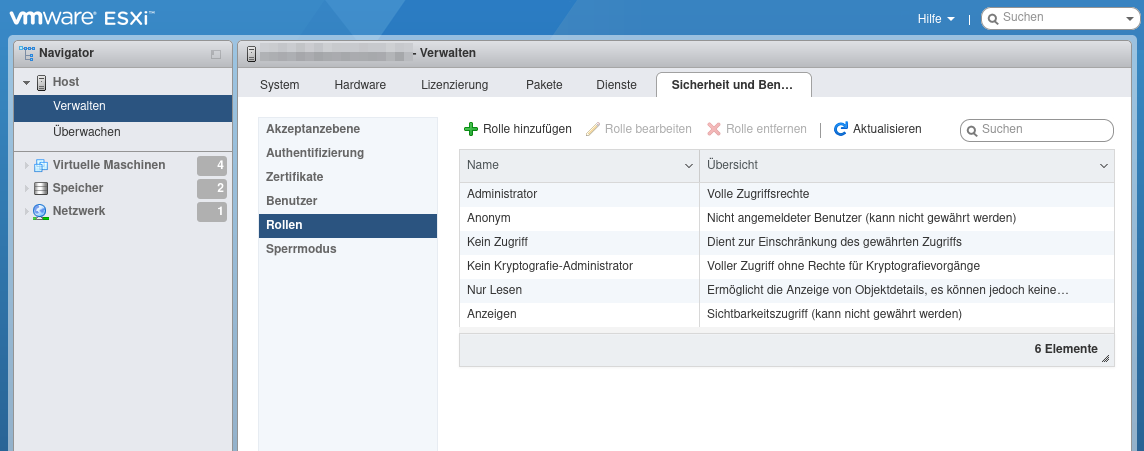

Host > Verwalten in der Spalte Navigator links wählen.

Register Sicherheit und Benutzer wählen.

Rollen im linken Menüpanel wählen (siehe Abb. 5.25).

Abb. 5.25 Anzeigen der Rollen¶

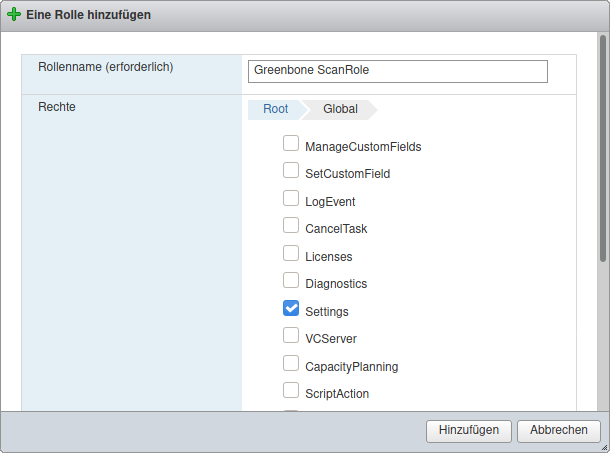

Auf Rolle hinzufügen klicken.

Namen für die Rolle in das Eingabefeld Rollenname eingeben.

Checkbox System aktivieren.

Auf Global klicken und Checkbox Settings aktivieren (siehe Abb. 5.26).

Abb. 5.26 Erstellen einer Rolle¶

Auf Hinzufügen klicken.

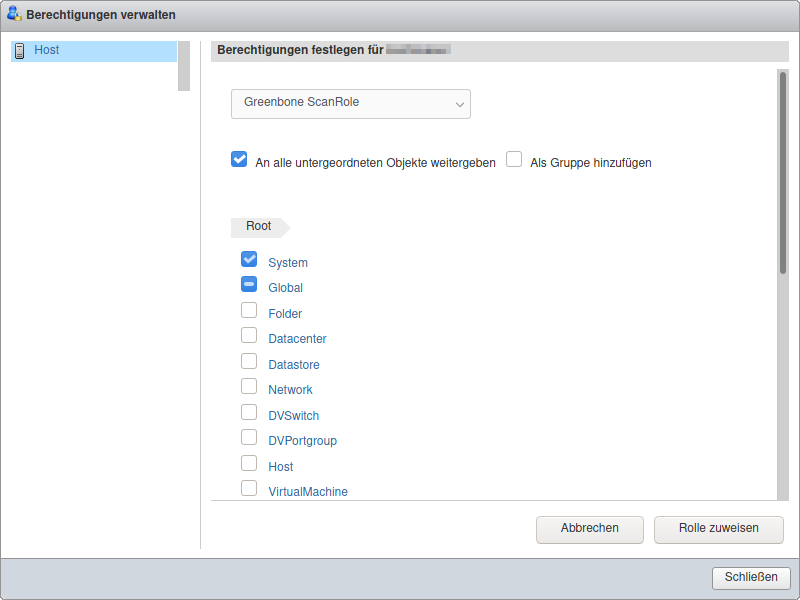

In der Spalte Navigator links auf Host rechtsklicken und Berechtigungen wählen.

Scan-Useraccount, der vom Greenbone Cloud Service genutzt wird, wählen.

Auf Rolle zuweisen klicken.

Zuvor erstellte Rolle in der Drop-down-Liste wählen (siehe Abb. 5.27).

Abb. 5.27 Zuweisen der Rolle an den Scan-Benutzer¶

Auf Rolle zuweisen klicken.

Auf Schließen klicken.

5.3.6 Anforderungen auf Zielsystemen mit Cisco OS¶

Der Greenbone Cloud Service kann auch Netzwerkkomponenten wie Router und Switches auf Schwachstellen prüfen. Während die üblichen Netzwerkdienste über das Netzwerk gefunden und geprüft werden, können einige Schwachstellen durch einen authentifizierten Scan entdeckt werden.

Der Greenbone Cloud Service benötigt aktuell nur den Befehl show version, um die aktuelle Version der Firmware des Geräts zu erhalten.

Um einen weniger privilegierten Benutzer einzurichten, der nur diesen Befehl ausführen darf, sind verschiedene Ansätze möglich. Das folgende Beispiel nutzt die rollenbasierte Zugriffskontrollenfunktionalität.

Tipp

Bevor eines der folgenden Beispiele genutzt wird, muss sichergestellt werden, dass alle Nebeneffekte der Konfiguration verstanden werden. Falls sie ohne Verifizierung genutzt wird, beschränkt das System möglicherweise weitere Logins über SSH oder die Konsole.

Um die rollenbasierte Zugriffskontrolle zu nutzen, müssen AAA und Views aktiviert werden:

> enable

# configure terminal

(config)# aaa new-model

(config)# exit

> enable view

# configure terminal

Der folgende Befehl erstellt eine eingeschränkte Sicht, die nur den Befehl show version beinhaltet. Das gelieferte Passwort view-pw ist nicht kritisch:

(config)# parser view gcs-view

(config-view)# secret 0 view-pw

(config-view)# commands exec include show version

(config-view)# exit

Nun wird der Benutzer gcs-user mit dem Passwort gcs-pw erstellt und mit der Sicht gcs-view verknüpft:

(config)# username gcs-user view gcs-view password 0 gcs-pw

(config)# aaa authorization console

(config)# aaa authorization exec default local

Falls SSH noch nicht aktiviert ist, erledigt dies der folgende Befehl. Der entsprechende Hostname und die entsprechende Domäne müssen genutzt werden:

(config)# hostname switch

(config)# ip domain-name greenbone.net

(config)# crypto key generate rsa general-keys modulus 2048

SSH-Logins mithilfe des folgenden Befehls aktivieren:

(config)# line vty 0 4

(config-line)# transport input ssh

(config-line)# Crtl-Z

Die Anmeldedaten des Benutzers müssen auf den GCS eingegebene werden. Anmeldedaten (Kategorie Scan-Konfiguration im Menüpanel wählen und den entsprechenden Benutzer erstellen (siehe Kapitel 5.3.2).

Anmeldedaten mit dem Ziel verbinden, damit sie als SSH-Anmeldedaten genutzt werden können.

5.4 Einen geplanten Scan ausführen¶

Für ein durchgehendes Schwachstellenmanagement ist das manuelle Ausführen von Aufgaben umständlich. Der Greenbone Cloud Service unterstützt zur Automatisierung die Zeitplanung von Aufgaben und bezeichnen automatische Scans zu festgelegten Zeiten als Zeitpläne. Sie können einmalig oder wiederholt ausgeführt werden.

5.4.1 Einen Zeitplan erstellen¶

Ein neuer Zeitplan kann wie folgt erstellt werden:

Zeitpläne (Kategorie Scan-Konfiguration) im Menüpanel wählen.

Neuen Zeitplan durch Klicken auf + Neuen Zeitplan erstellen erstellen.

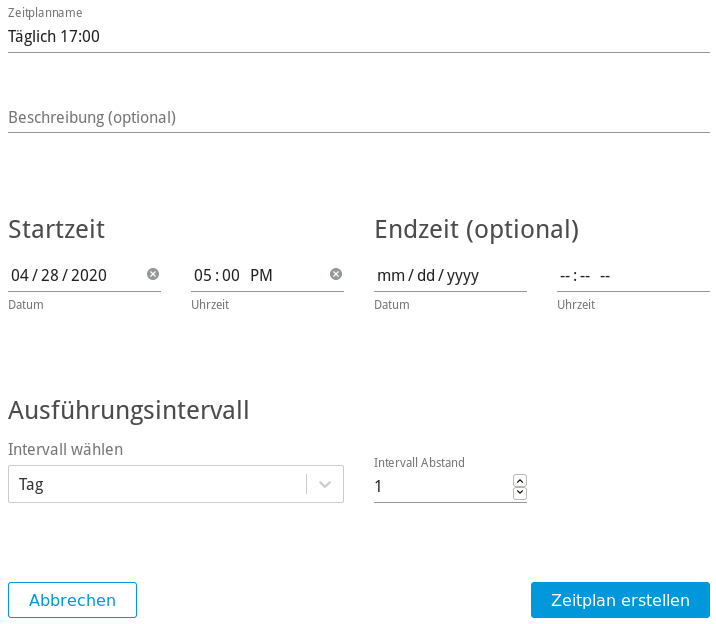

Zeitplan definieren (siehe Abb. 5.28).

Abb. 5.28 Erstellen eines neuen Zeitplans¶

Auf Zeitplan erstellen klicken.

→ Der Zeitplan wird erstellt und kann beim Erstellen einer neuen Aufgabe gewählt werden (siehe Kapitel 5.2.4).

Die folgenden Details des Zeitplans können festgelegt werden:

- Zeitplanname

Festlegung des Namens. Der Name kann frei gewählt werden.

- Beschreibung (optional)

Ein optionaler Kommentar kann zusätzliche Informationen enthalten.

- Startzeit

Festlegen des Datums und der Uhrzeit für den Start des ersten Scans.

- Endzeit (optional)

Festlegen des Datums und der Uhrzeit für das Ende des ersten Scans.

Wenn keine Endzeit festgelegt wird, läuft der Scan auf unbestimmte Zeit, bis er abgeschlossen ist.

- Ausführungsintervall

Festlegen der Wiederholungsrate der Aufgabe. Es kann zwischen Täglich, Wöchentlich und Monatlich gewählt werden. Zusätzlich wird der Abstand zwischen den Intervallen festgelegt.

Beispiel: eine geplante Aufgabe mit einem Intervall Wöchentlich und einem Intervallabstand von 2 wird alle zwei Wochen ausgeführt.

5.4.2 Zeitpläne verwalten¶

Alle vorhandenen Zeitpläne können angezeigt werden, indem Zeitpläne (Kategorie Scan-Konfiguration) im Menüpanel gewählt wird.

Für alle Zeitpläne werden die folgenden Informationen angezeigt:

- Name

Name des Zeitplans.

- Kommentar

Optionale Beschreibung des Zeitplans.

- Startzeit

Startzeit der ersten Ausführung der Aufgabe.

- Endzeit

Optionale Endzeit der ersten Ausführung der Aufgabe.

- Intervalltyp

Zeitabstand zwischen zwei Ausführungen der Aufgabe.

- Intervallabstand

Abstand zwischen den Intervallen.

Für alle Zeitpläne sind die folgenden Aktionen verfügbar:

5.5 Ziele verwalten¶

Alle vorhandenen Ziele können angezeigt werden, indem Ziele (Kategorie Scan-Konfiguration) im Menüpanel gewählt wird.

Interne Ziele

Für alle internen Ziele werden die folgenden Informationen angezeigt:

- Name

Name des Ziels.

- Portliste

Portliste, die genutzt wird, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- IP-Adressen

Anzahl gescannter Hosts.

Für alle Ziele sind die folgenden Aktionen verfügbar:

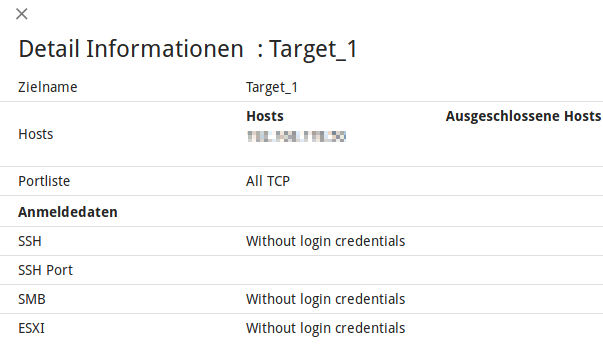

Ein Overlay mit detaillierten Informationen über das Ziel öffnen.

Ein Overlay mit detaillierten Informationen über das Ziel öffnen. Das Ziel löschen. Nur Ziele, die aktuell nicht genutzt werden, können gelöscht werden.

Das Ziel löschen. Nur Ziele, die aktuell nicht genutzt werden, können gelöscht werden.

Durch Klicken auf ![]() wird ein Overlay geöffnet (siehe Abb. 5.29), das die folgenden Informationen enthält:

wird ein Overlay geöffnet (siehe Abb. 5.29), das die folgenden Informationen enthält:

- Zielname

Name des Ziels.

- Zu scannende Hosts

Hosts, die gescannt werden, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- Portliste

Portliste, die genutzt wird, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- Anmeldedaten

Anmeldedaten, die für das Ziel konfiguriert wurden.

Abb. 5.29 Overlay mit Informationen über das Ziel¶

Externe Ziele

Für alle externen Ziele werden die folgenden Informationen angezeigt:

- Name

Name des Ziels.

- Portliste

Portliste, die genutzt wird, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- Verifiziert

Status der Validierung der konfigurierten Hosts.

- IP-Adressen

Anzahl gescannter Hosts.

Für alle Ziele sind die folgenden Aktionen verfügbar:

Ein Overlay mit detaillierten Informationen über das Ziel öffnen.

Ein Overlay mit detaillierten Informationen über das Ziel öffnen. Das Ziel löschen. Nur Ziele, die aktuell nicht genutzt werden, können gelöscht werden.

Das Ziel löschen. Nur Ziele, die aktuell nicht genutzt werden, können gelöscht werden.

Durch Klicken auf ![]() wird ein Overlay geöffnet (siehe Abb. 5.29), das die folgenden Informationen enthält:

wird ein Overlay geöffnet (siehe Abb. 5.29), das die folgenden Informationen enthält:

- Zielname

Name des Ziels.

- Zu scannende Hosts

Hosts, die gescannt werden, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- Portliste

Portliste, die genutzt wird, falls das Ziel für einen Scan genutzt wird (siehe Kapitel 5.2.4).

- Anmeldedaten

Anmeldedaten, die für das Ziel konfiguriert wurden.

5.6 Gateways verwalten¶

5.6.1 Seite Gateways¶

Alle vorhandenen Gateways können angezeigt werden, indem Gateways (Kategorie Scanverwaltung) im Menüpanel gewählt wird.

Für alle Gateways werden die folgenden Informationen angezeigt:

- Standort

Textliche Beschreibung des Standorts des Gateways.

- Status

Status der Verbindung mit dem Scanner.

- Beschreibung (optional)

Optionale Beschreibung des Gateways.

Für alle Gateways sind die folgenden Aktionen verfügbar:

5.6.3 Gateway-Web-Oberfläche¶

Webbrowser öffnen und folgende URL eingeben:

https://<ip>.<ip>durch die IP-Adresse des Gateways ersetzen.Tipp

Die IP-Adresse kann im Gateway-Administrationsmenü angezeigt werden, indem Network configuration gewählt und Enter gedrückt wird (siehe Kapitel 5.6.2).

Mit dem Benutzernamen

adminund dem Passwort, das im Gateway-Administrationsmenü festgelegt wurde, einloggen (siehe Kapitel 5.6.2).Status und Ports des Gateways durch Klicken auf Overview im Menüpanel anzeigen.

Abb. 5.31 Gateway-Übersicht¶

Settings im Menüpanel wählen.

→ Die folgenden Aktionen sind verfügbar:

Einrichten des API-Schlüssels des Gateways (siehe Kapitel 5.2.3).

Einrichten des Passworts zum Einloggen in die Gateway-Web-Oberfläche.

Aktivieren/Deaktivieren der Fehlerberichterstattung.

5.7 Aufgaben verwalten¶

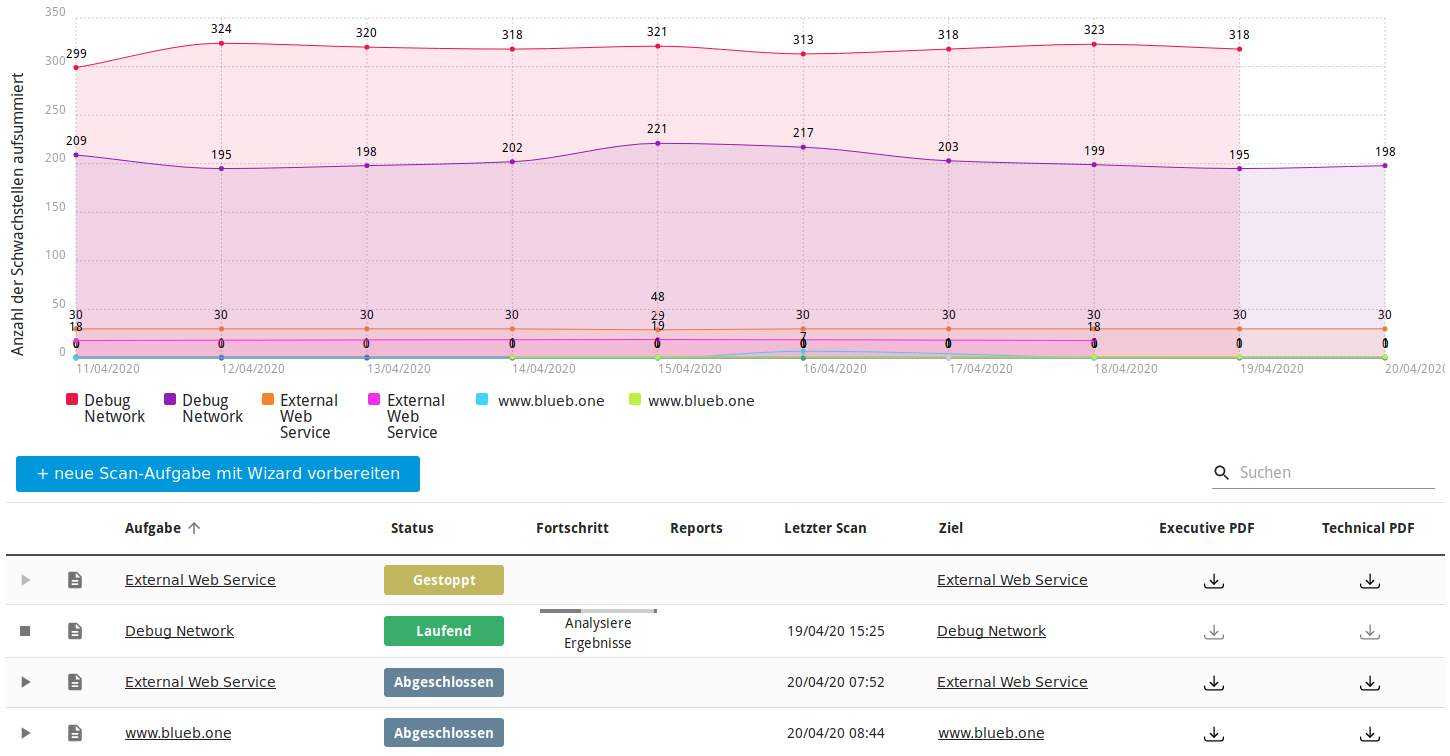

Alle vorhandenen Aufgaben können auf den Seiten Scanverwaltung und Scan-Konfiguration angezeigt und verwaltet werden.

5.7.1 Seite Scanverwaltung¶

Scanverwaltung im Menüpanel wählen.

Für alle Aufgaben werden die folgenden Informationen angezeigt:

Neuesten Bericht des Scans öffnen. Für das Lesen, Verwalten und Herunterladen von Berichten siehe Kapitel 6.

- Aufgabe

Name der Aufgabe.

Durch Klicken auf den Namen einer Aufgabe wird ein Overlay mit Details geöffnet.

- Status

Aktueller Status der Aufgabe. Die folgenden Statusbalken sind möglich:

Die Aufgabe wurde noch nicht ausgeführt, seitdem sie erstellt wurde.

Die Aufgabe wurde noch nicht ausgeführt, seitdem sie erstellt wurde. Der Export der Aufgabe auf die Scanmaschine wurde angefragt.

Der Export der Aufgabe auf die Scanmaschine wurde angefragt. Die Aufgabe wurde erfolgreich auf die Scanmaschine exportiert.

Die Aufgabe wurde erfolgreich auf die Scanmaschine exportiert. Der Export der Aufgabe auf die Scanmaschine ist fehlgeschlagen.

Der Export der Aufgabe auf die Scanmaschine ist fehlgeschlagen. Die Aufgabe wurde gerade gestartet. Der Greenbone Cloud Service bereitet den Scan vor.

Die Aufgabe wurde gerade gestartet. Der Greenbone Cloud Service bereitet den Scan vor. Die Aufgabe wird gerade ausgeführt. Die Spalte Fortschritt liefert weitere Details.

Die Aufgabe wird gerade ausgeführt. Die Spalte Fortschritt liefert weitere Details. Die Aufgabe wurde gelöscht. Der tatsächliche Löschvorgang kann einige Zeit in Anspruch nehmen, da Berichte ebenfalls gelöscht werden müssen.

Die Aufgabe wurde gelöscht. Der tatsächliche Löschvorgang kann einige Zeit in Anspruch nehmen, da Berichte ebenfalls gelöscht werden müssen. Die Aufgabe wurde vor Kurzem aufgefordert, zu stoppen. Die Scanmaschine hat noch nicht auf die Anfrage reagiert.

Die Aufgabe wurde vor Kurzem aufgefordert, zu stoppen. Die Scanmaschine hat noch nicht auf die Anfrage reagiert. Die Aufgabe wurde gestoppt. Der neueste Bericht ist möglicherweise noch nicht vollständig. Andere Gründe für diesen Status können der Reboot der Scanmaschine oder ein Stromausfall sein. Nach dem Neustart des Scanners wird die Aufgabe automatisch fortgesetzt.

Die Aufgabe wurde gestoppt. Der neueste Bericht ist möglicherweise noch nicht vollständig. Andere Gründe für diesen Status können der Reboot der Scanmaschine oder ein Stromausfall sein. Nach dem Neustart des Scanners wird die Aufgabe automatisch fortgesetzt. Die Aufgabe wurde erfolgreich abgeschlossen.

Die Aufgabe wurde erfolgreich abgeschlossen. Ein Fehler ist aufgetreten und die Aufgabe wurde unterbrochen. Der neueste Bericht ist möglicherweise noch nicht vollständig oder fehlt komplett.

Ein Fehler ist aufgetreten und die Aufgabe wurde unterbrochen. Der neueste Bericht ist möglicherweise noch nicht vollständig oder fehlt komplett.- Fortschritt

Wenn der Scan gestartet wurde, werden weiterführende Informationen über den Scanstatus angezeigt.

Ein Prozentwert zeigt die Fertigstellung des Scans basierend auf der Anzahl an VTs, die auf den gewählten Hosts ausgeführt werden. Aus diesem Grund hängt der Wert nicht zwingend mit der bereits verstrichenen Zeit zusammen.

- Reports

Anzahl der Berichte für die Aufgabe. Durch Klicken auf die Anzahl wird ein Überblick über alle Berichte geöffnet.

- Letzter Scan

Datum und Zeit des letztens Scans der Aufgabe.

- Ziel

Scanziel, das untersucht wird, wenn die Aufgabe ausgeführt wird.

Durch Klicken auf den Namen eines Ziels wird ein Overlay mit Details geöffnet.

- Executive PDF

Durch Klicken auf

kann der „Executive Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan und Listen von Hosts sortiert nach Schweregrad.

kann der „Executive Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan und Listen von Hosts sortiert nach Schweregrad.- Technical PDF

Durch Klicken auf

kann der „Technical Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan sowie Informationen über die gescannten Hosts und Details für jede erkannte Schwachstelle.

kann der „Technical Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan sowie Informationen über die gescannten Hosts und Details für jede erkannte Schwachstelle.

Abb. 5.32 Seite Scanverwaltung¶

5.7.2 Seite Scan-Konfiguration¶

Scan-Konfiguration im Menüpanel wählen.

Für alle Aufgaben werden die folgenden Informationen angezeigt:

- Name

Name der Aufgabe.

- Typ

Typ des Ziels: intern oder extern.

- Scanziel

Scanziel, das untersucht wird, wenn die Aufgabe ausgeführt wird.

Durch Klicken auf den Namen eines Ziels wird ein Overlay geöffnet, das detaillierte Informationen enthält.

- Scan-Konfiguration

Scan-Konfiguration, die für die Aufgabe genutzt wird.

- Zeitplan

Zeitplan für diese Aufgabe (siehe Kapitel 5.4).

Durch Klicken auf den Namen eines Zeitplans wird ein Overlay geöffnet, das detaillierte Informationen enthält.

Für alle Ziele sind die folgenden Aktionen verfügbar:

5.8 Scan-Konfigurationen¶

Die Scan-Konfiguration gibt an, welche Schwachstellentests während eines Scans durchgeführt werden. Der Greenbone Cloud Service bietet verschiedene vordefinierte Scan-Konfigurationen.

Die folgenden Scan-Konfigurationen sind standardmäßig verfügbar:

- Discovery

Diese Scan-Konfiguration nutzt nur VTs, die Informationen über das Zielsystem sammeln. Dabei werden keine Schwachstellen erkannt.

Zu den gesammelten Informationen gehören unter anderem Informationen über offene Ports, genutzte Hardware, Firewalls, genutzte Dienste, installierte Software und Zertifikate. Das System wird komplett inventarisiert.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

- Host Discovery

Diese Scan-Konfiguration wird nur zum Erkennen der Zielsysteme genutzt. Dabei werden keine Schwachstellen erkannt.

Es wird der Portscanner Ping Host genutzt, welcher erkennt, ob ein Host erreichbar ist.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

- System Discovery

Diese Scan-Konfiguration wird nur zum Erkennen der Zielsysteme, der Betriebssysteme und der verwendeten Hardware genutzt. Dabei werden keine Schwachstellen erkannt.

Es werden die Portscanner Ping Host und Nmap genutzt, welche erkennen, ob ein Host erreichbar ist.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

- Analyse [Standard]

Für viele Umgebungen ist das für den Anfang eine der besten Optionen.

Diese Scan-Konfiguration basiert auf den Informationen, die in einem vorherigen Portscan gesammelt wurden und nutzt fast alle VTs. Nur VTs, die das Zielsystem nicht beschädigen, werden genutzt. VTs sind bestmöglich optimiert, um die Anzahl von Falsch-Positiv-Meldungen besonders niedrig zu halten. Die anderen Konfigurationen bieten nur in seltenen Fällen einen Mehrwert, verbunden mit einem höheren Aufwand.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

- Analyse [Aggressiv]

Diese Scan-Konfiguration erweitert die Scan-Konfiguration Analyse [Standard] um VTs, die Dienst- oder Systemstörungen oder sogar Abstürze hervorrufen könnten.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

Diese Scan-Konfiguration ist je nach Umgebungsbedingungen möglicherweise nicht immer absolut zuverlässig, was sich in einer erhöhten Falsch-positiv-Rate zeigen kann. Die Eingrenzung der vermuteten falsch-positiven Sonderfälle kann eine manuelle Analyse erfordern.

- Analyse [standard] without Brute force attacks and Default Accounts

Für viele Umgebungen ist das für den Anfang eine der besten Optionen.

Diese Scan-Konfiguration basiert auf den Informationen, die in einem vorherigen Portscan gesammelt wurden und nutzt fast alle VTs. Nur VTs, die das Zielsystem nicht beschädigen, werden genutzt. VTs sind bestmöglich optimiert, um die Anzahl von Falsch-Positiv-Meldungen besonders niedrig zu halten.

Die VT-Familien sind dynamisch, das heißt neue VTs der gewählten VT-Familien werden automatisch hinzugefügt und berücksichtigt.

5.9 Portlisten¶

Die Portliste, die für ein Ziel konfiguriert wurde, hat einen großen Einfluss auf die Dauer des Erreichbarkeitstests und des Schwachstellenscans dieses Ziels.

Ports sind die Verbindungspunkte der Netzwerkkommunikation. Jeder Port eines Systems verbindet sich mit dem Port eines anderen Systems.

Transmission Control Protocol (TCP) Ports

65535 TCP-Ports für jedes System

Datenübertragung zwischen zwei TCP-Ports geschieht in beide Richtungen.

Der Scan von TCP-Ports wird normalerweise schnell und einfach durchgeführt.

User Datagram Protocol (UDP) Ports

65535 UDP-Ports für jedes System

Datenübertragung zwischen zwei UDP-Ports geschieht nur in eine Richtung.

Der Empfang von Daten, die über UDP übertragen werden, wird nicht zwingend bestätigt, sodass das Prüfen von UDP-Ports normalerweise länger dauert.

Port 0 bis 1023 sind privilegierte oder Systemports und können nicht von Benutzeranwendungen geöffnet werden [1].

Die Internet Assigned Numbers Authority (IANA) weist Standardprotokollen Ports zu, z. B. Port 80 zu „http“ oder Port 443 zu „https“. Über 5000 Ports sind registriert.

Das Scannen aller Ports dauert in vielen Fällen zu lang und viele Ports werden normalerweise nicht genutzt. Um dieses Problem zu beheben, können Portlisten genutzt werden.

Alle Ports aller per Internet zugänglichen Systeme wurden untersucht und Listen der meist genutzten Ports wurden erstellt. Diese spiegeln nicht unbedingt die IANA-Liste wider, da es keine Pflicht ist, für einen bestimmten Diensttyp einen entsprechenden Port zu registrieren. Nmap, ein Open-Source-Portscanner und der OpenVAS-Scanner nutzen standardmäßig unterschiedliche Listen und prüfen nicht alle Ports.

Für die meisten Scans ist es oft ausreichend die Ports zu scannen, die bei IANA registriert sind.

Die folgenden Portlisten sind auf dem Greenbone Cloud Service vordefiniert:

All IANA assigned TCP: Alle TCP-Ports, die von IANA zugewiesen wurden

All privileged TCP

All privileged TCP and UDP

All TCP

OpenVAS Default: Die TCP-Ports, die vom OpenVAS-Scanner beim Übergeben der standardmäßigen Portbereichpräferenz, gescannt werden

All IANA assigned TCP and UDP: Alle TCP- und UDP-Ports, die von IANA zugewiesen wurden

All TCP and Nmap 5.51 top 100 UDP: Alle TCP-Ports und die 100 meistgenutzten UDP-Ports gemäß Nmap 5.51

All TCP and Nmap 5.51 top 1000 UDP: Alle TCP-Ports und die 1000 meistgenutzten UDP-Ports gemäß Nmap 5.51

Nmap 5.51 top 2000 TCP and top 100 UDP: Die 2000 meistgenutzten TCP-Ports und die 100 meistgenutzten UDP-Ports gemäß Nmap 5.51

Web services

5.10 Benachrichtigungen nutzen¶

Der Benutzer kann Zusammenfassungen der konfigurierten Scans oder Benachrichtigungen für fertiggestellte Scans erhalten (siehe Kapitel 4.2).

5.11 Hindernisse beim Scannen¶

Es gibt eine Reihe typischer Probleme, welche während eines Scans mit den Standardwerte des Greenbone Cloud Service auftreten können. Während die Standardwerte für die meisten Umgebungen und Kunden passend sind, benötigen sie abhängig von der tatsächlichen Umgebung und der Konfiguration der gescannten Hosts möglicherweise etwas Optimierung.

5.11.1 Hosts nicht gefunden¶

Während eines typischen Scans (entweder Discovery oder Analyse [Standard]) nutzen die GCS standardmäßig zuerst den Pingbefehl, um die Verfügbarkeit der konfigurierten Ziele zu prüfen. Falls ein Ziel nicht auf die Pinganfrage antwortet, wird es als unerreichbar angenommen und nicht vom Portscanner oder einem VT gescannt.

In den meisten LAN-Umgebungen stellt dies kein Problem dar, da alle Geräte auf eine Pinganfrage antworten. Allerdings unterdrücken (lokale) Firewalls oder andere Konfigurationen manchmal die Pingantwort. Falls dies passiert, wird das Ziel nicht gescannt und ist nicht in den Ergebnissen und im Bericht enthalten.

Um dieses Problem zu beseitigen, müssen sowohl die Konfiguration des Ziels als auch die Scan-Konfiguration die Einstellung des Erreichbarkeitstest unterstützen (siehe Kapitel 5.2.1).

Falls das Ziel nicht auf die Pinganfrage reagiert, könnte ein TCP-Ping getestet werden.

5.11.2 Lang andauernde Scans¶

Wenn mithilfe des Pingbefehls erkannt wurde, dass das Ziel erreichbar ist, nutzt der Scanner einen Portscanner, um das Ziel zu scannen. Standardmäßig wird eine TCP-Portliste mit ungefähr 5000 Ports genutzt. Falls das Ziel durch eine (lokale) Firewalls geschützt wird, die die meisten dieser Pakete weglässt, muss der Portscan auf das Timeout jedes einzelnen Ports warten. Falls die Hosts durch (lokale) Firewalls geschützt werden, müssen die Portlisten oder die Firewalls angepasst werden. Falls die Firewall die Anfrage nicht fallen lässt, aber sie ablehnt, muss der Portscanner nicht auf das Timeout warten. Dies gilt insbesondere dann, wenn UDP-Ports im Scan enthalten sind.

Fußnoten