6 Berichte und Schwachstellenmanagement¶

Die Scanergebnisse werden in einem Bericht zusammengefasst. Berichte können in unterschiedlichen Formaten angezeigt und heruntergeladen werden.

Der Greenbone Cloud Service speichert nicht nur den letzten Bericht, sondern alle Berichte aller jemals gelaufenen Scans. Dies ermöglicht den Zugriff auf vergangene Informationen. Die Berichte enthalten erkannte Schwachstellen und Informationen über den Scan.

Nach dem Starten eines Scans kann der Bericht der bis dahin gefundenen Ergebnisse angesehen werden. Wenn der Scan abgeschlossen ist, ändert sich der Status zu Abgeschlossen und keine weiteren Ergebnisse werden hinzugefügt.

6.1 Einen Bericht lesen¶

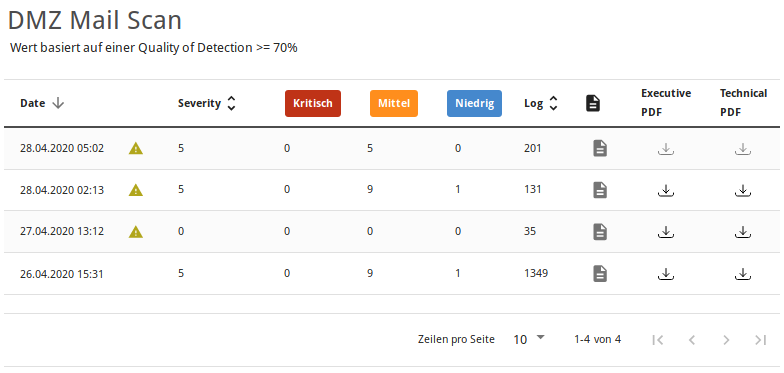

Ein Überblick über alle vorhandenen Berichte einer Aufgabe kann angezeigt werden, indem Scanverwaltung im Menüpanel gewählt und auf die Anzahl der Berichte in der Spalte Reports geklickt wird (siehe Abb. 6.1).

Die folgenden Informationen werden angezeigt:

- Datum

Datum und Zeit der Berichterstellung.

- Schweregrad

Höchster Schweregrad, der auf dem Ziel gefunden wurde.

- Kritisch/Mittel/Niedrig/Log

Anzahl der gefundenen Schwachstelle für jede Schweregradklasse.

Alle Ergebnisse für den entsprechenden Bericht anzeigen.

Einen bestimmten Bericht löschen.

- Executive PDF

Durch Klicken auf

kann der „Executive Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan und Listen von Hosts sortiert nach Schweregrad.

kann der „Executive Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan und Listen von Hosts sortiert nach Schweregrad.- Technical PDF

Durch Klicken auf

kann der „Technical Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan sowie Informationen über die gescannten Hosts und Details für jede erkannte Schwachstelle.

kann der „Technical Report“ heruntergeladen werden. Er enthält allgemeine Informationen über den Scan sowie Informationen über die gescannten Hosts und Details für jede erkannte Schwachstelle.

Abb. 6.1 Zusammenfassung aller Berichte eines Scans¶

6.1.1 Einen Bericht interpretieren¶

Um die Ergebnisse zu interpretieren, müssen die folgenden Informationen beachtet werden:

- Mehrere Ergebnisse können dieselbe Ursache haben.

Falls ein besonders altes Softwarepaket installiert ist, existieren oft mehrere Schwachstellen. Jede dieser Schwachstellen wird von einem anderen VT geprüft und löst eine Benachrichtigung aus. Die Installation eines aktuellen Pakets entfernt viele Schwachstellen auf einmal.

- Kritisch

und Mittel

und Mittel

Ergebnisse der Schweregrade Kritisch und Mittel sind am wichtigsten und sollten priorisiert behandelt werden. Bevor Ergebnisse mittleren Schweregrads behandelt werden, sollten Ergebnisse kritischen Schweregrads thematisiert werden. Nur in außergewöhnlichen Fällen sollte von diesem Ansatz abgewichen werden, z. B. falls bekannt ist, dass die Ergebnisse mit kritischem Schweregrad weniger beachtet werden müssen, da der Dienst durch die Firewall nicht erreichbar ist.

- Kritisch

- Niedrig

und Log

und Log

Ergebnisse mit dem Schweregrad Niedrig und Log sind hauptsächlich für das Detailverständnis hilfreich. Diese Ergebnisse werden standardmäßig ausgefiltert, können jedoch interessante Informationen enthalten. Ihr Berücksichtigen erhöht die Sicherheit des Netzwerks und der Systeme. Oftmals ist für ihr Verständnis eine tiefergehende Kenntnis der Anwendung nötig. Typisch für ein Ergebnis mit dem Schweregrad Log ist, dass ein Dienst ein Banner mit seinem Namen und seiner Versionsnummer nutzt. Dies kann für Angreifende hilfreich sein, falls diese Versionsnummer eine bekannte Schwachstelle besitzt.

Bemerkung

VTs, die durch ein Timeout beendet werden, bevor ein Ergebnis vorliegt, werden mit dem Schweregrad Niedrig und einer Qualität der Erkennung (QdE) von 0 angegeben (siehe Kapitel 6.1.2). Weitere Informationen zu diesem Fehler befinden sich in den Details solcher Ergebnisse.

- Niedrig

6.1.2 Konzept der Qualität der Erkennung¶

Die Qualität der Erkennung (QdE) ist ein Wert zwischen 0 % und 100 % und beschreibt die Zuverlässigkeit der ausgeführten Schwachstellen- oder Produkterkennung.

Obwohl der QdE-Bereich es erlaubt, die Qualität detailgenau darzustellen, nutzen die meisten Prüfroutinen eine Standardmethodik. Deshalb werden den QdE-Werten QdE-Typen zugewiesen. Die aktuelle Typenliste wird möglicherweise mit der Zeit erweitert.

Bemerkung

Die QdE eines „Erkennungs“-Ergebnisses ist höher als die eines tatsächlichen „Schwachstellen“-Ergebnisses, da sie die Qualität der Produkterkennung selbst widerspiegelt – die zuverlässig ist – und nicht die Qualität der zugehörigen Schwachstellentests, die aus verschiedenen Gründen unzuverlässig sein können (siehe Tabelle).

Es wird immer die niedrigste verfügbare QdE verwendet, beispielsweise im Falle mehrerer Erkennungsmethoden (remote oder lokal/authentifiziert).

QdE |

QdE-Typ |

Beschreibung |

|---|---|---|

100 % |

exploit |

Die Erkennung erfolgte durch die Ausnutzung einer Sicherheitslücke und ist daher vollständig bestätigt. |

99 % |

remote_vul |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort eindeutig das Vorhandensein der Schwachstelle zeigt. |

98 % |

remote_app |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort eindeutig das Vorhandensein der gefährdeten Anwendung zeigt. |

97 % |

package |

Authentifizierte paketbasierte Prüfungen für Linux(oide) Systeme. |

97 % |

registry |

Authentifizierte Prüfungen auf Basis der Registry von Microsoft Windows. |

95 % |

remote_active |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort das wahrscheinliche Vorhandensein der gefährdeten Anwendung oder der Schwachstelle zeigt. „Wahrscheinlich“ bedeutet, dass die Erkennung nur in seltenen Fällen inkorrekt ist. |

80 % |

remote_banner |

Prüfung von Anwendungsbannern auf dem Zielsystem, die den Patch-Status als Information anbieten. Zum Beispiel ist dies für viele proprietäre Produkte der Fall. |

80 % |

executable_version |

Authentifizierte Versionsprüfung über eine ausführbare Datei für Linux(oide) und Microsoft Windows Systeme, bei denen Anwendungen den Patch-Status in der Version anbieten. |

75 % |

Wenn Ergebnisse ohne QdE-Informationen verarbeitet werden, wird ihnen dieser Wert zugewiesen. |

|

70 % |

remote_analysis |

Prüfungen auf dem Zielsystem, die einige Analysen durchführen, jedoch je nach Umgebungsbedingungen nicht immer vollständig zuverlässig sind. Die Eingrenzung von vermuteten falsch-positiven oder falsch-negativen Sonderfällen kann eine Analyse durch den Nutzer erfordern. |

50 % |

remote_probe |

Prüfung auf dem Zielsystem, bei welcher zwischenliegende Systeme wie Firewalls die korrekte Erkennung vortäuschen können, sodass nicht eindeutig ist, ob die Anwendung selbst geantwortet hat. Zum Beispiel kann dies für Verbindungen ohne TLS geschehen. |

30 % |

remote_banner_unreliable |

Prüfung von Anwendungsbannern des Zielsystems, die den Patch-Status nicht als Information anbieten. Zum Beispiel ist dies für viele Open-Source-Produkte aufgrund von Backport-Patches der Fall. |

30 % |

executable_version_unreliable |

Authentifizierte Versionsprüfung über eine ausführbare Datei für Linux(oide) Systeme, bei denen Anwendungen den Patch-Status nicht in der Version anbieten. |

1 % |

general_note |

Allgemeine Notiz zu einer potentiellen Schwachstelle ohne konkrete Erkennung einer vorhandenen Anwendung. |

0 % |

timeout |

Der Test war nicht in der Lage, ein Ergebnis zu ermitteln, bevor er durch ein Timeout beendet wurde. |

Standardmäßig werden nur Ergebnisse angezeigt, die durch VTs mit einer QdE von 70 % oder höher erkannt wurden. Ergebnisse, die von einem Test mit einer niedrigeren QdE erkannt werden, sind anfällig für Falsch-Positiv-Ergebnisse. Der Filter kann angepasst werden, sodass auch Ergebnisse mit niedrigerer QdE angezeigt werden (siehe Kapitel 6.3).

Bemerkung

Wenn der Standardfilter geändert wird, um Ergebnisse anzuzeigen, die von einem Test mit einer niedrigen QoD erkannt wurden, liegt es in der eigenen Verantwortung, festzustellen, ob es sich um ein Falsch-Positiv-Ergebnis handelt.

6.2 Ergebnisse eines Berichts¶

Ein Bericht kann geöffnet werden, indem in der Berichtübersicht für den gewünschten Bericht auf ![]() geklickt wird (siehe Abb. 6.1).

geklickt wird (siehe Abb. 6.1).

Tipp

Der neueste Bericht eines Scans kann angezeigt werden, indem Scanverwaltung im Menüpanel gewählt und in der Zeile des Scans auf ![]() geklickt wird.

geklickt wird.

Der Name, das Datum und die Zeit eines Scans sowie der höchste gefundene Schweregrad werden im oberen Bereich dargestellt.

Die folgenden Register sind verfügbar:

Dashboard

Kachelübersicht

Tabellenübersicht

6.2.1 Dashboard¶

Das Dashboard stellt einen zusammenfassenden Überblick über die gefundenen Schwachstellen, ihre Schweregrade und ihre möglichen Lösungen bereit.

Die folgenden Informationen werden angezeigt:

Gesamtzahl erkannter Schwachstellen

Anzahl erkannter Schwachstellen für jeden Lösungstyp

Anzahl erkannter Schwachstellen für jedes Schweregradlevel

Die beiden Lösungen mit der höchsten Behebungsquote

Risikolevel (höchster gefundener Schweregrad)

Top 10 Hosts mit der Anzahl gefundener Schwachstellen und Verteilung der Schweregrade (sortiert nach Anzahl der Schwachstellen oder nach Schweregrad)

6.2.2 Kachelübersicht¶

Die Kachelübersicht zeigt alle gefundenen Schwachstellen sortiert vom höchsten zum niedrigsten Schweregrad.

Die Ergebnisse können gefiltert werden, indem auf Filter + geklickt wird (siehe Kapitel 6.3).

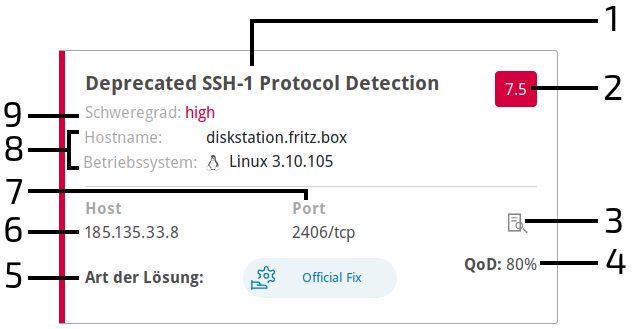

Abb. 6.2 Ergebnis eines Scans¶

Für jedes Ergebnis werden die folgenden Informationen angezeigt:

1 – Name der gefundenen Schwachstelle.

2 – Schweregrad der Schwachstelle.

3 – Overlay mit Details der Schwachstelle öffnen.

4 – QoD ist kurz für „Quality of Detection“ (engl. für „Qualität der Erkennung“) und zeigt, wie verlässlich die Erkennung einer Schwachstelle ist (siehe Kapitel 6.1.2).

5 – Lösung für die gefundene Schwachstelle. Die folgenden Lösungen sind möglich:

Offizielle Lösung: eine offizielle Herstellerlösung ist verfügbar. Sofern nicht anders vermerkt, wird angenommen, dass die Lösung die Schwachstelle komplett beseitigt.

Temporäre Lösung: eine Problemumgehung (Informationen über Konfigurationen oder bestimmte Einsatzszenarien, die die Gefährdung durch die Schwachstelle verringern) ist verfügbar, um die Schwachstelle temporär zu beseitigen.

Es können keine, eine oder mehrere Problemumgehungen verfügbar sein.

Dies ist normalerweise die „erste Verteidigungslinie“ gegen neue Schwachstellen, bevor eine Risikominderung oder offizielle Lösung entdeckt oder ausgegeben wurde.

Risikominderung: es sind Informationen über Konfigurationen oder Einsatzszenarien verfügbar, die das Risiko der Schwachstelle reduzieren, was die Schwachstelle auf dem betroffenden Produkt allerdings nicht entfernt.

Keine Lösung verfügbar: es gibt keine Lösung für die Schwachstelle und es wird auch zukünftig keine geben.

Dies ist oft der Fall, wenn ein Produkt verwaist ist, nicht länger gewartet wird oder andersweitig überholt ist.

Lösung wird gesucht: es ist momentan keine Lösung verfügbar, um die Schwachstelle zu beseitigen, möglicherweise gibt es aber in der Zukunft eine.

6 – Host, für den das Ergebnis gefunden wurde.

7 – Genutzte Portnummer und genutzter Protokolltyp zum Erkennen der Schwachstelle auf dem Host.

8 – Hostname und Betriebssystem des Hosts, für den das Ergebnis gefunden wurde.

9 – Schweregrad der Schwachstelle.

6.2.3 Tabellenübersicht¶

Die Tabellenübersicht zeigt die Ergebnisse des Scans in Form von unterschiedlichen Tabellen.

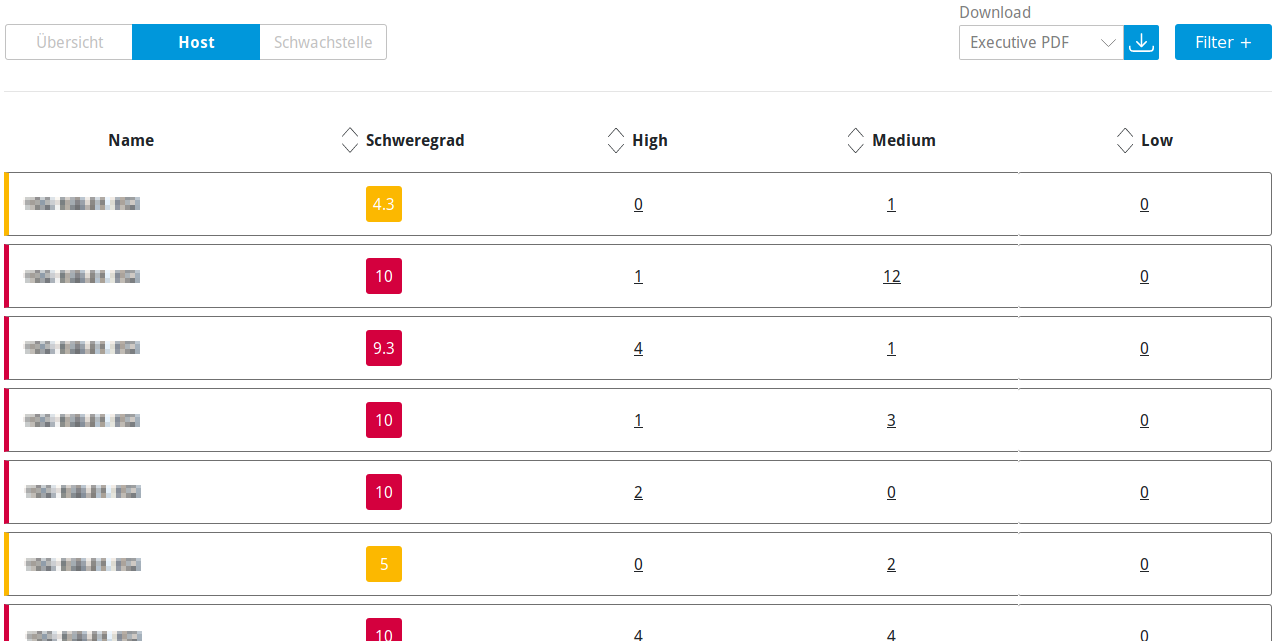

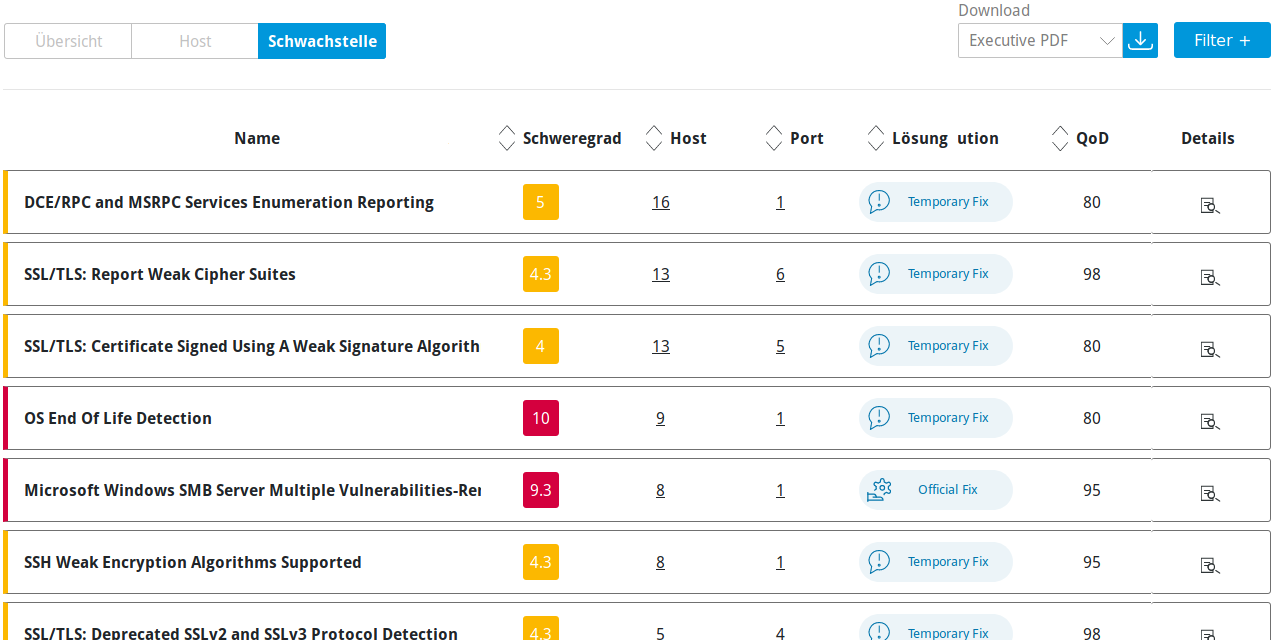

Es gibt drei unterschiedliche Tabellen, die gewählt werden können (siehe Abb. 6.3):

Übersicht: alle gefundenen Ergebnisse

Host: Ergebnisse nach Host gruppiert

Schwachstelle: Ergebnisse nach Schwachstelle gruppiert

Die Ergebnisse können gefiltert werden, indem auf Filter + geklickt wird (siehe Kapitel 6.3).

Abb. 6.3 Unterschiedliche Tabellen in der Tabellenübersicht¶

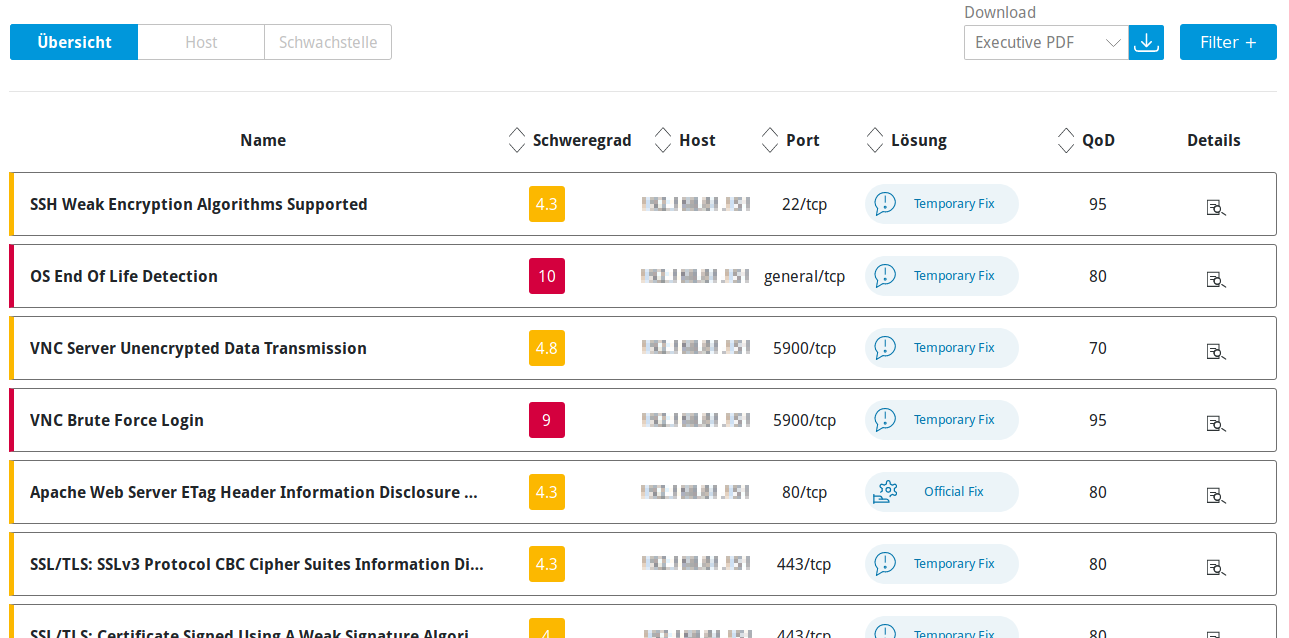

6.2.3.1 „Übersicht“-Tabelle¶

Für jedes Ergebnis werden die folgenden Informationen angezeigt:

- Name

Name der entsprechenden Schwachstelle.

- Schweregrad

Schweregrad der entsprechenden Schwachstelle. Er wird in der Farbe des entsprechenden Schweregradlevels angezeigt, um die Analyse der Ergebnisse zu unterstützen.

- Host

Host, für den die Schwachstelle gefunden wurde.

- Port

Genutzte Portnummer und genutzter Protokolltyp zum Erkennen des Ergebnisses auf dem Host .

- Lösung

Lösung für die entsprechende Schwachstelle. Die folgenden Lösungen sind möglich:

Offizielle Lösung: eine offizielle Herstellerlösung ist verfügbar. Sofern nicht anders vermerkt, wird angenommen, dass die Lösung die Schwachstelle komplett beseitigt.

Temporäre Lösung: eine Problemumgehung (Informationen über Konfigurationen oder bestimmte Einsatzszenarien, die die Gefährdung durch die Schwachstelle verringern) ist verfügbar, um die Schwachstelle temporär zu beseitigen.

Es können keine, eine oder mehrere Problemumgehungen verfügbar sein.

Dies ist normalerweise die „erste Verteidigungslinie“ gegen neue Schwachstellen, bevor eine Risikominderung oder offizielle Lösung entdeckt oder ausgegeben wurde.

Risikominderung: es sind Informationen über Konfigurationen oder Einsatzszenarien verfügbar, die das Risiko der Schwachstelle reduzieren, was die Schwachstelle auf dem betroffenden Produkt allerdings nicht entfernt.

Keine Lösung verfügbar: es gibt keine Lösung für die Schwachstelle und es wird auch zukünftig keine geben.

Dies ist oft der Fall, wenn ein Produkt verwaist ist, nicht länger gewartet wird oder andersweitig überholt ist.

Lösung wird gesucht: es ist momentan keine Lösung verfügbar, um die Schwachstelle zu beseitigen, möglicherweise gibt es aber in der Zukunft eine.

- QdE

QoD ist kurz für „Quality of Detection“ (engl. für „Qualität der Erkennung“) und zeigt, wie verlässlich die Erkennung einer Schwachstelle ist (siehe Kapitel 6.1.2).

Standardmäßig werden nur Ergebnisse angezeigt, die durch VTs mit einer QoD von 70 % oder höher erkannt wurden. Die Möglichkeit von Falschmeldungen ist dadurch geringer. Der Filter kann angepasst werden, sodass auch Ergebnisse mit niedrigerer QoD angezeigt werden (siehe Kapitel 6.3).

- Details

Durch Klicken auf

wird ein Overlay mit Details der Schwachstelle geöffnet.

wird ein Overlay mit Details der Schwachstelle geöffnet.

Abb. 6.4 „Übersicht“-Tabelle¶

6.2.3.2 „Host“-Tabelle¶

Für jeden Host werden die folgenden Informationen angezeigt:

- Name

IP-Adresse des Hosts.

- Schweregrad

Höchster Schweregrad, der auf dem Host gefunden wurde.

- Hoch/Mittel/Niedrig

Anzahl der gefundenen Schwachstelle für jeden Schweregrad.

Durch Klicken auf eine Zahl werden die Top 20 Schwachstellen für den gewählten Schweregrad, die auf dem entsprechenden Host gefunden wurden, angezeigt.

Abb. 6.5 „Host“-Tabelle¶

6.2.3.3 „Schwachstelle“-Tabelle¶

Für jede Schwachstelle werden die folgenden Informationen angezeigt:

- Name

Name der Schwachstelle.

- Schweregrad

Schweregrad der Schwachstelle. Er wird in der Farbe des entsprechenden Schweregradlevels angezeigt, um die Analyse der Ergebnisse zu unterstützen.

- Host

Anzahl der Hosts, auf denen die Schwachstelle gefunden wurde.

Durch Klicken auf eine Zahl werden die Top 20 Hosts, auf denen die Schwachstelle gefunden wurde, zusammen mit zusätzlichen Details angezeigt.

- Port

Anzahl der Ports, mit denen die Schwachstelle gefunden wurde.

Durch Klicken auf eine Zahl werden die Top 20 Ports, mit denen die Schwachstelle gefunden wurde, zusammen mit zusätzlichen Details angezeigt.

- Lösung

Lösung für die entsprechende Schwachstelle. Die folgenden Lösungen sind möglich:

Offizielle Lösung: eine offizielle Herstellerlösung ist verfügbar. Sofern nicht anders vermerkt, wird angenommen, dass die Lösung die Schwachstelle komplett beseitigt.

Temporäre Lösung: eine Problemumgehung (Informationen über Konfigurationen oder bestimmte Einsatzszenarien, die die Gefährdung durch die Schwachstelle verringern) ist verfügbar, um die Schwachstelle temporär zu beseitigen.

Es können keine, eine oder mehrere Problemumgehungen verfügbar sein.

Dies ist normalerweise die „erste Verteidigungslinie“ gegen neue Schwachstellen, bevor eine Risikominderung oder offizielle Lösung entdeckt oder ausgegeben wurde.

Risikominderung: es sind Informationen über Konfigurationen oder Einsatzszenarien verfügbar, die das Risiko der Schwachstelle reduzieren, was die Schwachstelle auf dem betroffenden Produkt allerdings nicht entfernt.

Keine Lösung verfügbar: es gibt keine Lösung für die Schwachstelle und es wird auch zukünftig keine geben.

Dies ist oft der Fall, wenn ein Produkt verwaist ist, nicht länger gewartet wird oder andersweitig überholt ist.

Lösung wird gesucht: es ist momentan keine Lösung verfügbar, um die Schwachstelle zu beseitigen, möglicherweise gibt es aber in der Zukunft eine.

- QdE

QoD ist kurz für „Quality of Detection“ (engl. für „Qualität der Erkennung“) und zeigt, wie verlässlich die Erkennung einer Schwachstelle ist (siehe Kapitel 6.1.2).

Standardmäßig werden nur Ergebnisse angezeigt, die durch VTs mit einer QoD von 70 % oder höher erkannt wurden. Die Möglichkeit von Falschmeldungen ist dadurch geringer. Der Filter kann angepasst werden, sodass auch Ergebnisse mit niedrigerer QoD angezeigt werden (siehe Kapitel 6.3).

- Details

Durch Klicken auf

wird ein Overlay mit Details der Schwachstelle geöffnet.

wird ein Overlay mit Details der Schwachstelle geöffnet.

Abb. 6.6 „Schwachstelle“-Tabelle¶

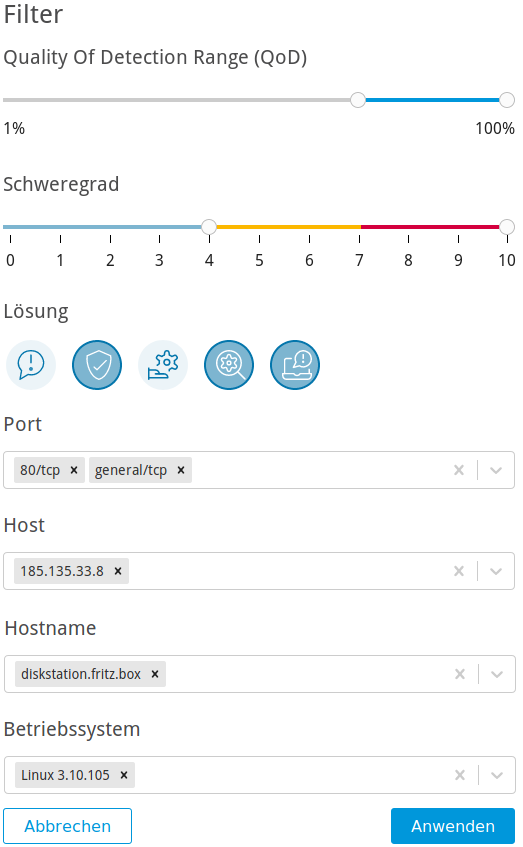

6.3 Einen Bericht filtern¶

Da ein Bericht oft viele Ergebnisse enthält, können sowohl der gesamte als auch gefilterte Ergebnisse angezeigt werden.

Die Kachel- oder die Tabellenübersicht eines Berichts (siehe Kapitel 6.2) kann wie folgt gefiltert werden:

Scanverwaltung im Menüpanel wählen.

Auf die Gesamtanzahl der Berichte in der Spalte Berichte klicken.

→ Der Überblick über alle Berichte einer Aufgabe wird geöffnet.

Register Kachelübersicht oder Tabellenübersicht wählen.

Auf Filter + klicken.

Für Quality Of Detection Range (QoD) und Schweregrad die minimalen und maximalen Werte mithilfe der Schieberegler einstellen (siehe Abb. 6.7).

Abb. 6.7 Anpassen des Filters für den Bericht¶

Für Lösung die Buttons der gewünschten Lösungstypen wählen.

Tipp

Die gewählten Lösungstypen werden durch eine Umrandung hervorgehoben.

Für Port, Host, Hostname und Betriebssystem die Ports, Hosts, Hostnamen und Betriebssysteme, für die die gefundenen Ergebnisse angezeigt werden sollen, in den Drop-down-Listen wählen.

Auf Anwenden klicken.

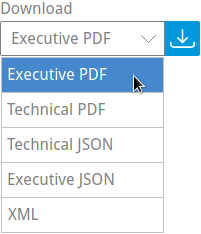

6.4 Einen Bericht exportieren¶

Ein Bericht kann in unterschiedlichen Formaten exportiert werden:

- Executive Report (PDF oder JSON)

Dieser Bericht enthält allgemeine Informationen über den Scan und Listen von Hosts sortiert nach Schweregrad.

- Technical Report (PDF oder JSON)

Dieser Bericht enthält allgemeine Informationen über den Scan sowie über die gescannten Hosts und Details zu jeder gefundenen Schwachstelle.

XML

Ein Bericht kann wie folgt exportiert werden:

Scanverwaltung im Menüpanel wählen.

Auf die Gesamtanzahl der Berichte in der Spalte Berichte klicken.

→ Der Überblick über alle Berichte eines Scans wird geöffnet.

In der Zeile des gewünschten Berichts für Executive PDF oder Technical PDF auf

klicken.

klicken.Auf OK klicken, um den Bericht zu speichern.

oder

Scanverwaltung im Menüpanel wählen.

Auf die Gesamtanzahl der Berichte in der Spalte Berichte klicken.

→ Der Überblick über alle Berichte eines Scans wird geöffnet.

Register Kachelübersicht oder Tabellenübersicht wählen.

Gewünschtes Berichtformat in der Drop-down-Liste Download wählen (siehe Abb. 6.8).

Auf den Slider Anonymized klicken, falls IP-Adressen im heruntergeladenen Bericht anonymisiert werden sollen.

Abb. 6.8 Exportieren eines Berichts¶

Auf OK klicken, um den Bericht zu speichern.

6.5 Benachrichtigungen für Berichte¶

Benachrichtigungen können regelmäßig als Scan-Zusammenfassungen oder wenn ein Bericht fertiggestellt ist gesendet werden (siehe Kapitel 4.2).