6 Daten analysieren¶

6.1 Das Dashboard nutzen¶

Das OPENVAS REPORT Dashboard bietet einen Überblick über die erkannten und importierten Assets und deren Schwachstellen.

6.1.1 Struktur des Dashboards¶

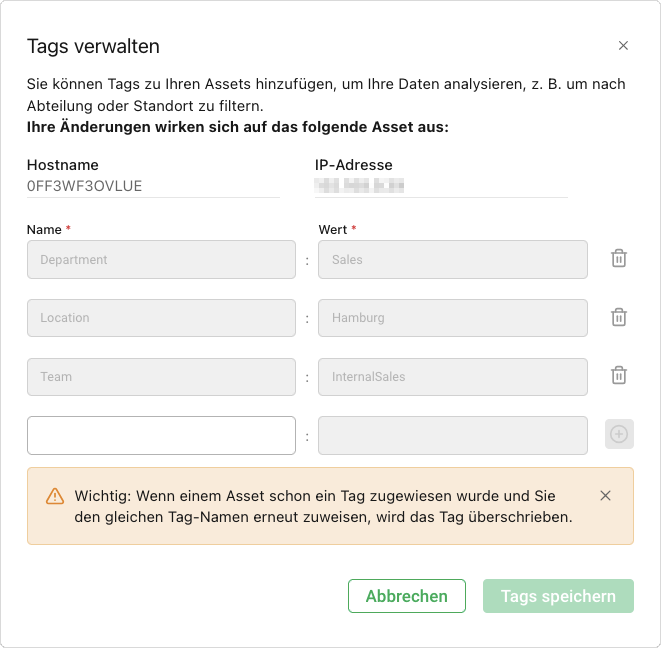

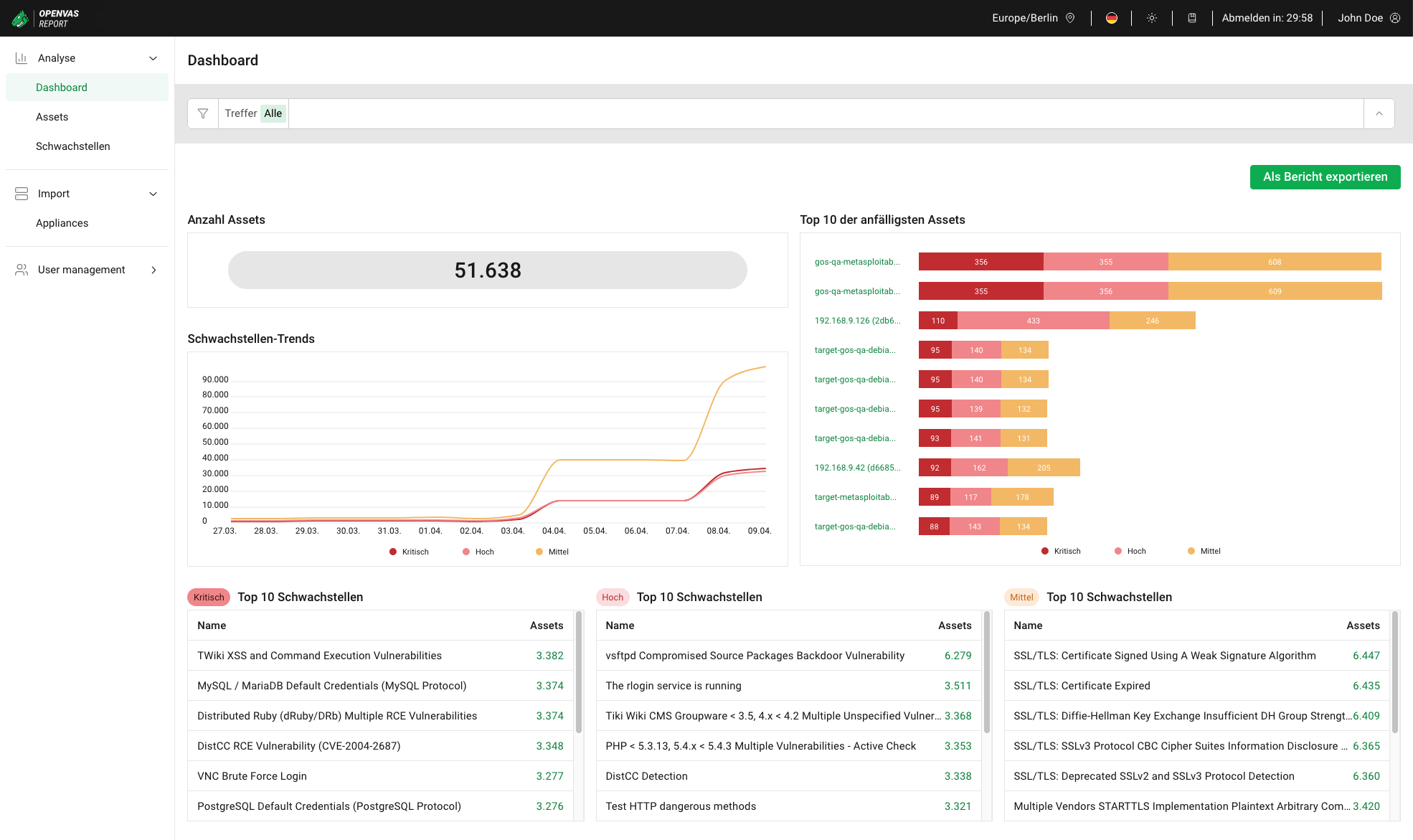

Abb. 6.1 Dashboard¶

Das Dashboard besteht aus den folgenden Diagrammen:

- Anzahl Assets

Gesamtzahl der importierten Assets.

- Top 10 der anfälligsten Assets

Hostnamen der zehn Assets mit der höchsten Anzahl an Schwachstellen mit dem Schwerergrad Kritisch. Durch Klicken auf einen Asset-Namen werden die Asset-Details geöffnet (siehe Kapitel 6.2.2.2).

Die Assets werden nach der Anzahl der kritischen Schwachstellen, dann nach der Anzahl der hohen Schwachstellen und schließlich nach der Anzahl der mittleren Schwachstellen sortiert.

Wenn ein Asset keinen Hostnamen hat, wird die IP-Adresse des Assets angezeigt.

- Schwachstellen-Trends

Gesamtzahl der Schwachstellen mit den Schweregraden Kritisch, Hoch und Mittel für die letzten 14 Tage.

Bemerkung

Es gibt verschiedene Gründe dafür, dass sich die Zahl der Schwachstellen im Laufe der Zeit ändert, zum Beispiel:

Schwachstellen wurden behoben.

Neue Assets mit Schwachstellen wurden aus vorhandenen Appliances importiert.

Neue Schwachstellen wurden aufgrund neuer Greenbone-Schwachstellentests entdeckt.

Daten wurden aus zusätzlichen Appliances importiert.

Appliances wurden aus OPENVAS REPORT entfernt.

- Top 10 der kritischen Schwachstellen

Namen der zehn Schwachstellen mit dem Schweregrad Kritisch, die am häufigsten auf Assets entdeckt wurden.

Durch Klicken auf die Anzahl der betroffenen Assets wird die Seite Betroffene Assets geöffnet (siehe Kapitel 6.4.1.3). Wenn das Dashboard gefiltert ist (siehe Kapitel 6.1.2), wird der Filter auf die Seite Betroffene Assets übertragen.

- Top 10 der hohen Schwachstellen

Namen der zehn Schwachstellen mit dem Schweregrad Hoch, die am häufigsten auf Assets entdeckt wurden.

Durch Klicken auf die Anzahl der betroffenen Assets wird die Seite Betroffene Assets geöffnet (siehe Kapitel 6.4.1.3). Wenn das Dashboard gefiltert ist (siehe Kapitel 6.1.2), wird der Filter auf die Seite Betroffene Assets übertragen.

- Top 10 der mittleren Schwachstellen

Namen der zehn Schwachstellen mit dem Schweregrad Mittel, die am häufigsten auf Assets entdeckt wurden.

Durch Klicken auf die Anzahl der betroffenen Assets wird die Seite Betroffene Assets geöffnet (siehe Kapitel 6.4.1.3). Wenn das Dashboard gefiltert ist (siehe Kapitel 6.1.2), wird der Filter auf die Seite Betroffene Assets übertragen.

6.1.2 Den Dashboard-Inhalt filtern¶

Das Dashboard kann wie in Kapitel 4.3 beschrieben gefiltert werden.

Wenn ein Filter hinzugefügt wird, ändern sich alle Diagramme automatisch entsprechend den Filterkriterien.

Bemerkung

Wenn ein Filter keine Ergebnisse liefert, zeigt das Dashboard 0 für das Diagramm Anzahl der Assets und Wir haben keine Schwachstellen gefunden. Bitte prüfen Sie Ihren Filter. für alle anderen Diagramme an.

Dies kann auch teilweise der Fall sein, beispielsweise wenn der Filter keine Assets mit kritischen, hohen oder mittleren Schwachstellen zurückgibt.

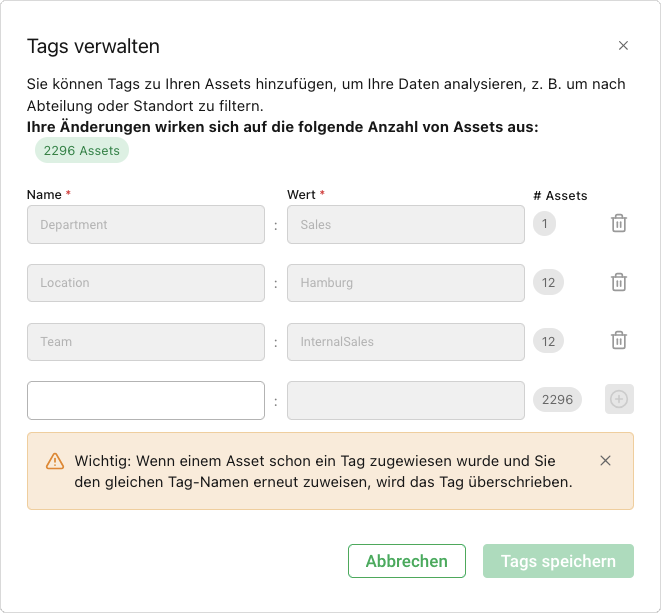

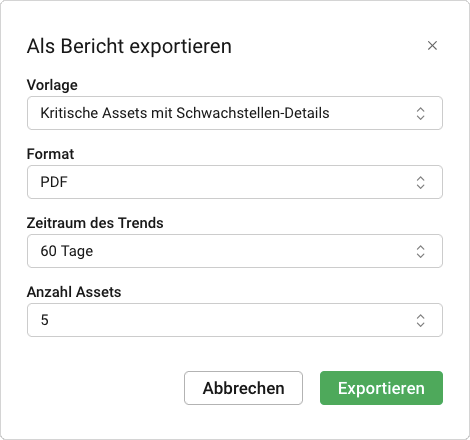

6.1.3 Berichte aus der Dashboard-Ansicht exportieren¶

Die Dashboard-Ansicht kann als PDF-Bericht exportiert werden. Es stehen zwei Berichtstypen zur Verfügung:

- Management-Zusammenfassung

Dieser Berichtstyp enthält für den ausgewählten Zeitraum und unter Berücksichtigung des aktuell angewandten Filters Folgendes:

Gesamtanzahl der Assets

Diagramm Schwachstellen-Trends

Top 10 der anfälligsten Assets-Balken

Listen der 10 wichtigsten kritischen, hohen und mittleren Schwachstellen

- Kritische Assets mit Schwachstellen-Details

Dieser Berichtstyp enthält für den ausgewählten Zeitraum und unter Berücksichtigung des aktuell angewandten Filters Folgendes:

Gesamtanzahl der Assets

Diagramm Schwachstellen-Trends

Top 10 der anfälligsten Assets-Balken

Listen der 10 wichtigsten kritischen, hohen und mittleren Schwachstellen

Für die ausgewählte Anzahl von Assets eine vollständige Liste der auf jedem Asset erkannten Schwachstellen. Die im Bericht enthaltenen Assets werden in absteigender Reihenfolge ihrer Kritikalität ausgewählt.

Ein Bericht kann wie folgt exportiert werden:

Auf Als Bericht exportieren klicken.

Abb. 6.2 Einen Bericht vom Dashboard exportieren¶

Gewünschten Berichtstyp aus der Drop-down-Liste Vorlage wählen.

Zeitraum, der im Bericht berücksichtigt werden soll, aus der Drop-down-Liste Zeitraum des Trends wählen.

Wenn der Berichtstyp Kritische Assets mit Schwachstellen-Details ausgewählt wurde, in der Drop-down-Liste Anzahl Assets die Anzahl der Assets wählen, für die Details zu Schwachstellen in den Bericht aufgenommen werden sollen.

Auf Exportieren klicken.

Bemerkung

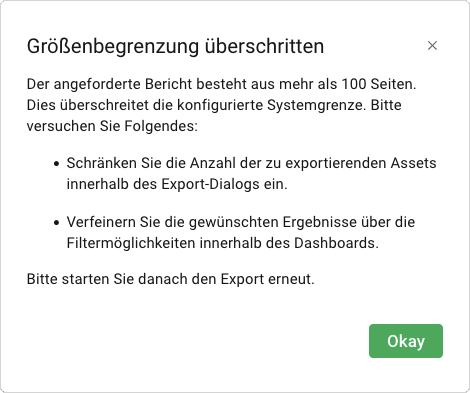

Es können nur Berichte mit einer Länge von bis zu 100 Seiten exportiert werden. Wenn der angeforderte Bericht diese Grenze überschreiten würde, wird eine Meldung angezeigt und der Bericht wird nicht erstellt.

Um die Anzahl der Seiten zu reduzieren, kann Folgendes versucht werden:

Limitierung der Anzahl der zu exportierenden Assets, falls der Berichtstyp Kritische Assets mit Schwachstellen-Details ausgewählt wurde.

Verfeinern der gewünschten Ergebnisse mithilfe des Filters.

Anschließend kann der Export erneut gestartet werden.

Abb. 6.3 Warnung bei Überschreitung des Seitenlimits¶

6.2 Assets verwalten¶

6.2.1 Assets erstellen¶

Assets werden während des Datenimports von einer verbundenen Appliance erstellt (siehe Kapitel 5.3).

Die folgenden Fälle sind möglich:

Ein Asset existiert bereits in OPENVAS REPORT

Wenn für eine Appliance bereits ein Asset vorhanden ist, werden die importierten Schwachstellendaten dem vorhandenen Asset zugeordnet und alle entsprechenden geänderten Daten aktualisiert, beispielsweise die IP-Adresse für Assets mit demselben Hostnamen und dynamischen IP-Adressen.

Ein Asset existiert noch nicht in OPENVAS REPORT

Wenn für eine Appliance noch kein Asset vorhanden ist, wird das Asset anhand des Hostnamens (erstes Kriterium, für Assets mit Hostnamen) oder der IP-Adresse (zweites Kriterium, für Assets ohne Hostnamen) erstellt.

Bemerkung

Es ist möglich, dass mehrere Assets mit demselben Hostnamen existieren. Die Appliance, die die Asset-Daten bereitstellt, wird beim Erstellen von Assets berücksichtigt, beispielsweise um Assets mit demselben Hostnamen in separaten Netzwerken zu unterstützen.

Assets, die seit mehr als 180 Tagen nicht aktualisiert wurden, d. h. für die keine neuen Daten importiert wurden, werden automatisch aus OPENVAS REPORT entfernt.

6.2.2 Assets ansehen¶

6.2.2.1 Die Gesamtliste der Assets ansehen¶

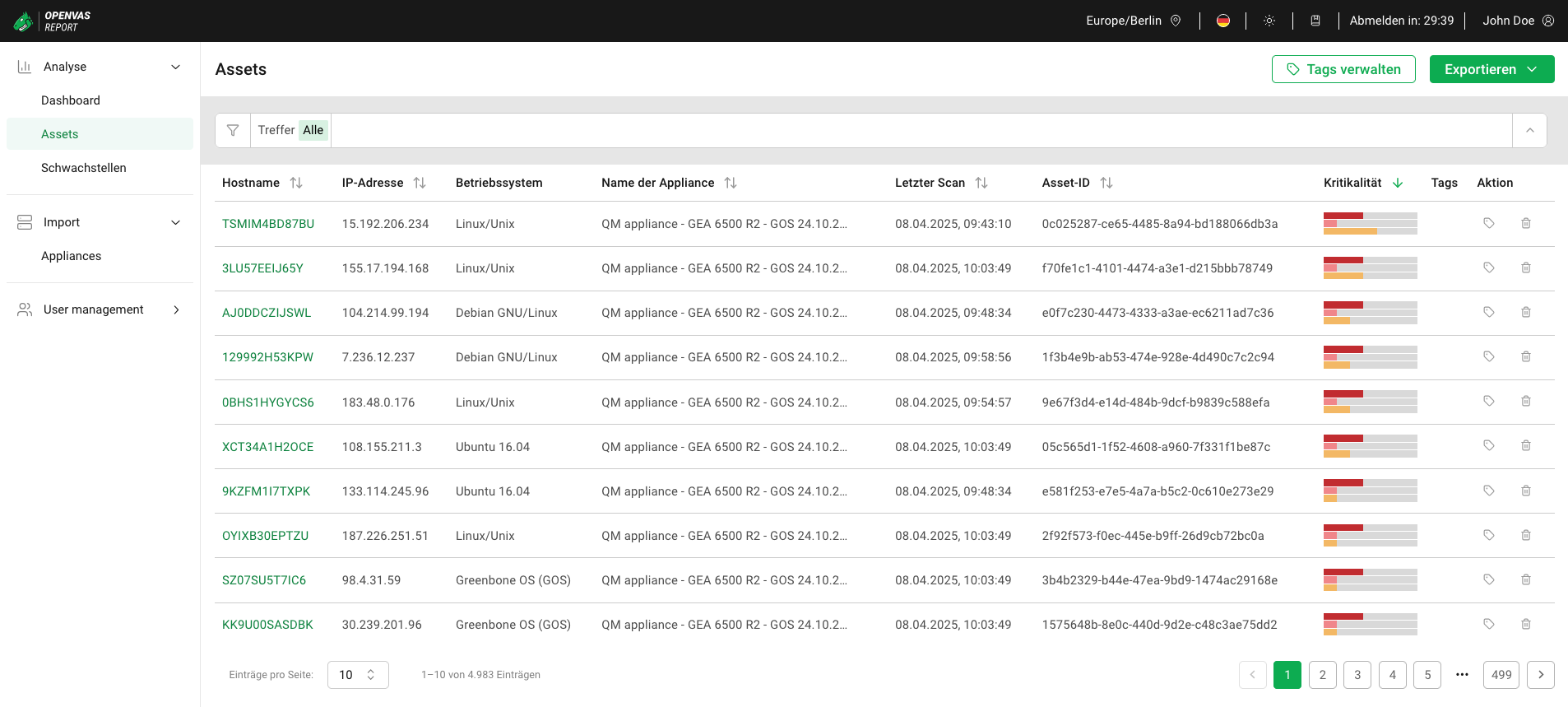

Alle vorhandenen Assets können durch Auswahl von Analyse > Assets im Menü angezeigt werden (siehe Abb. 6.4).

Abb. 6.4 Seite Assets¶

Für alle Assets werden die folgenden Informationen angezeigt:

- Hostname

Name des Assets. Der Name wird als

angezeigt, wenn das Asset keinen Hostnamen hat.

angezeigt, wenn das Asset keinen Hostnamen hat.Durch Klicken auf den Hostnamen wird die Detailseite des Assets geöffnet (siehe Kapitel 6.2.2.2).

- IP-Adresse

IP-Adresse des Assets.

- Betriebssystem

Erkanntes Betriebssystem des Assets, zum Beispiel Windows 10 Enterprise 21H2 oder FreeBSD 12.2.

- Name der Appliance

Name, der für die Appliance angegeben wurde, als sie mit OPENVAS REPORT verbunden wurde (siehe Kapitel 5.2).

- Letzter Scan

Datum und Uhrzeit, zu der das Asset zuletzt gescannt wurde.

- Asset-ID

Interne Kennung, die ein Asset eindeutig identifiziert. Wenn Assets in verschiedenen Netzwerken denselben Hostnamen haben, kann die Asset-ID zur Unterscheidung der Assets verwendet werden.

- Kritikalität

Die Balken zeigen die Anzahl und Verteilung der Schwachstellen mit kritischem, hohem und mittlerem Schweregrad.

Durch Bewegen des Cursors über einen Balken wird die Anzahl der Schwachstellen für die entsprechende Schweregradklasse angezeigt.

Bei der Sortierung nach dieser Spalte werden die Assets nach der Anzahl der kritischen Schwachstellen, dann nach der Anzahl der hohen Schwachstellen und schließlich nach der Anzahl der mittleren Schwachstellen sortiert.

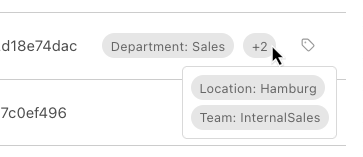

- Tags

Mit dem Asset verknüpfte Tags (siehe Kapitel 6.3).

Durch Klicken auf die Anzahl der zusätzlichen Tags, zum Beispiel

, werden alle Tags angezeigt (siehe Abb. 6.5).

, werden alle Tags angezeigt (siehe Abb. 6.5).

Abb. 6.5 Anzeigen zusätzlicher Tags¶

Für alle Assets sind die folgenden Aktionen verfügbar:

6.2.2.2 Asset-Details ansehen¶

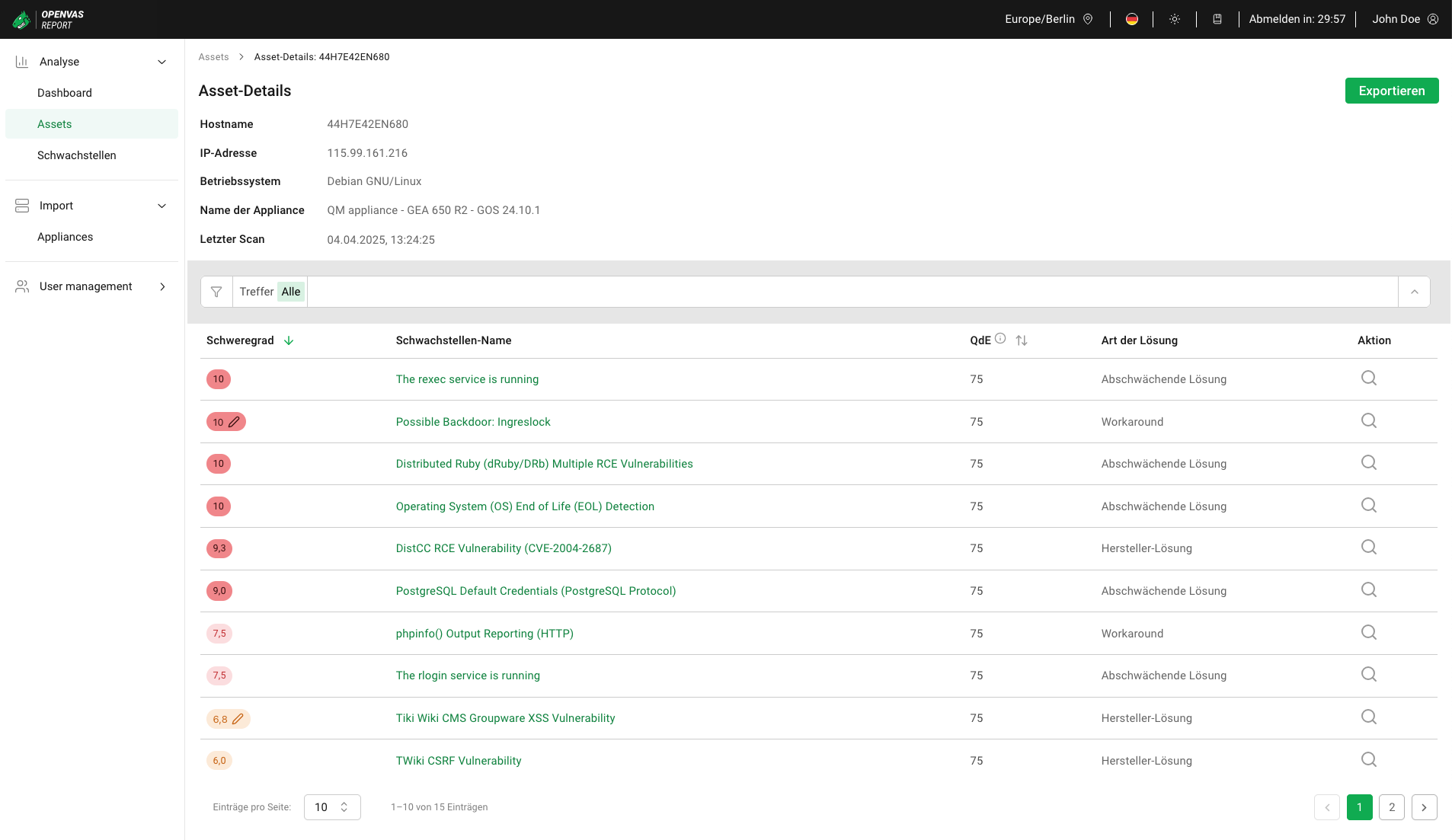

In der Gesamtliste der Assets (siehe Kapitel 6.2.2.1) auf den Hostnamen eines Assets klicken, um die Detailseite eines Assets anzuzeigen (siehe Abb. 6.6).

Abb. 6.6 Asset-Details¶

Es werden die folgenden Informationen angezeigt:

- Hostname

Name des Assets. Der Name ist leer, wenn das Asset keinen Hostnamen hat.

- IP-Adresse

IP-Adresse des Assets.

- Betriebssystem

Erkanntes Betriebssystem des Assets, zum Beispiel Windows 10 Enterprise 21H2 oder FreeBSD 12.2.

- Name der Appliance

Name, der für die Appliance angegeben wurde, als sie mit OPENVAS REPORT verbunden wurde (siehe Kapitel 5.2).

- Letzter Scan

Datum und Uhrzeit, zu der das Asset zuletzt gescannt wurde.

In einer Tabelle unterhalb werden alle für das Asset erkannten Schwachstellen angezeigt. Für alle Schwachstellen werden die folgenden Informationen angezeigt:

- Schweregrad

Qualitatives Maß für den Schweregrad einer Sicherheitslücke nach dem Common Vulnerability Scoring System (CVSS). CVSS ist ein Industriestandard zum Beschreiben des Schweregrads von Schwachstellen.

CVSS v2.0 und CVSS v3.x bestehen aus drei Metrikgruppen: Basis, Zeitlich und Umgebung.

CVSS v4.0, die aktuelle Version, besteht aus vier Metrikgruppen: Basis, Bedrohung, Umgebung und Ergänzung.

Bemerkung

Wenn eine Schwachstelle Daten von mehr als einer CVSS-Version enthält, wird immer die neueste Version verwendet.

Die National Vulnerability Database (NVD) bietet CVSS-Bewertungen für Basis-Metriken, da es sich dabei um die grundlegenden Merkmale einer Schwachstelle handelt. Bewertungen für temporäre, Bedrohungs-, Umwelt- oder ergänzende Metriken werden nicht bereitgestellt, da sie stark von der Zeit, dem jeweiligen Unternehmen, in dem sie auftreten, und vom weiteren Kontext abhängen.

Die Basis-Score-Metriken bewerten die Ausnutzbarkeit einer Schwachstelle und ihre Auswirkungen auf das Zielsystem. Dazu gehört unter anderem die Bewertung der Zugänglichkeit des Zielsystems und ob die Vertraulichkeit, Integrität oder Verfügbarkeit des Zielsystems gefährdet ist.

Zum Schweregrad gehören ein Schweregrad-Score, der eine Zahl zwischen 0,0 und 10,0 ist, wobei 10,0 der höchste Schweregrad ist, und eine Schweregradklasse. Unabhängig von der CVSS-Version wird die Schweregradklasse anhand der folgenden Einstufung bestimmt:

Kritisch: 9,0–10,0

Hoch: 7,0–8,9

Mittel: 4,0–6,9

Niedrig: 0,0–3,9

Vorhandene Übersteuerungen werden zusammen mit den Scan-Ergebnissen aus der verbundenen Appliance importiert. Wenn für eine Schwachstelle eine Übersteuerung vorliegt, wird dies durch

neben dem Schweregrad angezeigt. Durch Bewegen des Cursors über den Schweregrad wird der ursprüngliche Schweregrad angezeigt.

neben dem Schweregrad angezeigt. Durch Bewegen des Cursors über den Schweregrad wird der ursprüngliche Schweregrad angezeigt.- EPSS Score [%]

Qualitatives Maß für die Wahrscheinlichkeit der Ausnutzung einer Schwachstelle nach dem Exploit Prediction Scoring System (EPSS).

Der Score gibt die Wahrscheinlichkeit an, dass in den nächsten 30 Tagen Versuche zur Ausnutzung einer Schwachstelle beobachtet werden und ist ein Wert zwischen 0 und 100 %. Je höher der Wert, desto größer ist die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt wird.

- EPSS Perzentil

Das EPSS-Perzentil gibt den Anteil der Schwachstellen an, die gleich oder niedriger als die Schwachstelle bewertet wurden. Dies hilft, den Score einzuordnen.

- Schwachstellen-Name

Name der Schwachstelle.

Durch Klicken auf den Namen der Schwachstelle wird die Detailseite einer Schwachstelle geöffnet (siehe Kapitel 6.4.1.2).

- Port/Protokoll

Zum Entdecken der Schwachstelle auf dem Host genutzte Portnummer und genutzter Protokolltyp.

Durch Klicken auf die Anzahl der zusätzlichen Ports, zum Beispiel

, werden alle Ports angezeigt.

, werden alle Ports angezeigt.- QdE

Kurz für „Qualität der Erkennung“. Die QdE beschreibt die Zuverlässigkeit der durchgeführten Schwachstellenerkennung. Es handelt sich um einen Wert zwischen 0 und 100, wobei 100 die höchste Zuverlässigkeit darstellt.

Weitere Informationen befinden sich in Kapitel 6.4.4.

- Art der Lösung

Art der Maßnahme zur Behebung der Schwachstelle. Es gibt die folgenden Lösungstypen:

Workaround: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine abschwächende Lösung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde.

Abschwächende Lösung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben. Zu den Abhilfemaßnahmen kann die Verwendung von Geräten oder Zugriffskontrollen gehören, die nicht zum betroffenen Produkt gehören.

Hersteller-Lösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt.

None available: Derzeit ist keine Lösung verfügbar.

Keine Anbieterlösung verfügbar: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird.

Für alle Schwachstellen sind die folgenden Aktionen verfügbar:

Details zur Schwachstelle als Overlay anzeigen (siehe Kapitel 6.4.1.2).

Details zur Schwachstelle als Overlay anzeigen (siehe Kapitel 6.4.1.2).

6.2.3 Assets filtern¶

Sowohl die Gesamtliste der Assets als auch die Detailseite eines Assets können wie in Kapitel 4.3 beschrieben gefiltert werden.

Bemerkung

Wenn ein Filter keine Ergebnisse liefert, wird in der Tabelle mit der Liste der Assets Keine Daten verfügbar. Bitte prüfen Sie Ihren Filter. angezeigt.

6.2.4 Assets exportieren¶

6.2.4.1 Eine Liste von Assets exportieren¶

Die Liste der Assets (siehe Kapitel 6.2.2.1) kann als CSV-Datei exportiert werden. Wenn die Asset-Liste gefiltert ist, werden nur die gefilterten Assets exportiert.

Bemerkung

Wenn keine Daten importiert werden oder der Filter keine Ergebnisse liefert, ist die Exportfunktion deaktiviert. Es müssen Daten von verbundenen Appliances importiert werden (siehe Kapitel 5.3) oder der Filter muss angepasst werden (siehe Kapitel 4.3).

Eine Liste von Assets kann wie folgt exportiert werden:

Analyse > Assets im Menü wählen.

Assets so filtern, dass alle angezeigt werden, die exportiert werden sollen (siehe Kapitel 6.2.3).

Auf Exportieren klicken und Exportieren aus der Drop-down-Liste wählen.

→ Die Liste der Assets wird exportiert.

Bemerkung

Der Dateiname besteht aus dem statischen Text

asset_list, der Angabe, ob die Liste gefiltert (filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:asset_list_unfiltered_2025-04-10.csvDie CSV-Datei enthält für jedes Asset die folgenden Informationen:

Hostname

IP-Adresse

Betriebssystem

Name der Appliance

Letzter Scan

Asset-ID

6.2.4.2 Eine Liste von Assets mit all ihren Schwachstellen exportieren¶

Die Liste der Assets (siehe Kapitel 6.2.2.1) mit Details zu all ihren Schwachstellen kann als CSV-Datei exportiert werden. Wenn die Asset-Liste gefiltert ist, werden nur die gefilterten Assets exportiert.

Bemerkung

Wenn keine Daten importiert werden oder der Filter keine Ergebnisse liefert, ist die Exportfunktion deaktiviert. Es müssen Daten von verbundenen Appliances importiert werden (siehe Kapitel 5.3) oder der Filter muss angepasst werden (siehe Kapitel 4.3).

Eine Liste von Assets mit all ihren Schwachstellen kann wie folgt exportiert werden:

Analyse > Assets im Menü wählen.

Assets so filtern, dass alle angezeigt werden, die exportiert werden sollen (siehe Kapitel 6.2.3).

Auf Exportieren klicken und Daten mit Details exportieren aus der Drop-down-Liste wählen.

→ Die Liste der Assets wird exportiert.

Bemerkung

Der Dateiname besteht aus dem statischen Text

assets_with_vulnerabilities, der Angabe, ob die Liste gefiltert (filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:assets_with_vulnerabilities_unfiltered_2025-04-10.csvDie CSV-Datei enthält für jedes Asset die folgenden Informationen:

Hostname

IP-Adresse

Betriebssystem

Name der Appliance

Letzter Scan

Schweregrad (bei Übersteuerungen wird in der CSV-Datei nur der neue Schweregrad angezeigt, ohne den übersteuerten Schweregrad anzugeben)

EPSS-Score

EPSS Perzentil

Schwachstellen-Name

Art der Lösung

Lösung

QdE

Zusammenfassung

Auswirkungen

Betroffene Software/Betriebssystem

Spezifisches Ergebnis

CVE-Referenzen

CERT-Referenzen

6.2.4.3 Asset-Details exportieren¶

Die Details eines bestimmten Assets (siehe Kapitel 6.2.2.2) können als CSV-Datei exportiert werden. Die exportierte Datei enthält eine Liste der für das Asset erkannten Schwachstellen. Wenn die Schwachstellenliste gefiltert ist, werden nur die gefilterten Schwachstellen exportiert.

Die Asset-Details können wie folgt exportiert werden:

Analyse > Assets im Menü wählen.

Auf den Hostnamen eines Assets klicken, um die Asset-Details anzuzeigen.

Auf Exportieren klicken.

→ Die Asset-Details werden exportiert.

Bemerkung

Der Dateiname besteht aus dem Hostnamen des Assets (oder der IP-Adresse, falls das Asset keinen Hostnamen hat), der Angabe, ob die Liste gefiltert (

filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:server12_unfiltered_2025-04-10.csvDie CSV-Datei enthält die folgenden Informationen:

Hostname

IP-Adresse

Betriebssystem

Name der Appliance

Letzter Scan

Schweregrad (bei Übersteuerungen wird in der CSV-Datei nur der neue Schweregrad angezeigt, ohne den übersteuerten Schweregrad anzugeben)

Schwachstellen-Name

Port/Protokoll

Art der Lösung

Lösung

QdE

Zusammenfassung

Auswirkungen

Betroffene Software/Betriebssystem

CVE-Referenzen

CERT-Referenzen

Bemerkung

Hostname, IP-Adresse, Betriebssystem, Appliance-Name und letzter Scan sind für alle Schwachstellen identisch, da sie alle für dasselbe Asset erkannt wurden. So kann referenziert werden, für welches Asset die Schwachstellen exportiert wurden.

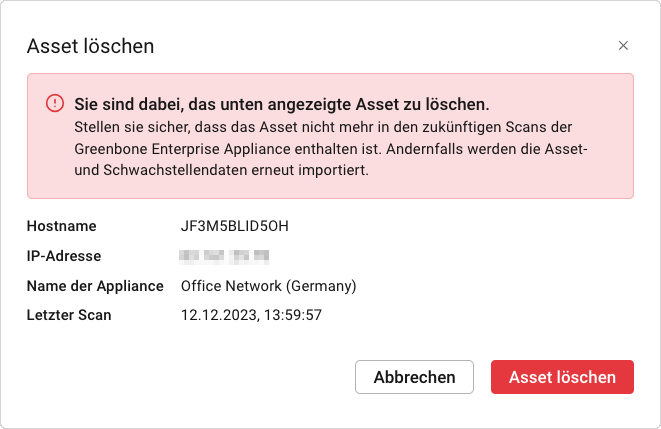

6.2.5 Assets löschen¶

Bemerkung

Assets, die seit mehr als 180 Tagen nicht aktualisiert wurden, d. h. für die keine neuen Daten importiert wurden, werden automatisch aus OPENVAS REPORT entfernt.

Assets können wie folgt manuell gelöscht werden:

Analyse > Assets im Menü wählen.

In der Spalte Aktion auf

klicken.

klicken.→ Ein Warnhinweis wird angezeigt, mit der Aufforderung, den Löschvorgang zu bestätigen.

Bemerkung

Das Asset und alle zugehörigen Daten werden entfernt.

Wenn das Asset in zukünftigen Scans auf der Appliance enthalten ist, wird es beim nächsten Import von der Appliance erneut in OPENVAS REPORT importiert.

Abb. 6.7 Bestätigen der Löschung¶

Auf Asset löschen klicken.

→ Das Asset wird aus OPENVAS REPORT entfernt.

Bemerkung

Da alle zugehörigen Daten ebenfalls gelöscht werden, kann das Löschen eines Assets einige Zeit dauern.

6.4 Schwachstellen verwalten¶

Bemerkung

Schwachstellen mit den Schweregraden Log und Falsch-Positiv auf der Appliance werden nicht in OPENVAS REPORT angezeigt.

6.4.1 Schwachstellen ansehen¶

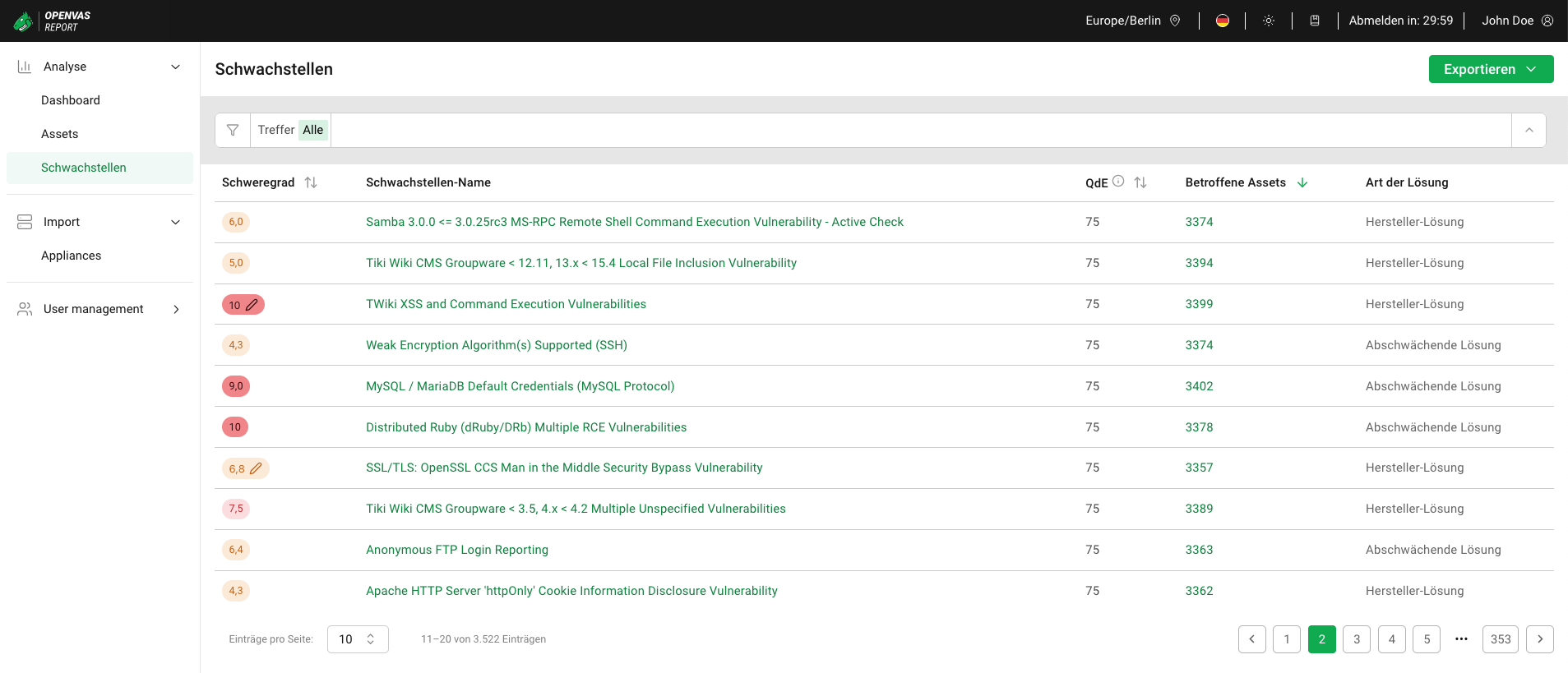

6.4.1.1 Die Gesamtliste der Schwachstellen ansehen¶

Alle vorhandenen Schwachstellen können durch Auswahl von Analyse > Schwachstellen im Menü angezeigt werden (siehe Abb. 6.10).

Abb. 6.10 Seite Schwachstellen¶

Für alle Schwachstellen werden die folgenden Informationen angezeigt:

- Schweregrad

Qualitatives Maß für den Schweregrad einer Sicherheitslücke nach dem Common Vulnerability Scoring System (CVSS). CVSS ist ein Industriestandard zum Beschreiben des Schweregrads von Schwachstellen.

CVSS v2.0 und CVSS v3.x bestehen aus drei Metrikgruppen: Basis, Zeitlich und Umgebung.

CVSS v4.0, die aktuelle Version, besteht aus vier Metrikgruppen: Basis, Bedrohung, Umgebung und Ergänzung.

Bemerkung

Wenn eine Schwachstelle Daten von mehr als einer CVSS-Version enthält, wird immer die neueste Version verwendet.

Die National Vulnerability Database (NVD) bietet CVSS-Bewertungen für Basis-Metriken, da es sich dabei um die grundlegenden Merkmale einer Schwachstelle handelt. Bewertungen für temporäre, Bedrohungs-, Umwelt- oder ergänzende Metriken werden nicht bereitgestellt, da sie stark von der Zeit, dem jeweiligen Unternehmen, in dem sie auftreten, und vom weiteren Kontext abhängen.

Die Basis-Score-Metriken bewerten die Ausnutzbarkeit einer Schwachstelle und ihre Auswirkungen auf das Zielsystem. Dazu gehört unter anderem die Bewertung der Zugänglichkeit des Zielsystems und ob die Vertraulichkeit, Integrität oder Verfügbarkeit des Zielsystems gefährdet ist.

Zum Schweregrad gehören ein Schweregrad-Score, der eine Zahl zwischen 0,0 und 10,0 ist, wobei 10,0 der höchste Schweregrad ist, und eine Schweregradklasse. Unabhängig von der CVSS-Version wird die Schweregradklasse anhand der folgenden Einstufung bestimmt:

Kritisch: 9,0–10,0

Hoch: 7,0–8,9

Mittel: 4,0–6,9

Niedrig: 0,0–3,9

Vorhandene Übersteuerungen werden zusammen mit den Scan-Ergebnissen aus der verbundenen Appliance importiert. Wenn für eine Schwachstelle eine Übersteuerung vorliegt, wird dies durch

neben dem Schweregrad angezeigt. Durch Bewegen des Cursors über den Schweregrad wird der ursprüngliche Schweregrad angezeigt.

neben dem Schweregrad angezeigt. Durch Bewegen des Cursors über den Schweregrad wird der ursprüngliche Schweregrad angezeigt.- EPSS Score [%]

Qualitatives Maß für die Wahrscheinlichkeit der Ausnutzung einer Schwachstelle nach dem Exploit Prediction Scoring System (EPSS).

Der Score gibt die Wahrscheinlichkeit an, dass in den nächsten 30 Tagen Versuche zur Ausnutzung einer Schwachstelle beobachtet werden und ist ein Wert zwischen 0 und 100 %. Je höher der Wert, desto größer ist die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt wird.

- EPSS Perzentil

Das EPSS-Perzentil gibt den Anteil der Schwachstellen an, die gleich oder niedriger als die Schwachstelle bewertet wurden. Dies hilft, den Score einzuordnen.

- Schwachstellen-Name

Beschreibender Name der Schwachstelle.

Durch Klicken auf den Schwachstellen-Namen wird die Detailseite der Schwachstelle geöffnet (siehe Kapitel 6.4.1.2).

- QdE

Kurz für „Qualität der Erkennung“. Die QdE beschreibt die Zuverlässigkeit der durchgeführten Schwachstellenerkennung. Es handelt sich um einen Wert zwischen 0 und 100, wobei 100 die höchste Zuverlässigkeit darstellt.

Weitere Informationen befinden sich in Kapitel 6.4.4.

- Betroffene Assets

Anzahl der Assets, bei denen diese Schwachstelle erkannt wurde.

Durch Klicken auf die Anzahl der betroffenen Assets wird die Seite Betroffene Assets geöffnet (siehe Kapitel 6.4.1.3).

- Art der Lösung

Art der Maßnahme zur Behebung der Schwachstelle. Es gibt die folgenden Lösungstypen:

Workaround: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine abschwächende Lösung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde.

Abschwächende Lösung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben. Zu den Abhilfemaßnahmen kann die Verwendung von Geräten oder Zugriffskontrollen gehören, die nicht zum betroffenen Produkt gehören.

Hersteller-Lösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt.

None available: Derzeit ist keine Lösung verfügbar.

Keine Anbieterlösung verfügbar: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird.

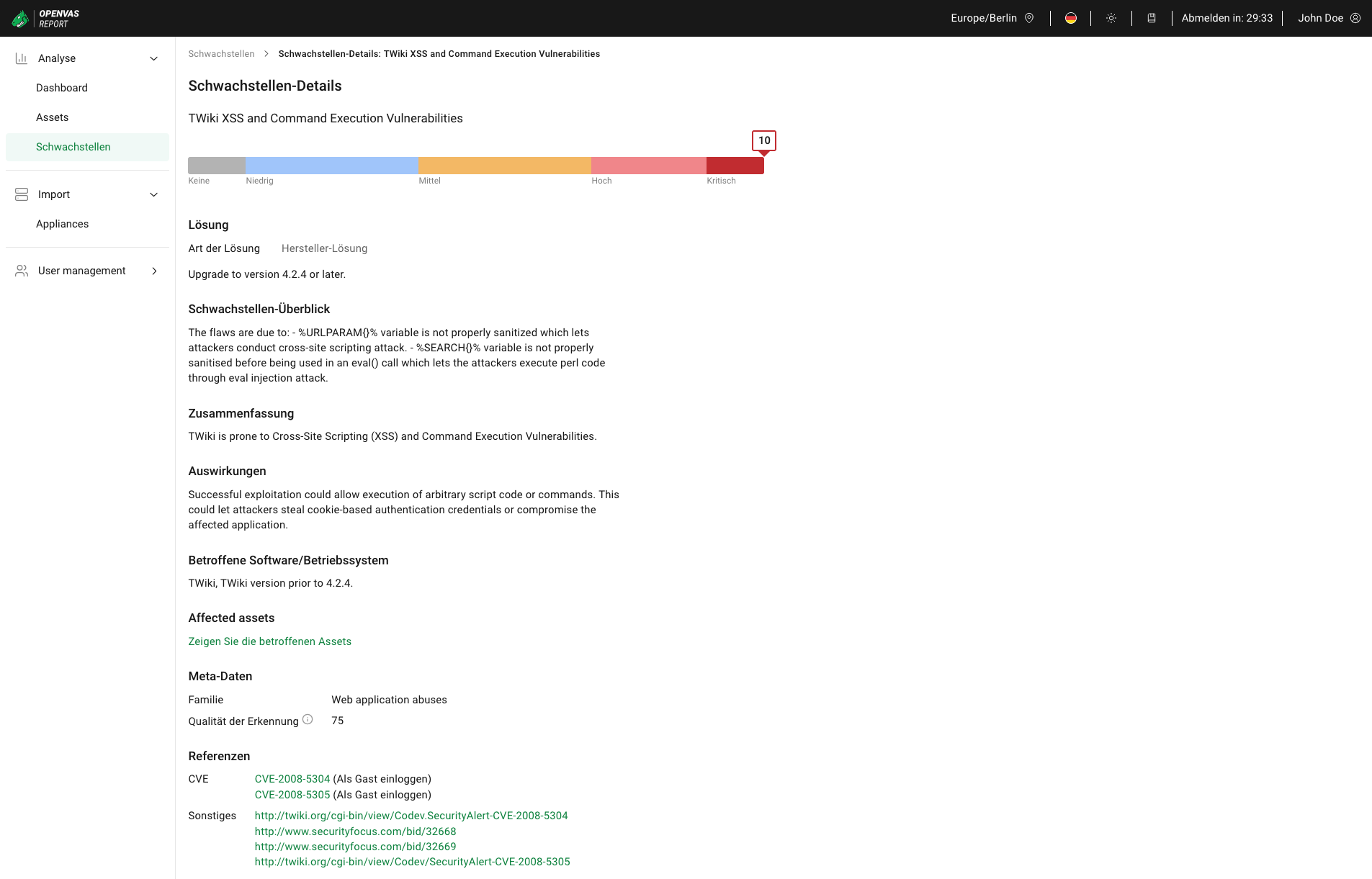

6.4.1.2 Schwachstellen-Details ansehen¶

In der Gesamtliste der Schwachstellen (siehe Kapitel 6.4.1.1) auf den Namen einer Schwachstelle klicken, um die Detailseite einer Schwachstelle anzuzeigen (siehe Abb. 6.11).

Abb. 6.11 Schwachstellen-Details¶

Es werden die folgenden Informationen angezeigt:

- Name (wird oben unter der Überschrift Schwachstellen-Details angezeigt)

Beschreibender Name der Schwachstelle.

- Schweregrad (dargestellt als grafisches Element)

Qualitatives Maß für den Schweregrad einer Sicherheitslücke nach dem Common Vulnerability Scoring System (CVSS). CVSS ist ein Industriestandard zum Beschreiben des Schweregrads von Schwachstellen.

CVSS v2.0 und CVSS v3.x bestehen aus drei Metrikgruppen: Basis, Zeitlich und Umgebung.

CVSS v4.0, die aktuelle Version, besteht aus vier Metrikgruppen: Basis, Bedrohung, Umgebung und Ergänzung.

Bemerkung

Wenn eine Schwachstelle Daten von mehr als einer CVSS-Version enthält, wird immer die neueste Version verwendet.

Die National Vulnerability Database (NVD) bietet CVSS-Bewertungen für Basis-Metriken, da es sich dabei um die grundlegenden Merkmale einer Schwachstelle handelt. Bewertungen für temporäre, Bedrohungs-, Umwelt- oder ergänzende Metriken werden nicht bereitgestellt, da sie stark von der Zeit, dem jeweiligen Unternehmen, in dem sie auftreten, und vom weiteren Kontext abhängen.

Die Basis-Score-Metriken bewerten die Ausnutzbarkeit einer Schwachstelle und ihre Auswirkungen auf das Zielsystem. Dazu gehört unter anderem die Bewertung der Zugänglichkeit des Zielsystems und ob die Vertraulichkeit, Integrität oder Verfügbarkeit des Zielsystems gefährdet ist.

Zum Schweregrad gehören ein Schweregrad-Score, der eine Zahl zwischen 0,0 und 10,0 ist, wobei 10,0 der höchste Schweregrad ist, und eine Schweregradklasse. Unabhängig von der CVSS-Version wird die Schweregradklasse anhand der folgenden Einstufung bestimmt:

Kritisch: 9,0–10,0

Hoch: 7,0–8,9

Mittel: 4,0–6,9

Niedrig: 0,0–3,9

Vorhandene Übersteuerungen werden zusammen mit den Scan-Ergebnissen aus der verbundenen Appliance importiert. Wenn für eine Schwachstelle eine Übersteuerung vorliegt, wird der neue Schweregrad im grafischen Element angezeigt. Der ursprüngliche Schweregrad wird durch

gekennzeichnet. Durch Bewegen des Cursors über

gekennzeichnet. Durch Bewegen des Cursors über  wird der ursprüngliche Schweregrad angezeigt.

wird der ursprüngliche Schweregrad angezeigt.- Art der Lösung

Art der Maßnahme zur Behebung der Schwachstelle. Es gibt die folgenden Lösungstypen:

Workaround: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine abschwächende Lösung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde.

Abschwächende Lösung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben. Zu den Abhilfemaßnahmen kann die Verwendung von Geräten oder Zugriffskontrollen gehören, die nicht zum betroffenen Produkt gehören.

Hersteller-Lösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt.

None available: Derzeit ist keine Lösung verfügbar.

Keine Anbieterlösung verfügbar: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird.

- Lösung

Beschreibung, wie die Schwachstelle behoben werden kann.

- Schwachstellen-Überblick

Einzelheiten über die Ursache der Schwachstelle.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Zusammenfassung

Weitere Details zur Schwachstelle.

- Auswirkungen

Mögliche Folgen, wenn die Schwachstelle ausgenutzt wird, z. B. die Ausführung von Remote-Code.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Betroffene Software/Betriebssystem

Produkte, einschließlich Version und Betriebssystem, die von der Schwachstelle betroffen sind.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Link zu betroffenen Assets

Link zu einer Übersicht der Assets, bei denen diese Schwachstelle entdeckt wurde (siehe Kapitel 6.4.1.3).

- Meta-Daten

- Familie

Gruppe von Schwachstellentests, zu der der Test gehört, der die Schwachstelle entdeckt hat.

- Qualität der Erkennung

Abgekürzt als „QdE“. Die QdE beschreibt die Zuverlässigkeit der durchgeführten Schwachstellenerkennung. Es handelt sich um einen Wert zwischen 0 und 100, wobei 100 die höchste Zuverlässigkeit darstellt.

Weitere Informationen befinden sich in Kapitel 6.4.4.

- EPSS Score [%]

Qualitatives Maß für die Wahrscheinlichkeit der Ausnutzung einer Schwachstelle nach dem Exploit Prediction Scoring System (EPSS).

Der Score gibt die Wahrscheinlichkeit an, dass in den nächsten 30 Tagen Versuche zur Ausnutzung einer Schwachstelle beobachtet werden und ist ein Wert zwischen 0 und 100 %. Je höher der Wert, desto größer ist die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt wird.

- EPSS Perzentil

Das EPSS-Perzentil gibt den Anteil der Schwachstellen an, die gleich oder niedriger als die Schwachstelle bewertet wurden. Dies hilft, den Score einzuordnen.

- CVE-Referenzen

CVE-Referenzen (Common Vulnerabilities and Exposure) für die Schwachstelle.

CVE wurde von MITRE gegründet, um die mehrfache Benennung der gleichen Schwachstelle durch verschiedene Organisationen zu vermeiden und eine einheitliche Namenskonvention zu gewährleisten. Jeder Schwachstelle wird von MITRE oder einer anderen CVE-Nummerierungsbehörde, wie z. B. Produktanbietern, Drittanbietern oder Forschern, eine eindeutige Kennung zugewiesen. Diese Kennung besteht aus dem Jahr der Veröffentlichung und einer einfachen Nummer und dient als zentrale Referenz.

CVEs werden vom National Institute of Standards and Technology (NIST) in der National Vulnerability Database (NVD) veröffentlicht und zugänglich gemacht. Die NVD ergänzt die CVEs mit Informationen über die Beseitigung, den Schweregrad, die potenziellen Auswirkungen und die betroffenen Produkte.

Die Schwachstelle kann keine CVE-Referenzen, eine CVE-Referenz oder mehrere CVE-Referenzen haben.

Durch Klicken auf eine Referenz wird das Greenbone SecInfo-Portal in einem separaten Browser-Tab geöffnet. Auf Als Gast anmelden klicken, um die CVE-Details anzuzeigen.

- Andere Referenzen

Alle weiteren verfügbaren Referenzen, beispielsweise weitere Details vom Softwarehersteller. Die Schwachstelle kann keine weiteren Referenzen, eine weitere Referenz oder mehrere weitere Referenzen haben.

Links werden in separaten Browser-Tabs geöffnet.

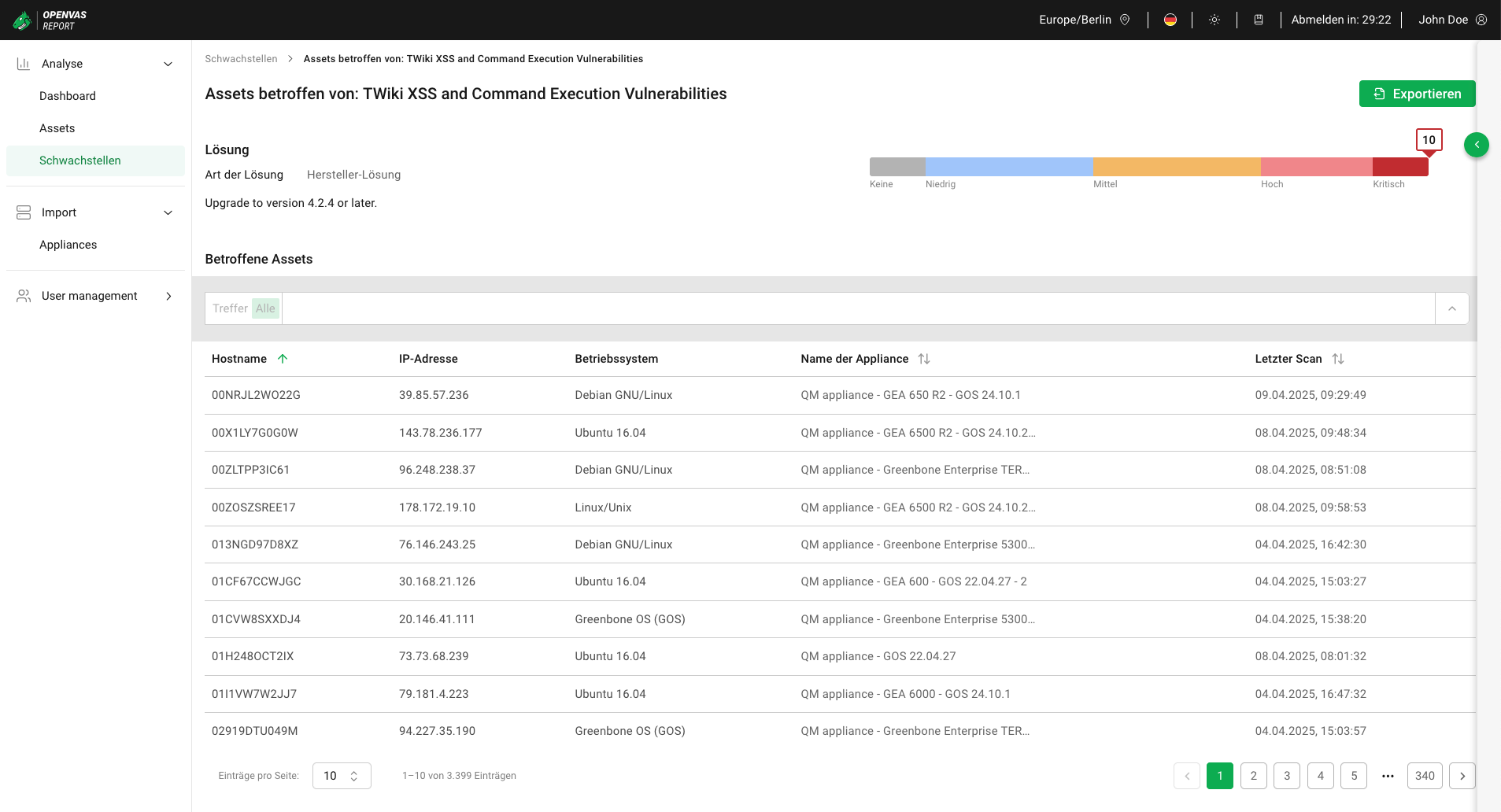

6.4.1.3 Betroffene Assets ansehen¶

In der Gesamtliste der Schwachstellen (siehe Kapitel 6.4.1.1) auf die Anzahl der betroffenen Assets klicken, um alle Assets anzuzeigen, für die diese Schwachstelle erkannt wurde (siehe Abb. 6.12).

Abb. 6.12 Von einer Schwachstelle betroffene Assets¶

Bemerkung

Die Filterleiste auf dieser Seite bietet eine schreibgeschützte Ansicht. So kann überprüft werden, ob die Liste der angezeigten Assets vollständig ist.

Sie ist vollständig, wenn kein Filter verwendet wird oder wenn ein Filter mit nur Schwachstellen-Attributen verwendet wird. Sie kann unvollständig sein, wenn ein Filter mit mindestens einem Asset-Attribut verwendet wird.

Für die Schwachstelle werden die folgenden Informationen angezeigt:

- Schwachstellen-Name (wird nach dem statischen Text Assets betroffen von in der Überschrift der Seite angezeigt)

Beschreibender Name der Schwachstelle.

- Art der Lösung

Art der Maßnahme zur Behebung der Schwachstelle. Es gibt die folgenden Lösungstypen:

Workaround: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, mit denen die Gefährdung durch die Schwachstelle vermieden werden kann. Dies ist in der Regel die „erste Verteidigungslinie“ gegen eine neue Schwachstelle, bevor eine abschwächende Lösung oder eine Lösung des Herstellers veröffentlicht oder überhaupt entdeckt wurde.

Abschwächende Lösung: Es sind Informationen über eine Konfiguration oder ein bestimmtes Bereitstellungsszenario verfügbar, die dazu beitragen, das Risiko der Schwachstelle zu verringern, die Schwachstelle für das betroffene Produkt jedoch nicht beheben. Zu den Abhilfemaßnahmen kann die Verwendung von Geräten oder Zugriffskontrollen gehören, die nicht zum betroffenen Produkt gehören.

Hersteller-Lösung: Es sind Informationen über eine offizielle Fehlerbehebung verfügbar, die vom ursprünglichen Hersteller des betroffenen Produkts herausgegeben wird. Sofern nicht anders angegeben, wird davon ausgegangen, dass diese Lösung die Schwachstelle vollständig behebt.

None available: Derzeit ist keine Lösung verfügbar.

Keine Anbieterlösung verfügbar: Es gibt keine Lösung für die Schwachstelle und wird auch in Zukunft keine geben. Dies ist häufig der Fall, wenn ein Produkt verwaist ist, nicht mehr gewartet wird oder anderweitig veraltet ist. Die Informationen sollten Einzelheiten darüber enthalten, warum keine Lösung veröffentlicht wird.

- Lösung

Beschreibung, wie die Schwachstelle behoben werden kann.

- Schweregrad (dargestellt als grafisches Element auf der rechten Seite)

Qualitatives Maß für den Schweregrad einer Sicherheitslücke nach dem Common Vulnerability Scoring System (CVSS). CVSS ist ein Industriestandard zum Beschreiben des Schweregrads von Schwachstellen.

CVSS v2.0 und CVSS v3.x bestehen aus drei Metrikgruppen: Basis, Zeitlich und Umgebung.

CVSS v4.0, die aktuelle Version, besteht aus vier Metrikgruppen: Basis, Bedrohung, Umgebung und Ergänzung.

Bemerkung

Wenn eine Schwachstelle Daten von mehr als einer CVSS-Version enthält, wird immer die neueste Version verwendet.

Die National Vulnerability Database (NVD) bietet CVSS-Bewertungen für Basis-Metriken, da es sich dabei um die grundlegenden Merkmale einer Schwachstelle handelt. Bewertungen für temporäre, Bedrohungs-, Umwelt- oder ergänzende Metriken werden nicht bereitgestellt, da sie stark von der Zeit, dem jeweiligen Unternehmen, in dem sie auftreten, und vom weiteren Kontext abhängen.

Die Basis-Score-Metriken bewerten die Ausnutzbarkeit einer Schwachstelle und ihre Auswirkungen auf das Zielsystem. Dazu gehört unter anderem die Bewertung der Zugänglichkeit des Zielsystems und ob die Vertraulichkeit, Integrität oder Verfügbarkeit des Zielsystems gefährdet ist.

Zum Schweregrad gehören ein Schweregrad-Score, der eine Zahl zwischen 0,0 und 10,0 ist, wobei 10,0 der höchste Schweregrad ist, und eine Schweregradklasse. Unabhängig von der CVSS-Version wird die Schweregradklasse anhand der folgenden Einstufung bestimmt:

Kritisch: 9,0–10,0

Hoch: 7,0–8,9

Mittel: 4,0–6,9

Niedrig: 0,0–3,9

Vorhandene Übersteuerungen werden zusammen mit den Scan-Ergebnissen aus der verbundenen Appliance importiert. Wenn für eine Schwachstelle eine Übersteuerung vorliegt, wird der neue Schweregrad im grafischen Element angezeigt. Der ursprüngliche Schweregrad wird durch

gekennzeichnet. Durch Bewegen des Cursors über

gekennzeichnet. Durch Bewegen des Cursors über  wird der ursprüngliche Schweregrad angezeigt.

wird der ursprüngliche Schweregrad angezeigt.

Durch Klicken auf  auf der rechten Seite werden die folgenden zusätzlichen Informationen angezeigt:

auf der rechten Seite werden die folgenden zusätzlichen Informationen angezeigt:

- Schwachstellen-Überblick

Einzelheiten über die Ursache der Schwachstelle.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Zusammenfassung

Weitere Details zur Schwachstelle.

- Auswirkungen

Mögliche Folgen, wenn die Schwachstelle ausgenutzt wird, z. B. die Ausführung von Remote-Code.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Betroffene Software/Betriebssystem

Produkte, einschließlich Version und Betriebssystem, die von der Schwachstelle betroffen sind.

Diese Informationen sind nicht für alle Schwachstellen verfügbar.

- Meta-Daten

- Familie

Gruppe von Schwachstellentests, zu der der Test gehört, der die Schwachstelle entdeckt hat.

- Qualität der Erkennung

Abgekürzt als „QdE“. Die QdE beschreibt die Zuverlässigkeit der durchgeführten Schwachstellenerkennung. Es handelt sich um einen Wert zwischen 0 und 100, wobei 100 die höchste Zuverlässigkeit darstellt.

Weitere Informationen befinden sich in Kapitel 6.4.4.

- EPSS Score [%]

Qualitatives Maß für die Wahrscheinlichkeit der Ausnutzung einer Schwachstelle nach dem Exploit Prediction Scoring System (EPSS).

Der Score gibt die Wahrscheinlichkeit an, dass in den nächsten 30 Tagen Versuche zur Ausnutzung einer Schwachstelle beobachtet werden und ist ein Wert zwischen 0 und 100 %. Je höher der Wert, desto größer ist die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt wird.

- EPSS Perzentil

Das EPSS-Perzentil gibt den Anteil der Schwachstellen an, die gleich oder niedriger als die Schwachstelle bewertet wurden. Dies hilft, den Score einzuordnen.

Für alle von der Schwachstelle betroffenen Assets werden folgende Informationen angezeigt:

- Hostname

Name des Assets. Der Name ist leer, wenn das Asset keinen Hostnamen hat.

Durch Klicken auf den Hostnamen wird die Detailseite des Assets geöffnet (siehe Kapitel 6.2.2.2).

- IP-Adresse

IP-Adresse des Assets.

- Port/Protokoll

Zum Entdecken der Schwachstelle auf dem Host genutzte Portnummer und genutzter Protokolltyp.

Durch Klicken auf die Anzahl der zusätzlichen Ports, zum Beispiel

, werden alle Ports angezeigt.

, werden alle Ports angezeigt.- Betriebssystem

Erkanntes Betriebssystem des Assets, zum Beispiel Windows 10 Enterprise 21H2 oder FreeBSD 12.2.

- Name der Appliance

Name, der für die Appliance angegeben wurde, als sie mit OPENVAS REPORT verbunden wurde (siehe Kapitel 5.2).

- Letzter Scan

Datum und Uhrzeit, zu der das Asset zuletzt gescannt wurde.

6.4.2 Schwachstellen filtern¶

Die Gesamtliste der Schwachstellen kann wie in Kapitel 4.3 beschrieben gefiltert werden.

Bemerkung

Wenn ein Filter keine Ergebnisse liefert, wird in der Tabelle mit der Liste der Schwachstellen Keine Daten verfügbar. Bitte prüfen Sie Ihren Filter. angezeigt.

6.4.3 Schwachstellen exportieren¶

6.4.3.1 Eine Liste von Schwachstellen exportieren¶

Die Liste der Schwachstellen (siehe Kapitel 6.4.1.1) kann als CSV-Datei exportiert werden. Wenn die Schwachstellen-Liste gefiltert ist, werden nur die gefilterten Schwachstellen exportiert.

Bemerkung

Wenn keine Daten importiert werden oder der Filter keine Ergebnisse liefert, ist die Exportfunktion deaktiviert. Es müssen Daten von verbundenen Appliances importiert werden (siehe Kapitel 5.3) oder der Filter muss angepasst werden (siehe Kapitel 4.3).

Eine Liste von Schwachstellen kann wie folgt exportiert werden:

Analyse > Schwachstellen im Menü wählen.

Schwachstellen so filtern, dass alle angezeigt werden, die exportiert werden sollen (siehe Kapitel 6.4.2).

Auf Exportieren klicken und Exportieren aus der Drop-down-Liste wählen.

→ Die Liste der Schwachstellen wird exportiert.

Bemerkung

Der Dateiname besteht aus dem statischen Text

vulnerability_list, der Angabe, ob die Liste gefiltert (filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:vulnerability_list_unfiltered_2025-04-10.csvDie CSV-Datei enthält für jede Schwachstelle die folgenden Informationen:

Schweregrad (bei Übersteuerungen wird in der CSV-Datei nur der neue Schweregrad angezeigt, ohne den übersteuerten Schweregrad anzugeben)

EPSS-Score

EPSS Perzentil

Schwachstellen-Name

QdE

Zusammenfassung

Anzahl Assets

Art der Lösung

6.4.3.2 Eine Liste von Schwachstellen mit all ihren betroffenen Assets exportieren¶

Die Liste der Schwachstellen (siehe Kapitel 6.4.1.1) mit Details zu all ihren betroffenen Assets kann als CSV-Datei exportiert werden. Wenn die Schwachstellen-Liste gefiltert ist, werden nur die gefilterten Schwachstellen exportiert.

Bemerkung

Wenn keine Daten importiert werden oder der Filter keine Ergebnisse liefert, ist die Exportfunktion deaktiviert. Es müssen Daten von verbundenen Appliances importiert werden (siehe Kapitel 5.3) oder der Filter muss angepasst werden (siehe Kapitel 4.3).

Eine Liste von Schwachstellen mit all ihren betroffenen Assets kann wie folgt exportiert werden:

Analyse > Schwachstellen im Menü wählen.

Schwachstellen so filtern, dass alle angezeigt werden, die exportiert werden sollen (siehe Kapitel 6.4.2).

Auf Exportieren klicken und Daten mit Details exportieren aus der Drop-down-Liste wählen.

→ Die Liste der Schwachstellen wird exportiert.

Bemerkung

Der Dateiname besteht aus dem statischen Text

vulnerabilities_with_affected_assets, der Angabe, ob die Liste gefiltert (filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:vulnerabilities_with_affected_assets_unfiltered_2025-04-10.csvDie CSV-Datei enthält für jede Schwachstelle die folgenden Informationen:

Schweregrad (bei Übersteuerungen wird in der CSV-Datei nur der neue Schweregrad angezeigt, ohne den übersteuerten Schweregrad anzugeben)

EPSS-Score

EPSS Perzentil

Schwachstellen-Name

Art der Lösung

Lösung

QdE

Zusammenfassung

Auswirkungen

Betroffene Software/Betriebssystem

Spezifisches Ergebnis

CVE-Referenzen

CERT-Referenzen

Port/Protokoll

Hostname

IP-Adresse

Betriebssystem

Name der Appliance

Letzter Scan

6.4.3.3 Eine Liste von betroffenen Assets exportieren¶

Die Liste der von einer bestimmten Schwachstelle betroffenen Assets (siehe Kapitel 6.4.1.3) kann als CSV-Datei exportiert werden. Wenn die Liste der betroffenen Assets nach einem Asset-Attribut gefiltert ist (siehe Kapitel 4.3.3, Tab Assets (Gesamtliste)), werden nur die betroffenen Assets exportiert, die dem Filter entsprechen.

Die Liste der betroffenen Assets kann wie folgt exportiert werden:

Analyse > Schwachstellen im Menü wählen.

Auf die Anzahl der Assets in der Spalte Betroffene Assets klicken.

Auf Exportieren klicken.

→ Die Liste der betroffenen Assets wird exportiert.

Bemerkung

Der Dateiname besteht aus dem Namen der Schwachstelle, dem statischen Text

affected_assets, der Angabe, ob die Liste gefiltert (filtered) oder ungefiltert (unfiltered) ist, und dem Exportdatum im Format JJJJ-MM-TT. Beispiel:operating_system__os__end_of_life__eol__detection_affected_assets_filtered_2025-04-10.csvDie CSV-Datei enthält die folgenden Informationen:

Schweregrad (bei Übersteuerungen wird in der CSV-Datei nur der neue Schweregrad angezeigt, ohne den übersteuerten Schweregrad anzugeben)

Schwachstellen-Name

Art der Lösung

Lösung

QdE

Zusammenfassung

Auswirkungen

Betroffene Software/Betriebssystem

CVE-Referenzen

CERT-Referenzen

Port/Protokoll

Hostname

IP-Adresse

Betriebssystem

Name der Appliance

Letzter Scan

Bemerkung

Schweregrad, Name der Schwachstelle, Art der Lösung, Lösung, QdE, Zusammenfassung, Auswirkungen, betroffene Software/Betriebssystem, CVE-Referenzen und CERT-Referenzen sind für alle Assets identisch, da sie alle von derselben Schwachstelle betroffen sind. So kann referenziert werden, von welcher Schwachstelle die Assets betroffen sind.

6.4.4 Konzept der Qualität der Erkennung¶

Die Qualität der Erkennung (QdE) ist ein Wert zwischen 0 und 100 und beschreibt die Zuverlässigkeit der ausgeführten Schwachstellen- oder Produkterkennung.

Obwohl der QdE-Bereich es erlaubt, die Qualität detailgenau darzustellen, nutzen die meisten Prüfroutinen eine Standardmethodik. Deshalb werden den QdE-Werten QdE-Typen zugewiesen. Die aktuelle Typenliste wird möglicherweise mit der Zeit erweitert.

Bemerkung

Die QdE eines „Erkennungs“-Ergebnisses ist höher als die eines tatsächlichen „Schwachstellen“-Ergebnisses, da sie die Qualität der Produkterkennung selbst widerspiegelt – die zuverlässig ist – und nicht die Qualität der zugehörigen Schwachstellentests, die aus verschiedenen Gründen unzuverlässig sein können (siehe Tabelle).

Es wird immer die niedrigste QdE verwendet, die zutreffen kann, beispielsweise bei mehreren Erkennungsmethoden (remote oder lokal/authentifiziert).

QdE |

QdE-Typ |

Beschreibung |

|---|---|---|

100 |

exploit |

Die Erkennung erfolgte durch die Ausnutzung einer Sicherheitslücke und ist daher vollständig bestätigt. |

99 |

remote_vul |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort eindeutig das Vorhandensein der Schwachstelle zeigt. |

98 |

remote_app |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort eindeutig das Vorhandensein der gefährdeten Anwendung zeigt. |

97 |

package |

Authentifizierte paketbasierte Prüfungen für z. B. Linux(oide) Systeme. |

97 |

registry |

Authentifizierte Prüfungen auf Basis der Registry von Microsoft Windows. |

95 |

remote_active |

Aktive Prüfung auf dem Zielsystem (Codeausführung, Traversal-Angriff, SQL-Einschleusung etc.), bei welcher die Antwort das wahrscheinliche Vorhandensein der gefährdeten Anwendung oder der Schwachstelle zeigt. „Wahrscheinlich“ bedeutet, dass die Erkennung nur in seltenen Fällen inkorrekt ist. |

80 |

remote_banner |

Prüfung von Anwendungsbannern auf dem Zielsystem, die den Patch-Status als Information anbieten. Zum Beispiel ist dies für viele proprietäre Produkte der Fall. |

80 |

executable_version |

Authentifizierte Versionsprüfung über eine ausführbare Datei für Linux(oide) und Microsoft-Windows-Systeme, bei denen Anwendungen den Patch-Status in der Version anbieten. |

75 |

Wenn Ergebnisse ohne QdE-Informationen verarbeitet werden, erhalten sie diesen Wert. |

|

70 |

remote_analysis |

Prüfungen auf dem Zielsystem, die einige Analysen durchführen, jedoch je nach Umgebungsbedingungen nicht immer vollständig zuverlässig sind. |

50 |

remote_probe |

Prüfung auf dem Zielsystem, bei welcher zwischenliegende Systeme wie Firewalls die korrekte Erkennung vortäuschen können, sodass nicht eindeutig ist, ob die Anwendung selbst geantwortet hat. Zum Beispiel kann dies für Verbindungen ohne TLS geschehen. |

30 |

remote_banner_unreliable |

Prüfung von Anwendungsbannern des Zielsystems, die den Patch-Status nicht als Information anbieten. Zum Beispiel ist dies für viele Open-Source-Produkte aufgrund von Backport-Patches der Fall. |

30 |

executable_version_unreliable |

Authentifizierte Versionsprüfung über eine ausführbare Datei für Linux(oide) Systeme, bei denen Anwendungen den Patch-Status nicht in der Version anbieten. |

30 |

package_unreliable |

Authentifizierte paketbasierte Prüfungen, die nicht immer vollständig zuverlässig sind, für z. B. Linux(oide) Systeme. |

1 |

general_note |

Allgemeine Notiz zu einer potenziellen Schwachstelle ohne konkrete Erkennung einer vorhandenen Anwendung. |