5 OPENVAS SCAN auf die neueste Hauptversion upgraden¶

GOS 22.04 unterstützt nahtlose Upgrades auf die neue Hauptversion GOS 24.10.

Alle Systemeinstellungen und Benutzerdaten werden beibehalten und automatisch in die neue Version migriert, es sei denn, eine Änderung des Standardverhaltens betrifft eine bestimmte Einstellung oder Daten. Eine Liste der Änderungen am Standardverhalten findet sich in Kapitel 5.5.

5.1 Das Operating System upgraden¶

Bemerkung

Vor dem Upgrade auf GOS 24.10 müssen einige Voraussetzungen in GOS 22.04 erfüllt sein:

Die neueste Version von GOS 22.04 muss auf der Appliance installiert sein.

Ein Feed Import Owner muss wie hier beschrieben festgelegt werden.

Die Datenobjekte müssen installiert werden. Dazu ist ein Feed-Update nach dem Festlegen des Feed Import Owners erforderlich.

Der Netzwerkmodus gnm muss wie hier beschrieben eingestellt werden.

Es muss geprüft werden, ob das `verwendete Appliance-Modell GOS 24.10 unterstützt <https://www.greenbone.net/en/roadmap-lifecycle/#tab-id-1> `_. Es ist zu beachten, dass die Modelle OPENVAS SCAN 400/450/600/650 R1, OPENVAS SCAN 5300/6400 und OPENVAS SCAN 150 GOS 24.10 nicht unterstützen.

Das Upgrade auf GOS 24.10 kann wie folgt durchgeführt werden:

Maintenance wählen und Enter drücken.

Upgrade wählen und Enter drücken.

→ Eine Nachricht informiert darüber, dass ein neues GOS-Release verfügbar ist.

Enter drücken, um die Nachricht zu schließen.

Switch Release wählen und Enter drücken.

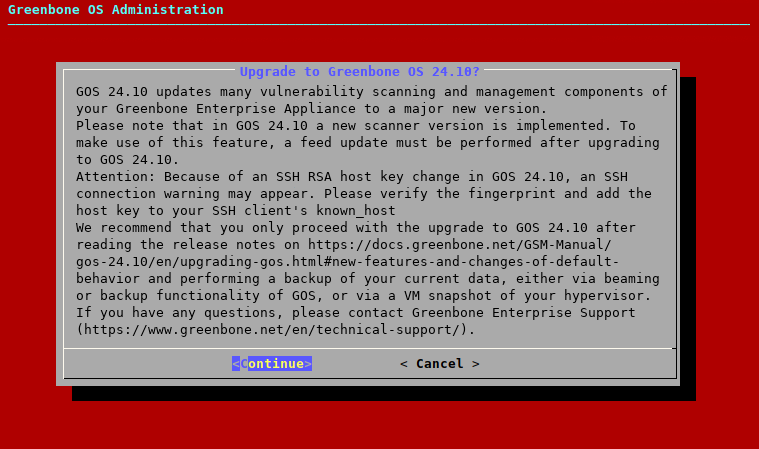

→ Eine Warnung informiert darüber, dass die Appliance auf eine neue Hauptversion aktualisiert wird (siehe Abb. 5.1).

Abb. 5.1 Warnung beim Upgrade auf GOS 24.10¶

Continue wählen und Enter drücken.

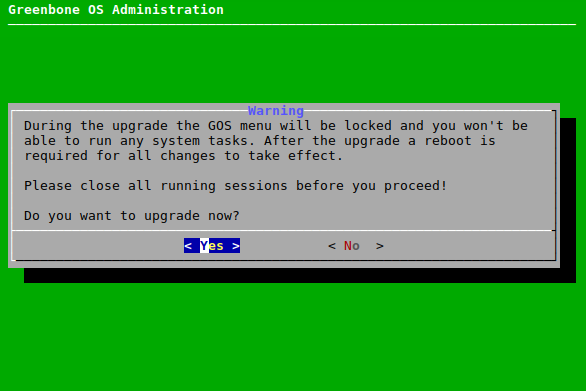

→ Eine Warnung informiert darüber, dass die Appliance während des Upgrades auf GOS 24.10 gesperrt ist (siehe Abb. 5.2).

Bemerkung

Während des Upgrades können keine Systemoperationen durchgeführt werden. Alle laufenden Systemoperationen müssen vor dem Upgrade abgeschlossen werden.

Abb. 5.2 Warnung, dass das System während des Upgrades gesperrt ist¶

Yes wählen und Enter drücken.

→ Eine Nachricht informiert darüber, dass das Upgrade gestartet wurde.

Bemerkung

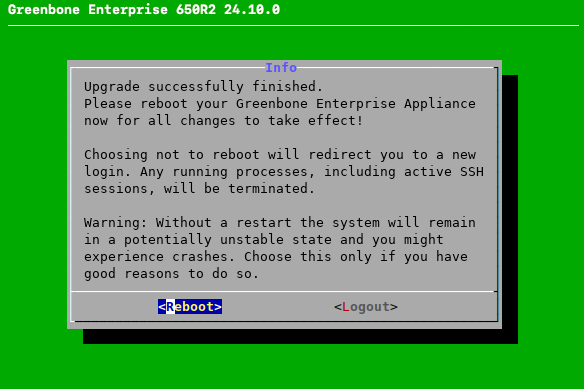

Wenn das Upgrade beendet ist, informiert eine Nachricht darüber, dass ein Reboot nötig ist, um alle Änderungen anzuwenden (siehe Abb. 5.3).

Abb. 5.3 Meldung nach dem erfolgreichen Upgrade¶

Reboot wählen und Enter drücken.

→ Nachdem der Reboot abgeschlossen ist, wird geprüft, ob es offene Einrichtungsschritte gibt. Falls es offene Schritte gibt, wird gefragt, ob diese nun abgeschlossen werden sollen.

Bemerkung

Nach dem Upgrade auf GOS 24.10 muss ein Feed-Update durchgeführt werden, um neue Funktionen wie den Notus-Scanner nutzen zu können (siehe Kapitel 5.5).

Dieses erste Feed-Update mit GOS 24.10 wird aufgrund der verschiedenen neuen Änderungen und Features, die vorbereitet werden, länger dauern und mehr Ressourcen (CPU, RAM) erfordern als üblich. Um sicherzustellen, dass genügend Systemressourcen verfügbar sind, wird empfohlen, den Abschluss des Feed-Updates abzuwarten, bevor die Appliance wieder normal genutzt wird.

5.2 Die Flash-Partition auf die neueste GOS-Version upgraden¶

Die interne Flash-Partition der Appliance enthält ein Backup von GOS und wird im Falle eines Factory-Resets verwendet.

Es wird empfohlen, die GOS-Version auf der Flash-Partition zu aktualisieren (siehe Kapitel 6.3.8).

5.4 Web-Oberfläche nach einem Upgrade neu laden¶

Nach einem Upgrade von einer Hauptversion auf eine andere muss der Cache des Browsers, der für die Web-Oberfläche genutzt wird, geleert werden. Das Leeren des Browsercaches kann in den Einstellungen des genutzten Browsers vorgenommen werden.

Alternativ kann der Seitencache jeder Seite der Web-Oberfläche geleert werden, indem Strg und F5 gedrückt wird.

Bemerkung

Das Leeren des Seitencaches muss für jede einzelne Seite durchgeführt werden.

Das Leeren des Browsercaches ist global und für alle Seiten gültig.

5.5 Neue Features und Änderungen des Standardverhaltens¶

Die folgende Liste zeigt die wichtigsten Erweiterungen und Änderungen des Standardverhaltens von GOS 22.04 zu GOS 24.10.

Abhängig von den aktuell verwendeten Funktionen können sich diese Änderungen auf das aktuell eingesetzte Setup auswirken. Eine vollständige Liste der Änderungen befindet sich auf der Seite Roadmap & Lifecycle.

5.5.1 Produktportfolio¶

Die Appliance-Modelle OPENVAS SCAN 400/450/600/650 R1, OPENVAS SCAN 5300/6400 und OPENVAS SCAN 150 R1 unterstützen GOS 24.10 nicht.

Mit GOS 24.10.2 wird OPENVAS SCAN 150 R1 durch OPENVAS SCAN 150 R2 ersetzt.

5.5.2 Secure Boot¶

GOS 24.10 unterstützt Secure Boot für virtuelle Appliances.

Auf Huawei FusionCompute unterstützt GOS 24.10 Secure Boot noch nicht.

Auf Appliances, die mit GOS 24.10 ausgeliefert werden, ist Secure Boot standardmäßig aktiviert, mit Ausnahme von Appliances für Oracle VirtualBox.

Auf Appliances, die von GOS 22.04 auf GOS 24.10 aktualisiert wurden, und auf neuen Appliances für Oracle VirtualBox muss Secure Boot in den Einstellungen des verwendeten Hypervisors aktiviert werden.

Um Secure Boot für Appliances zu aktivieren, auf denen es nicht standardmäßig aktiviert ist, muss Folgendes beachtet werden:

Es müssen mindestens die in den Unterkapiteln von Kapitel 4.1 angegebenen Hypervisor-Versionen verwendet werden.

Die folgenden Einstellungen müssen auf dem entsprechenden Hypervisor vorgenommen werden:

VMware vSphere Hypervisor (ESXi):

Guest OS Family muss auf Linux gesetzt sein.

Guest OS Version muss auf mindestens Debian GNU/Linux 11 (64-bit) gesetzt sein.

VMware Workstation Pro:

Guest operating system muss auf Linux gesetzt sein.

Guest operating system Version muss auf mindestens Debian GNU/Linux 11 (64-bit) gesetzt sein.

Microsoft Hyper-V:

Die virtuelle Maschine muss eine virtuelle Maschine der 2. Generation sein.

Secure Boot Template muss auf Microsoft UEFI Certificate Authority gesetzt sein.

Oracle VirtualBox:

Nach der ersten Aktivierung von Secure Boot muss der Button Reset Keys to Default gedrückt und der nachfolgende Dialog bestätigt werden.

Informationen zur Aktivierung von Secure Boot selbst finden sich in der technischen Dokumentation des verwendeten Hypervisors.

5.5.3 Verschlüsseltes Airgap-FTP¶

GOS 24.10 führt die Option ein, Airgap-FTP zu verschlüsseln. Die Verschlüsselung erfolgt über SSH-basiertes SFTP.

Beim Hinzufügen eines Servers für Airgap kann nun angegeben werden, ob FTP oder SFTP verwendet werden soll. Die im Airgap-Menü angebotenen Menüoptionen hängen dann von dieser Auswahl ab.

5.5.4 sshd-Konfigurationsoptionen¶

Mit GOS 24.10 können die vom SSH-Daemon verwendeten Algorithmen und Ciphers über das GOS-Administrationsmenü konfiguriert werden. Die folgenden Einstellungen sind verfügbar:

Ciphers

Host key signature algorithms

Key exchange algorithms

MAC algorithms

Public key signature algorithms

5.5.5 Netzwerkmodus¶

Der alte Netzwerkmodus, der mit GOS 21.04 durch den Netzwerkmodus gnm (GOS Network Manager) abgelöst wurde, wurde entfernt. Ein Upgrade von GOS 22.04 auf GOS 24.10 ist nicht möglich, wenn der alte Netzwerkmodus noch mit GOS 22.04 verwendet wird.

5.5.6 Superuser-Passwort¶

Mit GOS 24.10 wird die Methode zum Festlegen des Superuser-Passworts geändert. Außerdem wird es nicht mehr wiederhergestellt, wenn ein Beaming-Image oder eine Backups eingespielt wird, sondern bleibt unverändert zu seinem vorherigen Wert vor dem Import oder der Wiederherstellung.

Das Superuser-Passwort kann wie in Kapitel 6.4.2.1 beschrieben geändert werden.

5.5.7 Neue Versionen von openssh und libssh¶

Mit GOS 24.10 werden die enthaltenen Pakete openssh und libssh aktualisiert.

openssh: Es wird Version 9.2 verwendet, im Gegensatz zu Version 8.4 in der vorherigen GOS-Version. Dies kann die Interoperabilität mit Scanzielen beeinträchtigen, die alte SSH-Implementierungen verwenden. Beim Scannen einer Appliance selbst können falsch-positive Schwachstellen mit geringer Erkennungsqualität gefunden werden.

libssh: Es wird Version 1.10 verwendet, im Gegensatz zu Version 1.9 in der vorherigen GOS-Version. Dies kann die Interoperabilität mit Scanzielen beeinträchtigen, die alte SSH-Implementierungen verwenden.

5.5.8 Web-Oberfläche¶

5.5.8.1 Neues Design der Web-Oberfläche¶

GOS 24.10 führt ein neues Design für die Web-Oberfläche ein. Die Haupt-Navigationsleiste wurde in ein vertikales Menü auf der linken Seite des Bildschirms verschoben und das Layout und die Farben aller Seiten und Dialoge wurden verbessert, um die Übersichtlichkeit und Benutzerfreundlichkeit zu erhöhen. Darüber hinaus wurden mehrere neue Funktionen hinzugefügt (siehe unten).

Mit GOS 24.10.2 wird die Web-Oberfläche um dynamische Benachrichtigungen erweitert. Bei verschiedenen Arten von Aktionen, wie z. B. dem Starten, Stoppen oder Fortsetzen einer Scanaufgabe oder eines Audits oder dem Löschen, Klonen oder Exportieren eines Objekts, wird in der rechten oberen Ecke eine Nachricht angezeigt.

5.5.8.2 Konfigurierbare Berichtformate¶

GOS 24.10 fügt die Funktion Berichtkonfigurationen zur Anpassung von Berichtformaten hinzu. Die folgenden Berichtformate können angepasst werden:

Customizable CSV Results: Anpassung der enthaltenen Spalten und der Handhabung von Formeln

Topology SVG: Anpassung von Graphentyp und Knotendistanz

Verinice ISM: Anpassung der angehängten Berichtformate und der gesendeten Nachricht

Verinice ISM all results: Anpassung der angehängten Berichtformate und der gesendeten Nachricht

Für die unterstützten Berichtformate kann die Berichtkonfiguration ausgewählt werden, wenn ein Bericht exportiert wird oder wenn eine Benachrichtigung genutzt wird, die den Versand eines Berichts beinhaltet.

5.5.8.3 EPSS-Unterstützung¶

Mit GOS 24.10 werden den CVEs und Schwachstellentests EPSS-Bewertungen (Exploit Prediction Scoring System) hinzugefügt. EPSS ist ein Maß für die Wahrscheinlichkeit, dass eine Schwachstelle ausgenutzt wird.

CVEs und VTs werden nun mit einem Score und einem Perzentil versehen. Der Score gibt die Wahrscheinlichkeit an, dass in den nächsten 30 Tagen Versuche zur Ausnutzung einer Schwachstelle beobachtet werden und ist eine Zahl zwischen 0 und 1. Je höher der Wert, desto größer ist die Wahrscheinlichkeit, dass eine Schwachstelle tatsächlich ausgenutzt wird. Das Perzentil gibt den Anteil der Schwachstellen an, die gleich oder niedriger als die Schwachstelle bewertet wurden. Dies hilft, den Wert ins Verhältnis zu setzen.

5.5.8.4 CVSS-v4.0-Unterstützung¶

Mit GOS 24.10 wird CVSS v4.0 unterstützt. Da sich CVSS v4.0 jedoch noch in einem frühen Stadium der branchenweiten Einführung befindet, sind noch keine CVSS-v4.0-Daten im Feed verfügbar.

5.5.8.5 Eigene Seite für Auditberichte¶

GOS 24.10 fügt dem Resilience -Menü der Web-Oberfläche eine neue Unterseite hinzu: Compliance-Audit-Berichte.

Diese Seite enthält die Berichte der Compliance-Audits, äquivalent zur Seite Berichte, die die Berichte für Scanaufgaben enthält. Die Tabelle auf der Seite zeigt eine Gesamtbewertung der Konformität des Zielsystems sowie die Anzahl der Ergebnisse pro Konformitätsstufe Ja, Nein und Unvollständig.

Die Detailansicht eines Berichts entspricht ebenfalls dem einer Scanaufgabe. Sie enthält alle gefundenen Ergebnisse zusammen mit einer Bewertung, ob die Anforderung erfüllt, nicht erfüllt oder nur teilweise erfüllt ist.

Filter und Tags wurden angepasst und sind nicht mehr zwischen Audit- und Scanberichten getrennt. Außerdem wurden Tag-Typen für Compliance-Richtlinien und Audits hinzugefügt.

5.5.8.6 Kerberos-Anmeldedaten¶

Mit GOS 24.10.2 wird ein neuer Anmeldedatentyp für die Kerberos-Authentifizierung auf Microsoft-Windows-Systemen hinzugefügt. Authentifizierte Scans über Kerberos werden weiterhin mit Hilfe des SMB-Protokolls durchgeführt.

Die bereits vorhandenen SMB-Anmeldedaten, die NT (New Technology) LAN Manager (NTLM) zur Authentifizierung verwenden, werden auf der Web-Oberfläche in SMB (NTLM) umbenannt, um Verwechslungen zu vermeiden. Wenn die Authentifizierung über Kerberos fehlschlägt, wird als Fallback die Authentifizierung über NTLM versucht.

Um die Authentifizierung über Kerberos auf einem Ziel zu ermöglichen, muss die Appliance einen DNS-Server verwenden, der in der Lage ist, einen Reverse-Lookup des Ziels durchzuführen. Wenn der Scan mit einer Sensor-Appliance durchgeführt wird, muss auch die Sensor-Appliance diese Anforderung erfüllen. Auf der Zielseite ist es außerdem erforderlich, dass das System Teil einer funktionierenden Microsoft-Windows-Domäne mit einem funktionierenden Domänen-Controller, einer DNS-Infrastruktur und einem Netzwerk ist.

5.5.9 Notus-Scanner durch openvasd ersetzt¶

Mit GOS 24.10 wird der Notus-Scanner durch openvasd ersetzt. In der Programmiersprache Rust implementiert, bietet openvasd eine sicherere und robustere Anwendung. Dies ist der erste Schritt, um in Zukunft alle OpenVAS-Scanner-Funktionalitäten in Rust zu implementieren.

Die Funktionalität der lokalen Sicherheitskontrolle (engl. local security check, LSC) selbst wird nun über den /notus-Endpunkt von openvasd abgewickelt. Um LSCs zu beschleunigen, sendet der OpenVAS-Scanner die gesammelten Pakete an openvasd. Die Übertragung erfolgt über HTTP und der openvasd-Listener ist an localhost gebunden.

5.5.10 Greenbone Management Protocol (GMP)¶

Das Greenbone Management Protocol (GMP) wurde auf Version 22.7 aktualisiert und die Programmierschnittstelle wurde leicht angepasst. Die Nutzung mancher Befehle wurde verändert und einige Befehle, Elemente und Attribute wurden überholt. Das gesamte Referenzhandbuch und die Liste aller Veränderungen ist hier verfügbar.

Wenn gvm-tools und/oder python-gvm mit GMP 22.7 und GOS 24.10 verwendet werden sollen, werden die folgenden Versionen benötigt:

gvm-tools: 25.1.1 oder höher

python-gvm: 26.0.0 oder höher