6. Von GOS 5 auf GOS 6 upgraden¶

Bemerkung

GOS 6 aktualisiert alle Komponenten des Schwachstellenmanagements des Greenbone Security Managers (GSM) auf eine grundlegende neue Version, einschließlich einer Umstellung auf das Open Scanner Protocol (OSP).

Aufgrund dieser Umstellung werden Master-Sensor-Setups mit unterschiedlichen GOS-Versionen (z. B. GOS 5/GOS 6) nicht unterstützt. Das Upgrade muss für jeden Greenbone Security Manager, einschließlich Sensoren, einzeln durchgeführt werden.

Die Netzwerkfunktionalität „Expert Mode“ wurde mit GOS 6 entfernt. Falls diese Funktionalität noch aktiv ist, ist ein Upgrade auf GOS 6 nicht möglich. Bei Fragen kann der Greenbone Networks Support (support@greenbone.net) kontaktiert werden.

Der ECDSA-SSH-Schlüsselalgorithmus wurde mit GOS 6 entfernt. Das Einloggen mit solch einem SSH-Schlüssel ist nicht länger möglich und verhindert das Upgraden auf GOS 6. Ein SSH-Schlüssel der folgenden Arten muss genutzt werden: Ed25519 oder RSA. Für Hilfe kann der Greenbone Networks Support (support@greenbone.net) per E-Mail kontaktiert werden.

Das Upgrade auf GOS 6 sollte nur durchgeführt werden, wenn die Versionshinweise gelesen wurden und ein Backup der aktuellen Daten, entweder mittels Backup-Funktion von GOS oder mittels VM-Snapshot auf dem Hypervisor, durchgeführt wurde. Weitere Neuigkeiten und Previews für GOS 6 finden sich auf https://community.greenbone.net/c/news.

Bevor das Upgrade auf GOS 6 durchgeführt werden kann, muss die neuste Version von GOS 5 auf dem GSM installiert sein.

Falls Fragen auftreten, kann der Greenbone Networks Support (support@greenbone.net) per E-Mail kontaktiert werden.

6.1. Den Greenbone Security Manager upgraden¶

Das Upgrade auf GOS 6 kann wie folgt durchgeführt werden:

Maintenance wählen und Enter drücken.

Upgrade wählen und Enter drücken.

Switch Release wählen und Enter drücken.

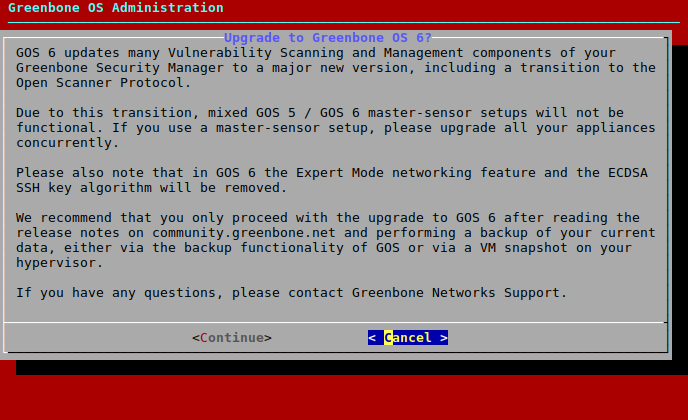

→ Eine Warnung informiert den Nutzer darüber, dass der GSM auf eine grundlegende neue Version aktualisiert wird (siehe Abb. 6.1).

Continue wählen und Enter drücken.

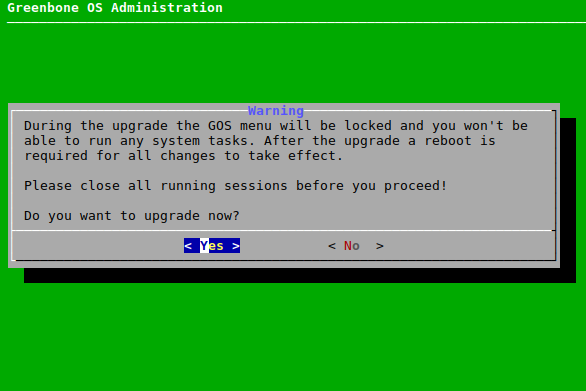

→ Eine Warnung informiert den Nutzer darüber, dass der GSM während des Upgrades auf GOS 6 gesperrt ist (siehe Abb. 6.2).

Bemerkung

Während des Upgrades können keine Systemoperationen durchgeführt werden. Alle laufenden Systemoperationen müssen vor dem Upgrade beendet werden.

Yes wählen und Enter drücken.

→ Eine Meldung informiert den Nutzer darüber, dass das Upgrade gestartet wurde.

Bemerkung

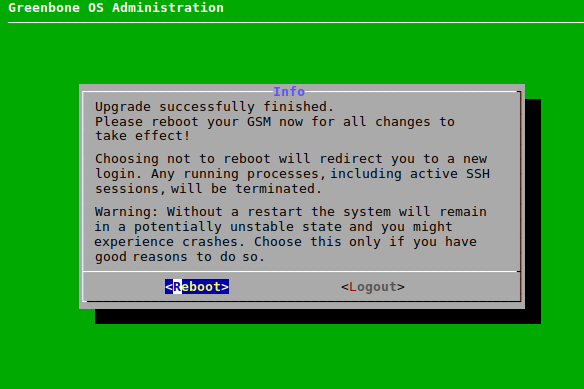

Wenn das Upgrade beendet ist, informiert eine Meldung den Nutzer darüber, dass ein Reboot nötig ist, um alle Änderungen anzuwenden (siehe Abb. 6.3).

Reboot wählen und Enter drücken.

6.2. Die Flash-Partition auf die neuste GOS-Version upgraden¶

Die interne Flash-Partition des GSM enthält ein Backup von GOS und wird im Falle eines Zurücksetzens auf Werkseinstellungen verwendet.

Es wird empfohlen, die GOS-Version auf der Flash-Partition zu aktualisieren (siehe Kapitel 7.3.7).

6.3. Web-Oberfläche nach einem Upgrade neu laden¶

Nach einem Upgrade von einer grundlegenden Version auf eine andere muss der Cache des Browsers, der für die Web-Oberfläche genutzt wird, geleert werden. Das Leeren des Browsercaches kann in den Einstellungen des genutzten Browsers vorgenommen werden.

Alternativ kann der Seitencache jeder Seite der Web-Oberfläche geleert werden, indem Strg und F5 gedrückt wird.

Bemerkung

Das Leeren des Seitencaches muss für jede einzelne Seite durchgeführt werden.

Das Leeren des Browsercaches ist global und für alle Seiten gültig.

6.4. Änderungen des Standardverhaltens¶

Die folgende Liste zeigt die Änderungen des Standardverhaltens zwischen GOS 5 und GOS 6. Abhängig von den aktuell genutzten Features, betreffen diese Änderungen möglicherweise das genutzte Setup.

Bemerkung

Die Liste kann überprüft werden, um zu entscheiden, ob Änderungen des aktuell eingesetzten Setups nötig sind. Der Greenbone Networks Support (support@greenbone.net) unterstützt während dieses Prozesses.

6.4.1. Web-Oberfläche¶

Das Menü Extras wurde aufgelöst und das Menü Resilience wurde hinzugefügt.

Die Einträge Leistungsdaten, Papierkorb, CVSS-Rechner und Feed-Status wurden von Extras zu anderen Menüs verschoben. Auf die Benutzereinstellungen und den Logout kann nun durch das Bewegen der Maus über ![]() in der rechten oberen Ecke zugegriffen werden.

in der rechten oberen Ecke zugegriffen werden.

Das Menü Resilience wurde hinzugefügt und enthält die neuen Funktionalitäten Compliance Richtlinien und Compliance Audits. Zusätzlich wurde der Eintrag Remediation Tickets zu Resilience verschoben.

Der Eintrag Berechtigungen wurde zum Menü Administration verschoben. Zusätzlich ist das Menü Administration nun für alle Benutzer sichtbar, enthält allerdings nur Einträge gemäß den Berechtigungen des entsprechenden Benutzers.

Das Anwenderhandbuch befindet sich nun unter Hilfe > Benutzerhandbuch in der Menüleiste.

Der Eintrag TLS-Zertifikate wurde zum Menü Assets hinzugefügt.

6.4.2. Umgang mit Richtlinien¶

In GOS 5.0 wurde die Compliance indirekt verwaltet. Scan-Konfigurationen und Aufgaben konnten genutzt werden, um Compliance-Richtlinien und -Audits zu repräsentieren.

Mit GOS 6.0 wurde ein expliziter, intuitiver Complianceprozess hinzugefügt. Dieser beinhaltet das Erstellen oder Importieren von Compliance-Richtlinien und Ausführen von Compliance-Audits.

Die Ergebnisse eines Audits können im neuen Berichtformat GCR (Greenbone Compliance Report) exportiert werden.

6.4.3. Scan-Konfigurationen¶

Aufgrund von Änderungen am Benennungs- und Kennzeichnungsschema der NVT-Vorgaben können Scan-Konfigurationen, die mit GOS 5 oder älter erstellt wurden, nicht mehr importiert werden. Nur mit GOS 6 erstellte Scan-Konfigurationen können importiert werden.

Die in GOS 6 enthaltenen Standard-Scan-Konfigurationen sind nicht betroffen.

6.4.4. Backups¶

Ausschließlich Backups, die mit der momentan genutzten GOS-Version oder der Vorgängerversion erstellt wurden, können wiederhergestellt werden. Für GOS 6 können nur Backups aus GOS 5 oder GOS 6 importiert werden. Falls ein älteres Backup importiert werden soll, z. B. aus GOS 3 oder GOS 4, muss eine Appliance mit der passenden GOS-Version genutzt werden.

Backups aus GOS-Versionen, die neuer sind als die momentan genutzte GOS-Version, werden ebenfalls nicht unterstützt. Falls ein neueres Backup importiert werden soll, muss eine Appliance mit der passenden GOS-Version genutzt werden.

6.4.5. Sensoren¶

Die Sensor-Appliances (GSM 35 und GSM 25V) nutzen nun das Open Scanner Protocol (OSP) anstelle des Greenbone Management Protocols (GMP). Dies bedeutet viel leichtere Appliances, die weniger Ressourcen nutzen und eine bessere Leistung, z. B. eine wesentlich reduzierte Dauer der Feedsynchronisation, bieten. Falls GMP genutzt wurde, kann die GMP-API des Sensors nicht mehr genutzt werden.

Mit GOS 5.0 verblieben die Ergebnisse eines Scans, die von einem Sensor gesammelt wurden, in der Datenbank des Sensors. Mit GOS 6.0 werden die Sensorarten GSM 35 und GSM 25V zu „Lean Sensors“, was bedeutet, dass sie keine Datenbank besitzen.

Falls der Strom des Sensors abgeschaltet wird, kann die Aufgabe nicht fortgesetzt und die Teilergebnisse können nicht vom Sensor bezogen werden.

Wegen dieser Änderung müssen Sensor-Appliances (GSM 35 und GSM 25V) auf neuem Wege eingerichtet und konfiguriert werden (siehe Kapitel 16.2 – Update all sensor protocols).

6.4.6. TLS-Zerifikate¶

Seit GOS 6.0 enthält das Asset-Management alle gesammelten TLS-Zertifikate.

Die Übersicht über die TLS-Zertifikate eines bestimmten Berichts kann direkt vom Bericht aus geöffnet werden.

6.4.7. Greenbone Management Protocol (GMP)¶

Das Greenbone Management Protocol (GMP) wurde auf Version 9.0 aktualisiert und die Programmierschnittstelle wurde leicht angepasst. Die Nutzung mancher Kommandos wurde verändert und einige Kommandos, Elemente und Attribute wurden überholt. Das gesamte Referenzhandbuch und die Liste aller Veränderungen ist hier verfügbar.

6.4.8. Veraltete GOS-Funktionalitäten¶

Die Netzwerkfunktionalität „Expert Mode“ und die Unterstützung des ECDSA-SSH-Schlüsselalgorithmus wurden entfernt. Für SSH werden nur noch die folgenden Schlüsselarten unterstützt: Ed25519 und RSA.